Tutorial: integração do SSO (logon único) do Microsoft Entra ao Salesforce

Neste tutorial, você aprenderá a integrar o Salesforce ao Microsoft Entra ID. Ao integrar o Salesforce ao Microsoft Entra ID, você poderá:

- Controlar no Microsoft Entra ID quem tem acesso ao Salesforce.

- Permitir que seus usuários entrem automaticamente no Salesforce com suas contas do Microsoft Entra.

- Gerencie suas contas em um local central.

Pré-requisitos

Para começar, você precisará dos seguintes itens:

- Uma assinatura do Microsoft Entra. Caso você não tenha uma assinatura, obtenha uma conta gratuita.

- Assinatura do Salesforce habilitada para SSO (logon único).

Descrição do cenário

Neste tutorial, você vai configurar e testar o SSO do Microsoft Entra em um ambiente de teste.

O Salesforce dá suporte ao SSO iniciado por SP.

O Salesforce dá suporte ao provisionamento e ao desprovisionamento de usuário automatizados (recomendado).

O Salesforce dá suporte ao provisionamento de usuário Just In Time.

Agora, o aplicativo móvel do Salesforce pode ser configurado com o Microsoft Entra ID para habilitar o SSO. Neste tutorial, você vai configurar e testar o SSO do Microsoft Entra em um ambiente de teste.

Adicionar Salesforce da galeria

Para configurar a integração do Salesforce ao Microsoft Entra ID, é necessário adicionar o Salesforce à lista de aplicativos SaaS gerenciados por meio da galeria.

- Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativo de nuvem.

- Navegue até Identidade>Aplicativos>Aplicativos empresariais>Novo aplicativo.

- Na seção Adicionar por meio da galeria, digite Salesforce na caixa de pesquisa.

- Selecione Salesforce no painel de resultados e, em seguida, adicione o aplicativo. Aguarde alguns segundos enquanto o aplicativo é adicionado ao seu locatário.

Opcionalmente, você também pode usar o Assistente de Configuração de Aplicativos do Enterprise. Neste assistente, você pode adicionar um aplicativo ao seu locatário, adicionar usuários/grupos ao aplicativo, atribuir funções, bem como percorrer a configuração de SSO. Saiba mais sobre os assistentes do Microsoft 365.

Configurar e testar o SSO do Microsoft Entra para o Salesforce

Configurar e testar o SSO do Microsoft Entra com o Salesforce usando um usuário de teste chamado B.Simon. Para que o SSO funcione, você precisa estabelecer uma relação de vínculo entre um usuário do Microsoft Entra e o usuário relacionado no Salesforce.

Para configurar e testar o SSO do Microsoft Entra com o Salesforce, execute as seguintes etapas:

- Configurar o SSO do Microsoft Entra - para permitir que os usuários usem esse recurso.

- Crie um usuário de teste do Microsoft Entra para testar o logon único do Microsoft Entra com B.Silva.

- Atribuir o usuário de teste do Microsoft Entra – para permitir que B.Fernandes use o logon único do Microsoft Entra.

- Configurar o SSO do Salesforce – para definir as configurações de Logon Único no lado do aplicativo.

- Criar um usuário de teste do Salesforce – para ter um equivalente de B.Simon no Salesforce que esteja vinculado à representação de usuário do Microsoft Entra.

- Testar o SSO – para verificar se a configuração funciona.

Configurar o SSO do Microsoft Entra

Siga estas etapas para habilitar o SSO do Microsoft Entra.

Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativo de nuvem.

Navegue até Identidade>Aplicativos>Aplicativos empresariais>Salesforce>Logon único.

Na página Selecionar um método de logon único, escolha SAML.

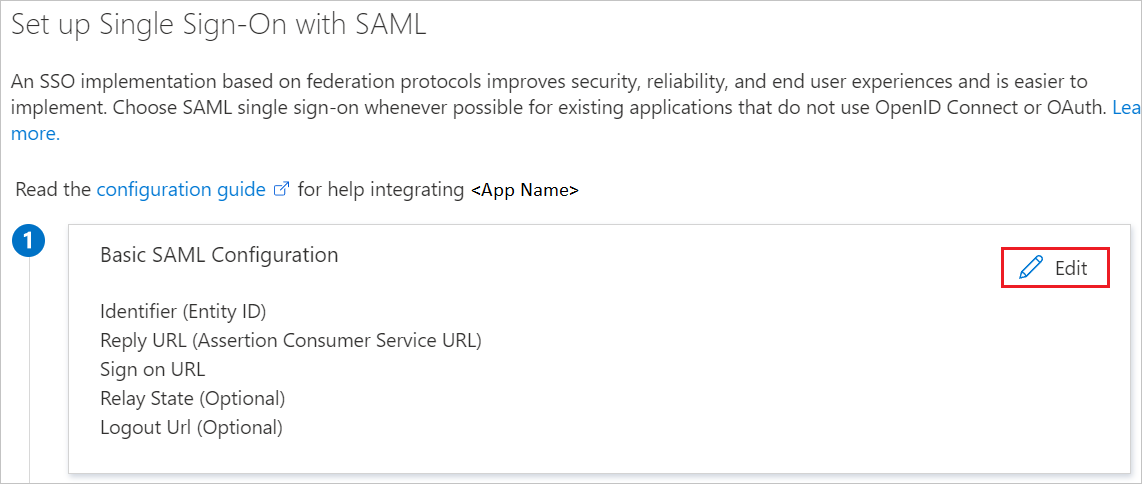

Na página Configurar o logon único com o SAML, clique no ícone de edição/caneta da Configuração Básica do SAML para editar as configurações.

Na seção Configuração Básica do SAML, insira os valores para os seguintes campos:

a. Na caixa de texto Identificador, digite o valor usando o seguinte padrão:

Conta empresarial:

https://<subdomain>.my.salesforce.comConta de desenvolvedor:

https://<subdomain>-dev-ed.my.salesforce.comb. Na caixa de texto URL de resposta, digite o valor com o seguinte padrão:

Conta empresarial:

https://<subdomain>.my.salesforce.comConta de desenvolvedor:

https://<subdomain>-dev-ed.my.salesforce.comc. Na caixa de texto URL de Logon, digite o valor usando o seguinte padrão:

Conta empresarial:

https://<subdomain>.my.salesforce.comConta de desenvolvedor:

https://<subdomain>-dev-ed.my.salesforce.comObservação

Esses valores não são reais. Atualize esses valores com o Identificador, a URL de Resposta e a URL de Logon reais. Contate a equipe de suporte do Cliente Salesforce para obter esses valores.

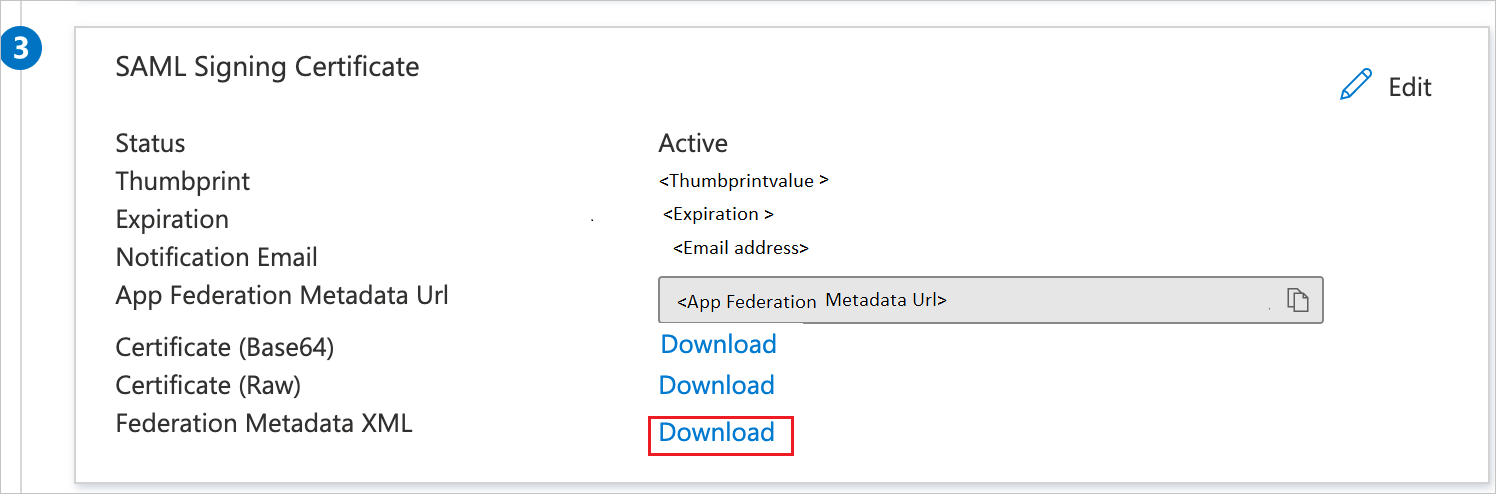

Na página Configurar o logon único com o SAML, na seção Certificado de Autenticação SAML, localize XML de Metadados de Federação e selecione Baixar para baixar o certificado e salvá-lo no computador.

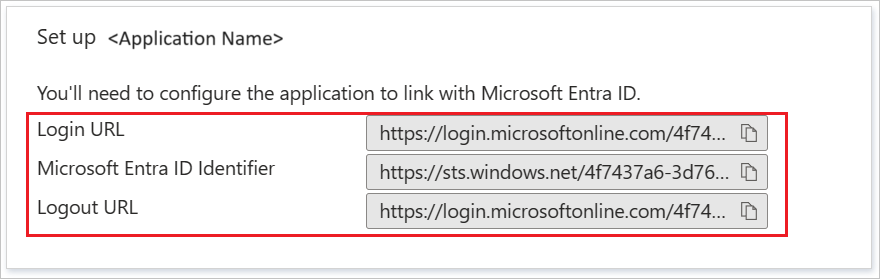

Na seção Configurar o Salesforce, copie as URLs apropriadas com base em suas necessidades.

Criar um usuário de teste do Microsoft Entra

Nesta seção, você criará um usuário de teste chamado B.Fernandes.

- Entre no centro de administração do Microsoft Entra como, no mínimo, Administrador de Usuários.

- Navegue até Identidade>Usuários>Todos os usuários.

- Na parte superior da tela, selecione Novo usuário>Criar novo usuário.

- Nas propriedades do Usuário, siga estas etapas:

- No campo Nome de exibição, insira

B.Simon. - No campo Nome principal do usuário, insira o username@companydomain.extension. Por exemplo,

B.Simon@contoso.com. - Marque a caixa de seleção Mostrar senha e, em seguida, anote o valor exibido na caixa Senha.

- Selecione Examinar + criar.

- No campo Nome de exibição, insira

- Selecione Criar.

Atribuir o usuário de teste do Microsoft Entra

Nesta seção, você permitirá que B.Fernandes use o logon único ao conceder-lhe acesso ao Salesforce.

- Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativo de nuvem.

- Navegue até Identidade>Aplicativos>Aplicativos empresariais>Salesforce.

- Na página de visão geral do aplicativo, selecione Usuários e grupos.

- Selecione Adicionar usuário/grupo e, em seguida, Usuários e grupos na caixa de diálogo Adicionar atribuição.

- Na caixa de diálogo Usuários e grupos, selecione B.Fernandes na lista Usuários e clique no botão Selecionar na parte inferior da tela.

- Se você estiver esperando que uma função seja atribuída aos usuários, escolha-a na lista suspensa Selecionar uma função. Se nenhuma função tiver sido configurada para esse aplicativo, você verá a função "Acesso Padrão" selecionada.

- Na caixa de diálogo Adicionar atribuição, clique no botão Atribuir.

Configurar o SSO do Salesforce

Em uma janela diferente do navegador da Web, entre no site da empresa do seu Salesforce como administrador

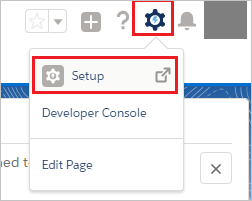

Clique na Configuração no ícone de configurações, no canto superior direito da página.

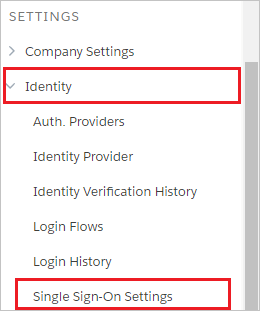

Role para baixo até CONFIGURAÇÕES no painel de navegação e clique em Identidade para expandir a seção correspondente. Em seguida, clique em Configurações de Logon Único.

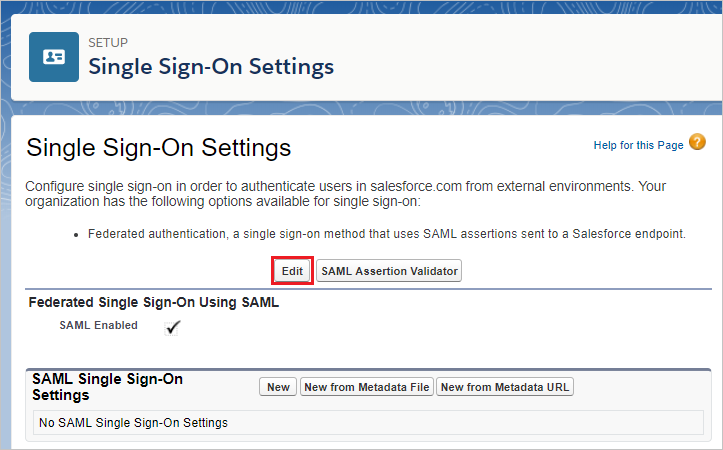

Na página Configurações de Logon Único, clique no botão Editar.

Observação

Se não for possível habilitar as configurações de Logon Único para a conta do Salesforce, talvez seja necessário entrar em contato com a equipe de suporte do Cliente Salesforce.

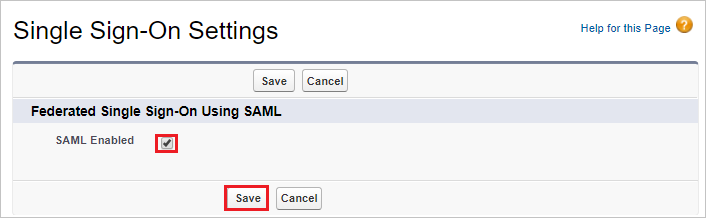

Selecione SAML Habilitado e, em seguida, clique em Salvar.

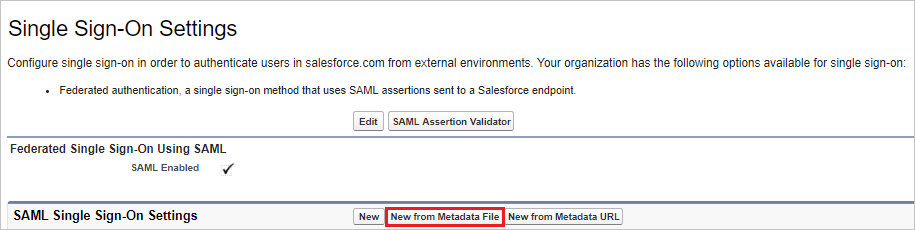

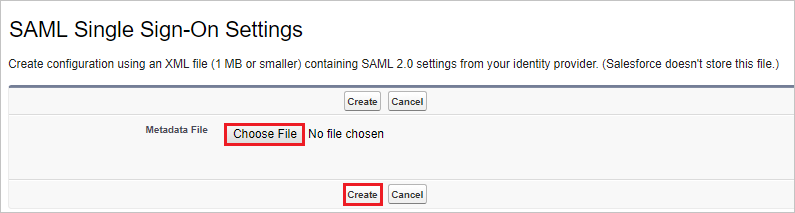

Para configurar as configurações de logon único do SAML, clique em Novo do arquivo de metadados.

Clique em Escolher Arquivo para carregar o arquivo XML de metadados que você baixou, depois clique em Criar.

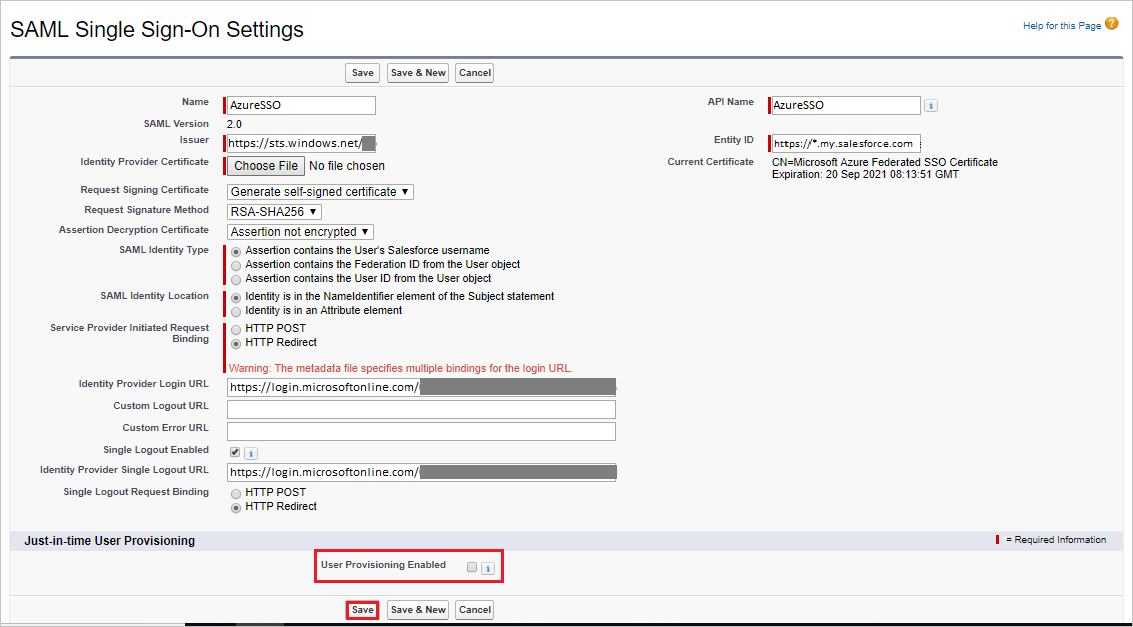

Na página Configurações de SSO do SAML, os campos são preenchidos automaticamente. Se quiser usar o JIT do SAML, selecione Provisionamento de usuário habilitado e selecione Tipo de identidade do SAML como A declaração contém a ID da Federação do objeto de usuário. Caso contrário, desmarque Provisionamento de usuário habilitado e selecione Tipo de identidade do SAML como A declaração contém o nome de usuário do Salesforce. Clique em Save (Salvar).

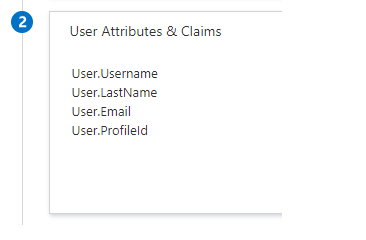

Observação

Se você tiver configurado o JIT do SAML, precisará concluir uma etapa adicional na seção Configurar o SSO do Microsoft Entra. O aplicativo Salesforce espera declarações SAML específicas, o que exige que você tenha atributos específicos na configuração de atributos do token SAML. A captura de tela a seguir mostra a lista de atributos necessários para o Salesforce.

Se você ainda tiver problemas com o provisionamento de usuários com o JIT do SAML, confira Requisitos do provisionamento just-in-time e campos de declaração SAML. Geralmente, quando o JIT falha, um erro como

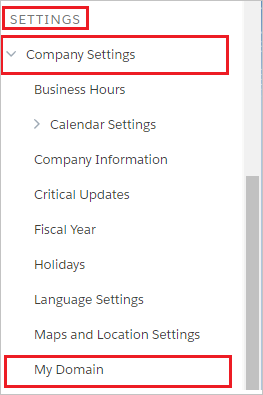

We can't log you in because of an issue with single sign-on. Contact your Salesforce admin for help.é exibidoNo painel de navegação à esquerda no Salesforce, clique em Configurações da Empresa para expandir a seção correspondente e clique em Meu Domínio.

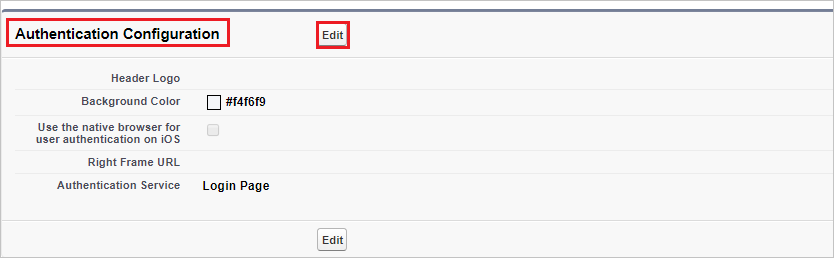

Role para baixo até a seção Configuração de Autenticação e, em seguida, clique no botão Editar.

Na seção Configuração da autenticação, marque a Página de logon e o AzureSSO como o Serviço de autenticação de sua configuração de SSO do SAML e clique em Salvar.

Observação

Se mais de um serviço de autenticação estiver selecionado, quando os usuários tentarem iniciar o logon único em seu ambiente do Salesforce, serão solicitados a selecionar o serviço de autenticação com o qual desejam entrar. Se você não quiser que isso aconteça, deverá deixar todos os outros serviços de autenticação desmarcados.

Criar um usuário de teste do Salesforce

Nesta seção, é criado um usuário denominado B. Fernandes no Salesforce. O Salesforce dá suporte ao provisionamento Just-In-Time, que está habilitado por padrão. Não há itens de ação para você nesta seção. Se um usuário ainda não existir no Salesforce, um novo será criado quando você tentar acessar o Salesforce. O Salesforce também dá suporte ao provisionamento automático de usuário. É possível encontrar aqui detalhes de como configurar o provisionamento automático do usuário.

Testar o SSO

Nesta seção, você vai testar a configuração de logon único do Microsoft Entra com as opções a seguir.

Clique em Testar este aplicativo. Isso redirecionará você à URL de logon do Salesforce, na qual você poderá iniciar o fluxo de logon.

Acesse a URL de Logon do Salesforce diretamente e inicie o fluxo de logon nela.

Você pode usar os Meus Aplicativos da Microsoft. Ao clicar no bloco do Salesforce em Meus Aplicativos, você entrará automaticamente no Salesforce, para o qual o SSO foi configurado. Para obter mais informações sobre o portal Meus Aplicativos, confira Introdução ao portal Meus Aplicativos.

Testar o SSO para Salesforce (móvel)

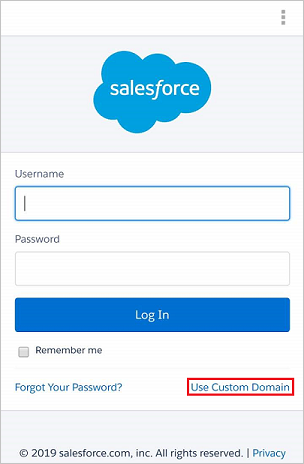

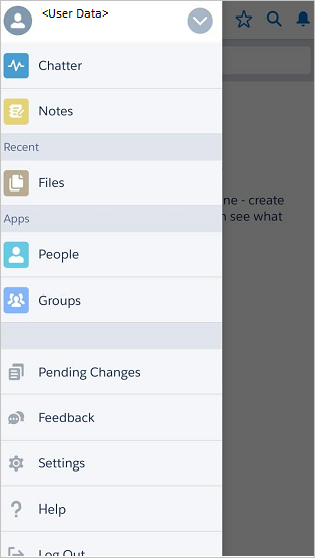

Abra o aplicativo móvel do Salesforce. Na página de entrada, clique em Usar Domínio Personalizado.

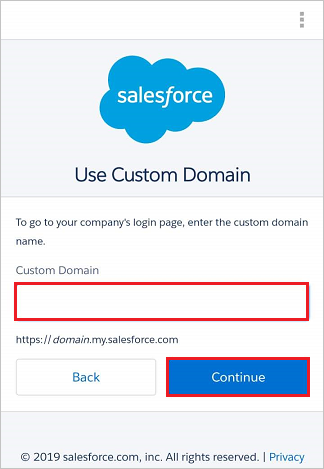

Na caixa de texto Domínio Personalizado, insira o nome de domínio personalizado registrado e clique em Continuar.

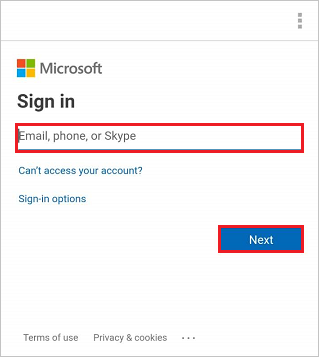

Insira suas credenciais do Microsoft Entra para entrar no aplicativo Salesforce e clique em Avançar.

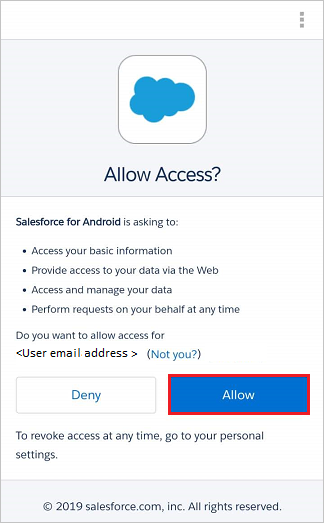

Na página Permitir Acesso, conforme mostrado abaixo, clique em Permitir para conceder acesso ao aplicativo do Salesforce.

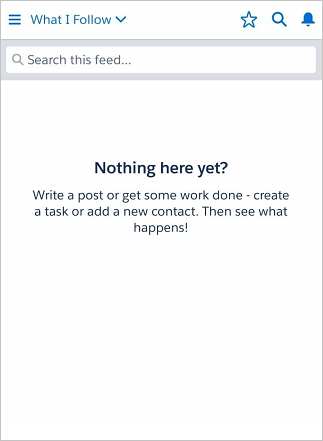

Por fim, após a entrada com sucesso, a home page do aplicativo será exibida.

Impedir o acesso do aplicativo por meio de contas locais

Depois de validar que o SSO funciona e implementá-lo em sua organização, desabilite o acesso ao aplicativo usando credenciais locais. Isso garante que suas políticas de acesso condicional, MFA etc. estejam em vigor para proteger as entradas no Salesforce.

Próximas etapas

Se você tiver Enterprise Mobility + Security E5 ou outra licença para Microsoft Defender para Aplicativos de Nuvem, poderá coletar uma trilha de auditoria das atividades do aplicativo nesse produto, que pode ser usada ao investigar alertas. Nos aplicativos Defender para Nuvem, os alertas podem ser disparados quando as atividades de usuário, administrador ou entrada não estão em conformidade com suas políticas. Ao conectar o Microsoft Defender para Aplicativos de Nuvem ao Salesforce , os eventos de início de sessão do Salesforce são coletados por aplicativos Defender para Nuvem.

Além disso, você pode impor o Controle de sessão, que fornece proteção contra exfiltração e infiltração dos dados confidenciais da sua organização em tempo real. O controle da sessão é estendido do acesso condicional. Saiba como impor o controle de sessão com o Microsoft Defender for Cloud Apps.