Integração do SSO do Microsoft Entra ao Kno2fy

Neste artigo, você aprenderá a integrar o Kno2fy à ID do Microsoft Entra. O Kno2fy capacita as organizações de saúde a enviar, receber e localizar informações de pacientes em todo o ecossistema de saúde com alguns cliques rápidos. Ao integrar o Kno2fy à ID do Microsoft Entra, você poderá:

- Controlar quem tem acesso ao Kno2fy na ID do Microsoft Entra.

- Permitir que os usuários entrem automaticamente no Kno2fy com as respectivas contas do Microsoft Entra.

- Gerencie suas contas em um local central.

Você vai configurar e testar o logon único do Microsoft Entra para o Kno2fy em um ambiente de teste. O Kno2fy dá suporte somente ao logon único iniciado por SP.

Observação

O identificador desse aplicativo é um valor de cadeia de caracteres fixo; portanto apenas uma instância pode ser configurada em um locatário.

Pré-requisitos

Para integrar a ID do Microsoft Entra ao Kno2fy, você precisa ter:

- Uma conta de usuário do Microsoft Entra. Se você ainda não tem uma conta, é possível criar uma conta gratuita.

- Uma das seguintes funções: Administrador de Aplicativos, Administrador de Aplicativos de Nuvem ou Proprietário do Aplicativo.

- Uma assinatura do Microsoft Entra. Caso você não tenha uma assinatura, obtenha uma conta gratuita.

- Assinatura habilitada para SSO (logon único) do Kno2fy.

Adicionar aplicativo e atribuir um usuário de teste

Antes de iniciar o processo de configuração do logon único, você precisará adicionar o aplicativo Kno2fy por meio da galeria do Microsoft Entra. Você precisará de uma conta de usuário de teste para atribuir ao aplicativo e testar a configuração de logon único.

Adicionar o Kno2fy por meio da galeria do Microsoft Entra

Adicione o Kno2fy por meio da galeria de aplicativos do Microsoft Entra para configurar o logon único com ele. Para obter mais informações sobre como adicionar aplicativos por meio da galeria, consulte o Início rápido: adicionar aplicativo por meio da galeria.

Criar e atribuir usuário de teste do Microsoft Entra

Siga as diretrizes do artigo criar e atribuir uma conta de usuário para criar uma conta de usuário de teste chamada B.Simon.

Opcionalmente, você também pode usar o Assistente de Configuração de Aplicativos do Enterprise. Neste assistente, você poderá adicionar um aplicativo ao locatário, adicionar usuários/grupos ao aplicativo e atribuir funções. O assistente também fornece um link para o painel de configuração de logon único. Saiba mais sobre os assistentes do Microsoft 365..

Acessar informações do Microsoft Entra no Kno2fy

- Faça logon no https://kno2fy.com como administrador de rede.

- Clique na engrenagem de configurações no canto direito na parte superior da tela.

- Em Rede, clique em Provedor de Identidade.

- Na lista suspensa, selecione Microsoft Entra ID.

- Continue a instalação na seção Configurar o SSO do Microsoft Entra abaixo.

O Kno2fy exibirá as informações necessárias para definir a Configuração Básica de SAML

Configurar o SSO do Microsoft Entra

Conclua as etapas a seguir para habilitar o logon único do Microsoft Entra.

Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativo de nuvem.

Navegue até Identidade>Aplicativos>Aplicativos empresariais>Kno2fy>Logon único.

Na página Selecionar um método de logon único, escolha SAML.

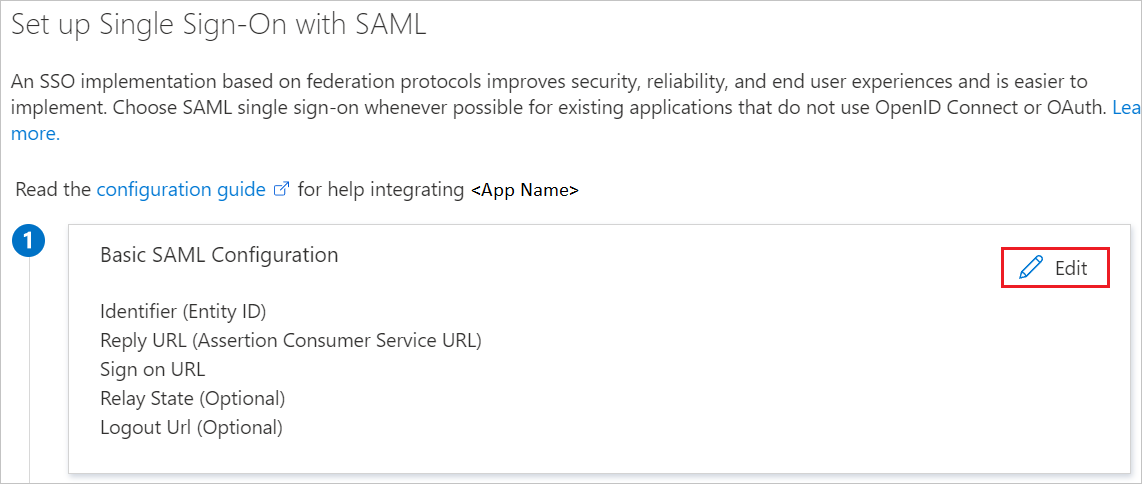

Na página Configurar o logon único com o SAML, selecione o ícone de lápis da Configuração Básica de SAML para editar as configurações.

Para acessar as informações para definir a Configuração Básica do SAML, examine a Seção de Informações do Microsoft Entra acima.

Na seção Configuração básica de SAML, realize as seguintes etapas:

a. Na caixa de texto Identificador, cole o valor de:

Identifier (Entity ID)b. Na caixa de texto URL de resposta, cole a URL de:

Reply URL (Assertion Consumer Service URL)c. Na caixa de texto URL de Entrada:

Observação

Esse valor será exibido depois que o Provedor de Identidade Kno2fy for salvo. Por enquanto, deixe-o em branco.

Salve a seção Configuração Básica de SAML.

Role para baixo e copie a URL de Metadados de Federação do Aplicativo gerada.

Continue a instalação na seção Configurar o SSO do Kno2fy

Configurar o SSO do Kno2fy

Cole a URL de Metadados de Federação do Aplicativo da configuração de SSO do Microsoft Entra ID no campo URL de Metadados da Federação de Aplicativo dentro de Kno2fy.

Nas Configurações de Autenticação, o logon sem SSO estará desativado por padrão.

Para oferecer tempo para realizar um teste de logon, a configuração Permitir que não administradores ignorem o SSO e façam logon com um nome de usuário e senha do Kno2 pode ser habilitada temporariamente. É recomendável que essa configuração permaneça desativada quando o SSO estiver totalmente habilitado e configurado.

Clique no botão Salvar para concluir a configuração.

Após ela ser concluída, uma faixa Integração de SSO Ativada será exibido na parte superior da tela. Copie o URL e cole o URL na seção URL de Logon da Configuração Básica de SAML Configurar o SSO do Microsoft Entra

Criar um usuário de teste do Kno2fy

Nesta seção, uma usuária chamada Brenda Fernandes é criada no Kno2fy. Trabalhe com a equipe de suporte do Kno2fy para adicionar os usuários à plataforma do Kno2fy. Os usuários devem ser criados e ativados antes de usar o logon único.

Testar o SSO

Nesta seção, você vai testar a configuração de logon único do Microsoft Entra com as opções a seguir.

Clique em Testar este aplicativo, isso redirecionará você à URL de logon do Kno2fy, onde poderá iniciar o fluxo de logon.

Acesse diretamente a URL de Logon do Kno2fy e, por meio dela, inicie o fluxo de logon.

Você pode usar os Meus Aplicativos da Microsoft. Ao selecionar o bloco do Kno2fy em Meus Aplicativos, você será redirecionado à URL de Logon do Kno2fy. Para obter mais informações, consulteMeus Aplicativos do Microsoft Entra.

Recursos adicionais

Próximas etapas

Depois de configurar o Kno2fy, você poderá impor o controle de sessão, que fornece proteção contra a exfiltração e a infiltração dos dados confidenciais da sua organização em tempo real. O controle da sessão é estendido do acesso condicional. Saiba como impor o controle de sessão com o Microsoft Cloud App Security.