Tutorial: integração do SSO do Microsoft Entra ao BullseyeTDP

Nesse tutorial, você aprenderá a integrar o BullseyeTDP ao Microsoft Entra ID. Ao integrar o BullseyeTDP ao Microsoft Entra ID, você poderá:

- Controlar quem tem acesso ao BullseyeTD no Microsoft Entra ID.

- Permitir que os usuários entrem automaticamente no BullseyeTD com as respectivas contas do Microsoft Entra.

- Gerencie suas contas em um local central.

Pré-requisitos

Para começar, você precisará dos seguintes itens:

- Uma assinatura do Microsoft Entra. Caso você não tenha uma assinatura, obtenha uma conta gratuita.

- Uma assinatura do BullseyeTDP com SSO (logon único) habilitado.

Descrição do cenário

Neste tutorial, você vai configurar e testar o SSO do Microsoft Entra em um ambiente de teste.

- O BullseyeTDP é compatível com o SSO por IdP.

- O BullseyeTDP é compatível com o Provisionamento de usuário automatizado.

Adicionar o BullseyeTDP por meio da galeria

Para configurar a integração do BullseyeTDP ao Microsoft Entra ID, você precisará adicionar o BullseyeTDP por meio da galeria à lista de aplicativos SaaS gerenciados.

- Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativo de nuvem.

- Navegue até Identidade>Aplicativos>Aplicativos empresariais>Novo aplicativo.

- Na seção Adicionar por meio da galeria, digite BullseyeTDP na caixa de pesquisa.

- Selecione BullseyeTDP no painel de resultados e adicione o aplicativo. Aguarde alguns segundos enquanto o aplicativo é adicionado ao seu locatário.

Opcionalmente, você também pode usar o Assistente de Configuração de Aplicativos do Enterprise. Neste assistente, você pode adicionar um aplicativo ao seu locatário, adicionar usuários/grupos ao aplicativo, atribuir funções, bem como percorrer a configuração de SSO. Saiba mais sobre os assistentes do Microsoft 365.

Configurar e testar o SSO do Microsoft Entra para o BullseyeTD

Configure e teste o SSO do Microsoft Entra com o BullseyeTDP usando um usuário de teste chamado B. Fernandes. Para que o SSO funcione, é necessário estabelecer uma relação de vínculo entre um usuário do Microsoft Entra e o usuário relacionado do BullseyeTD.

Para configurar e testar o SSO do Microsoft Entra para o BullseyeTDP, execute as seguintes etapas:

- Configurar o SSO do Microsoft Entra – Para permitir que os usuários usem esse recurso.

- Crie um usuário de teste do Microsoft Entra para testar o logon único do Microsoft Entra com B.Silva.

- Atribuir o usuário de teste do Microsoft Entra – para permitir que B.Fernandes use o logon único do Microsoft Entra.

- Configurar o SSO do BullseyeTDP – para definir as configurações de logon único no lado do aplicativo.

- Criar um usuário de teste do BullseyeTDP - para ter um equivalente de B. Fernandes no BullseyeTDP que esteja vinculado à representação do usuário no Microsoft Entra.

- Testar o SSO – para verificar se a configuração funciona.

Configurar o SSO do Microsoft Entra

Siga estas etapas para habilitar o SSO do Microsoft Entra.

Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativo de nuvem.

Navegue até Identidade>Aplicativos>Aplicativos empresariais>BullseyeTDP>Logon único.

Na página Selecionar um método de logon único, escolha SAML.

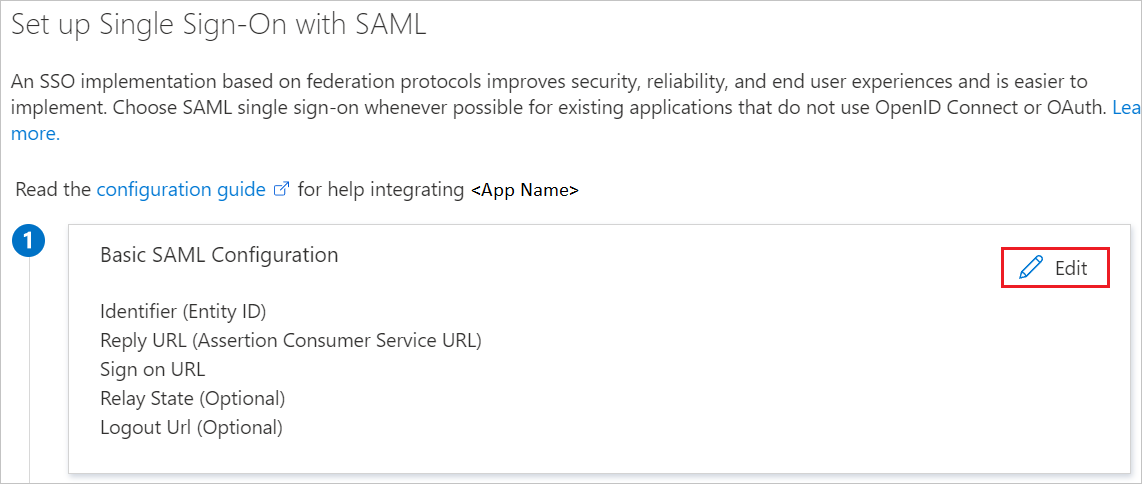

Na página Configurar o logon único com o SAML, clique no ícone de caneta da Configuração Básica do SAML para editar as configurações.

Na seção Configuração Básica de SAML, o aplicativo é pré-configurado e as URLs necessárias já são preenchidas previamente com o Azure. É necessário que o usuário salve a configuração, clicando no botão Salvar.

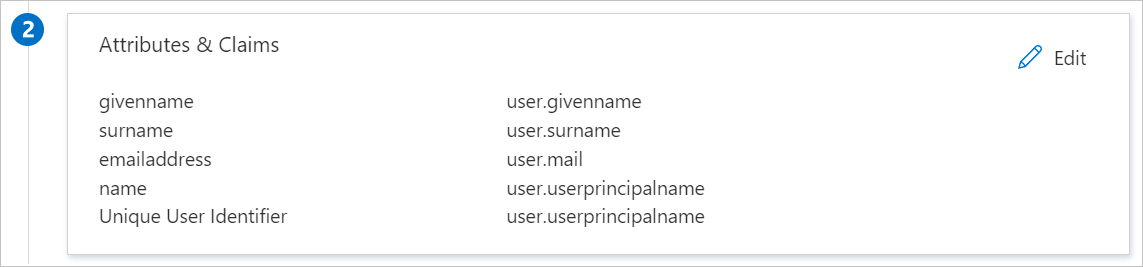

O aplicativo BullseyeTDP espera as declarações do SAML em um formato específico, o que exige que você adicione mapeamentos de atributo personalizados de acordo com a sua configuração de atributos do token SAML. A captura de tela a seguir mostra a lista de atributos padrão.

Além do indicado acima, o aplicativo BullseyeTDP espera que mais alguns atributos sejam passados novamente na resposta SAML, que são mostrados abaixo. Esses atributos também são pré-populados, mas você pode examiná-los de acordo com seus requisitos.

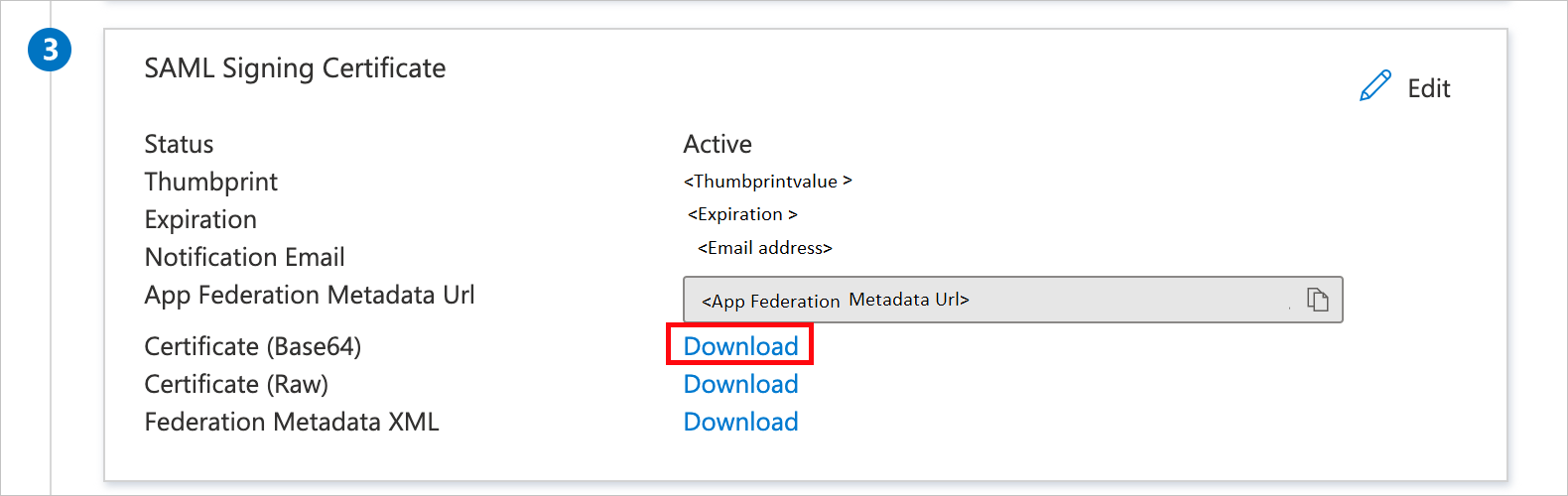

Nome Atributo de Origem AccessToken <AccessTokenValue > ApplicationKey < ApplicationKeyValue > EmployeeID user.employeeid Na página Configurar Logon Único com SAML, na seção Certificado de Autenticação SAML, localize Certificado (Base64) e escolha Baixar para baixar o certificado e salvá-lo no computador.

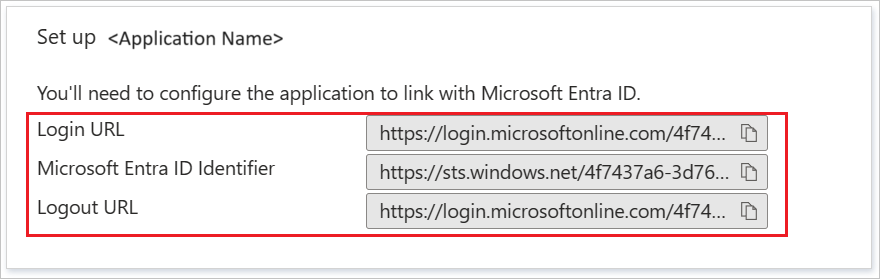

Na seção Configurar o BullseyeTDP, copie as URLs apropriadas de acordo com suas necessidades.

Criar um usuário de teste do Microsoft Entra

Nesta seção, você criará um usuário de teste chamado B.Fernandes.

- Entre no centro de administração do Microsoft Entra como, no mínimo, Administrador de Usuários.

- Navegue até Identidade>Usuários>Todos os usuários.

- Na parte superior da tela, selecione Novo usuário>Criar novo usuário.

- Nas propriedades do Usuário, siga estas etapas:

- No campo Nome de exibição, insira

B.Simon. - No campo Nome principal do usuário, insira o username@companydomain.extension. Por exemplo,

B.Simon@contoso.com. - Marque a caixa de seleção Mostrar senha e, em seguida, anote o valor exibido na caixa Senha.

- Selecione Examinar + criar.

- No campo Nome de exibição, insira

- Selecione Criar.

Atribuir o usuário de teste do Microsoft Entra

Nesta seção, você permitirá que B.Fernandes use o logon único concedendo-lhe acesso ao BullseyeTDP.

- Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativo de nuvem.

- navegarBrowse to Identidade>Aplicativos>Aplicativos empresariais>BullseyeTDP.

- Na página de visão geral do aplicativo, localize a seção Gerenciar e escolha Usuários e grupos.

- Escolha Adicionar usuário e, em seguida, Usuários e grupos na caixa de diálogo Adicionar Atribuição.

- Na caixa de diálogo Usuários e grupos, selecione B.Fernandes na lista Usuários e clique no botão Selecionar na parte inferior da tela.

- Se você estiver esperando um valor de função na declaração SAML, na caixa de diálogo Selecionar Função, escolha a função apropriada para o usuário da lista e, em seguida, clique no botão Escolher na parte inferior da tela.

- Na caixa de diálogo Adicionar atribuição, clique no botão Atribuir.

Configurar o SSO do BullseyeTDP

Para configurar o logon único no lado do BullseyeTDP, será necessário enviar o Certificado (Base64) baixado e as URLs apropriadas copiadas da configuração do aplicativo para a equipe de suporte do BullseyeTDP. Eles definem essa configuração para ter a conexão de SSO de SAML definida corretamente em ambos os lados.

Criar usuário de teste do BullseyeTDP

Nesta seção, você cria um usuário chamado B.Fernandes no BullseyeTDP. Trabalhe com a equipe de suporte do BullseyeTDP para adicionar os usuários na plataforma do BullseyeTDP. Os usuários devem ser criados e ativados antes de usar o logon único.

Testar o SSO

Nesta seção, você vai testar a configuração de logon único do Microsoft Entra com as opções a seguir.

Clique em Testar este aplicativo e você será conectado automaticamente ao BullseyeTDP, para o qual configurou o SSO.

Você pode usar os Meus Aplicativos da Microsoft. Ao clicar no bloco do BullseyeTDP nos Meus Aplicativos, você deverá ser conectado automaticamente ao BullseyeTDP para o qual configurou o SSO. Para obter mais informações, consulteMeus Aplicativos do Microsoft Entra.

Próximas etapas

Depois de configurar o BullseyeTDP, você poderá impor um controle de sessão, que fornece proteção contra exfiltração e infiltração dos dados confidenciais da sua organização em tempo real. O controle da sessão é estendido do acesso condicional. Saiba como impor o controle de sessão com o Microsoft Defender for Cloud Apps.