Tutorial: Integração do SSO do Microsoft Entra ao AWS IAM Identity Center

Neste tutorial, você aprenderá a integrar o AWS IAM Identity Center (sucessor do Logon Único do AWS) ao Microsoft Entra ID. Ao integrar o AWS IAM Identity Center ao Microsoft Entra ID, você poderá:

- Controlar no Microsoft Entra ID quem tem acesso ao AWS IAM Identity Center.

- Permitir que seus usuários entrem automaticamente no AWS IAM Identity Center com suas contas do Microsoft Entra.

- Gerencie suas contas em um local central.

Observação: ao usar as organizações do AWS, é importante delegar outra conta como a conta de Administração do Identity Center, habilitar o IAM Identity Center nela e configurar o SSO do Entra ID com essa conta, não a conta de gerenciamento raiz. Isso garante uma configuração mais segura e gerenciável.

Pré-requisitos

Para começar, você precisará dos seguintes itens:

- Uma assinatura do Microsoft Entra. Caso você não tenha uma assinatura, obtenha uma conta gratuita.

- Uma configuração das Organizações do AWS com outra conta delegada como a conta de Administração do Identity Center.

- O AWS IAM Identity Center habilitado na conta de Administração delegada do Identity Center.

Descrição do cenário

Neste tutorial, você vai configurar e testar o SSO do Microsoft Entra em um ambiente de teste.

Observação: verifique se você delegou outra conta como a conta de Administração do Identity Center e habilitou o IAM Identity Center nela antes de prosseguir com as etapas a seguir.

O AWS IAM Identity Center dá suporte ao SSO iniciado por SP e IDP.

O AWS IAM Identity Center dá suporte ao Provisionamento automatizado de usuários.

Adicionar o AWS IAM Identity Center por meio da galeria

Para configurar a integração do AWS IAM Identity Center ao Microsoft Entra ID, você precisa adicionar o AWS IAM Identity Center da galeria à sua lista de aplicativos SaaS gerenciados.

- Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativo de nuvem.

- Navegue até Identidade>Aplicativos>Aplicativos empresariais>Novo aplicativo.

- Na seção Adicionar por meio da galeria, digite AWS IAM Identity Center na caixa de pesquisa.

- Selecione AWS IAM Identity Center no painel de resultados e adicione o aplicativo. Aguarde alguns segundos enquanto o aplicativo é adicionado ao seu locatário.

Opcionalmente, você também pode usar o Assistente de Configuração de Aplicativos do Enterprise. Neste assistente, você poderá adicionar um aplicativo ao locatário, adicionar usuários/grupos ao aplicativo, atribuir funções e também percorrer a configuração do SSO. Saiba mais sobre os assistentes do Microsoft 365.

Configurar e testar o SSO do Microsoft Entra para o AWS IAM Identity Center

Configure e teste o SSO do Microsoft Entra com o AWS IAM Identity Center usando um usuário de teste chamado B.Simon. Para que o SSO funcione, é necessário estabelecer uma relação de vínculo entre um usuário do Microsoft Entra e o usuário relacionado no AWS IAM Identity Center.

Execute as seguintes etapas para configurar e testar o SSO do Azure AD com o AWS IAM Identity Center:

- Configurar o SSO do Microsoft Entra – para permitir que os usuários usem esse recurso.

- Crie um usuário de teste do Microsoft Entra para testar o logon único do Microsoft Entra com B.Silva.

- Atribuir o usuário de teste do Microsoft Entra – para permitir que B.Fernandes use o logon único do Microsoft Entra.

- Configurar o SSO do AWS IAM Identity Center – para definir as configurações de logon único no lado do aplicativo.

- Criar usuário de teste do AWS IAM Identity Center: para ter um equivalente de B.Simon no AWS IAM Identity Center que esteja vinculado à representação do usuário no Microsoft Entra.

- Testar o SSO – para verificar se a configuração funciona.

Configurar o SSO do Microsoft Entra

Siga estas etapas para habilitar o SSO do Microsoft Entra.

Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativo de nuvem.

Navegue até Identidade>Aplicativos>Aplicativos empresariais>AWS IAM Identity Center>Logon único.

Na página Selecionar um método de logon único, escolha SAML.

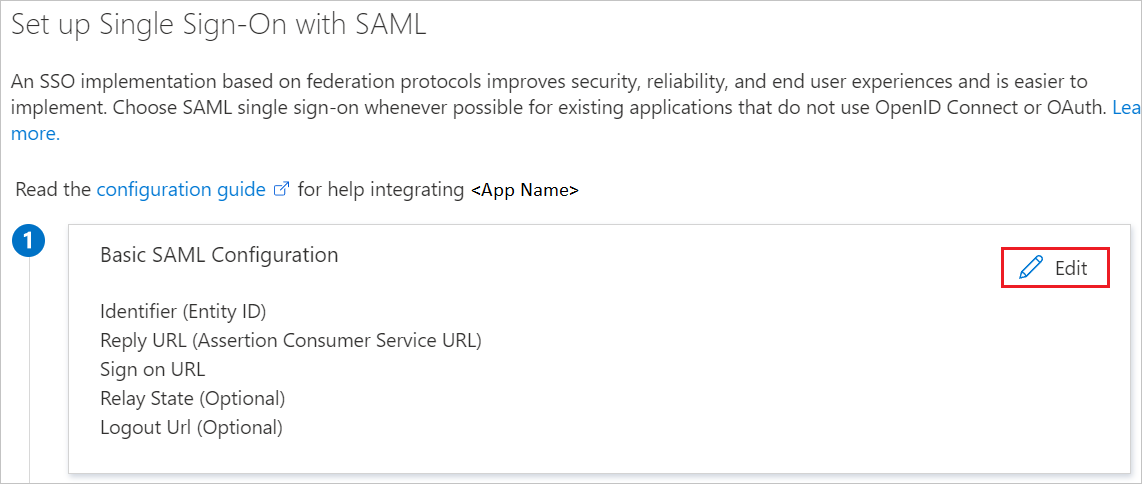

Na página Configurar o logon único com o SAML, clique no ícone de caneta da Configuração Básica do SAML para editar as configurações.

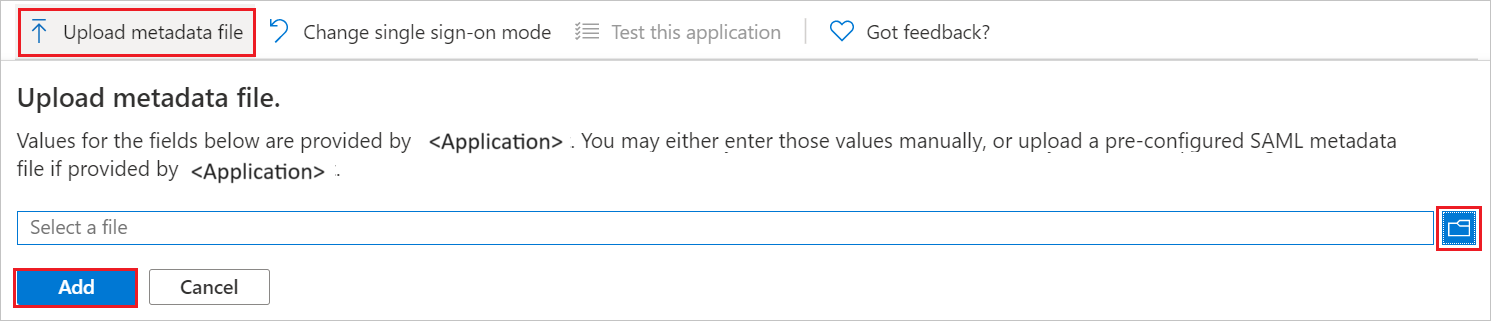

Se você tiver um arquivo de metadados do Provedor de Serviços, na seção Configuração Básica de SAML, execute as seguintes etapas:

a. Clique em Carregar arquivo de metadados.

b. Clique no logotipo da pasta para selecionar o arquivo de metadados que é explicado para baixar na seção Configurar o SSO do AWS IAM Identity Center e clique em Adicionar.

c. Depois que o arquivo de metadados for carregado com êxito, os valores de Identificador e URL de Resposta serão preenchidos automaticamente na seção Configuração Básica do SAML.

Observação

Se os valores de Identificador e URL de resposta não forem preenchidos automaticamente, preencha-os manualmente de acordo com seus requisitos.

Observação

Ao alterar o fornecedor de identidade no AWS (ou seja, do AD para um fornecedor externo, como o Microsoft Entra ID), os metadados do AWS serão alterados e terão de ser recarregados no Azure para que o SSO funcione corretamente.

Se você não tiver um arquivo de metadados do Provedor de Serviços, execute as etapas a seguir na seção Configuração SAML Básica. Se desejar configurar o aplicativo no modo iniciado por IDP, execute as etapas a seguir:

a. No identificador caixa de texto, digite uma URL usando o seguinte padrão:

https://<REGION>.signin.aws.amazon.com/platform/saml/<ID>b. No URL de resposta caixa de texto, digite uma URL usando o seguinte padrão:

https://<REGION>.signin.aws.amazon.com/platform/saml/acs/<ID>Clique em Definir URLs adicionais e execute o passo seguinte se quiser configurar a aplicação no modo SP iniciado:

Na caixa de texto URL de Entrada digite uma URL usando o seguinte padrão:

https://portal.sso.<REGION>.amazonaws.com/saml/assertion/<ID>Observação

Esses valores não são reais. Atualize esses valores com o Identificador, a URL de Resposta e a URL de Logon reais. Contate a equipe de suporte ao cliente do AWS IAM Identity Center para obter esses valores. Você também pode consultar os padrões mostrados na seção Configuração Básica do SAML.

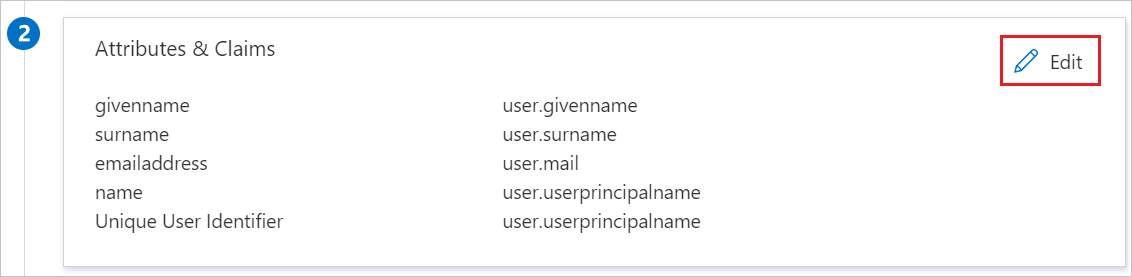

Seu aplicativo AWS IAM Identity Center espera as declarações do SAML em um formato específico, o que exige que você adicione mapeamentos de atributo personalizado a sua configuração de atributos do token SAML. A captura de tela a seguir mostra a lista de atributos padrão.

Observação

Se o ABAC estiver habilitado no AWS IAM Identity Center, os atributos adicionais poderão ser passados como marcas de sessão diretamente em contas do AWS.

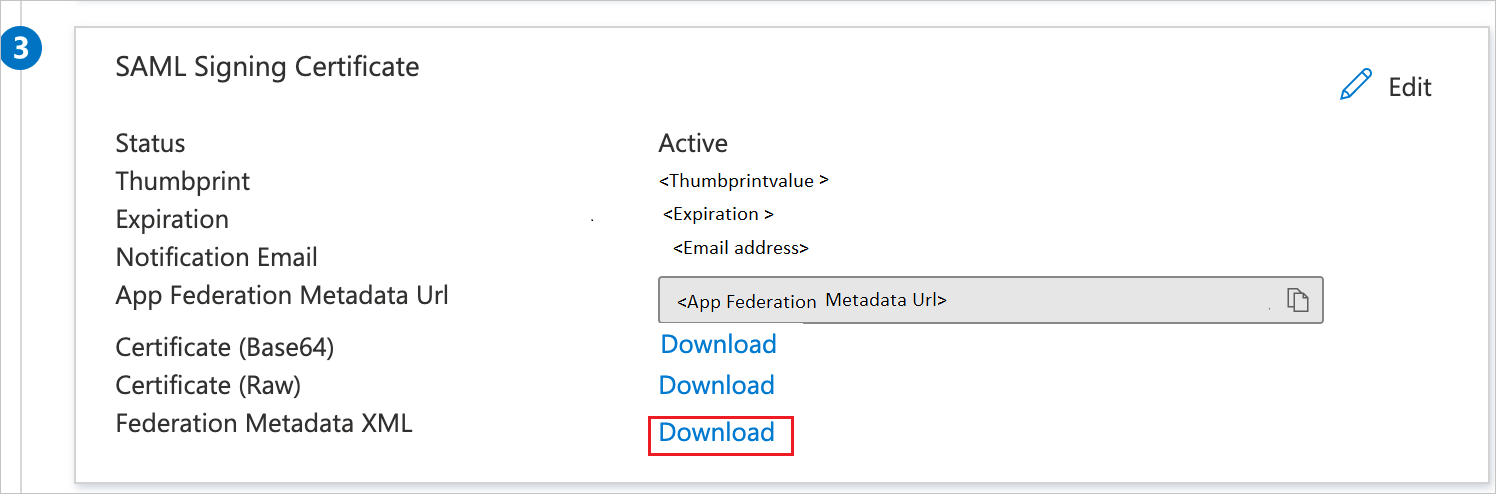

Na página Configurar logon único com SAML, na seção Certificado de autenticação SAML, encontre XML de metadados de federação e selecione Baixar para baixar o certificado e salvá-lo em seu computador.

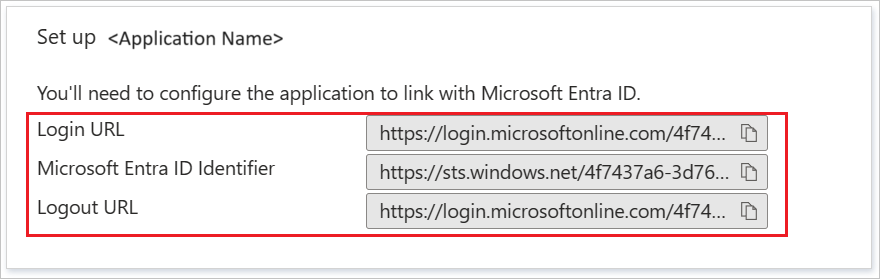

Na seção Configurar o AWS IAM Identity Center, copie a(s) URL(s) apropriada(s) com base nas suas necessidades.

Criar um usuário de teste do Microsoft Entra

Nesta seção, você criará um usuário de teste chamado B.Fernandes.

- Entre no centro de administração do Microsoft Entra como, no mínimo, Administrador de Usuários.

- Navegue até Identidade>Usuários>Todos os usuários.

- Na parte superior da tela, selecione Novo usuário>Criar novo usuário.

- Nas propriedades do Usuário, siga estas etapas:

- No campo Nome de exibição, insira

B.Simon. - No campo Nome principal do usuário, insira o username@companydomain.extension. Por exemplo,

B.Simon@contoso.com. - Marque a caixa de seleção Mostrar senha e, em seguida, anote o valor exibido na caixa Senha.

- Selecione Examinar + criar.

- No campo Nome de exibição, insira

- Selecione Criar.

Atribuir o usuário de teste do Microsoft Entra

Nesta seção, você permitirá que B. Simon use o logon único concedendo acesso ao AWS IAM Identity Center.

- Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativo de nuvem.

- Navegue até Identidade>Aplicativos>Aplicativos empresariais>AWS IAM Identity Center.

- Na página de visão geral do aplicativo, selecione Usuários e grupos.

- Selecione Adicionar usuário/grupo e, em seguida, Usuários e grupos na caixa de diálogo Adicionar atribuição.

- Na caixa de diálogo Usuários e grupos, selecione B.Fernandes na lista Usuários e clique no botão Selecionar na parte inferior da tela.

- Se você estiver esperando que uma função seja atribuída aos usuários, escolha-a na lista suspensa Selecionar uma função. Se nenhuma função foi configurada nesse aplicativo, você verá a função "Acesso Padrão" selecionada.

- Na caixa de diálogo Adicionar atribuição, clique no botão Atribuir.

Configurar o SSO do AWS IAM Identity Center

Em uma janela diferente do navegador da Web, entre no site da empresa AWS IAM Identity Center como administrador

Acesse Serviços -> Segurança, Identidade e Conformidade -> AWS IAM Identity Center.

No painel de navegação esquerdo, escolha Configurações.

Na página Configurações, localize a Origem da identidade, clique no menu suspenso Ações e selecione Alterar fonte de identidade.

Na página Alterar origem da identidade, escolha Provedor de identidade externo.

Execute as etapas abaixo na seção Configurar provedor de identidade externo:

a. Na seção Metadados do provedor de serviço, localize Metadados do SAML de SSO do AWS, selecione Baixar arquivo de metadados para baixar o arquivo de metadados e salvá-lo no computador e use esse arquivo de metadados para carregá-lo no portal do Azure.

b. Copie a URL de entrada do portal de acesso do AWS e cole esse valor na caixa de texto URL de Logon na seção Configuração Básica do SAML.

c. Na seção Metadados do provedor de identidade, selecione Escolher arquivo para carregar o arquivo de metadados que você baixou.

d. Escolha Avançar: Examinar.

Na caixa de texto, digite ACEITAR para alterar a origem da identidade.

Clique em Alterar origem da identidade.

Crie um usuário de teste do AWS IAM Identity Center

Abra o console do AWS IAM Identity Center.

No painel de navegação esquerdo, escolha Usuários.

Na página Usuários, escolha Adicionar usuário.

Na página Adicionar usuário, siga estas etapas:

a. No campo Nome de usuário, insira B.Fernandes.

b. No campo Endereço de email, insira o

username@companydomain.extension. Por exemplo,B.Simon@contoso.com.c. No campo Endereço de email confirmado, entre novamente no endereço de email da etapa anterior.

d. No campo Primeiro nome, digite

Britta.e. No campo Sobrenome, digite

Simon.f. No campo Nome de exibição, digite

B.Simon.g. Escolha Avançar e, em seguida, Avançar novamente.

Observação

Verifique se o nome de usuário e endereço de email inserido no AWS IAM Identity Center corresponde ao nome de login do usuário no Microsoft Entra. Isso ajudará a evitar problemas de autenticação.

Escolha Adicionar usuário.

Em seguida, você atribuirá o usuário à sua conta do AWS. Para fazer isso, no painel de navegação esquerdo do console do AWS IAM Identity Center, escolha Contas do AWS.

Na página de Contas do AWS, selecione a guia da organização do AWS e marque a caixa ao lado da conta do AWS que deseja atribuir ao usuário. Em seguida, escolha Atribuir usuários.

Na página Atribuir Usuários, localize e marque a caixa ao lado do usuário B. Simon. Em seguida, escolha Avançar: Conjuntos de permissões.

Na seção Selecionar conjuntos de permissões, marque a caixa ao lado do conjunto de permissões que deseja atribuir ao usuário B. Fernandes. Se você não tiver um conjunto de permissões, escolha Criar conjunto de permissões.

Observação

Os conjuntos de permissões definem o nível de acesso que os usuários e grupos têm a uma conta do AWS. Para saber mais sobre conjuntos de permissões, consulte a página Permissões de Várias Contas do AWS IAM Identity Center.

Escolha Concluir.

Observação

O AWS IAM Identity Center também dá suporte ao provisionamento automático de usuários. Encontre aqui mais detalhes sobre como configurar esse recurso.

Testar o SSO

Nesta seção, você vai testar a configuração de logon único do Microsoft Entra com as opções a seguir.

Iniciado por SP:

Clique em Testar este aplicativo. Isso redirecionará você para a URL de entrada do AWS IAM Identity Center, na qual poderá iniciar o fluxo de logon.

Acesse a URL de entrada do AWS IAM Identity Center diretamente e inicie o fluxo de logon nela.

Iniciado por IdP:

- Clique em Testar este aplicativo e entre automaticamente no AWS IAM Identity Center para o qual configurou o SSO.

Use também os Meus Aplicativos da Microsoft para testar o aplicativo em qualquer modo. Quando você clicar no bloco do AWS IAM Identity Center, em Meus Aplicativos, se ele estiver configurado no modo SP, você será redirecionado à página de logon do aplicativo para iniciar o fluxo de logon e, se ele estiver configurado no modo IDP, você entrará automaticamente no AWS IAM Identity Center, para o qual configurou o SSO. Para obter mais informações sobre os Meus Aplicativos, confira Introdução aos Meus Aplicativos.

Próximas etapas

Depois de configurar o AWS IAM Identity Center, você poderá impor o controle de sessão, que fornece proteção contra exportação e infiltração dos dados confidenciais da sua organização em tempo real. O controle da sessão é estendido do acesso condicional. Saiba como impor o controle de sessão com o Microsoft Defender for Cloud Apps.