Tutorial: Integrar o Amazon Business à ID do Microsoft Entra

Neste tutorial, você aprenderá a integrar o Amazon Business ao Microsoft Entra ID. Ao integrar o Amazon Business à ID do Microsoft Entra, você poderá:

- Controlar quem tem acesso ao Amazon Business na ID do Microsoft Entra.

- Permitir que os usuários entrem automaticamente no Amazon Business com as respectivas contas do Microsoft Entra.

- Gerencie suas contas em um local central.

Pré-requisitos

Para começar, você precisará dos seguintes itens:

- Uma assinatura do Microsoft Entra. Caso você não tenha uma assinatura, obtenha uma conta gratuita.

- Assinatura habilitada para SSO (logon único) do Amazon Business. Acesse a página do Amazon Business para criar uma conta do Amazon Business.

Descrição do cenário

Neste tutorial, você vai configurar e testar o SSO do Microsoft Entra em uma conta existente do Amazon Business.

- O Amazon Business dá suporte ao SSO iniciado por SP e IdP.

- O Amazon Business dá suporte ao provisionamento de usuário Just-In-Time.

- O Amazon Business dá suporte ao Provisionamento automatizado de usuário.

Observação

O identificador desse aplicativo é um valor de cadeia de caracteres fixo; portanto apenas uma instância pode ser configurada em um locatário.

Adicionar o Amazon Business por meio da galeria

Para configurar a integração do Amazon Business à ID do Microsoft Entra, você precisará adicioná-lo à lista de aplicativos SaaS gerenciados por meio da galeria.

- Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativo de nuvem.

- Navegue até Identidade>Aplicativos>Aplicativos empresariais>Novo aplicativo.

- Na seção Adicionar por meio da galeria, digite Amazon Business na caixa de pesquisa.

- Selecione Amazon Business no painel de resultados e, em seguida, adicione o aplicativo. Aguarde alguns segundos enquanto o aplicativo é adicionado ao seu locatário.

Opcionalmente, você também pode usar o Assistente de Configuração de Aplicativos do Enterprise. Neste assistente, você poderá adicionar um aplicativo ao locatário, adicionar usuários/grupos ao aplicativo, atribuir funções e também percorrer a configuração de SSO. Saiba mais sobre os assistentes do Microsoft 365.

Configurar e testar o SSO do Microsoft Entra para o Amazon Business

Configure e teste o SSO do Microsoft Entra com o Amazon Business por meio de um usuário de teste chamado B.Fernandes. Para que o SSO funcione, é necessário estabelecer uma relação de vínculo entre um usuário do Microsoft Entra e o usuário relacionado do Amazon Business.

Para configurar e testar o SSO do Microsoft Entra com o Amazon Business, execute as seguintes etapas:

- Configurar o SSO do Microsoft Entra – Para permitir que os usuários usem esse recurso.

- Crie um usuário de teste do Microsoft Entra para testar o logon único do Microsoft Entra com B.Silva.

- Atribuir o usuário de teste do Microsoft Entra – para permitir que B.Fernandes use o logon único do Microsoft Entra.

- Configurar o SSO do Amazon Business : para definir as configurações de logon único no lado do aplicativo.

- Criar um usuário de teste do Amazon Business – Para ter um equivalente de B.Fernandes no Amazon Business que esteja vinculado à representação de usuário do Microsoft Entra.

- Testar o SSO – para verificar se a configuração funciona.

Configurar o SSO do Microsoft Entra

Siga estas etapas para habilitar o SSO do Microsoft Entra.

Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativo de nuvem.

Navegue até Identidade>Aplicativos>Aplicativos empresariais> página de integração do aplicativoAmazon Business, encontre a seção Gerenciar e selecioneLogon único.

Na página Escolher um método de logon único, escolha SAML.

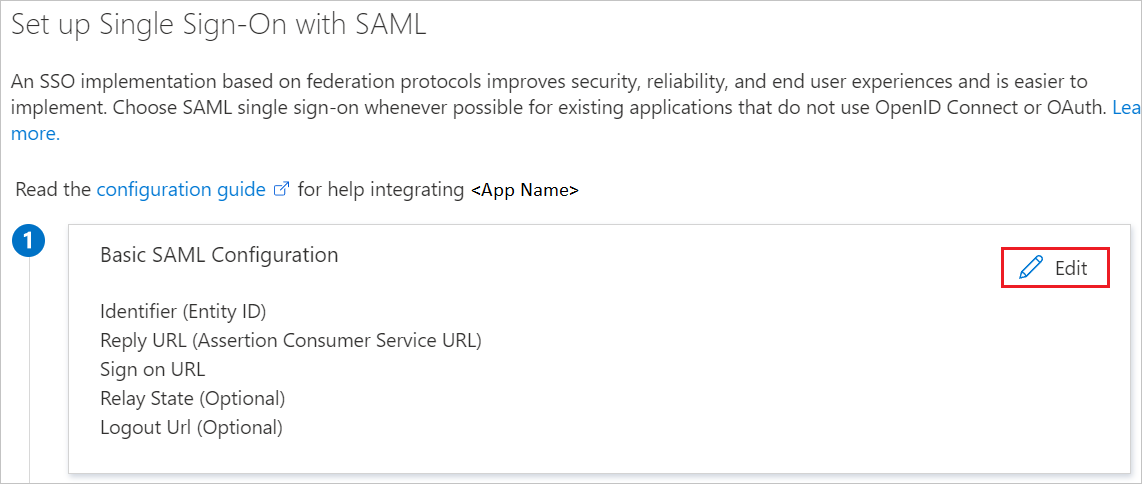

Na página Configurar o logon único com o SAML, selecione o ícone de lápis da Configuração Básica de SAML para editar as configurações.

Na seção Configuração Básica do SAML, execute as etapas a seguir caso deseje configurar no modo iniciado por IDP:

Na caixa de texto Identificador (ID da Entidade) , digite uma das seguintes URLs:

URL Região https://www.amazon.comAmérica do Norte https://www.amazon.co.jpLeste da Ásia https://www.amazon.deEuropa Na caixa de texto URL de Resposta, digite uma URL nos seguintes padrões:

URL Região https://www.amazon.com/bb/feature/sso/action/3p_redirect?idpid={idpid}América do Norte https://www.amazon.co.jp/bb/feature/sso/action/3p_redirect?idpid={idpid}Leste da Ásia https://www.amazon.de/bb/feature/sso/action/3p_redirect?idpid={idpid}Europa Observação

O valor de URL de Resposta não é real. Atualize esse valor com a URL de Resposta real. Você obterá o valor

<idpid>da seção de configuração de SSO do Amazon Business, explicada posteriormente no tutorial. Você também pode consultar os padrões mostrados na seção Configuração Básica do SAML.

Se você quiser configurar o aplicativo no modo iniciado pelo SP, será necessário adicionar a URL completa fornecida na configuração do Amazon Business à URL de logon na seção Definir URLs adicionais.

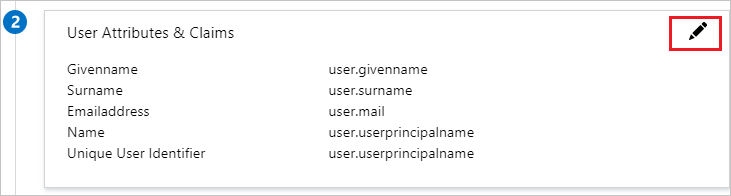

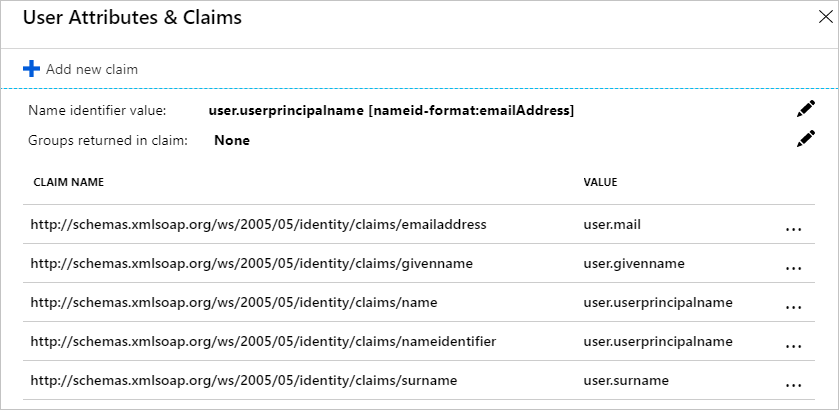

A captura de tela a seguir mostra a lista de atributos padrão. Edite os atributos clicando no ícone de lápis na seção Atributos e Declarações do Usuário.

Edite os atributos e copie o valor do Namespace desses atributos no Bloco de notas.

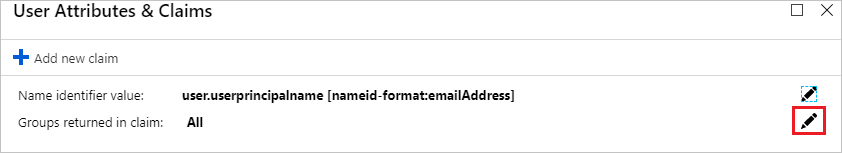

Além do indicado acima, o aplicativo Amazon Business espera que mais alguns atributos sejam passados novamente na resposta SAML. Na seção Atributos e Declarações de Usuário na caixa de diálogo Declarações de Grupo, execute as seguintes etapas:

Selecione a caneta ao lado de Grupos retornados na declaração.

Na caixa de diálogo Declarações de Grupo, selecione Todos os Grupos na lista de opções.

Selecione ID do Grupo como o Atributo de origem.

Marque a caixa de seleção Personalizar o nome da declaração de grupo e insira o nome do grupo de acordo com as necessidades de sua organização.

Selecione Salvar.

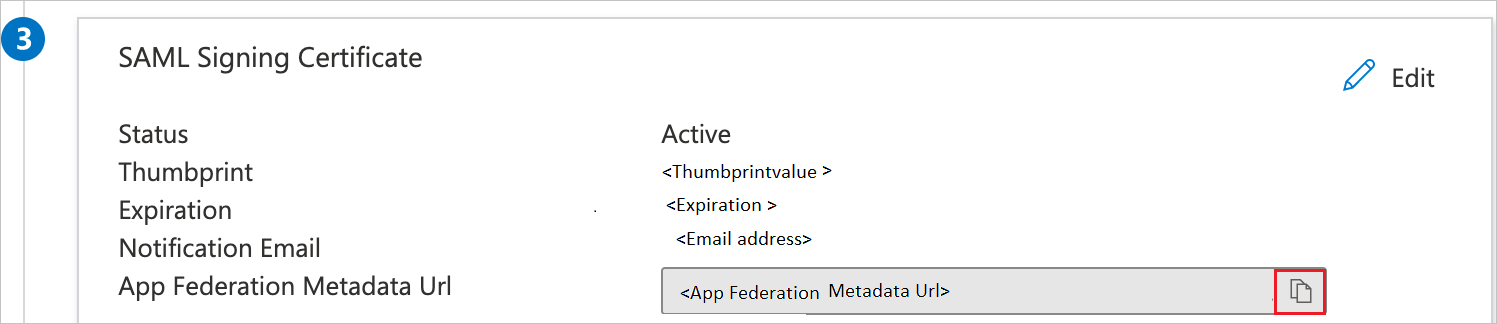

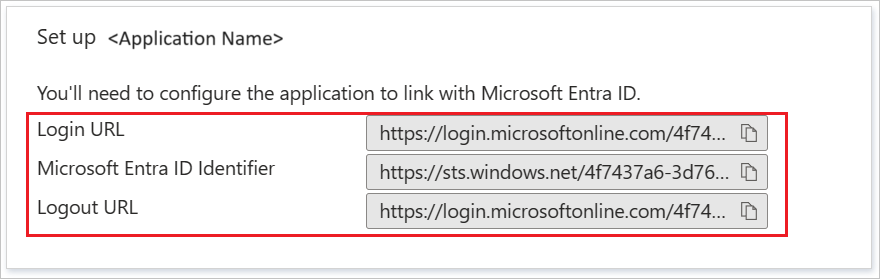

Na página Configurar logon único com SAML, na seção Certificado de autenticação SAML, selecione o botão Copiar para copiar a URL de Metadados de Federação do Aplicativo e salve-a no computador.

Na seção Configurar o Amazon Business, copie as URLs apropriadas com base em suas necessidades.

Criar um usuário de teste do Microsoft Entra

Nesta seção, crie um usuário de teste chamado B.Fernandes.

Observação

Os administradores precisam criar os usuários de teste no locatário deles, se necessário. As etapas a seguir mostram como criar um usuário de teste.

- Entre no centro de administração do Microsoft Entra como, no mínimo, Administrador de Usuários.

- Navegue até Identidade>Usuários>Todos os usuários.

- Na parte superior da tela, selecione Novo usuário>Criar novo usuário.

- Nas propriedades do Usuário, siga estas etapas:

- No campo Nome de exibição, insira

B.Simon. - No campo Nome principal do usuário, insira o username@companydomain.extension. Por exemplo,

B.Simon@contoso.com. - Marque a caixa de seleção Mostrar senha e, em seguida, anote o valor exibido na caixa Senha.

- Selecione Examinar + criar.

- No campo Nome de exibição, insira

- Selecione Criar.

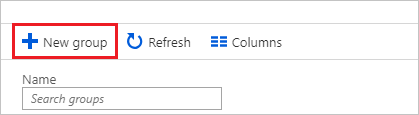

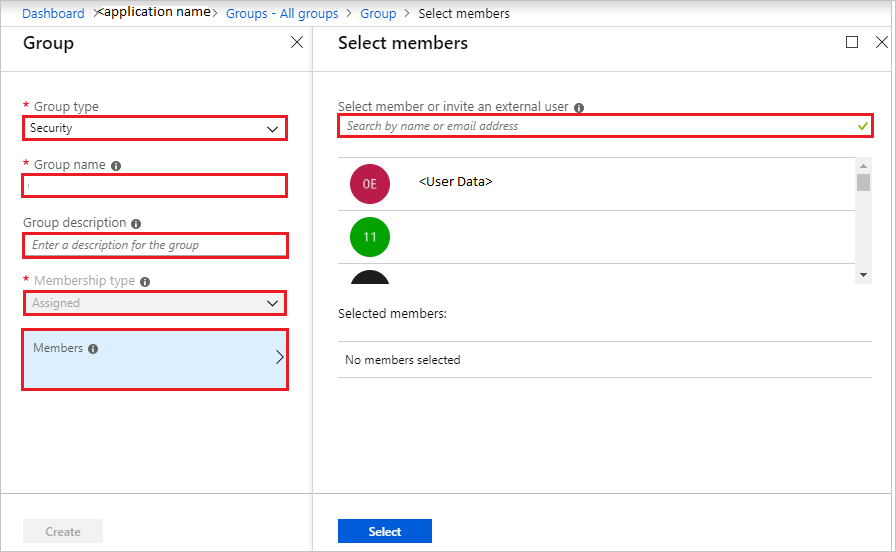

Criar um grupo de segurança do Microsoft Entra no portal do Azure

Navegue até Identidade>Grupos>Todos os Grupos.

Selecione Novo grupo:

Preencha Tipo de grupo, Nome do grupo, Descrição do grupo, Tipo de associação. Selecione as setas para escolher os membros e, em seguida, procure ou selecione o membro que deseja adicionar ao grupo. Selecione Selecionar para adicionar os membros selecionados e, em seguida, selecione Criar.

Atribuir o usuário de teste do Microsoft Entra

Nesta seção, você permitirá que B.Simon use o logon único concedendo a ele acesso ao Amazon Business.

Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativo de nuvem.

Navegue até Aplicativos de Identidade>Aplicativos>Aplicativos empresariais>Amazon Business.

Na página de visão geral do aplicativo, localize a seção Gerenciar e escolha Usuários e grupos.

Selecione Adicionar usuário e, em seguida, selecione Usuários e grupos na caixa de diálogo Atribuição adicionada.

Na caixa de diálogo Usuários e grupos, selecione B.Simon na lista Usuários e, em seguida, selecione o botão Selecionar na parte inferior da tela.

Se você estiver esperando um valor de função na declaração SAML, na caixa de diálogo Selecionar Função, escolha a função apropriada para o usuário da lista e, em seguida, selecione o botão Selecionar na parte inferior da tela.

Na caixa de diálogo Atribuição adicionada, selecione o botão Atribuir.

Observação

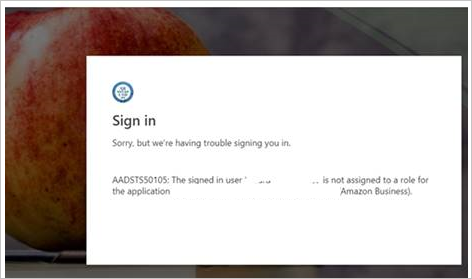

Se você não atribuir os usuários na ID do Microsoft Entra, receberá o erro a seguir.

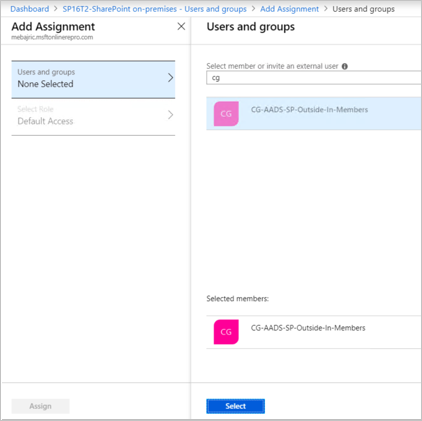

Atribuir o grupo de segurança do Microsoft Entra no portal do Azure

Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativo de nuvem.

Navegue até Aplicativos de Identidade>Aplicativos>Aplicativos empresariais>Amazon Business.

Na lista de aplicativos, digite e selecione Amazon Business.

No menu à esquerda, selecione Usuários e grupos.

Selecione o usuário adicionado.

Pesquise o grupo de segurança que você deseja usar e selecione no grupo para adicioná-lo à seção Selecionar membros. Selecione Selecionar e, em seguida, selecione Atribuir.

Observação

Verifique as notificações na barra de menus para ser avisado de que o grupo foi atribuído com êxito ao aplicativo empresarial.

Configurar o SSO do Amazon Business

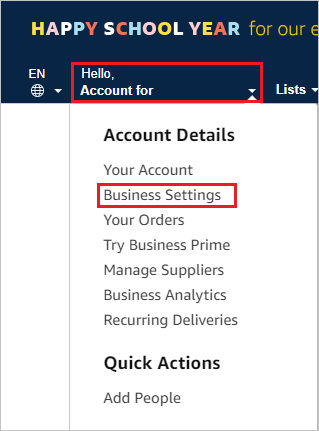

Em uma outra janela do navegador web, entre no site da Amazon Business da sua empresa como administrador

Selecione Perfil do Usuário e selecione Configurações de Negócios.

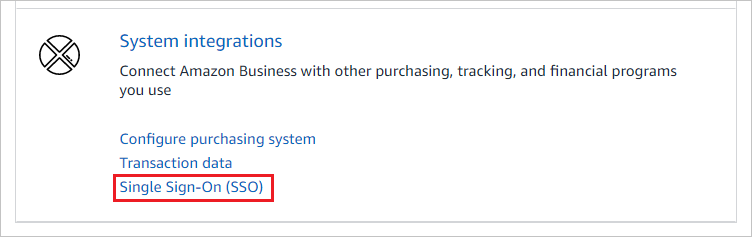

No assistente de Integrações do sistema, selecione SSO (Logon Único) .

No assistente Configurar o SSO, selecione o provedor de acordo com os requisitos organizacionais e selecione Avançar.

Observação

Embora o Microsoft AD FS seja uma opção listada, ele não funcionará com o SSO do Microsoft Entra.

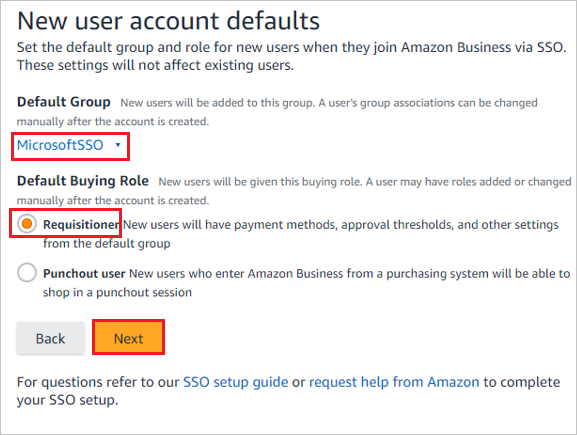

No assistente Padrões para novas contas de usuário, selecione o Grupo Padrão e, em seguida, selecione a Função de Compra Padrão de acordo com a função de usuário na organização e selecione Avançar.

No assistente Carregar seu arquivo de metadados, escolha a opção Colar link XML para colar o valor da URL de Metadados de Federação de Aplicativos e selecione Validar.

Observação

Como alternativa, você também pode carregar o arquivo XML de Metadados de Federação clicando na opção Carregar arquivo XML.

Após o upload do arquivo de metadados baixado, os campos na seção Dados de conexão serão populados automaticamente. Depois disso, selecione Avançar.

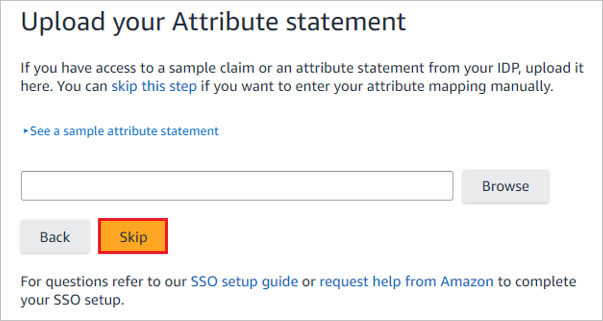

No assistente Carregar sua instrução de atributo, selecione Ignorar.

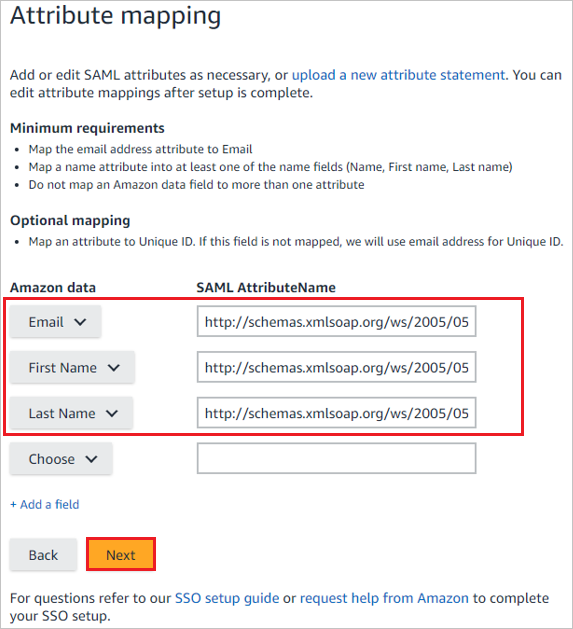

No assistente Mapeamento de atributos, adicione os campos de requisito clicando na opção + Adicionar um campo. Adicione os valores de atributo, incluindo o namespace que você copiou da seção Atributos e Declarações do Usuário do portal do Azure, para o campo AttributeName SAML e selecione Avançar.

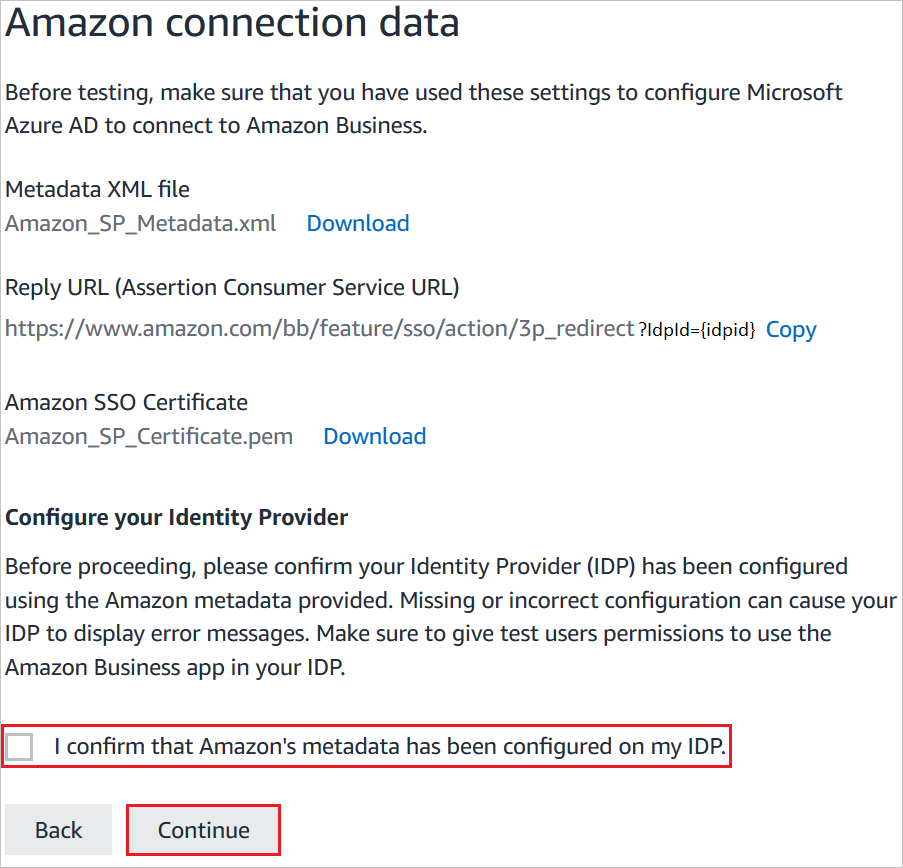

No assistente de dados de conexão da Amazon, confirme se o IdP foi configurado e selecione Continuar.

Verifique o Status das etapas que foram configuradas e selecione Iniciar testes.

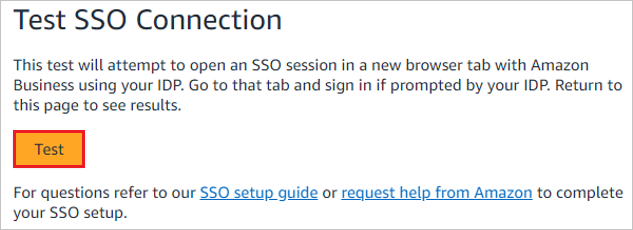

No assistente Testar Conexão de SSO, selecione Testar.

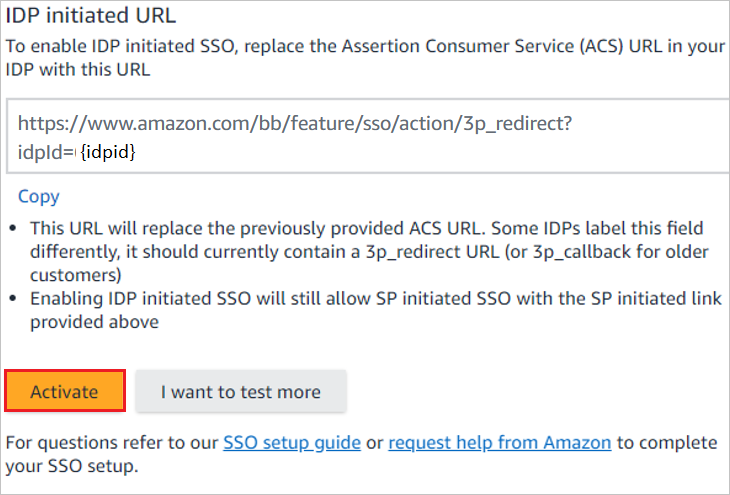

No assistente URL iniciada por IdP, antes de clicar em Ativar, copie o valor atribuído a idpid e cole-o no parâmetro idpid na URL de Resposta na seção de Configuração Básica do SAML.

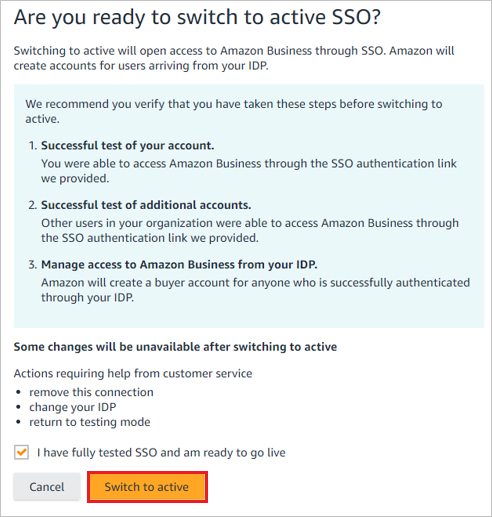

No assistente Você está pronto para alternar para o SSO ativo?, marque a caixa de seleção Testei integralmente o SSO e estou pronto para ativá-lo e selecione Alternar para ativo.

Por fim, na seção Detalhes da Conexão de SSO, o Status é mostrado como Ativo.

Observação

Se quiser configurar o aplicativo no modo iniciado pelo SP, conclua a seguinte etapa: cole a URL de logon da captura de tela acima na caixa de texto URL de Logon da seção Definir URLs adicionais. Use o seguinte formato:

https://www.amazon.<TLD>/bb/feature/sso/action/start?domain_hint=<UNIQUE_ID>

Criar um usuário de teste do Amazon Business

Nesta seção, será criado um usuário chamado B.Fernandes no Amazon Business. O Amazon Business dá suporte ao provisionamento de usuário Just-In-Time, que está habilitado por padrão. Não há itens de ação para você nesta seção. Se um usuário ainda não existir no Amazon Business, será criado um após a autenticação.

Testar o SSO

Nesta seção, você vai testar a configuração de logon único do Microsoft Entra com as opções a seguir.

Iniciado por SP:

Selecione Testar este aplicativo, isso o redirecionará à URL de Logon do Amazon Business, na você qual poderá iniciar o fluxo de logon.

Acesse diretamente a URL de logon único do Amazon Business e inicie o fluxo de logon nela.

Iniciado por IdP:

- Selecione Testar este aplicativo e você entrará automaticamente no Amazon Business, para o qual o SSO foi configurado.

Use também os Meus Aplicativos da Microsoft para testar o aplicativo em qualquer modo. Ao selecionar o bloco do Amazon Business em Meus Aplicativos, se ele estiver configurado no modo SP, você será redirecionado à página de logon do aplicativo para iniciar o fluxo de logon e, se ele estiver configurado no modo IDP, você entrará automaticamente no Amazon Business, para o qual o SSO foi configurado. Para obter mais informações sobre os Meus Aplicativos, confira Introdução aos Meus Aplicativos.

Redefinição das configurações do provedor de serviços do ADFS para o Microsoft Entra ID

Preparar o ambiente do Microsoft Entra ID

- Verifique a assinatura do Microsoft Entra ID Premium e confira se você tem uma assinatura do Microsoft Entra ID Premium, que é necessária para SSO (logon único) e outros recursos avançados.

Registrar o aplicativo no Microsoft Entra ID

- Navegue até o Microsoft Entra ID no portal do Azure.

- Selecione "Registros de aplicativo" > "Novo registro".

- Preencha os detalhes necessários:

- Nome: insira um nome significativo para o aplicativo.

- Tipos de conta com suporte: escolha a opção adequada para seu ambiente.

- URI de redirecionamento: insira os URIs de redirecionamento necessários (geralmente a URL de entrada do aplicativo).

Configurar o SSO do Microsoft Entra ID

- Configure o logon único no Microsoft Entra ID.

- No portal do Azure, acesse Microsoft Entra ID > Aplicativos Enterprise.

- Selecione seu aplicativo na lista.

- Em "Gerenciar", selecione "Logon único".

- Selecione "SAML" como método de logon único.

- Editar a Configuração Básica do SAML:

- Identificador (ID da entidade): insira o ID da entidade SP.

- URL de Resposta (URL do Serviço do Consumidor de Declaração): insira a URL de ACS SP.

- URL de login: insira a URL de logon do aplicativo, se aplicável.

Configurar Atributos e declarações de usuário

- Nas configurações de Logon baseado em SAML, selecione "Atributos e reivindicações do usuário".

- Edite e configure declarações para corresponder às exigidas pelo seu SP. Isso normalmente inclui:

- NameIdentifier

- GivenName

- Sobrenome

- etc.

Baixar metadados SSO do Microsoft Entra ID

Na seção Certificado de Autenticação SAML, baixe o XML de Metadados de Federação. Isso é usado para configurar o SP.

Reconfigurar o SP (provedor de serviços)

- Atualizar SP para usar metadados do Microsoft Entra ID

- Acesse as definições de configuração do SP.

- Atualize a URL de metadados do IdP ou carregue o XML de metadados do Microsoft Entra ID.

- Atualize a URL do ACS (Serviço do Consumidor de Declaração), a ID da Entidade e quaisquer outros campos obrigatórios para corresponder à configuração do Microsoft Entra ID.

Configurar certificados SAML

Verifique se o SP está configurado para confiar no certificado de autenticação do Microsoft Entra ID. Isso pode ser encontrado na seção Certificado de Autenticação SAML da configuração SSO do Microsoft Entra ID.

Testar configuração de SSO

Inicie um login de teste do SP.

Verifique se a autenticação redireciona para o Microsoft Entra ID e faz logon com êxito no usuário.

Verifique as declarações que estão sendo passadas para garantir que correspondam ao que o SP espera.

Atualize as configurações de DNS e rede (se aplicável). Se o SP ou o aplicativo usar configurações de DNS específicas do ADFS, talvez seja necessário atualizar essas configurações para apontar para pontos de extremidade do Microsoft Entra ID.

Distribuir e monitorar

- Comunicação com os usuários Notifique seus usuários sobre a alteração e forneça as instruções ou a documentação necessárias.

- Monitorar logs de autenticação Fique de olho nos logs de entrada do Microsoft Entra ID para monitorar quaisquer problemas de autenticação e resolvê-los imediatamente.

Próximas etapas

Depois de configurar o Amazon Business, você poderá impor o controle de sessão, que fornece proteção contra exfiltração e infiltração dos dados confidenciais da sua organização em tempo real. O controle da sessão é estendido do acesso condicional. Saiba como impor o controle de sessão com o Microsoft Defender for Cloud Apps.