Tutorial: Integração do SSO do Microsoft Entra ao Adobe Sign

Nesse tutorial, você aprenderá a integrar o Adobe Sign ao Microsoft Entra ID. Ao integrar o Adobe Sign ao Microsoft Entra ID, você poderá:

- Controlar no Microsoft Entra ID quem tem acesso ao Adobe Sign.

- Permita que seus usuários façam login automaticamente no Adobe Sign com suas contas do Microsoft Entra.

- Gerencie suas contas em um local central.

Pré-requisitos

Para começar, você precisará dos seguintes itens:

- Uma assinatura do Microsoft Entra. Caso você não tenha uma assinatura, obtenha uma conta gratuita.

- Uma assinatura do Adobe Sign habilitada para SSO (logon único).

Descrição do cenário

Neste tutorial, configure e teste o logon único do Microsoft Entra em um ambiente de teste.

- O Adobe Sign dá suporte ao SSO iniciado por SP.

Adicionar o Adobe Sign da galeria

Para configurar a integração do Adobe Sign na Microsoft Entra ID, você precisa adicionar o Adobe Sign da galeria à sua lista de aplicativos SaaS gerenciados.

- Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativo de nuvem.

- Navegue até Identidade>Aplicativos>Aplicativos empresariais>Novo aplicativo.

- Na seção Adicionar por meio da galeria, digite Adobe Sign na caixa de pesquisa.

- Selecione Adobe Sign no painel de resultados e adicione o aplicativo. Aguarde alguns segundos enquanto o aplicativo é adicionado ao seu locatário.

Opcionalmente, você também pode usar o Assistente de Configuração de Aplicativos do Enterprise. Neste assistente, você pode adicionar um aplicativo ao seu locatário, adicionar usuários/grupos ao aplicativo, atribuir funções, bem como percorrer a configuração de SSO. Saiba mais sobre os assistentes do Microsoft 365.

Configurar e testar o SSO do Microsoft Entra para Adobe Sign

Nesta seção, você configura e testa o logon único do Microsoft Entra com o Adobe Sign com base em um usuário de teste chamado Brenda Fernandes. Para que o logon único funcione, é necessário estabelecer uma relação de vínculo entre um usuário do Microsoft Entra e o usuário relacionado no Adobe Sign.

Para configurar e testar o logon único do Microsoft Entra com o Adobe Sign, você precisa executar as seguintes etapas:

- Configurar o SSO do Microsoft Entra: para permitir que os usuários usem esse recurso.

- Criar um usuário de teste no Microsoft Entra: para testar o logon único do Microsoft Entra com Britta Simon.

- Atribua o usuário de teste do Microsoft Entra - para permitir que Brenda Silva use o logon único do Microsoft Entra.

- Configurar o SSO do Adobe Sign – para definir as configurações de logon único no lado do aplicativo.

- Criar um usuário de teste do Adobe Sign – para ter um equivalente de Brenda Fernandes no Adobe Sign que esteja vinculado à representação de usuário do Microsoft Entra.

- Testar o SSO – para verificar se a configuração funciona.

Configurar o SSO do Microsoft Entra

Nessa seção, você habilita o logon único do Microsoft Entra.

Para configurar o logon único do Microsoft Entra com o Adobe Sign, execute as seguintes etapas:

Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativo de nuvem.

Navegue até Identidade>Aplicativos>Aplicativos empresariais>Adobe Sign e selecione Logon único.

Na caixa de diálogo Selecionar um método de logon único, selecione o modo SAML/WS-Fed para habilitar o logon único.

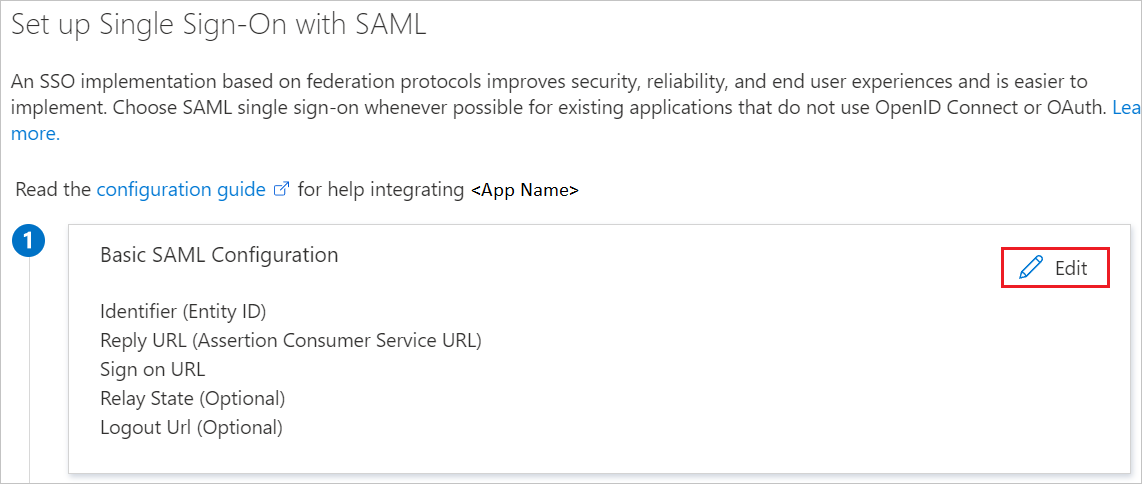

Na página Definir logon único com SAML, clique no ícone lápis para abrir a caixa de diálogo Configuração básica do SAML.

Na seção Configuração básica de SAML, realize as seguintes etapas:

a. Na caixa de texto URL de Logon, digite uma URL usando o seguinte padrão:

https://<companyname>.echosign.com/b. Na caixa de texto Identificador (ID da Entidade) , digite uma URL usando o seguinte padrão:

https://<companyname>.echosign.comObservação

Esses valores não são reais. Atualize esses valores com a URL de Entrada e o Identificador reais. Contate a equipe de suporte ao Cliente do Adobe Sign para obter esses valores. Você também pode consultar os padrões mostrados na seção Configuração Básica do SAML.

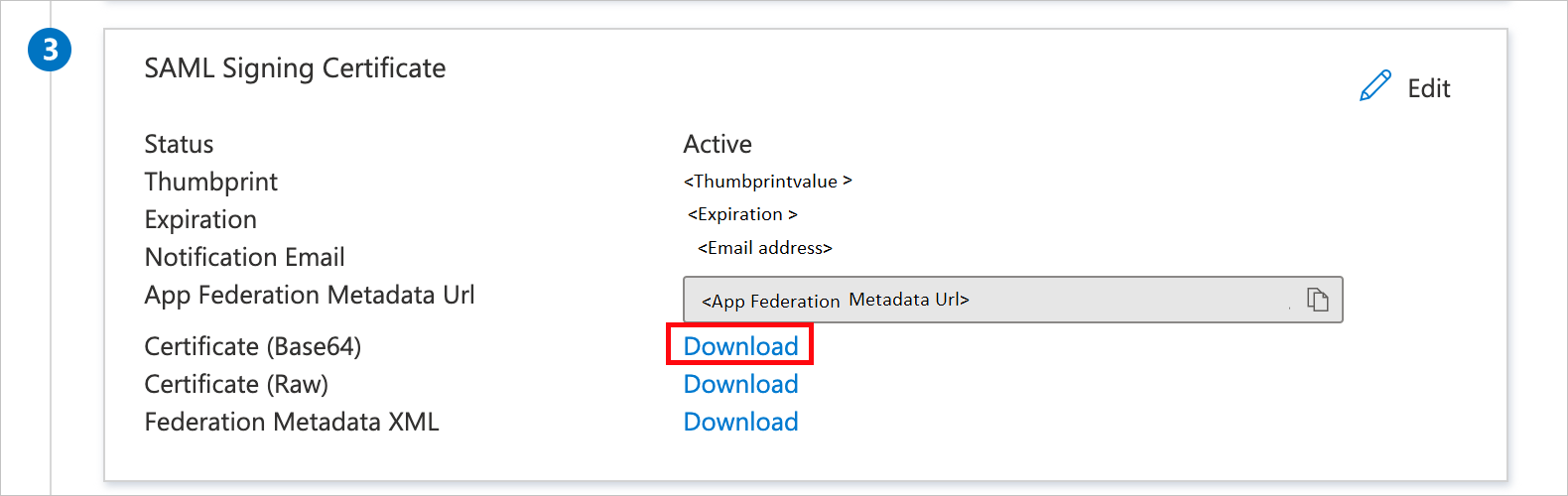

Na página Configurar logon único com SAML, na seção Certificado de Autenticação SAML, clique em Fazer o download para fazer o download do Certificado (Base64) usando as opções fornecidas de acordo com seus requisitos e salve-o no computador.

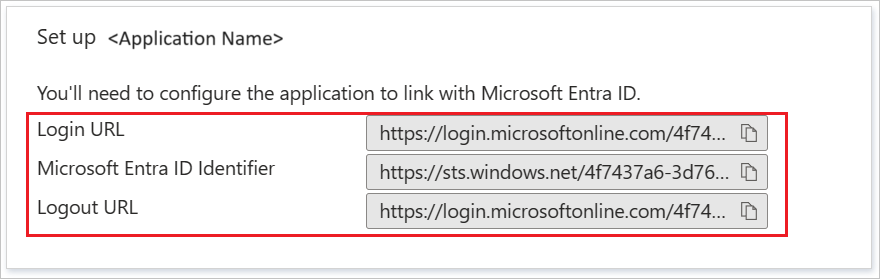

Na seção Configurar o Adobe Sign, copie as URLs apropriadas de acordo com suas necessidades.

Criar um usuário de teste do Microsoft Entra

Nesta seção, você criará um usuário de teste chamado B.Fernandes.

- Entre no centro de administração do Microsoft Entra como, no mínimo, Administrador de Usuários.

- Navegue até Identidade>Usuários>Todos os usuários.

- Na parte superior da tela, selecione Novo usuário>Criar novo usuário.

- Nas propriedades do Usuário, siga estas etapas:

- No campo Nome de exibição, insira

B.Simon. - No campo Nome principal do usuário, insira o username@companydomain.extension. Por exemplo,

B.Simon@contoso.com. - Marque a caixa de seleção Mostrar senha e, em seguida, anote o valor exibido na caixa Senha.

- Selecione Examinar + criar.

- No campo Nome de exibição, insira

- Selecione Criar.

Atribuir o usuário de teste do Microsoft Entra

Nesta seção, você permitirá que B.Fernandes use o logon único permitindo a ela acesso ao Adobe Sign.

- Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativo de nuvem.

- Navegue atéIdentidade>Aplicativos>Aplicativos Empresariais>Adobe Sign.

- Na página de visão geral do aplicativo, selecione Usuários e grupos.

- Selecione Adicionar usuário/grupo e, em seguida, Usuários e grupos na caixa de diálogo Adicionar atribuição.

- Na caixa de diálogo Usuários e grupos, selecione B.Fernandes na lista Usuários e clique no botão Selecionar na parte inferior da tela.

- Se você estiver esperando que uma função seja atribuída aos usuários, escolha-a na lista suspensa Selecionar uma função. Se nenhuma função tiver sido configurada para esse aplicativo, você verá a função "Acesso Padrão" selecionada.

- Na caixa de diálogo Adicionar atribuição, clique no botão Atribuir.

Configurar o SSO do Adobe Sign

Antes da configuração, entre em contato com a equipe de suporte ao cliente do Adobe Sign para adicionar seu domínio à lista de permitidos do Adobe Sign. Veja como adicionar o domínio:

a. A equipe de suporte do Adobe Sign Client envia um token gerado aleatoriamente. Para o seu domínio, o token será como o seguinte: adobe-sign-verification = xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

b. Publique o token de verificação em um registro de texto DNS e notifique a equipe de suporte do Adobe Sign Client .

Observação

Isso pode levar alguns dias ou mais. Observe que os atrasos de propagação de DNS significam que um valor publicado no DNS pode não estar visível por uma hora ou mais. Seu administrador de TI deve ter conhecimento sobre como publicar esse token em um registro de texto DNS.

c. Quando você notifica a equipe de suporte do Adobe Sign Client por meio do ticket de suporte, depois que o token é publicado, ele valida o domínio e o adiciona à sua conta.

d. Geralmente, aqui está como publicar o token em um registro DNS:

- Entre na sua conta de domínio

- Encontrar a página para atualizar o registro DNS. Esta página pode ser chamada de Gerenciamento de DNS, Gerenciamento do Servidor de Nomes ou Configurações Avançadas.

- Encontrar os registros TXT para o domínio.

- Adicione um registro TXT com o valor total do token fornecido pela Adobe.

- Salve suas alterações.

Em uma janela diferente do navegador da Web, entre no site da empresa Adobe Sign como administrador.

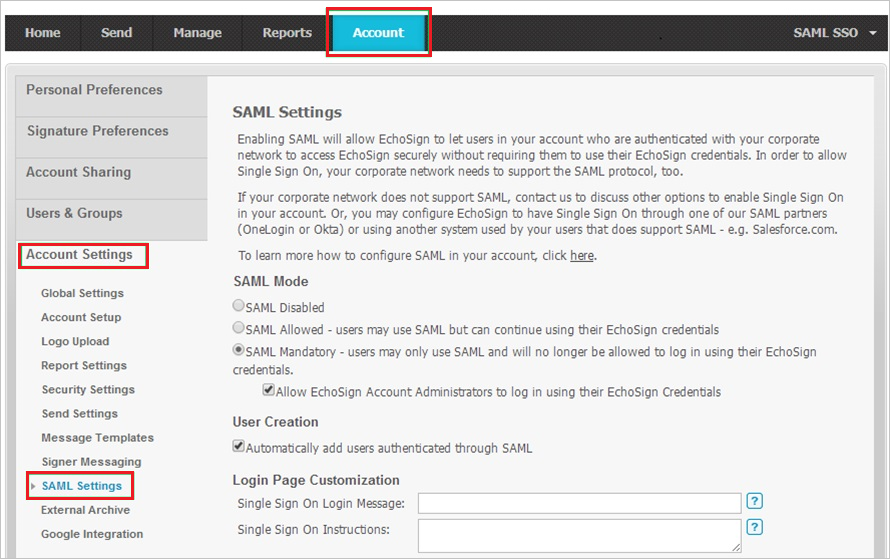

No menu SAML, selecione Configurações da conta>Configurações SAML.

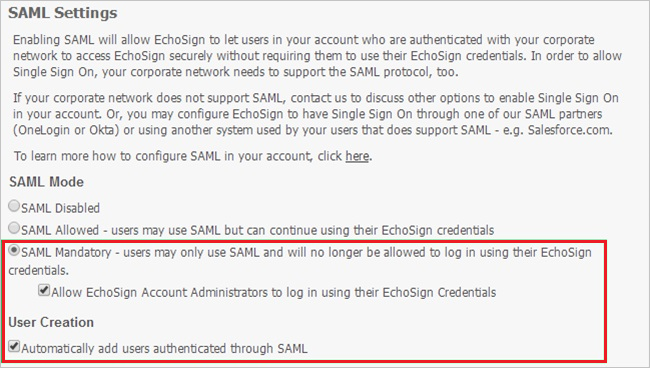

Na seção Configuração do SAML, execute as seguintes etapas:

a. Em Modo SAML, selecione SAML Obrigatório.

b. Selecione Permitir Administradores da Conta Echosign para efetuar login usando suas Credenciais Echosign.

c. Em Criação de usuário, selecione Adicionar automaticamente usuários autenticados por SAML.

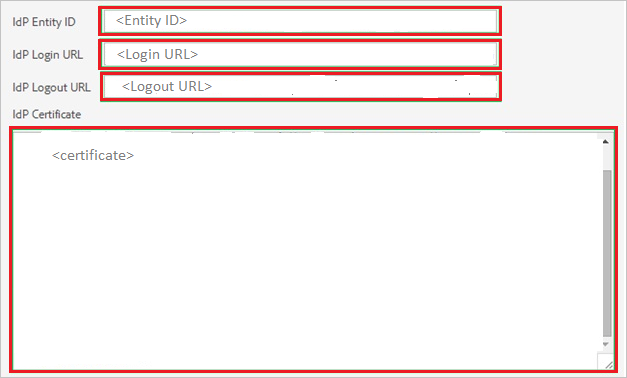

d. Cole o Identificador do Microsoft Entra na caixa de texto ID da Entidade do Idp.

e. Cole a URL de Logon na caixa de texto URL de Logon do Idp.

f. Cole a URL de Logoff na caixa de texto URL de Logoff do Idp.

g. Abra o arquivo Certificate (Base64) baixado no Bloco de Notas. Copie o conteúdo dele para a área de transferência e cole-o na caixa de texto Certificado IdP.

h. Selecione Salvar alterações.

Criar usuário de teste do Adobe Sign

Para permitir que os usuários do Microsoft Entra entrem no Adobe Sign, eles devem ser provisionados no Adobe Sign. Esta é uma tarefa manual.

Observação

Você pode usar qualquer outra ferramenta ou API de criação de conta de usuário do Adobe Sign fornecida pelo Adobe Sign para aprovisionar contas de usuários do Microsoft Entra.

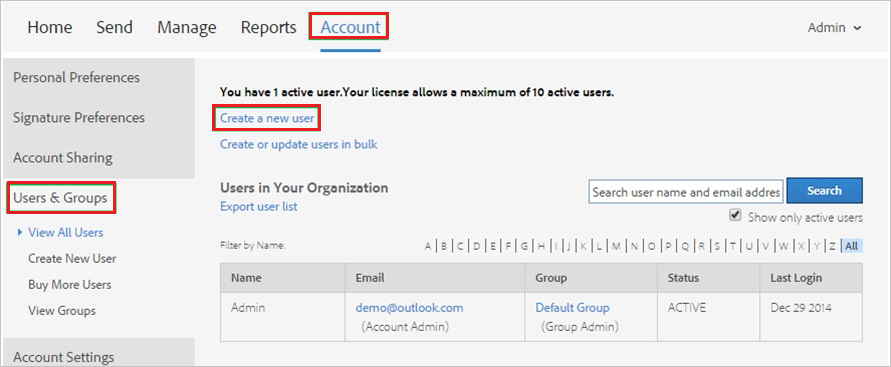

Faça login no site da empresa do Adobe Sign como administrador.

No menu no topo, selecione Conta. Em seguida, no painel esquerdo, selecione Usuários e grupos > Crie um novo usuário .

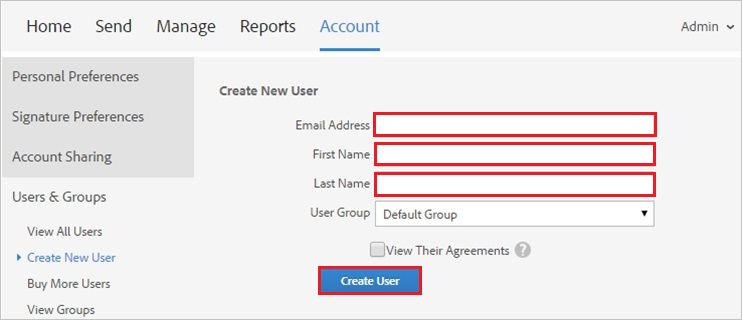

Na seção Criar Novo Usuário , realize as seguintes etapas:

a. Digite o Endereço de e-mail, Nome e Sobrenome de uma conta válida do Microsoft Entra que você deseja provisionar nas caixas de texto relacionadas.

b. Selecione Criar usuário.

Observação

O titular da conta Microsoft Entra recebe um e-mail que inclui um link para confirmar a conta, antes que ela se torne ativa.

Testar o SSO

Nesta seção, você vai testar a configuração de logon único do Microsoft Entra com as opções a seguir.

Clique em Testar este aplicativo. Isso redirecionará você à URL de Logon do Adobe Sign, na qual você poderá iniciar o fluxo de logon.

Acesse a URL de Logon do Adobe Sign diretamente e inicie o fluxo de logon de lá.

Você pode usar os Meus Aplicativos da Microsoft. Ao clicar no bloco do Adobe Sign nos Meus Aplicativos, você deverá ser conectado automaticamente ao Adobe Sign para o qual configurou o SSO. Para obter mais informações sobre os Meus Aplicativos, confira Introdução aos Meus Aplicativos.

Próximas etapas

Depois de configurar o Adobe Sign, você poderá impor um controle de sessão, que fornece proteção contra o vazamento e a infiltração de dados confidenciais da sua organização em tempo real. O controle da sessão é estendido do acesso condicional. Saiba como impor o controle de sessão com o Microsoft Defender for Cloud Apps.