Migrar para a autenticação de nuvem usando a Distribuição em Etapas

A Distribuição em etapas permite testar seletivamente grupos de usuários com capacidades de autenticação na nuvem, como a autenticação multifator do Microsoft Entra, o acesso condicional, a Microsoft Entra ID Protection para credenciais vazadas, a governança de identidade e outros, antes de transferir seus domínios. Este artigo discute como fazer essa mudança.

Antes de começar a Distribuição em Etapas, considere as implicações caso uma ou mais das seguintes condições sejam verdadeiras:

- Atualmente, você está usando um Servidor de Autenticação Multifator local.

- Você está usando cartões inteligentes para a autenticação.

- Seu servidor atual oferece determinados recursos do tipo somente federação.

- Você está migrando de uma solução de federação de terceiros para serviços gerenciados.

Antes de experimentar esse recurso, sugerimos que você leia nosso guia sobre como escolher o método de autenticação certo. Para obter mais informações, consulte a tabela “Métodos de comparação” em Escolher o método de autenticação correto para sua solução de identidade híbrida do Microsoft Entra.

Para ter uma visão geral do recurso, veja este vídeo "O que é a Distribuição em Etapas?":

Pré-requisitos

Você tem um locatário do Microsoft Entra com domínios federados.

Você decidiu mover uma das seguintes opções:

- Sincronização de hash de senha (sincronização). Para obter mais informações, consulte O que é sincronização de hash de senha

- Autenticação de passagem. Para mais informações, consulte O que é a autenticação de passagem

- Configurações da CBA (autenticação baseada em certificado) do Microsoft Entra. Para obter mais informações, confira Visão geral da autenticação baseada em certificado do Microsoft Entra

Para ambas as opções, é recomendável habilitar o SSO (logon único) para obter uma experiência de entrada silenciosa. Para dispositivos associados ao domínio do Windows 7 ou 8.1, é recomendável usar o SSO contínuo. Para saber mais, consulte O que é SSO contínuo. Para o Windows 10, o Windows Server 2016 e versões posteriores, é recomendável usar o SSO por meio do PRT (Token de Atualização Principal) com dispositivos ingressados no Microsoft Entra, dispositivos ingressados no Microsoft Entra híbrido ou dispositivos pessoais registrados por meio de Adicionar Conta Corporativa ou de Estudante.

Você configurou todas as políticas apropriadas de marca do locatário e de acesso condicional necessárias para os usuários que estão sendo migrados para a autenticação na nuvem.

Se você tiver migrado da autenticação federada para a nuvem, verifique se a configuração do DirSync

SynchronizeUpnForManagedUsersestá habilitada, caso contrário, o Microsoft Entra ID não permite atualizações de sincronização no UPN ou na ID de logon alternativa em relação às contas de usuário licenciadas que usam autenticação gerenciada. Para obter mais informações, consulte os recursos do serviço Sincronização do Microsoft Entra Connect.Se você planeja usar a autenticação multifator do Microsoft Entra, recomendamos que use o registro combinado para redefinição de senha de autoatendimento (SSPR) e autenticação multifator para que os usuários registrem seus métodos de autenticação uma única vez. Observação: ao usar SSPR para redefinir a senha ou alterar a senha usando a página MyProfile durante a distribuição em etapas, o Microsoft Entra Connect precisa sincronizar o novo hash de senha, o que pode levar até 2 minutos após a redefinição.

Para usar o recurso de Distribuição em etapas, você precisará ser um Administrador de Identidade Híbrida em seu locatário.

Para habilitar o SSO contínuo em uma floresta específica do Active Directory, você precisa ser um administrador de domínio.

Se você estiver implantando o Microsoft Entra híbrido ou ingresso no Microsoft Entra, deverá atualizar para a atualização do Windows 10 1903.

Cenários com suporte

Os cenários a seguir têm suporte para Distribuição em Etapas. O recurso só funciona para:

Usuários provisionados para Microsoft Entra ID usando o Microsoft Entra Connect. Ele não se aplica a usuários do tipo somente nuvem.

Tráfegos de entrada do usuário em navegadores e clientes de autenticação moderna. Aplicativos ou serviços de nuvem que usem autenticação herdada voltarão para os fluxos de autenticação federada. Um exemplo de autenticação herdada pode ser o Exchange Online com autenticação moderna desativada ou o Outlook 2010, que não é compatível com a autenticação moderna.

Atualmente, o tamanho do grupo está limitado a 50.000 usuários. Caso tenha grupos maiores que 50.000 usuários, é recomendável dividir esses grupos em vários grupos para a Distribuição em Etapas.

Aquisição do token de atualização primária da Junção Híbrida do Windows 10 ou da Junção do Microsoft Entra sem linha de visão para o servidor de federação do Windows 10 versão 1903 ou posterior quando o nome UPN do usuário é roteável e o sufixo do domínio está verificado no Microsoft Entra ID.

O registro do Autopilot tem suporte na Distribuição em Etapas com Windows 10 versão 1909 ou posterior.

Cenários sem suporte

Os cenários a seguir não têm suporte para distribuição em etapas:

Não há suporte para autenticações herdadas, como POP3 e SMTP.

Alguns aplicativos enviam o parâmetro de consulta “domain_hint” para o Microsoft Entra ID durante a autenticação. Esses fluxos continuam, e os usuários que estiverem habilitados para a distribuição em etapas continuam a usar a federação para autenticação.

Os administradores podem distribuir a autenticação na nuvem usando grupos de segurança. Para evitar a latência de sincronização quando estiver usando grupos de segurança locais do Active Directory, recomendamos que você use grupos de segurança de nuvem. As seguintes condições se aplicam:

- Você pode usar um máximo de 10 grupos por recurso. Ou seja, você pode usar 10 grupos cada para sincronização de hash de senha, autenticação de passagem e SSO contínuo.

- Não há suporte para grupos aninhados.

- Não há suporte para grupos dinâmicos na distribuição em etapas.

- Os objetos de contato dentro do grupo não permitem que o grupo seja adicionado.

Ao adicionar um grupo de segurança pela primeira vez para a Distribuição em Etapas, você tem um limite de 200 usuários para evitar um tempo limite de UX (experiência do usuário). Depois de adicionar o grupo, você poderá adicionar mais usuários diretamente a ele conforme necessário.

Embora os usuários estejam em distribuição em etapas com a PHS (sincronização de hash de senha), por padrão, nenhuma expiração de senha é aplicada. A expiração da senha pode ser aplicada ao ativar "EnforceCloudPasswordPolicyForPasswordSyncedUsers". Quando a opção "Enforcecloudpasswordpolicyforpasswordsyncedusers" estiver ativada, a política de expiração de senha será definida como 90 dias a partir do momento em que a senha foi configurada no local, sem a opção de personalizá-la. Não há suporte para atualizar programaticamente o atributo PasswordPolicies enquanto os usuários estiverem em Distribuição Em Etapas. Para saber como configurar o "EnforceCloudPasswordPolicyForPasswordSyncedUsers", confira Política de expiração de senha.

Aquisição do token de atualização primária da Junção Híbrida do Windows 10 ou do ingresso primário do Microsoft Entra para Windows 10 posterior à versão 1903. Esse cenário retorna ao ponto de extremidade do WS-Trust no servidor de federação mesmo se o usuário que estiver se conectando estiver no escopo da distribuição em etapas.

Aquisição do token de atualização primária da Junção Híbrida do Windows 10 ou do ingresso primário do Microsoft Entra ID para todas as versões quando o UPN local do usuário não é roteável. Esse cenário retorna ao ponto de extremidade do WS-Trust enquanto estiver no modo de distribuição em etapas, mas interrompe o funcionamento quando a migração em fases está concluída e o logon do usuário não depende mais do servidor de federação.

Se você tiver uma configuração de VDI não persistente com o Windows 10, versão 1903 ou posterior, você deverá permanecer em um domínio federado. Não há suporte para a mudança para um domínio gerenciado em VDI não persistente. Para obter mais informações, consulte Identidade do dispositivo e virtualização da área de trabalho.

Se você tiver uma relação de confiança de certificado híbrido do Windows Hello para Empresas com certificados emitidos por meio de seu servidor de federação atuando como Autoridade de Registro ou usuários de cartão inteligente, o cenário não terá suporte em uma Distribuição em Etapas.

Observação

Você ainda precisa fazer a transferência final de federado para a autenticação na nuvem usando o Microsoft Entra Connect ou PowerShell. A Distribuição em Etapas não altera domínios de federados para gerenciados. Para obter mais informações sobre a substituição de domínio, consulte Migrar de federação para sincronização de hash de senha e Migrar de federação para autenticação de passagem.

Introdução à Distribuição em Etapas

Para testar a sincronização de hash de senha, entre usando a distribuição em etapas e siga as instruções de preparação da próxima seção.

Para obter informações sobre quais cmdlets do PowerShell devem ser usados, consulte Versão prévia do Microsoft Entra ID 2.0.

Preparação para a sincronização de hash de senha

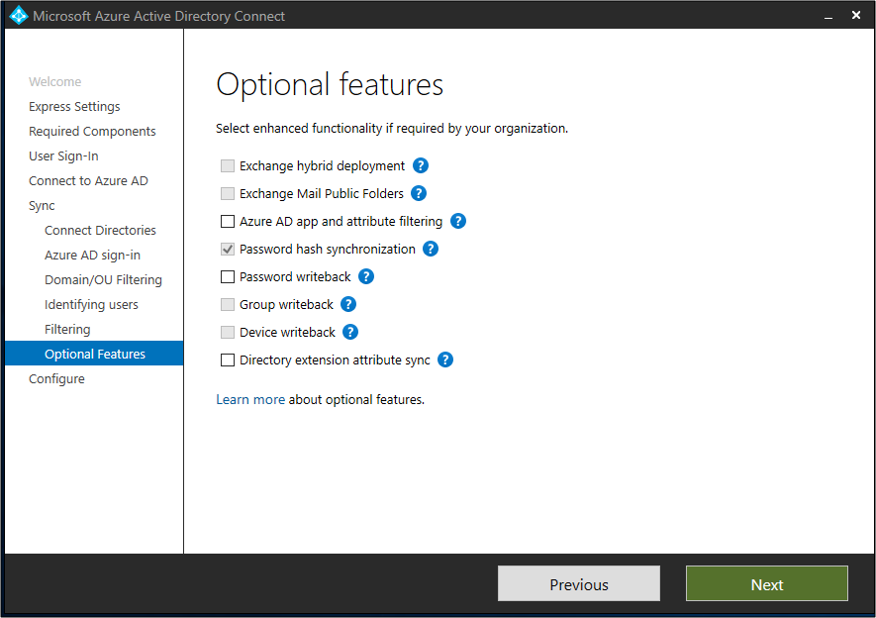

Habilite a sincronização de hash de senha na página de Recursos opcionais do Microsoft Entra Connect.

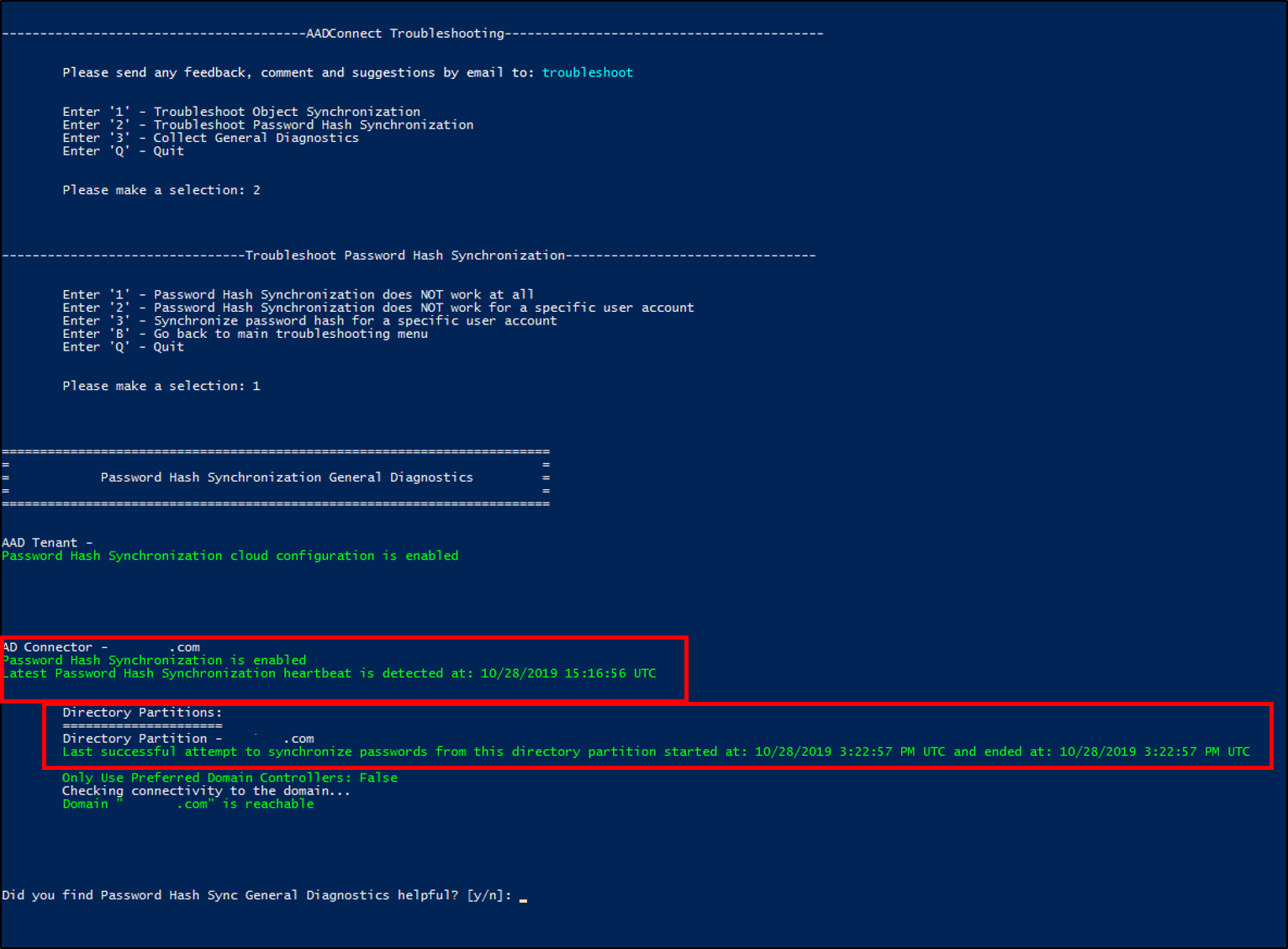

Verifique se um ciclo de sincronização de hash de senha completo foi executado para que todos os hashes de senha dos usuários tenham sido sincronizados com o Microsoft Entra ID. Para verificar o status da sincronização de hash de senha, você pode usar o diagnóstico do PowerShell em Solucionar problemas de sincronização de hash de senha com a sincronização do Microsoft Entra Connect.

Caso queira testar a autenticação de passagem, entre usando a distribuição em etapas e habilite-a seguindo as instruções de preparação da próxima seção.

Preparação para autenticação de passagem

Identifique um servidor que esteja executando o Windows Server 2012 R2 ou posterior no qual você deseje que o agente de autenticação de passagem seja executado.

Não escolha o servidor Microsoft Entra Connect. Verifique se o servidor está ingressado no domínio, se ele pode autenticar usuários selecionados com o Active Directory e se ele consegue se comunicar com o Microsoft Entra ID em URLs e portas de saída. Para obter mais informações, consulte a seção “Etapa 1: verificar pré-requisitos” do Início Rápido: logon único contínuo do Microsoft Entra.

Baixe o agente de autenticação do Microsoft Entra Connect e instale-o no servidor.

Para habilitar aalta disponibilidade, instale agentes de autenticação adicionais em outros servidores.

Verifique se você definiu suas Configurações do Smart Lock adequadamente. Isso ajuda a garantir que as contas locais do Active Directory dos seus usuários não serão bloqueadas por atores inadequados.

É recomendável habilitar o SSO contínuo independentemente do método de entrada (sincronização de hash de senha ou autenticação de passagem) selecionado para a Distribuição em Etapas. Para habilitar o SSO contínuo, siga as instruções de preparação na próxima seção.

Preparação para SSO contínuo

Habilite oSSO contínuo nas florestas do Active Directory usando o PowerShell. Se você tiver mais de uma floresta do Active Directory, habilite-o para cada floresta individualmente. O SSO contínuo é disparado somente para usuários selecionados para a Distribuição em Etapas. Ele não afeta sua configuração de federação existente.

Para habilitar o SSO contínuo, faça o seguinte:

Entre no Microsoft Entra Connect Server.

Acesse a pasta %programfiles%Microsoft Entra Connect.

Importe o módulo do PowerShell com SSO contínuo executando o seguinte comando:

Import-Module .\AzureADSSO.psd1Execute o PowerShell como administrador. No PowerShell, chame

New-AzureADSSOAuthenticationContext. Esse comando abre um painel no qual você pode inserir as credenciais de Administrador de Identidade Híbrida do seu locatário.Chame

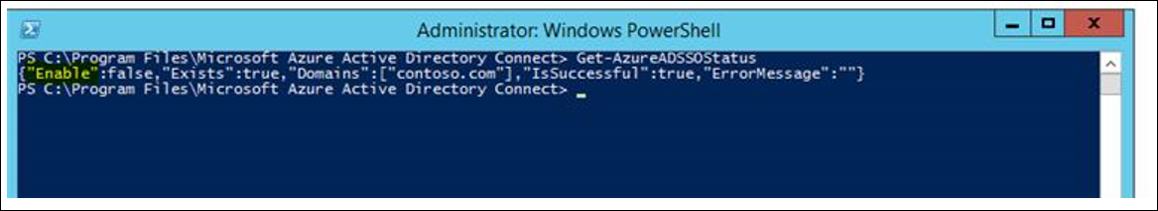

Get-AzureADSSOStatus | ConvertFrom-Json. Esse comando exibe uma lista de florestas do Active Directory (veja a lista “Domínios”) no qual esse recurso foi habilitado. Por padrão, ele é definido como “false” no nível do locatário.

Chame

$creds = Get-Credential. No prompt, insira as credenciais de administrador de domínio da floresta do Active Directory pretendida.Chame

Enable-AzureADSSOForest -OnPremCredentials $creds. Esse comando cria a conta de computador AZUREADSSOACC do controlador de domínio local para a floresta do Active Directory necessária para o SSO contínuo.O SSO contínuo requer que as URLs estejam na zona da intranet. Para implantar essas URLs usando políticas de grupo, consulte Início Rápido: logon único contínuo do Microsoft Entra.

Para obter uma explicação completa, você também pode baixar nossos planos de implantação para o SSO contínuo.

Habilitar a Distribuição em Etapas

Para distribuir um recurso específico (autenticação de passagem, sincronização de hash de senha ou SSO contínuo) para um conjunto selecionado de usuários em um grupo, siga as instruções das próximas seções.

Habilitar uma Distribuição em Etapas de um recurso específico no seu locatário

Você pode utilizar estas opções:

- Sincronização de hash de senha + SSO contínuo

- Autenticação de passagem + SSO contínuo

- Sem suporte - Sincronização de hash de senha + Autenticação de passagem + SSO contínuo

- Configurações da autenticação baseada em certificado

- Autenticação multifator do Azure

Para configurar a distribuição em etapas, siga estas etapas:

Entre no centro de administração do Microsoft Entra como, no mínimo, um Administrador de identidade híbrida.

Navegue até Identidade>Gerenciamento híbrido >Microsoft Entra Connect>Sincronização do Connect.

Na página Microsoft Entra Connect, em distribuição em etapas da autenticação em nuvem, clique no link Habilitar a distribuição em etapas da entrada de usuário gerenciado.

Na página Habilitar recurso de distribuição em etapas, selecione as opções que você quer habilitar: Sincronização de hash de senha, Autenticação de passagem, Logon único contínuo ou Autenticação baseada em certificado. Por exemplo, para habilitar Sincronização de hash de senha e Logon único contínuo, deslize os controles para Ativado.

Adicione grupos aos recursos selecionados. Por exemplo, autenticação de passagem e SSO contínuo. Para evitar que o tempo limite seja atingido, verifique se os grupos de segurança contêm no máximo 200 membros inicialmente.

Observação

Os membros de um grupo são habilitados automaticamente para a Distribuição em Etapas. A distribuição em etapas não é compatível com grupos aninhados e de associação dinâmica. Ao adicionar um novo grupo, os usuários desse grupo (até 200 usuários por novo grupo) serão atualizados e passarão a usar a autenticação gerenciada imediatamente. Ao editar um grupo (adicionar ou remover usuários), pode levar até 24 horas para que essas alterações entre em vigor. O SSO contínuo será aplicado somente se os usuários estiverem no grupo de SSO Contínuo e também em um grupo PTA ou PHS.

Auditoria

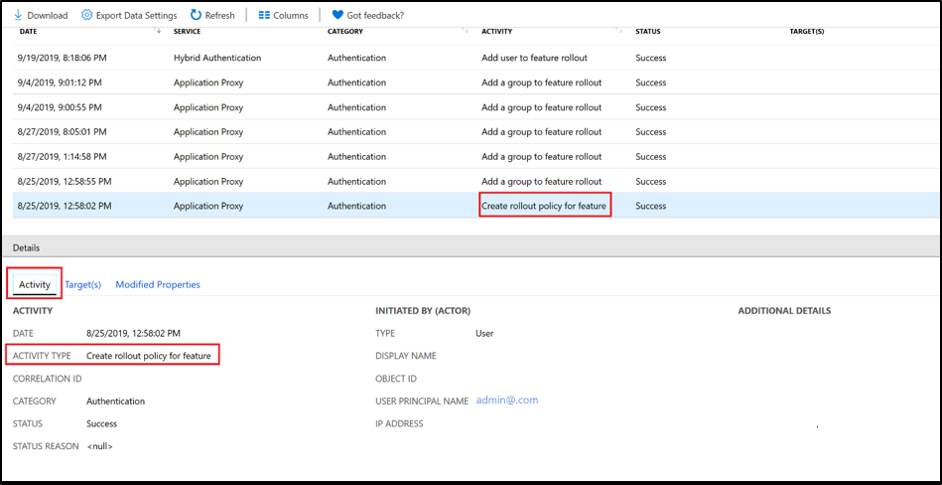

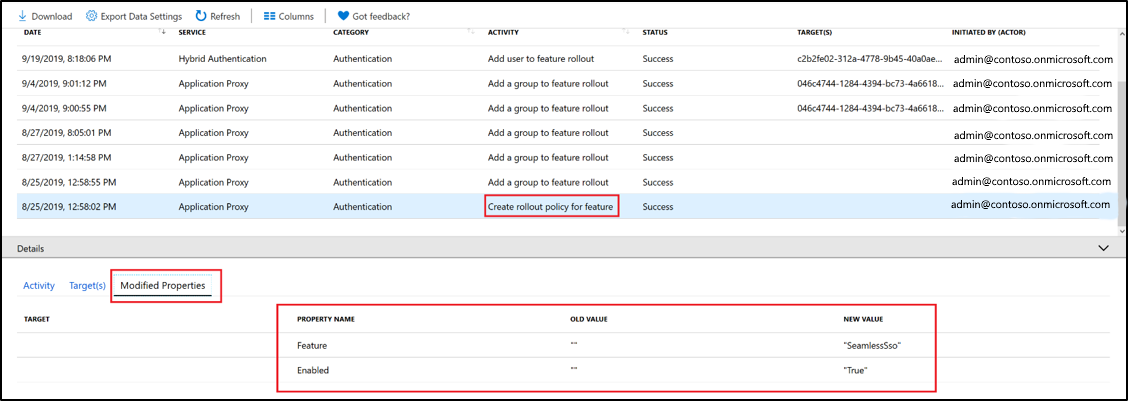

Habilitamos eventos de auditoria para as várias ações que executamos para fazer a Distribuição em Etapas:

Evento de auditoria ao habilitar uma Distribuição em Etapas para a sincronização de hash de senha, a autenticação de passagem ou o SSO contínuo.

Observação

Um evento de auditoria é registrado quando o SSO contínuo for ativado usando a Distribuição em Etapas.

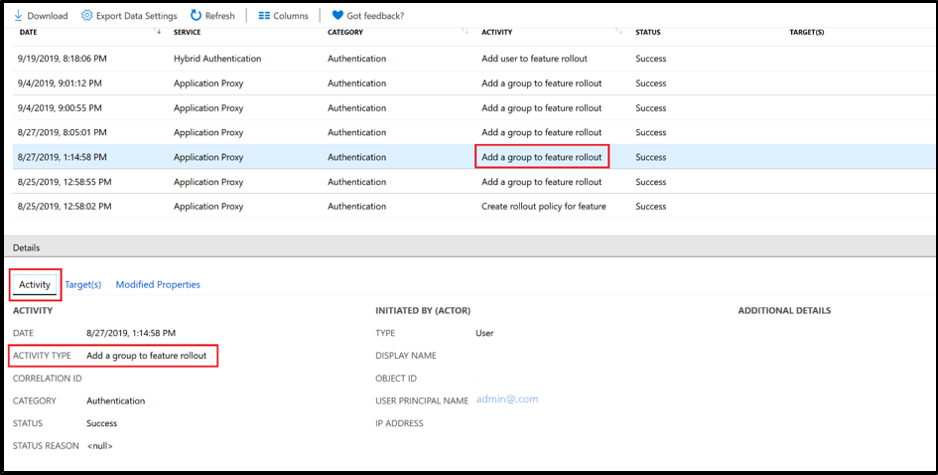

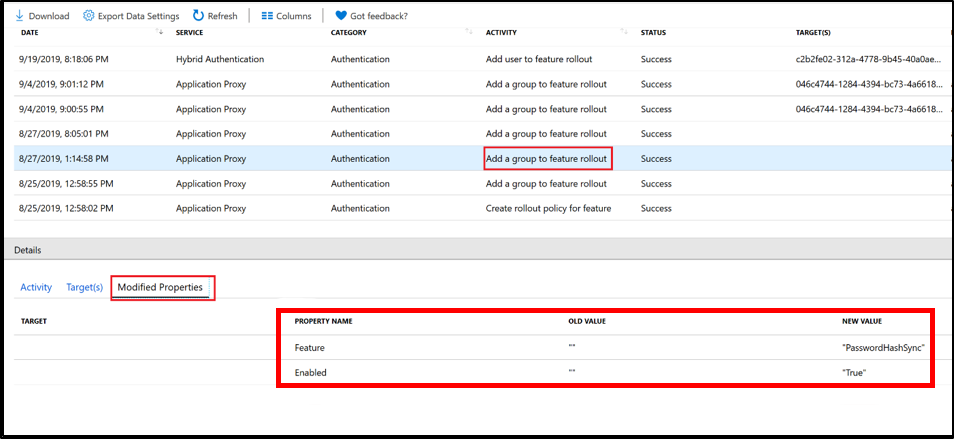

Evento de auditoria quando um grupo for adicionado à sincronização de hash de senha, à autenticação de passagem ou ao SSO contínuo.

Observação

Um evento de auditoria é registrado quando um grupo for adicionado à sincronização de hash de senha para a Distribuição em Etapas.

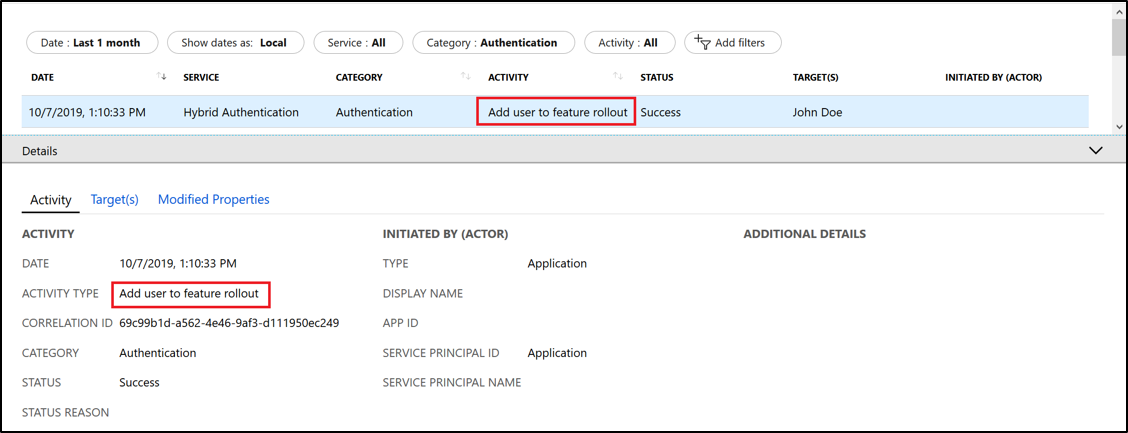

Evento de auditoria quando um usuário que tenha sido adicionado ao grupo for habilitado para a Distribuição em Etapas.

Validação

Para testar a entrada com a sincronização de hash de senha ou a autenticação de passagem (entrada com nome de usuário e senha), faça as seguintes tarefas:

Na extranet, vá para a página Aplicativos em uma sessão privada do navegador e, em seguida, insira o UPN (UserPrincipalName) da conta de usuário que foi selecionada para a Distribuição em Etapas.

Os usuários que foram direcionados para a distribuição em etapas não serão redirecionados para a sua página de logon federada. Em vez disso, eles são solicitados a entrar na página de entrada com a identidade visual do locatário do Microsoft Entra.

Verifique se a entrada é exibida com êxito no Relatório de atividade de entrada do Microsoft Entra; para isso, filtre usando o UPN.

Para testar a entrada com o SSO contínuo:

Na intranet, vá para a página Aplicativos em uma sessão do navegador e, em seguida, insira o UPN (UserPrincipalName) da conta de usuário que foi selecionada para distribuição em etapas.

Os usuários que foram direcionados para a distribuição em etapas do SSO contínuo são apresentados com uma “Tentando conectar você...” antes que eles entrem silenciosamente.

Verifique se a entrada é exibida com êxito no Relatório de atividade de entrada do Microsoft Entra; para isso, filtre usando o UPN.

Para rastrear as entradas de usuário que ainda ocorrem nos AD FS (Serviços de Federação do Active Directory) para usuários de Distribuição em Etapas selecionadas, siga as instruções em Solução de problemas dos AD FS: eventos e registrar em log. Consulte a documentação do fornecedor sobre como verificar isso em provedores de federação de terceiros.

Observação

Enquanto os usuários estão na Distribuição em Etapas com a PHS, a alteração de senhas pode levar até dois minutos para entrar em vigor devido ao tempo de sincronização. Defina as expectativas com os usuários para evitar chamadas de assistência técnica depois que eles alterarem a senha.

Monitoramento

É possível monitorar os usuários e grupos adicionados ou removidos da Distribuição em Etapas e as entradas de usuários durante a Distribuição em Etapas, utilizando as novas pastas de trabalho de Autenticação Híbrida no centro de administração do Microsoft Entra.

Remover um usuário da Distribuição em Etapas

Remover um usuário do grupo desabilita a Distribuição em Etapas desse usuário. Para desabilitar o recurso de Distribuição em Etapas, deslize o controle de volta para Desativado.

Perguntas frequentes

P: Posso usar esse recurso na produção?

A: Sim, você pode usar esse recurso em seu locatário de produção, mas recomendamos que você o teste primeiro em seu locatário de teste.

P: Esse recurso pode ser usado para manter uma “coexistência” permanente, na qual alguns usuários usam a autenticação federada e outros usam a autenticação de nuvem?

R: Não, esse recurso foi projetado para testar a autenticação na nuvem. Depois de testar com êxito alguns grupos de usuários, você deve passar a usar a autenticação na nuvem. Não recomendamos usar um estado misto permanente, pois essa abordagem pode levar a fluxos de autenticação inesperados.

P: Posso usar o PowerShell para executar a Distribuição em Etapas?

A: Sim. Para saber como usar o PowerShell para executar a distribuição em etapas, consulte Versão prévia do Microsoft Entra ID.