Renovar certificados de federação para o Microsoft 365 e a ID do Microsoft Entra

Visão geral

Para federação bem-sucedida entre o Microsoft Entra ID e o AD FS (Active Directory Federation Services), os certificados usados pelo AD FS para assinar tokens de segurança para a ID do Microsoft Entra devem corresponder ao que está configurado no Microsoft Entra ID. Qualquer incompatibilidade pode levar à quebra de confiança. A ID do Microsoft Entra garante que essas informações sejam mantidas em sincronia ao implantar o AD FS e o Proxy de Aplicativo Web (para acesso à extranet).

Nota

Este artigo fornece informações sobre como gerenciar seus certificados de federação. Para obter informações sobre a rotação de emergência, confira Rotação de emergência dos certificados do AD FS

Este artigo fornece informações adicionais para gerenciar seus certificados de assinatura de token e mantê-los em sincronia com a ID do Microsoft Entra, nos seguintes casos:

- Você não está implantando o Proxy de Aplicativo Web e, portanto, os metadados de federação não estão disponíveis na extranet.

- Você não está usando a configuração padrão do AD FS para certificados de assinatura de token.

- Você está usando um provedor de identidade de terceiros.

Importante

A Microsoft recomenda muito o uso de um HSM (Módulo de Segurança de Hardware) para proteger e proteger certificados. Para obter mais informações, confira Módulo de Segurança de Hardware nas práticas recomendadas para proteger o AD FS.

Configuração padrão do AD FS para certificados de assinatura de token

Os certificados de assinatura de token e descriptografia de token geralmente são certificados autoassinados e são válidos por um ano. Por padrão, o AD FS inclui um processo de renovação automática chamado AutoCertificateRollover. Se você estiver usando o AD FS 2.0 ou posterior, o Microsoft 365 e o Microsoft Entra ID atualizarão automaticamente seu certificado antes que ele expire.

Notificação de renovação do Centro de administração do Microsoft 365 ou de um email

Nota

Se você recebeu um email solicitando que renovasse seu certificado para o Office, consulte Gerenciar alterações nos certificados de assinatura de token para verificar se você precisa executar alguma ação. A Microsoft está ciente de um possível problema que pode levar a notificações de renovação de certificado que estão sendo enviadas, mesmo quando nenhuma ação é necessária.

A ID do Microsoft Entra tenta monitorar os metadados de federação e atualizar os certificados de assinatura de token, conforme indicado por esses metadados. Trinta e cinco (35) dias antes da expiração dos certificados de assinatura de token, o Microsoft Entra ID verifica se novos certificados estão disponíveis consultando os metadados de federação.

- Se conseguir sondar com êxito os metadados de federação e recuperar os novos certificados, nenhuma notificação por email será emitida ao usuário.

- Se não for possível recuperar os novos certificados de assinatura de token, porque os metadados da federação não estão acessíveis ou se a renovação automática de certificados não estiver habilitada, o Microsoft Entra ID emite um email.

Importante

Se você estiver usando o AD FS, para garantir a continuidade dos negócios, verifique se os servidores têm as atualizações a seguir para que não ocorram falhas de autenticação para problemas conhecidos. Isso atenua problemas conhecidos do servidor proxy do AD FS para essa renovação e períodos futuros de renovação:

Server 2012 R2 – Pacote cumulativo de atualizações do Windows Server de maio de 2014

Server 2008 R2 e 2012 – Autenticação por meio de proxy falha no Windows Server 2012 ou no Windows Server 2008 R2 SP1

Verifique se os certificados precisam ser atualizados

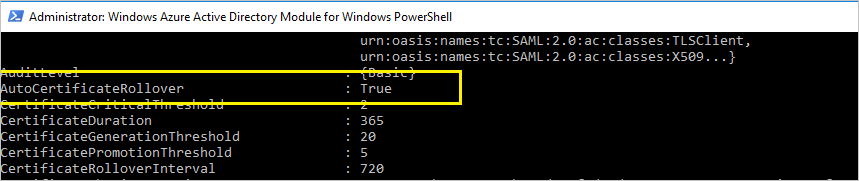

Etapa 1: Verificar o estado de AutoCertificateRollover

No servidor do AD FS, abra o PowerShell. Verifique se o valor AutoCertificateRollover está definido como True.

Get-Adfsproperties

Nota

Se você estiver usando o AD FS 2.0, primeiro execute Add-Pssnapin Microsoft.Adfs.Powershell.

Etapa 2: confirmar se o AD FS e a ID do Microsoft Entra estão em sincronia

No servidor do AD FS, abra o prompt do PowerShell do MSOnline e conecte-se ao ID do Microsoft Entra.

Nota

MSOL-Cmdlets fazem parte do módulo MSOnline PowerShell. Você pode baixar o módulo msonline powershell diretamente da Galeria do PowerShell.

Install-Module MSOnline

Nota

Os módulos do Azure AD e do MSOnline PowerShell são preteridos a partir de 30 de março de 2024. Para saber mais, leia a atualização de preterição. Após essa data, o suporte para esses módulos é limitado à assistência de migração para o SDK do Microsoft Graph PowerShell e correções de segurança. Os módulos preteridos continuarão funcionando até março de 30 de 2025.

Recomendamos migrar para Microsoft Graph PowerShell para interação com o Microsoft Entra ID (antigo Azure AD). Para perguntas comuns sobre migração, consulte as perguntas frequentes sobre migração

Conecte-se à ID do Microsoft Entra usando o MSOnline PowerShell-Module.

Import-Module MSOnline

Connect-MsolService

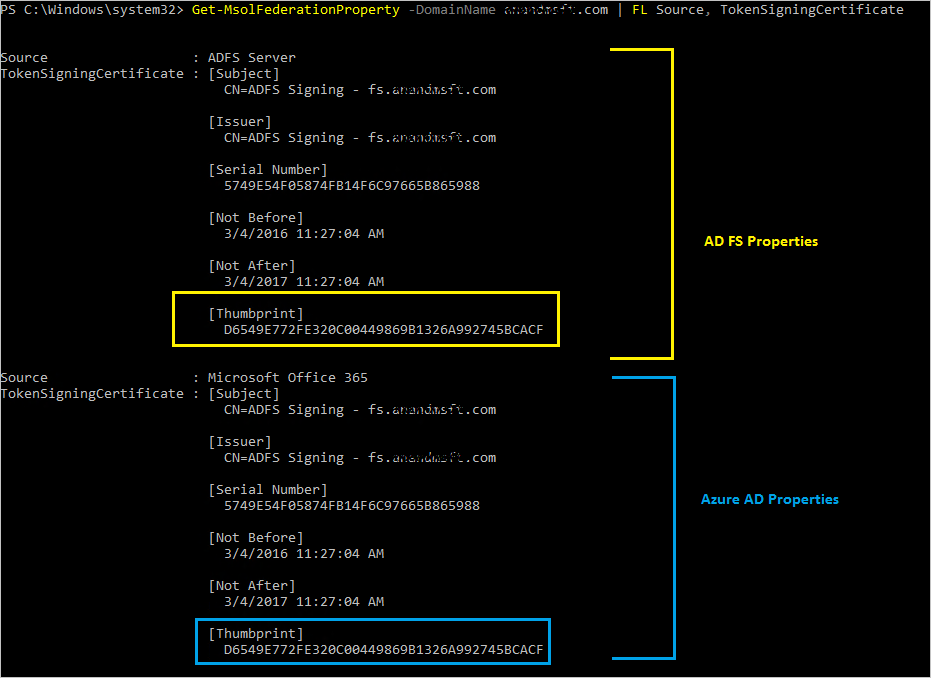

Verifique os certificados configurados para o domínio especificado nas propriedades de confiança do AD FS e do Microsoft Entra ID.

Get-MsolFederationProperty -DomainName <domain.name> | FL Source, TokenSigningCertificate

Se as impressões digitais em ambas as saídas corresponderem, seus certificados estarão em sincronia com a ID do Microsoft Entra.

Etapa 3: Verificar se o certificado está prestes a expirar

Na saída de Get-MsolFederationProperty ou Get-AdfsCertificate, verifique a data em "Not After". Se a data estiver a menos de 35 dias, você deverá executar uma ação.

| AutoCertificateRollover | Certificados em sincronização com o Microsoft Entra ID | Os metadados de federação são publicamente acessíveis | Validade | Ação |

|---|---|---|---|---|

| Sim | Sim | Sim | - | Nenhuma ação é necessária. Confira Renovar o certificado de assinatura de token automaticamente. |

| Sim | Não | - | Menos de 15 dias | Renove imediatamente. Confira Renovar manualmente o certificado de assinatura de token . |

| Não | - | - | Menos de 35 dias | Renove imediatamente. Confira Renovar manualmente o certificado de assinatura de token . |

[-] Não importa

Renovar o certificado de assinatura de token automaticamente (recomendado)

Você não precisará executar nenhuma etapa manual se ambas as etapas a seguir forem verdadeiras:

- Você implantou o Proxy de Aplicativo Web, que permite o acesso aos metadados de federação a partir da extranet.

- Você está usando a configuração padrão do AD FS (AutoCertificateRollover está habilitado).

Verifique o seguinte para confirmar se o certificado pode ser atualizado automaticamente.

1. A propriedade AD FS AutoCertificateRollover deve ser definida como True. Isso indica que o AD FS gera automaticamente novos certificados de assinatura de token e descriptografia de token, antes que os antigos expirem.

2. Os metadados de federação do AD FS são publicamente acessíveis. Verifique se os metadados de federação estão acessíveis publicamente navegando até a SEGUINTE URL de um computador na Internet pública (fora da rede corporativa):

https://(your_FS_name)/federationmetadata/2007-06/federationmetadata.xml

em que (your_FS_name) é substituído pelo nome do host do serviço de federação que sua organização usa, como fs.contoso.com. Se você conseguir verificar essas duas configurações com êxito, não precisará fazer mais nada.

Exemplo: https://fs.contoso.com/federationmetadata/2007-06/federationmetadata.xml

Renovar o certificado de assinatura de token manualmente

Você pode optar por renovar os certificados de assinatura de token manualmente. Por exemplo, os seguintes cenários podem funcionar melhor para renovação manual:

- Certificados de assinatura de token não são certificados autoassinados. O motivo mais comum para isso é que sua organização gerencia certificados do AD FS inscritos de uma autoridade de certificação organizacional.

- A segurança de rede não permite que os metadados de federação estejam disponíveis publicamente.

- Você está migrando o domínio federado de um serviço de federação existente para um novo serviço de federação.

Importante

Se você estiver migrando um domínio federado existente para um novo serviço de federação, é recomendável seguir Rotação de Emergência dos certificados do AD FS

Nesses cenários, sempre que você atualiza os certificados de assinatura de token, também deve atualizar seu domínio do Microsoft 365 usando o comando do PowerShell, Update-MsolFederatedDomain.

Etapa 1: Verifique se o AD FS tem novos certificados de assinatura de token

Configuração não padrão

Se você estiver usando uma configuração não padrão do AD FS (em que AutoCertificateRollover está definido como False), provavelmente você está usando certificados personalizados (não autoassinados). Para obter mais informações sobre como renovar os certificados de assinatura de token do AD FS, consulte Requisitos de certificado para servidores federados.

os metadados da Federação não estão disponíveis publicamente

Por outro lado, se AutoCertificateRollover estiver definido como True, mas os metadados de federação não estiverem acessíveis publicamente, primeiro verifique se novos certificados de assinatura de token são gerados pelo AD FS. Confirme se você tem novos certificados de autenticação de token seguindo as seguintes etapas:

Verifique se você está conectado ao servidor AD FS primário.

Verifique os certificados de assinatura atuais no AD FS abrindo uma janela de comando do PowerShell e executando o seguinte comando:

Get-ADFSCertificate -CertificateType Token-SigningNota

Se você estiver usando o AD FS 2.0, deverá executar

Add-Pssnapin Microsoft.Adfs.Powershellprimeiro.Examine a saída do comando em todos os certificados listados. Se o AD FS tiver gerado um novo certificado, você verá dois certificados na saída: um para o qual o valor IsPrimary é True e a data NotAfter está dentro de cinco dias e um para o qual IsPrimary é False e NotAfter está cerca de um ano no futuro.

Se você vir apenas um certificado e a data NotAfter for dentro de cinco dias, precisará gerar um novo certificado.

Para gerar um novo certificado, execute o seguinte comando em um prompt de comando do PowerShell:

Update-ADFSCertificate -CertificateType Token-Signing.Verifique a atualização executando o seguinte comando novamente:

Get-ADFSCertificate -CertificateType Token-Signing

Dois certificados deverão ser listados agora, um dos quais tem uma data NotAfter de aproximadamente um ano no futuro e para o qual o valor IsPrimary é False.

Etapa 2: atualizar os novos certificados de assinatura de token para a relação de confiança do Microsoft 365

Atualize o Microsoft 365 com os novos certificados de assinatura de token a serem usados para a relação de confiança, da maneira a seguir.

- Abra o módulo do PowerShell do Azure AD.

- Execute

$cred=Get-Credential. Quando esse cmdlet solicitar credenciais, digite suas credenciais de conta de administrador do serviço de nuvem. - Execute

Connect-MsolService -Credential $cred. Esse cmdlet conecta você ao serviço de nuvem. A criação de um contexto que conecta você ao serviço de nuvem é necessária antes de executar qualquer um dos cmdlets adicionais instalados pela ferramenta. - Se você estiver executando esses comandos em um computador que não seja o servidor de federação primária do AD FS, execute

Set-MSOLAdfscontext -Computer <AD FS primary server>, em que <servidor primário do AD FS> é o nome FQDN interno do servidor AD FS primário. Esse cmdlet cria um contexto que conecta você ao AD FS. - Execute

Update-MSOLFederatedDomain -DomainName <domain>. Esse cmdlet atualiza as configurações do AD FS para o serviço de nuvem e configura a relação de confiança entre os dois.

Nota

Se você precisar dar suporte a vários domínios de primeiro nível, como contoso.com e fabrikam.com, deverá usar o parâmetro SupportMultipleDomain com qualquer cmdlet. Para obter mais informações, veja Suporte para vários domínios de nível superior.

Se o locatário for federado com mais de um domínio, o Update-MsolFederatedDomainprecisará ser executado para todos os domínios listados na saída de Get-MsolDomain -Authentication Federated. Isso garante que todos os domínios federados sejam atualizados para o certificado Token-Signing.

Você pode fazer isso executando: Get-MsolDomain -Authentication Federated | % { Update-MsolFederatedDomain -DomainName $_.Name -SupportMultipleDomain }

Reparar a confiança do ID do Microsoft Entra usando o Microsoft Entra Connect

Se você configurou seu farm do AD FS e a confiança de ID do Microsoft Entra usando o Microsoft Entra Connect, poderá usar o Microsoft Entra Connect para detectar se precisa executar alguma ação para seus certificados de assinatura de token. Se você precisar renovar os certificados, poderá usar o Microsoft Entra Connect para fazer isso.

Para obter mais informações, confira Reparar a relação de confiança.

Etapas de atualização de certificado do AD FS e do Microsoft Entra

Certificados de assinatura de token são certificados X509 padrão que são usados para assinar com segurança todos os tokens que o servidor de federação emite. Os certificados de descriptografia de token são certificados X509 padrão usados para descriptografar os tokens de entrada.

Por padrão, o AD FS é configurado para gerar certificados de assinatura de token e descriptografia de token automaticamente, tanto no momento da configuração inicial quanto quando os certificados estão se aproximando da data de validade.

A ID do Microsoft Entra tenta recuperar um novo certificado dos metadados do serviço de federação 35 dias antes do vencimento do certificado atual. Caso um novo certificado não esteja disponível nesse momento, a ID do Microsoft Entra continuará monitorando os metadados em intervalos diários regulares. Assim que o novo certificado estiver disponível nos metadados, as configurações de federação para o domínio serão atualizadas com as novas informações de certificado. Você pode usar Get-MsolDomainFederationSettings para verificar se o novo certificado aparece em NextSigningCertificate / SigningCertificate.

Para obter mais informações sobre certificados de Assinatura de Token no AD FS, consulte Obter e configurar certificados de assinatura de token e descriptografia de token para o AD FS