Filtro de escopo e mapeamento de atributo – Microsoft Entra ID para Active Directory

Você pode personalizar mapeamentos de atributo padrão de acordo com suas necessidades comerciais. Sendo assim, você pode alterar ou excluir mapeamentos de atributos existentes ou criar mapeamentos.

O documento a seguir orientará você pelo escopo de atributo com a Sincronização na Nuvem do Microsoft Entra para provisionamento do Microsoft Entra ID para o Active Directory. Se você estiver procurando informações sobre o mapeamento de atributos do AD para o Microsoft Entra ID, confira Mapeamento de atributos – Active Directory para Microsoft Entra ID.

Esquema do Microsoft Entra ID para configurações do Active Directory

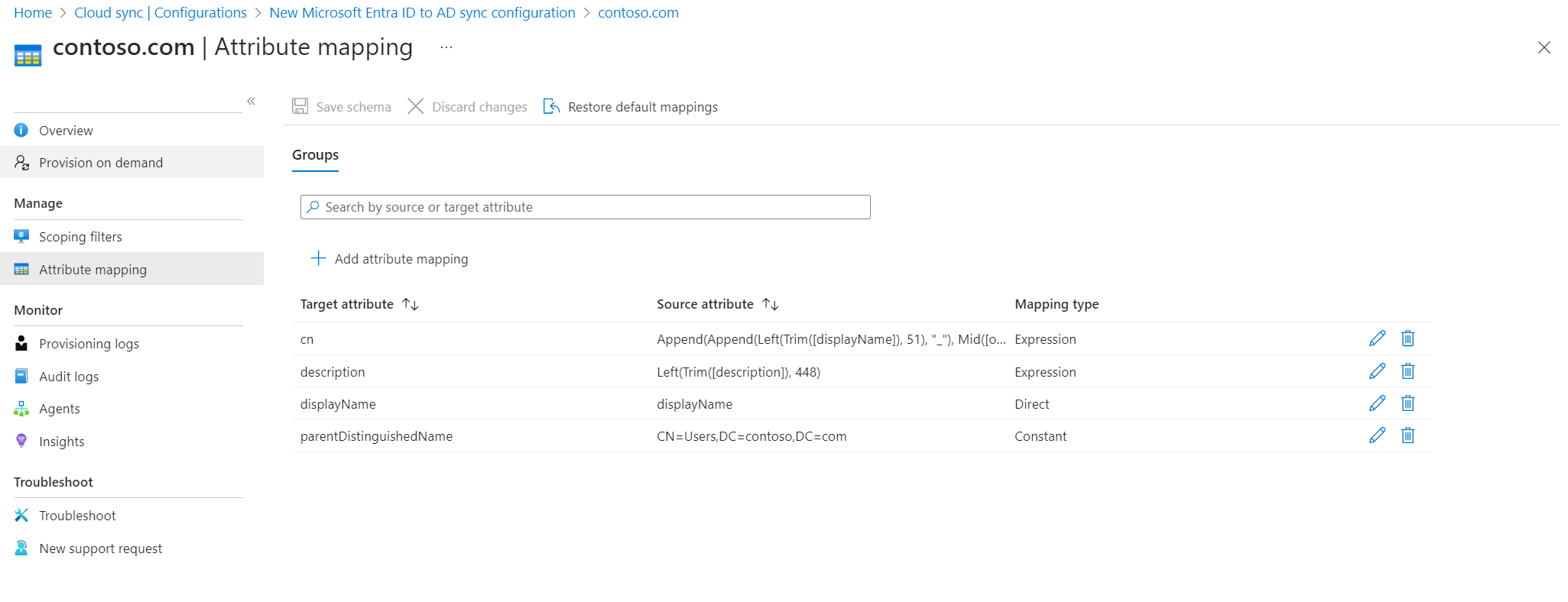

Atualmente, o Esquema do AD não é detectável e há um conjunto fixo de mapeamentos. A tabela a seguir fornece os mapeamentos e o esquema padrão para as configurações do Microsoft Entra ID para o Active Directory.

| Atributo de destino | Atributo de origem | Tipo de mapeamento | Observações |

|---|---|---|---|

| adminDescription | Append("Group_",[objectId]) | Expression | CANNOT UPDATE IN UI - DO NOT UPDATE Usado para filtrar o AD para sincronização na nuvem Não visível na interface do usuário |

| cn | Append(Append(Left(Trim([displayName]),51),"_"),Mid([objectId],25,12)) | Expression | |

| descrição | Left(Trim([description]),448) | Expression | |

| displayName | displayName | Direto | |

| isSecurityGroup | Verdadeiro | Constante | CANNOT UPDATE IN UI - DO NOT UPDATE Não visível na interface do usuário |

| member | membros | Direto | CANNOT UPDATE IN UI - DO NOT UPDATE Não visível na interface do usuário |

| msDS-ExternalDirectoryObjectId | Append("Group_",[objectId]) | Expression | CANNOT UPDATE IN UI - DO NOT UPDATE Usado para ingresso – correspondência no AD Não visível na interface do usuário |

| ObjectGUID | CANNOT UPDATE IN UI - DO NOT UPDATE Somente leitura – indicador no AD Não visível na interface do usuário |

||

| parentDistinguishedName | OU=Users,DC=<domain selecionado no início da configuração>,DC=com | Constante | Padrão na interface do usuário |

| UniversalScope | Verdadeiro | Constante | CANNOT UPDATE IN UI - DO NOT UPDATE Não visível na interface do usuário |

Lembre-se de que nem todos os mapeamentos acima estão visíveis no portal. Para obter mais informações sobre como adicionar um mapeamento de atributo, consulte mapeamento de atributos.

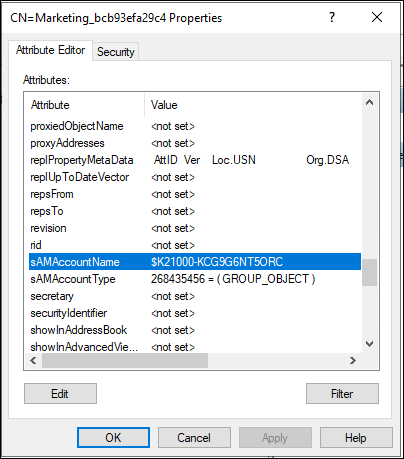

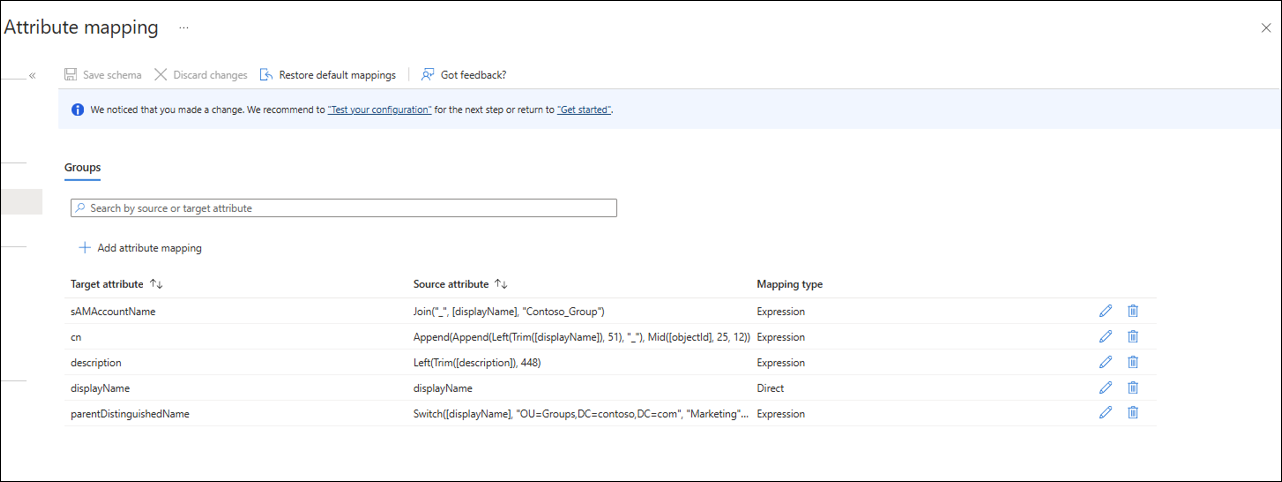

Mapeamento personalizado de sAmAccountName

O atributo sAMAccount não é, por padrão, sincronizado do Microsoft Entra ID para o Active Directory. Por isso, quando o novo grupo é criado no Active Directory, ele recebe um nome gerado aleatoriamente.

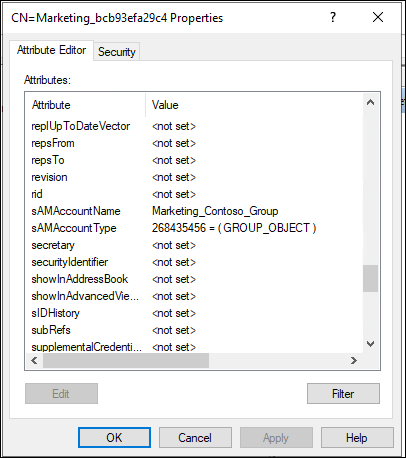

Se você quiser ter o seu próprio valor exclusivo para sAMAccountName, é possível criar um mapeamento personalizado para sAMAccountName usando uma expressão. Por exemplo, você pode fazer algo como: Join("_", [displayName], "Contoso_Group")

Isso usará o valor displayName e adicionará "Contoso_Group" a ele. Assim, o novo sAMAccountName seria algo como, Marketing_Contoso_Group

Importante

Se você decidir criar um mapeamento de atributo personalizado para sAMAccountName, você deverá garantir que ele seja exclusivo no Active Directory.

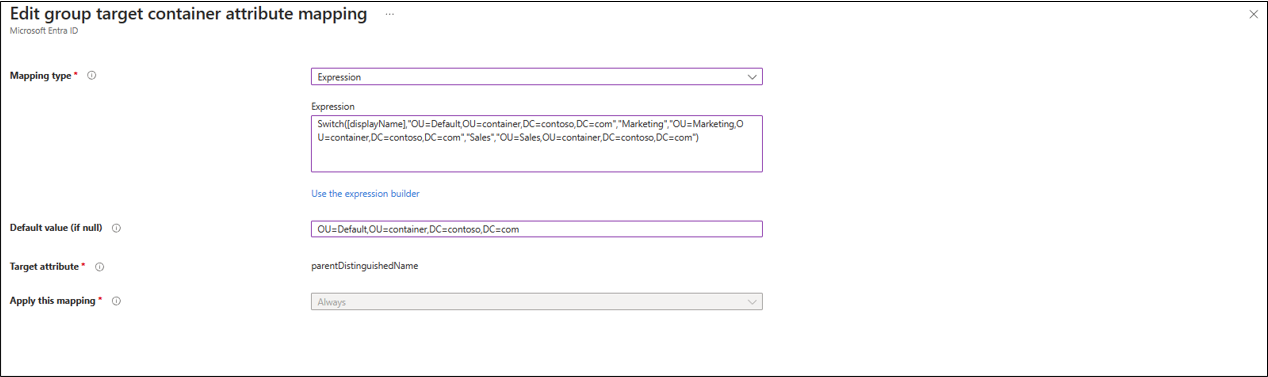

Contêiner de destino do filtro de escopo

O contêiner de destino padrão é OU=User,DC=<domínio selecionado no início da configuração>,DC=com. Você pode alterá-lo para ser seu próprio contêiner personalizado.

Vários contêineres de destino também podem ser configurados usando uma expressão de mapeamento de atributo com a função Switch(). Com essa expressão, se o valor displayName for Marketing ou Vendas, o grupo será criado na UO correspondente. Se não houver correspondência, o grupo será criado na UO padrão.

Switch([displayName],"OU=Default,OU=container,DC=contoso,DC=com","Marketing","OU=Marketing,OU=container,DC=contoso,DC=com","Sales","OU=Sales,OU=container,DC=contoso,DC=com")

Outro exemplo disso é mostrado abaixo. Imagine que você tem os três grupos a seguir e eles têm os seguintes valores de atributo displayName:

- NA-Sales-Contoso

- SA-Sales-Contoso

- EU-Sales-Contoso

Você pode usar a seguinte instrução switch para filtrar e provisionar os grupos:

Switch(Left(Trim([displayName]), 2), "OU=Groups,DC=contoso,DC=com", "NA","OU=NorthAmerica,DC=contoso,DC=com", "SA","OU=SouthAmerica,DC=contoso,DC=com", "EU", "OU=Europe,DC=contoso,DC=com")

Essa instrução provisionará, por padrão, todos os grupos para o contêiner OU=Groups,DC=contoso,DC=com no Active Directory. No entanto, se o grupo começar com NA, ele provisionará o grupo para OU=NorthAmerica,DC=contoso,DC=com. Da mesma forma, se o grupo começar com SA para OU=SouthAmerica,DC=contoso,DC=com e EU para OU=Europe,DC=contoso,DC=com.

Para obter mais informações, consulte Referência para escrever expressões para mapeamentos de atributos no Microsoft Entra ID.

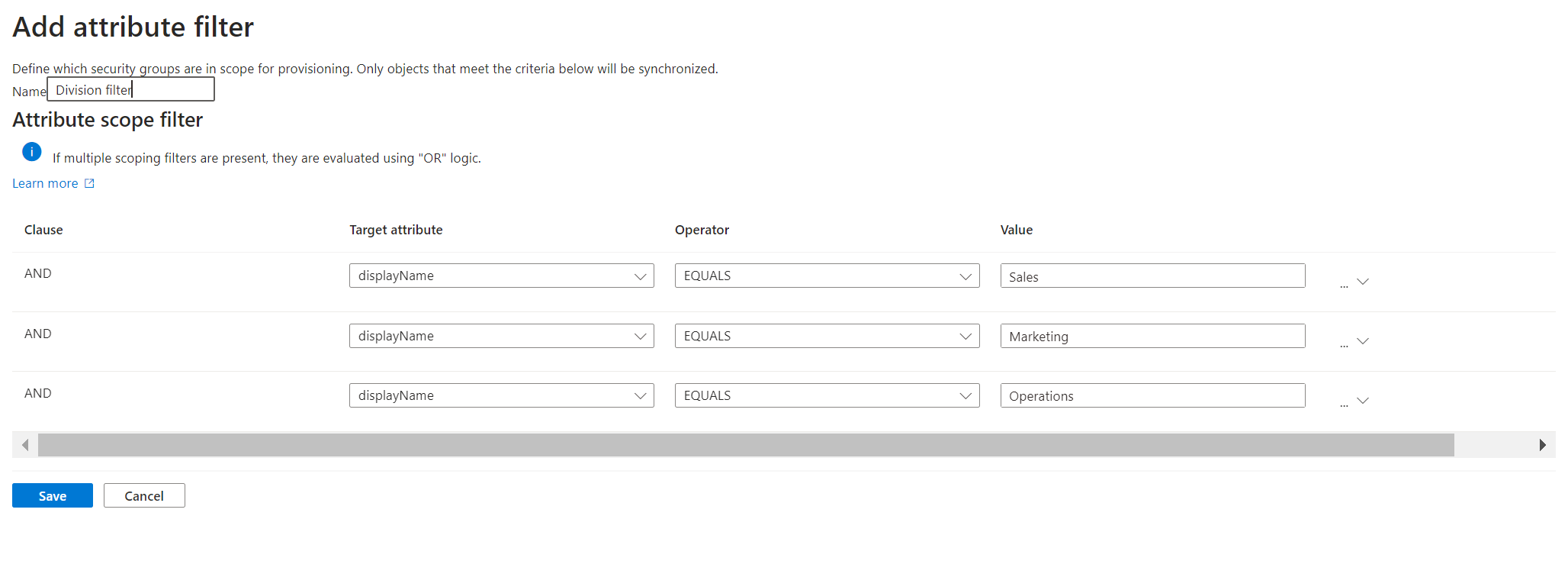

Filtragem de escopo de atributo

Há suporte para filtragem de escopo baseada em atributo. Você pode definir o escopo de grupos com base em determinados atributos. No entanto, lembre-se de que a seção de mapeamento de atributos para uma configuração do Microsoft Entra ID para o Active Directory é ligeiramente diferente da seção de mapeamento de atributos tradicional.

Cláusulas com suporte

Um filtro de escopo consiste em uma ou mais cláusulas. As cláusulas determinam quais grupos poderão passar pelo filtro de escopo avaliando os atributos de cada grupo. Por exemplo, você pode ter uma cláusula que exige que um atributo "displayName" de grupos seja igual a "Marketing", portanto, somente grupos Marketing são provisionados.

O grupo de segurança padrão

O grupo de segurança padrão é aplicado sobre cada cláusula criada e usa a lógica "AND". Ele contém as seguintes condições:

- securityEnabled IS True AND

- dirSyncEnabled IS FALSE AND

- mailEnabled IS FALSE

O grupo de segurança padrão é SEMPRE aplicado primeiro e usa a lógica AND ao trabalhar com uma única cláusula. Em seguida, a cláusula seguirá a lógica descrita abaixo.

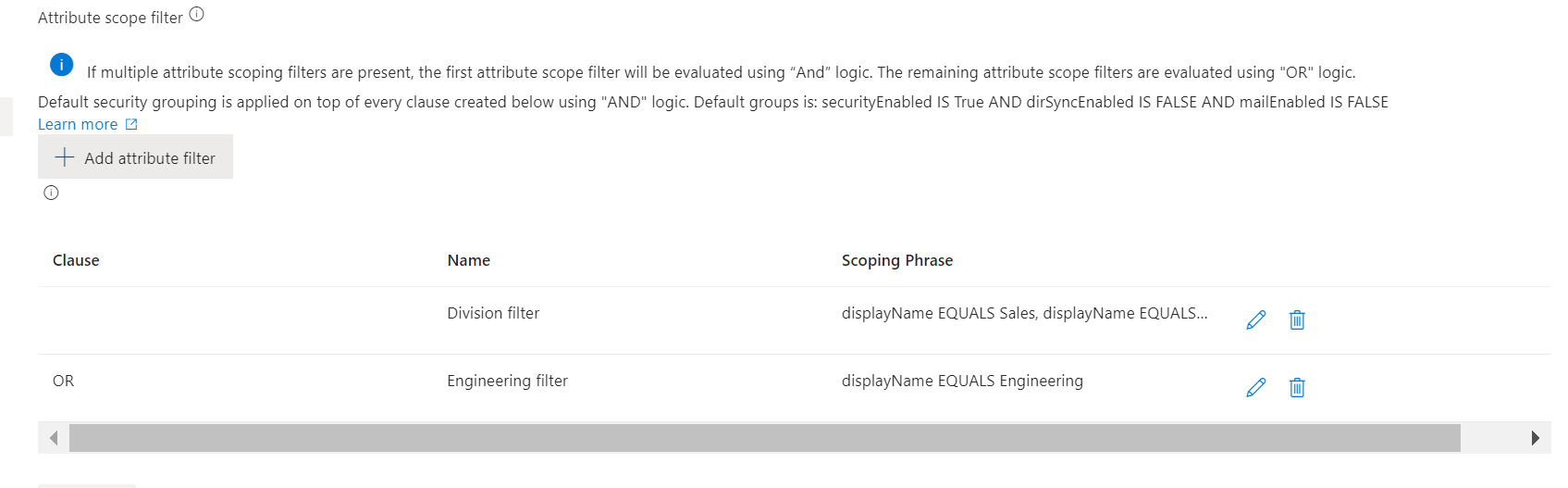

Uma cláusula exclusiva define uma condição única para um valor de atributo único. Se várias cláusulas forem criadas em um único filtro de escopo, elas serão avaliadas juntas usando a lógica “AND”. A lógica “AND” significa que todas as cláusulas devem ser avaliadas como “true” para que um usuário seja provisionado.

Por fim, vários filtros de escopo podem ser criados para um grupo. Se houver múltiplos filtros de escopo, eles serão avaliados em conjunto utilizando a lógica "OR". A lógica “OR” significa que, se qualquer cláusula em qualquer um dos filtros de escopo configurados forem avaliadas como “true”, o grupo será provisionado.

Operadores suportados

Há suporte para os seguintes operadores:

| Operador | Descrição |

|---|---|

| & | |

| ENDS_WITH | |

| EQUALS | A cláusula retornará "true" se o atributo avaliado corresponder exatamente ao valor da cadeia de caracteres de entrada (diferencia maiúsculas de minúsculas). |

| GREATER_THAN | A cláusula retornará "true" se o atributo avaliado for maior que o valor. O valor especificado no filtro de escopo precisa ser um inteiro e o atributo no usuário precisa ser um inteiro [0,1,2,...]. |

| GREATER_THAN_OR_EQUALS | A cláusula retornará "true" se o atributo avaliado for maior que ou igual ao valor. O valor especificado no filtro de escopo precisa ser um inteiro e o atributo no usuário precisa ser um inteiro [0,1,2,...]. |

| INCLUDES | |

| IS FALSE | A cláusula retornará "true" se o atributo avaliado contiver um valor booliano de false. |

| IS_MEMBER_OF | |

| não seja NULO | A cláusula retornará "true" se o atributo avaliado não estiver vazio. |

| É NULO | A cláusula retornará "true" se o atributo avaliado estiver vazio. |

| IS TRUE | A cláusula retornará "true" se o atributo avaliado contiver um valor booliano de true. |

| !&L | |

| NOT EQUALS | A cláusula retornará "true" se o atributo avaliado não corresponder ao valor da cadeia de caracteres de entrada (diferencia maiúsculas de minúsculas). |

| NOT REGEX MATCH | A cláusula retornará "true" se o atributo avaliado não corresponder a um padrão de expressão regular. Retorna "false" se o atributo for nulo / vazio. |

| PRESENT | |

| REGEX MATCH | A cláusula retornará "true" se o atributo avaliado corresponder a um padrão de expressão regular. Por Exemplo: ([1-9][0-9]) corresponde a qualquer número entre 10 e 99 (diferencia maiúsculas e minúsculas). |

| VALID CERT MATCH |

Usar expressões regulares para filtrar

Um filtro mais avançado pode usar um REGEX MATCH. Isso permite que você pesquise um atributo como uma cadeia de caracteres para uma substring desse atributo. Por exemplo, digamos que você tem vários grupos e todos eles têm as seguintes descrições:

Contoso-Sales-US Contoso-Marketing-US Contoso-Operations-US Contoso-LT-US

Agora, você só deseja provisionar os grupos Vendas, Marketing e Operações para o Active Directory. Você pode usar um REGEX MATCH para fazer isso.

REGEX MATCH description (?:^|\W)Sales|Marketing|Operations(?:$|\W)

Esse REGEX MATCH pesquisará as descrições de qualquer uma das palavras a seguir que fornecemos e provisionará apenas esses grupos.

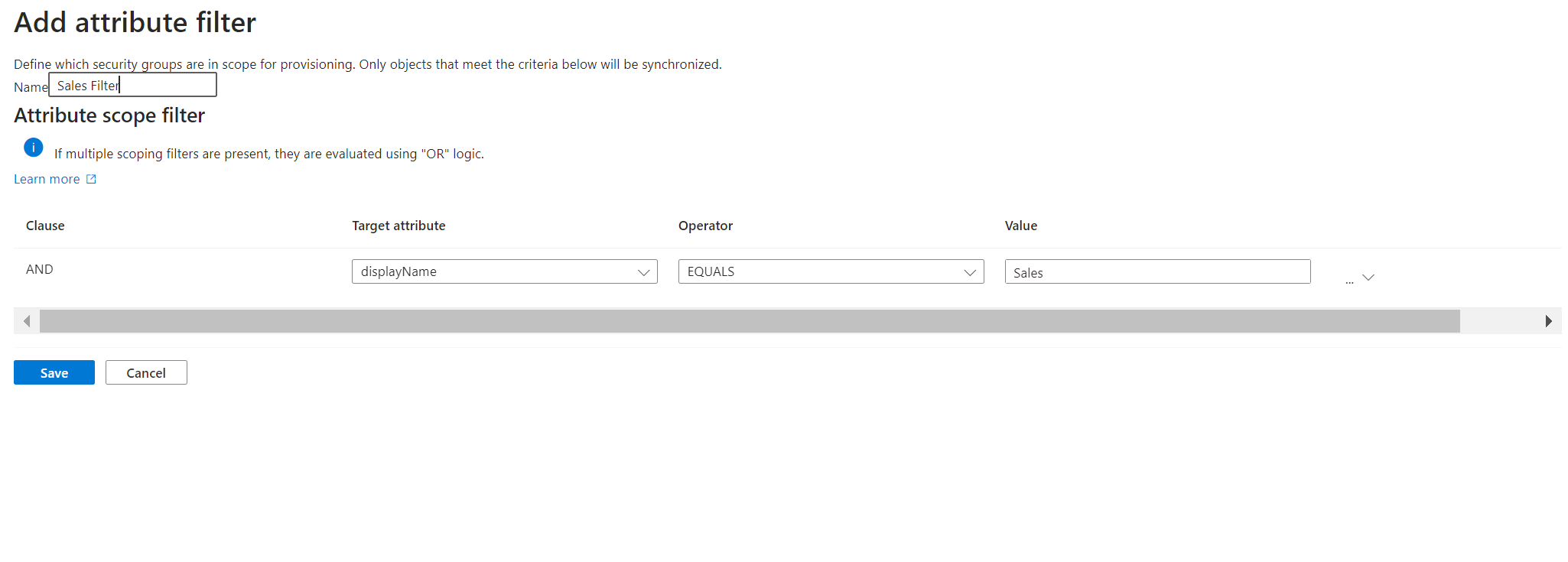

Criar um filtro baseado em atributo

Para criar um filtro baseado em atributo, use as seguintes etapas:

- Clique em Adicionar filtro de atributo

- Na caixa Nome, forneça um nome para o filtro

- Na lista suspensa, em Atributo de destino, selecione o atributo de destino

- Em Operador, selecione um operador.

- Em Valor, especifique um valor.

- Clique em Save (Salvar).

Para obter mais informações, consulte mapeamento de atributo e Referência para escrever expressões para mapeamentos de atributos no Microsoft Entra ID.