Tutorial: configurar o acesso híbrido seguro com o Microsoft Entra ID e o Silverfort

O Silverfort usa tecnologia sem agente e sem proxy para conectar os seus ativos locais e na nuvem ao Microsoft Entra ID. Essa solução permite que as organizações apliquem proteção de identidade, visibilidade e experiência do usuário nos ambientes no Microsoft Entra ID. Ele permite o monitoramento e a avaliação universais baseados em risco da atividade de autenticação para ambientes locais e em nuvem, e ajuda a prevenir ameaças.

Neste tutorial, saiba como integrar a implementação do Silverfort local com o Microsoft Entra ID.

Saiba mais:

- Dispositivos ingressados de forma híbrida no Microsoft Entra

- Ponte Silverfort para o Microsoft Entra ID

O Silverfort conecta ativos com Microsoft Entra ID. Esses ativos em ponte aparecem como aplicativos regulares no Microsoft Entra ID e podem ser protegidos com Acesso Condicional, logon único (SSO), autenticação multifator, auditoria e muito mais. Usar o Silverfort para conectar ativos, incluindo:

- Aplicativos herdados e domésticos

- Área de trabalho remota e Secure Shell (SSH)

- Ferramentas de linha de comando e outros acessos de administrador

- Compartilhamentos de arquivos e bancos de dados

- Infraestrutura e sistemas industriais

O Silverfort integra ativos corporativos e plataformas de Gerenciamento de Identidades e Acesso (IAM) de terceiros, incluindo os Serviços de Federação do Active Directory (AD FS) e o Remote Authentication Dial-In User Service (RADIUS) no Microsoft Entra ID. O cenário abrange ambientes híbridos e multinuvem.

Use este tutorial para configurar e testar a ponte do Silverfort com o Microsoft Entra ID em seu locatário Microsoft Entra para se comunicar com a implementação do Silverfort. Depois da configuração, você pode criar políticas de autenticação do Silverfort que façam ponte para solicitações de autenticação de fontes de identidade para o Microsoft Entra ID para SSO. Depois que um aplicativo recebe uma ponte, você pode gerenciá-lo no Microsoft Entra ID.

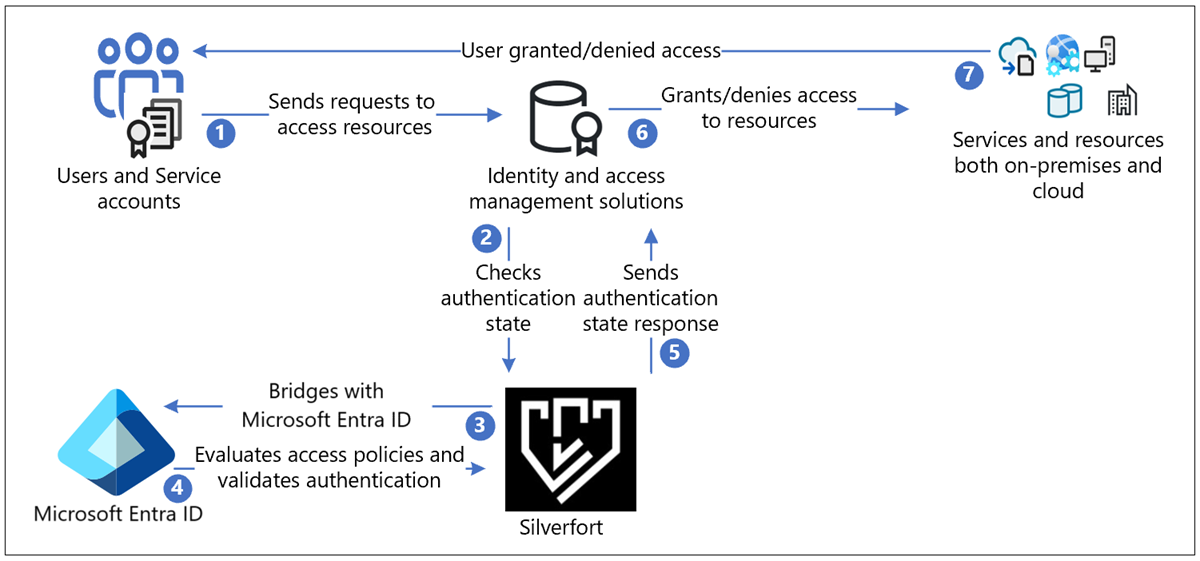

Silverfort com arquitetura de autenticação do Microsoft Entra

O diagrama a seguir mostra a arquitetura de autenticação orquestrada pelo Silverfort em um ambiente híbrido.

Fluxo de usuário

- Os usuários enviam solicitações de autenticação para o provedor de identidade (IdP) original por meio de protocolos como Kerberos, SAML, NTLM, OIDC e LDAPs

- As respostas são encaminhadas ao Silverfort da forma em que estão para validação e verificação do estado da autenticação

- O Silverfort fornece visibilidade, descoberta e uma ponte ao Microsoft Entra ID

- Se o aplicativo tiver uma ponte, a decisão de autenticação passará para o Microsoft Entra ID. O Microsoft Entra ID avalia políticas de Acesso Condicional e valida a autenticação.

- A resposta do estado de autenticação vai no estado em que se encontra do Silverfort para o IdP

- O IdP concede ou nega acesso ao recurso

- Os usuários serão notificados se a solicitação de acesso for concedida ou negada

Pré-requisitos

Você precisa do Silverfort implantado em seu locatário ou infraestrutura para executar este tutorial. Para implantar o Silverfort no seu locatário ou na sua infraestrutura, acesse silverfort.com Silverfort para instalar o aplicativo da área de trabalho do Silverfort nas suas estações de trabalho.

Configure o Silverfort Microsoft Entra Adapter no seu locatário do Microsoft Entra:

- Uma conta do Azure com uma assinatura ativa

- Você pode criar uma conta gratuita do Azure

- Uma das seguintes funções em sua conta do Azure:

- Administrador de Aplicativos de Nuvem

- Administrador de aplicativos

- Proprietário da entidade de serviço

- O aplicativo Silverfort Microsoft Entra Adapter na galeria de aplicativos do Microsoft Entra é pré-configurado para dar suporte ao SSO. Da galeria, adicione o Silverfort Microsoft Entra Adapter ao seu locatário como um aplicativo empresarial.

Configurar o Silverfort e criar uma política

Em um navegador, entre no console de administração do Silverfort.

No menu principal, navegue até Configurações e desça até o Conector de Ponte Microsoft Entra ID na seção Geral.

Confirme sua ID de locatário e selecione Autorizar.

Selecione Salvar alterações.

No diálogo Permissões solicitadas, selecione Aceitar.

Uma mensagem de Registro Concluído aparece em uma nova guia. Feche essa guia.

Na página Configurações, selecione Salvar Alterações.

Entre na sua conta do Microsoft Entra. No painel esquerdo, selecione Aplicativos Empresariais. O aplicativo Silverfort Microsoft Entra Adapter aparecerá como registrado.

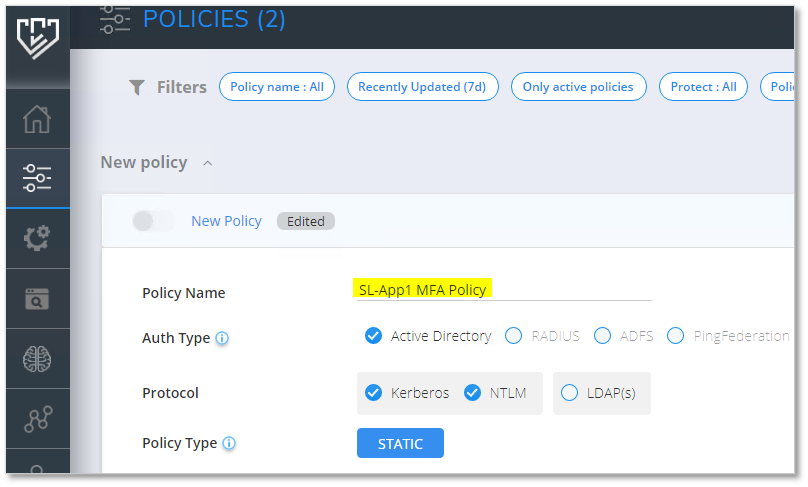

No console de administrador do Silverfort, navegue até a página Políticas e selecione Criar Política. A caixa de diálogo Nova Política é exibida.

Insira um Nome de Política, o nome do aplicativo que será criado no Azure. Por exemplo, se estiver adicionando vários servidores ou aplicativos a essa política, nomeie-os para refletir os recursos cobertos pela política. No exemplo, criamos uma política para o servidor SL-APP1.

Selecione o Tipo de Autenticação e Protocolo.

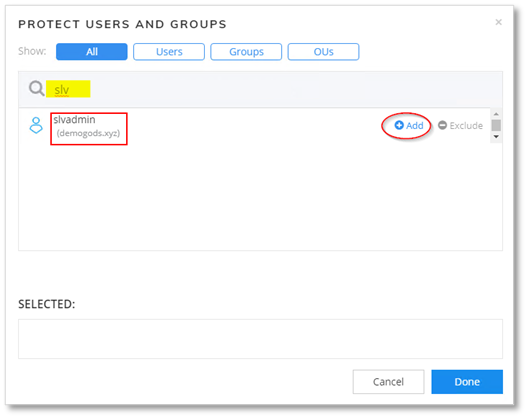

No campo Usuários e Grupos, selecione o ícone Editar para configurar os usuários afetados pela política. A autenticação desses usuários faz pontes para o Microsoft Entra ID.

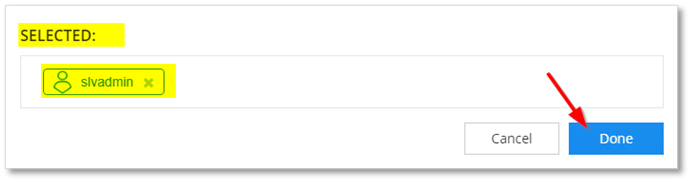

- Pesquise e selecione usuários, grupos ou OUs (unidades organizacionais).

- Os usuários selecionados aparecem na caixa SELECTED.

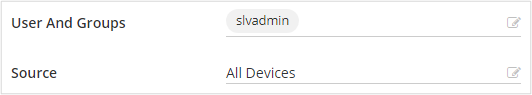

Selecione a Fonte à qual a política se aplica. Neste exemplo, o item Todos os Dispositivos está selecionado.

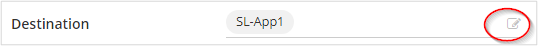

Defina o Destino como SL-App1. Opcional: você pode selecionar o botão editar para alterar ou adicionar mais recursos ou grupos de recursos.

Em Ação, selecione Entra ID BRIDGE.

Selecione Salvar. Será solicitado que você ative a política.

Na seção Ponte do Entra ID, a política é exibida na página Políticas.

Retorne à conta do Microsoft Entra e navegue até Aplicativos empresariais. O novo aplicativo Silverfort é exibido. Você pode incluir esse aplicativo em Políticas de Acesso Condicional.

Saiba mais: Tutorial: proteger eventos de entrada do usuário com a autenticação multifator do Microsoft Entra.