Descoberta de Realm inicial para um aplicativo

A HRD (Descoberta de Realm Inicial) é o processo que permite que a ID do Microsoft Entra determine o IdP (provedor de identidade) com o qual o usuário precisa se autenticar no momento da entrada. Quando um usuário entra em um locatário do Microsoft Entra para acessar um recurso ou a página de entrada comum do Microsoft Entra, ele digita um nome de usuário (UPN). A ID do Microsoft Entra usa esse nome para descobrir o local em que o usuário precisa entrar.

O usuário é levado a um dos seguintes provedores de identidade para ser autenticado:

O locatário inicial do usuário (pode ser o mesmo locatário do recurso que o usuário está tentando acessar).

Conta da Microsoft. O usuário é um convidado no locatário do recurso que usa uma conta de consumidor para autenticação.

Um provedor de identidade local como Serviços de Federação do Active Directory (ADFS).

Outro provedor de identidade federado com o locatário do Microsoft Entra.

Aceleração automática

Algumas organizações configuram domínios nos respectivos locatários do Microsoft Entra para federação com outro IdP, como o ADFS para a autenticação do usuário.

Quando um usuário entra em um aplicativo, ele é apresentado primeiramente a uma página de entrada do Microsoft Entra. Depois de digitar o UPN, se o usuário estiver em um domínio federado, ele será levado à página de entrada do IdP que atende a esse domínio. Em determinadas circunstâncias, os administradores talvez queiram direcionar usuários para a página de entrada quando estes estiverem entrando em aplicativos específicos.

Como resultado, os usuários podem ignorar a página inicial da ID do Microsoft Entra. Esse processo é denominado "aceleração automática de entrada". A Microsoft não recomenda configurar a aceleração automática, pois ela pode impedir o uso de métodos de autenticação mais fortes, como FIDO e impedir a colaboração. Confira Habilitar a entrada de chave de segurança sem senha para conhecer os benefícios de não configurar a aceleração automática. Para saber como evitar a aceleração automática de entrada, confira Desabilitar a entrada por aceleração automática.

Em casos nos quais o locatário for federado com outro IdP para entrar, a aceleração automática aprimora mais a entrada. Você pode configurar a aceleração automática para aplicativos individuais. Confira Configurar aceleração automática para saber como forçar a aceleração automática usando o HRD.

Observação

Se você configurar um aplicativo para aceleração automática, os usuários não poderão usar credenciais gerenciadas (como FIDO) e os usuários convidados não poderão entrar. Se você levar um usuário diretamente a um IdP federado para autenticação, não haverá nenhuma forma de ele voltar à página de entrada do Microsoft Entra. Usuários convidados, que talvez precisem ser direcionados a outros locatários ou a um IdP externo como uma conta Microsoft, não poderão entrar nesse aplicativo porque estão ignorando a etapa de HRD.

Há três formas de controlar a aceleração automática para um IdP federado:

- Use uma dica de domínio em solicitações de autenticação para um aplicativo.

- Configure uma política de HRD para forçar a aceleração automática.

- Configure uma política de HRD para ignorar as dicas de domínio de aplicativos específicos ou para determinados domínios.

Caixa de diálogo de confirmação do domínio

A partir de abril de 2023, as organizações que usam aceleração automática ou links inteligentes poderão começar a ver uma nova tela adicionada à interface do usuário de entrada. Essa tela, denominada Caixa de Diálogo de Confirmação de Domínio, faz parte do compromisso geral da Microsoft com o fortalecimento da segurança e exige que o usuário confirme o domínio do locatário no qual está entrando.

O que você precisa fazer

Ao ver a caixa de diálogo de confirmação de domínio, você deve:

Verifique o domínio: observe o nome de domínio listado na tela. Você deve ver o domínio do locatário inicial da conta, por exemplo,

contoso.com:- Se você reconhecer o domínio e ele corresponder à organização na qual está tentando entrar, selecione Confirmar para continuar.

- Se você não reconhecer o domínio, cancele o processo de login e entre em contato com o administrador de TI (se aplicável) para obter assistência.

Essa etapa ajuda a garantir que você esteja entrando na organização correta.

Componentes da caixa de diálogo de confirmação de domínio

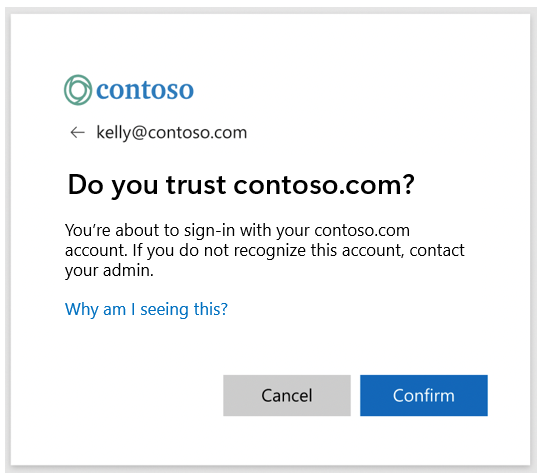

A captura de tela a seguir é um exemplo de como poderia ser a aparência da caixa de diálogo de confirmação de domínio para você:

O identificador na parte superior da caixa de diálogo, kelly@contoso.com, representa o identificador usado para entrar. O domínio do locatário listado no cabeçalho e subcabeçalho da caixa de diálogo mostra o domínio do locatário inicial da conta.

Embora a Caixa de Diálogo de Confirmação de Domínio não precise ser mostrada em todas as instâncias de aceleração automática ou links inteligentes, a Caixa de Diálogo de Confirmação de Domínio significa que a aceleração automática e os smart links não podem mais prosseguir de maneira contínua quando mostrados. Se a sua organização limpar os cookies devido às políticas do navegador ou de outra forma, você poderá ver a Caixa de Diálogo de Confirmação de Domínio com mais frequência. Por fim, como o Microsoft Entra gerencia o fluxo de entrada de aceleração automática de ponta a ponta, a introdução da Caixa de Diálogo de Confirmação de Domínio não deve resultar em nenhuma interrupção do aplicativo.

Dicas de domínio

Dicas de domínio são diretivas incluídas na solicitação de autenticação de um aplicativo. Elas podem ser usadas para agilizar o usuário até a página de entrada IdP. Os aplicativos multilocatário também podem usá-los para acelerar o usuário diretamente para a página de entrada do Microsoft Entra com a marca do locatário.

Por exemplo, o aplicativo "largeapp.com" pode permitir que seus clientes acessar o aplicativo em um URL personalizada "contoso.largeapp.com" personalizado. O aplicativo também pode também pode incluir uma dica do domínio contoso.com na solicitação de autenticação.

A sintaxe da dica de domínio varia de acordo com o protocolo usado e é configurada no aplicativo das seguintes maneiras:

Para aplicativos que usam o Web Services Federation: parâmetro de cadeia de caracteres de consulta

whr. Por exemplo, whr=contoso.com.Para aplicativos que usam o SAML (Security Assertion Markup Language): uma solicitação de autenticação do SAML que contém uma dica de domínio ou uma cadeia de caracteres de consulta whr=contoso.com.

Para os aplicativos que usam o Open ID Connect: parâmetro de cadeia de consulta

domain_hint. Por exemplo, domain_hint=contoso.com.

Por padrão, a Microsoft Entra ID tentará redirecionar a entrada para o IDP configurado para um domínio se as duas afirmações a seguir forem verdadeiras:

- Uma dica de domínio é incluída na solicitação de autenticação do aplicativo.

- O locatário é federado com esse domínio.

Se a dica de domínio não se referir a um domínio federado verificado, você poderá ignorá-la.

Observação

Se uma dica de domínio estiver incluída em uma solicitação de autenticação e precisar ser respeitada, a presença dela substituirá qualquer aceleração automática que esteja definida para a o aplicativo na política de HRD.

Política de HRD para aceleração automática

Alguns aplicativos não oferecem uma maneira de configurar a solicitação de autenticação emitida. Nesses casos, não é possível usar dicas de domínio para controlar a aceleração automática. A aceleração automática pode ser configurada por meio da política de Descoberta de Realm Inicial para ter o mesmo comportamento.

Política de HRD para impedir a aceleração automática

Alguns aplicativos SaaS e da Microsoft incluem automaticamente domain_hints (por exemplo, https://outlook.com/contoso.com resulta em uma solicitação de entrada com &domain_hint=contoso.com acrescentado), o que pode interromper a distribuição de credenciais gerenciadas, como FIDO. Você pode usar a Política de Descoberta de Realm Inicial para ignorar dicas de domínio de determinados aplicativos ou de determinados domínios durante a distribuição de credenciais gerenciadas.

Habilitar a autenticação ROPC direta de usuários federados para aplicativos herdados

A melhor prática é que os aplicativos usem as bibliotecas do Microsoft Entra e a entrada interativa para autenticar os usuários. As bibliotecas cuidam dos fluxos de usuários federados. Às vezes, aplicativos herdados, especialmente aplicativos que usam concessões de Credenciais de Senha do Proprietário do Recurso (ROPC), enviam nome de usuário e senha diretamente para o Microsoft Entra ID, e não são programados para entender a federação. Eles não executam a HRD nem interagem com o ponto de extremidade federado correto para autenticar um usuário. Se preferir, use a política de Descoberta de Realm Inicial para habilitar aplicativos herdados específicos que enviam credenciais de nome de usuário/senha usando a concessão ROPC para autenticação direta na ID do Microsoft Entra. A sincronização de hash de senha precisa ser habilitada.

Importante

Ative a autenticação direta somente se você tiver a sincronização de hash de senhas ativada e você souber que está correto autenticar esse aplicativo sem nenhuma política implementada pelo seu IdP local. Se você desativar a Sincronização de Hash de Senha ou desativar a Sincronização de Diretórios com o AD Connect por qualquer motivo, remova essa política para evitar a possibilidade de autenticação direta usando um hash de senha antiga.

Definir política HRD

Há três etapas para definir a política HRD em um aplicativo para aceleração automática de entrada federada ou aplicativos diretamente baseado em nuvem:

Crie uma política de HRD.

Localize o principal de serviço ao qual anexar a política.

Anexe a política ao responsável pelo serviço.

As políticas só entram em vigor para um aplicativo específico quando são anexadas a uma entidade de serviço.

Apenas uma política de HRD pode estar ativa em uma entidade de serviço a qualquer momento.

Você pode usar os cmdlets do PowerShell do Microsoft Graph para criar e gerenciar a política de HRD.

O objeto json é um exemplo de definição da política de HRD:

{

"HomeRealmDiscoveryPolicy":

{

"AccelerateToFederatedDomain":true,

"PreferredDomain":"federated.example.edu",

"AllowCloudPasswordValidation":false

}

}

O tipo de política é “HomeRealmDiscoveryPolicy.”

AccelerateToFederatedDomain é opcional. Se AccelerateToFederatedDomain for falso, a política não terá efeito na aceleração automática. Se AccelerateToFederatedDomain for verdadeiro e houver apenas um domínio verificado e federado no locatário, os usuários serão levados diretamente ao IdP federado para entrar. Se for true e houver mais de um domínio verificado no locatário, PreferredDomain precisará ser especificado.

PreferredDomain é opcional. PreferredDomain deve indicar um domínio para o qual acelerar. Ele poderá ser omitido se o locatário tiver apenas um domínio federado. Se ele for omitido e houver mais de um domínio federado verificado, a política não entrará em vigor.

Se PreferredDomain for especificado, ele deverá corresponder a um domínio federado, verificado, para o locatário. Todos os usuários do aplicativo devem ser capazes de entrar nesse domínio. Os usuários que não puderem entrar no domínio federado serão interceptados e não poderão concluir a entrada.

AllowCloudPasswordValidation é opcional. Se AllowCloudPasswordValidation for true, o aplicativo poderá autenticar um usuário federado apresentando as credenciais de nome de usuário/senha diretamente ao terminal do token do Microsoft Entra. Isso só funciona se o Password Hash Sync estiver ativado.

Além disso, existem duas opções de HRD no nível do locatário, não mostradas na seção anterior deste artigo:

AlternateIdLogin é opcional. Se habilitado, AlternateLoginID permite que os usuários entrem com seus endereços de email em vez de seus nomes UPN na página de entrada do Microsoft Entra. IDs alternativas dependem do usuário não ser acelerado automaticamente para um IDP federado.

DomainHintPolicy é um objeto complexo opcional que impede dicas de domínio de acelerar automaticamente os usuários a domínios federados. Essa configuração de todo o locatário é usada para garantir que os aplicativos que enviam dicas de domínio não impeçam os usuários de entrarem com credenciais gerenciadas pela nuvem.

Prioridade e avaliação de políticas HRD

As políticas HRD podem ser criadas e atribuídas a organizações e entidades de serviço específicos. Isso significa que várias políticas podem se aplicar a um aplicativo específico, e a ID do Microsoft Entra precisa decidir qual delas tem precedência. Um conjunto de regras decide qual política de HRD (de muitas aplicadas) entrará em vigor:

Se uma dica de domínio estiver presente na solicitação de autenticação, a política de HRD para o locatário (a política definida como o padrão de locatário) será verificada para ver se as dicas de domínio devem ser ignoradas. Se forem permitidas dicas de domínio, o comportamento especificado pela dica de domínio será usado.

Uma política será implementada se for atribuída explicitamente à entidade de serviço.

Se nenhuma dica de política e nenhuma política forem atribuídas explicitamente à entidade de serviço, uma política atribuída explicitamente à organização pai da entidade de serviço será imposta.

Se não houver nenhuma dica de domínio, e nenhuma política for atribuída à entidade de serviço ou à organização, o comportamento de HRD padrão será usado.