Proteger um domínio gerenciado do Microsoft Entra Domain Services

Por padrão, o Microsoft Entra Domain Services permite o uso de criptografia como NTLM v1 e TLS v1. Essas criptografias podem ser necessárias para alguns aplicativos herdados, mas são consideradas fracas e podem ser desabilitadas se você não precisa delas. Se você tiver conectividade híbrida local usando o Microsoft Entra Connect, também poderá desabilitar a sincronização de hashes de senha NTLM.

Este artigo mostra como proteger um domínio gerenciado usando a configuração, como:

- Desabilitar criptografias NTLM v1 e TLS v1

- Desabilitar sincronização de hash de senha NTLM

- Desabilitar a capacidade de alterar senhas com criptografia RC4

- Habilitar a proteção Kerberos

- Assinatura LDAP

- Associação de canal LDAP

Pré-requisitos

Para concluir este artigo, você precisa dos seguintes recursos:

- Uma assinatura ativa do Azure.

- Caso não tenha uma assinatura do Azure, crie uma conta.

- Um locatário do Microsoft Entra associado com a assinatura, sincronizado com um diretório local ou somente em nuvem.

- Se necessário, crie um locatário do Microsoft Entra ou associe uma assinatura do Azure à sua conta.

- Um domínio gerenciado do Microsoft Entra Domain Services habilitado e configurado em seu locatário do Microsoft Entra.

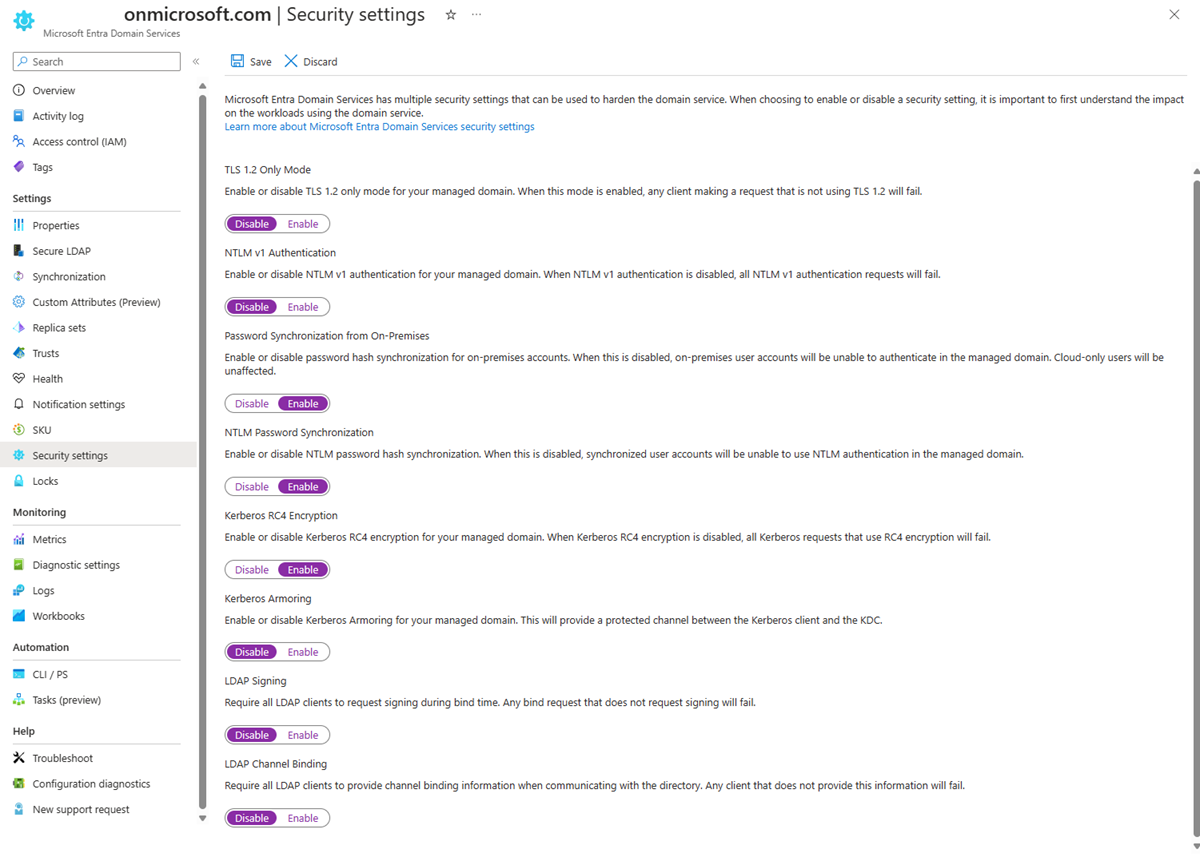

Usar configurações de Segurança para proteger seu domínio

Entre no portal do Azure.

Pesquise e selecione Microsoft Entra Domain Services.

Escolha o domínio gerenciado, como aaddscontoso.com.

No lado esquerdo, selecione Configurações de segurança.

Clique em Habilitar ou Desabilitar nas seguintes configurações:

- Modo Somente TLS 1.2

- Autenticação NTLM v1

- Sincronização de Senha NTLM

- Criptografia Kerberos RC4

- Proteção Kerberos

- Assinatura LDAP

- Associação de Canal LDAP

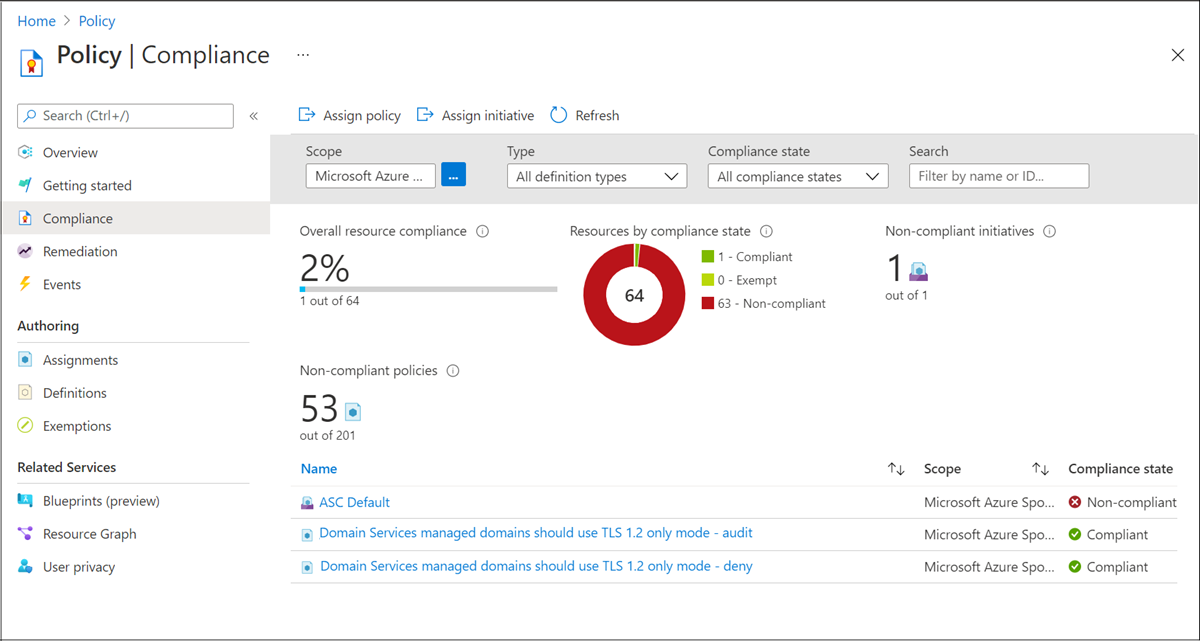

Atribuir conformidade do Azure Policy para o uso de TLS 1.2

Além das Configurações de segurança, o Microsoft Azure Policy possui uma configuração de Conformidade para impor o uso do TLS 1.2. A política não tem impacto até que seja atribuída. Quando a política é atribuída, ela aparece em Conformidade:

- Se a atribuição for Auditada, a conformidade relatará se a Instância do Domain Services é compatível.

- Se a atribuição for Negada, a conformidade impedirá que uma instância do Domain Services seja criada se o TLS 1.2 não for necessário, e impedirá qualquer atualização para uma instância do Domain Services até que o TLS 1.2 seja necessário.

Auditar falhas de NTLM

Embora desabilitar a sincronização de senha NTLM aprimore a segurança, muitos aplicativos e serviços não são projetados para funcionar sem ela. Por exemplo, a conexão a qualquer recurso pelo endereço IP, como o gerenciamento de servidor DNS ou o RDP, falhará com Acesso Negado. Se você desabilitar a sincronização de senha NTLM e o seu aplicativo ou serviço não estiver funcionando conforme o esperado, você poderá verificar falhas de autenticação NTLM habilitando a auditoria de segurança de Logon/Logoff> da categoria de eventos Logon de Auditoria, na qual NTLM está especificado como o Pacote de Autenticação nos detalhes do evento. Para obter mais informações, confira Habilitar auditorias de segurança para o Microsoft Entra Domain Services.

Usar o PowerShell para proteger seu domínio

Se necessário, instale e configure o Azure PowerShell. Lembre-se de entrar em sua assinatura do Azure usando o cmdlet Connect-AzAccount.

Além disso, se necessário, instale o SDK do PowerShell do Microsoft Graph. Certifique-se de conectar-se ao seu locatário do Microsoft Entra usando o cmdlet Connect-MgGraph.

Para desabilitar os pacote de criptografia fraca e a sincronização de hash de credencial NTLM, entre em sua conta do Azure e, em seguida, obtenha o recurso Domain Services usando o cmdlet Get-AzResource:

Dica

Se você receber um erro usando o comando Get-AzResource informando que o recurso Microsoft.AAD/DomainServices não existe, eleve seu acesso para gerenciar todas as assinaturas e grupos de gerenciamento do Azure.

Login-AzAccount

$DomainServicesResource = Get-AzResource -ResourceType "Microsoft.AAD/DomainServices"

Em seguida, defina DomainSecuritySettings para configurar as seguintes opções de segurança:

- Desabilitar o suporte de NTLM v1.

- Desabilitar a sincronização de hashes de senha de NTLM do AD local.

- Desabilitar o TLS v1.

- Desabilite a Criptografia Kerberos RC4.

- Habilitar o Kerberos Armoring.

Importante

Os usuários e as contas de serviço não poderão executar associações LDAP simples se você desabilitar a sincronização de hash de senha NTLM em seu domínio gerenciado do Domain Services. Se você precisar executar associações LDAP simples, não defina a opção de configuração de segurança "SyncNtlmPasswords"="Disabled"; no comando a seguir.

$securitySettings = @{"DomainSecuritySettings"=@{"NtlmV1"="Disabled";"SyncNtlmPasswords"="Disabled";"TlsV1"="Disabled";"KerberosRc4Encryption"="Disabled";"KerberosArmoring"="Enabled"}}

Por fim, aplique as configurações de segurança definidas ao domínio gerenciado usando o cmdlet set-AzResource. Especifique o recurso do Domain Services da primeira etapa e as configurações de segurança da etapa anterior.

Set-AzResource -Id $DomainServicesResource.ResourceId -Properties $securitySettings -ApiVersion “2021-03-01” -Verbose -Force

Leva alguns minutos para que as configurações de segurança sejam aplicadas ao domínio gerenciado.

Importante

Depois de desabilitar o NTLM, execute uma sincronização de hash de senha completa no Microsoft Entra Connect para remover todos os hashes de senha do domínio gerenciado. Se você desabilitar o NTLM, mas não forçar uma sincronização de hash de senha, os hashes de senha NTLM para uma conta de usuário só serão removidos na próxima alteração de senha. Esse comportamento pode permitir que um usuário continue a entrar se tiver credenciais em cache em um sistema em que o NTLM é usado como o método de autenticação.

Se o hash de senha NTLM for diferente do hash de senha Kerberos, o fallback para NTLM não funcionará. As credenciais armazenadas em cache também não funcionarão se a VM tiver conectividade com o controlador de domínio gerenciado.

Próximas etapas

Para saber mais sobre o processo de sincronização, confira Como os objetos e as credenciais são sincronizados em um domínio gerenciado.