Entrar em uma máquina virtual do Windows no Azure usando o Microsoft Entra ID, incluindo o método de autenticação sem senha

As organizações podem aprimorar a segurança das VMs (máquinas virtuais) do Windows no Azure integrando-as à autenticação do Microsoft Entra. Agora você pode usar o Microsoft Entra ID como uma plataforma de autenticação básica para o Protocolo de Área de Trabalho Remota (RDP) na edição do Windows Server 2019 Datacenter e posterior ou no Windows 10 1809 e posterior. Depois, você poderá controlar e impor centralmente as políticas de RBAC (controle de acesso baseado em função) e de acesso condicional do Azure que permitem ou negam o acesso às VMs.

Este artigo mostra como criar e configurar uma VM do Windows e fazer login usando a autenticação baseada no Microsoft Entra ID.

O uso da autenticação baseada no Microsoft Entra ID para entrar em VMs do Windows no Azure traz vários benefícios. Elas incluem:

Usar a autenticação do Microsoft Entra, incluindo autenticação sem senha, para entrar em VMs do Windows no Azure.

Reduzir a dependência de contas de administrador local.

As políticas de tempo de vida e complexidade de senha que você configura para o Microsoft Entra ID também ajudam a proteger as VMs do Windows.

Com o RBAC do Azure:

- Especifique quem pode entrar em uma VM como um usuário comum ou com privilégios de administrador.

- Quando os usuários entram na equipe ou saem dela, você pode atualizar a política do RBAC do Azure da VM para conceder acesso conforme o necessário.

- Quando os funcionários saem da organização e as respectivas contas de usuário são desabilitadas ou removidas do Microsoft Entra ID, eles deixam de ter acesso aos recursos.

Configurar as políticas de acesso condicional com a opção "MFA resistente a phishing" usando o controle de concessão exigir força de autenticação ou exigir autenticação multifator e outros sinais, como risco de entrada do usuário, antes de poder usar realizar o RDP em VMs do Windows.

Use o Azure Policy para implantar e auditar políticas para exigir o logon pelo Microsoft Entra em VMs do Windows e sinalizar o uso de contas locais para aprovação nas VMs.

Use o Intune para automatizar e escalar o ingresso no Microsoft Entra com o registro automático de MDM (gerenciamento de dispositivo móvel) de VMs do Windows no Azure que fazem parte das suas implantações de VDI (Virtual Desktop Infrastructure).

O registro automático no MDM requer licenças do Microsoft Entra ID P1. As VMs do Windows Server não dão suporte ao registro de MDM.

Observação

Depois que essa funcionalidade for habilitada, suas VMs do Windows no Azure ingressarão no Microsoft Entra. Você não pode ingressá-las em outro domínio, por exemplo, o Active Directory local ou o Microsoft Entra Domain Services. Caso precise fazer isso, desconecte a VM do Microsoft Entra ID desinstalando a extensão.

Requisitos

Regiões do Azure e distribuições do Windows com suporte

Atualmente, esse recurso dá suporte às seguintes distribuições do Windows:

- Windows Server 2019 Datacenter e posterior

- Windows 10 1809 e posterior

- Windows 11 21H2 e posterior

Esse recurso já está disponível nas seguintes nuvens do Azure:

- Azure Global

- Azure Government

- Microsoft Azure operado pela 21Vianet

Requisitos de rede

Para habilitar a autenticação do Microsoft Entra nas VMs do Windows no Azure, você precisará verificar se a configuração de rede da VM permite o acesso de saída aos seguintes pontos de extremidade na porta TCP 443.

Azure global:

https://enterpriseregistration.windows.net: para registro de dispositivo.http://169.254.169.254: ponto de extremidade do Serviço de Metadados de Instância do Azure.https://login.microsoftonline.com: para fluxos de autenticação.https://pas.windows.net: para fluxos do RBAC do Azure.

Azure Governamental:

https://enterpriseregistration.microsoftonline.us: para registro de dispositivo.http://169.254.169.254: ponto de extremidade do Serviço de Metadados de Instância do Azure.https://login.microsoftonline.us: para fluxos de autenticação.https://pasff.usgovcloudapi.net: para fluxos do RBAC do Azure.

Microsoft Azure operado pela 21Vianet:

https://enterpriseregistration.partner.microsoftonline.cn: para registro de dispositivo.http://169.254.169.254: ponto de extremidade do Serviço de Metadados de Instância do Azure.https://login.chinacloudapi.cn: para fluxos de autenticação.https://pas.chinacloudapi.cn: para fluxos do RBAC do Azure.

Requisitos de autenticação

As contas de Convidado do Microsoft Entra não podem se conectar às VMs do Azure ou às VMs habilitadas pelo Azure Bastion por meio da autenticação do Microsoft Entra.

Habilitar o login pelo Microsoft Entra em uma VM do Windows no Azure

Para usar o login pelo Microsoft Entra em uma VM do Windows no Azure, você precisará:

- Habilitar a opção de login pelo Microsoft Entra na VM.

- Configurar as atribuições de função do Azure para os usuários que estão autorizados a entrar na VM.

Há duas formas de habilitar o login pelo Microsoft Entra na VM do Windows:

- O portal do Azure, quando você está criando uma VM do Windows.

- Azure Cloud Shell, quando você está criando uma VM do Windows ou usando uma VM do Windows já existente.

Observação

Se existir um objeto de dispositivo com um displayName igual ao nome do host de uma VM na qual uma extensão está instalada, a VM falhará ao tentar ingressar no Microsoft Entra ID e apresentará um erro de duplicação de nome do host. Evite a duplicação modificando o nome do host.

Portal do Azure

Você pode habilitar o login pelo Microsoft Entra para imagens de VM no Windows Server 2019 Datacenter ou no Windows 10 1809 e versões posteriores.

Para criar uma VM do Windows Server 2019 Datacenter no Azure com o login pelo Microsoft Entra:

Entre no portal do Azure usando uma conta que tenha acesso para criar VMs e selecione + Criar um recurso.

Na barra de pesquisa Pesquisar no Marketplace, digite Windows Server.

Selecione Windows Server e escolha Windows Server 2019 Datacenter na lista suspensa Selecionar um plano de software.

Selecione Criar.

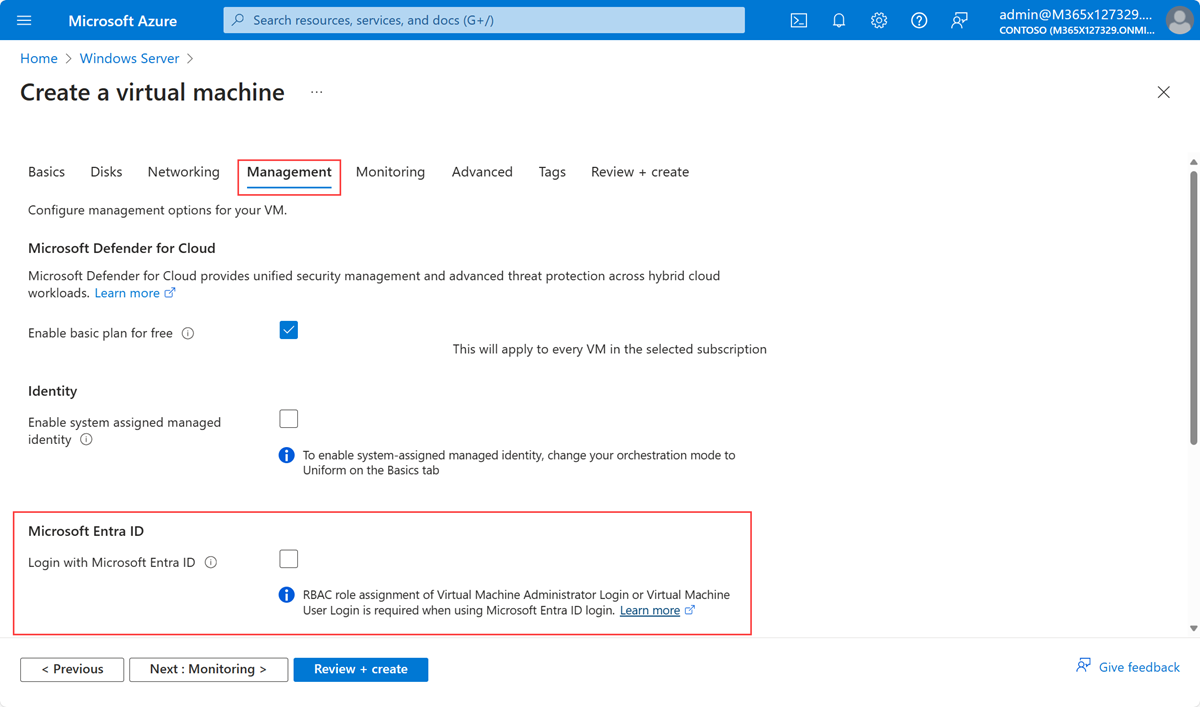

Na guia Gerenciamento, marque a caixa de seleção Fazer login com o Microsoft Entra ID na seção Microsoft Entra ID.

Verifique se a opção Identidade gerenciada atribuída pelo sistema na seção Identidade está selecionada. Essa ação deverá ocorrer automaticamente depois que você habilitar a opção Fazer login com o Microsoft Entra ID.

Percorra o restante da experiência de criação de uma máquina virtual. Você precisa criar um nome de usuário administrador e uma senha para a VM.

Observação

Para entrar na VM usando as credenciais do Microsoft Entra, você precisará primeiro configurar as atribuições de função da VM.

Azure Cloud Shell

O Azure Cloud Shell é um shell interativo grátis que pode ser usado para executar as etapas neste artigo. Ferramentas comuns do Azure estão pré-instaladas e configuradas para uso com sua conta. Basta selecionar o botão Copiar para copiar o código, colá-lo no Cloud Shell e escolher a tecla Enter para executá-lo. Há algumas maneiras de abrir o Cloud Shell:

- Selecione Experimente no canto superior direito de um bloco de código.

- Abra o Cloud Shell em seu navegador.

- Selecione o botão Cloud Shell no menu no canto superior direito do Portal do Azure.

Este artigo exige a execução da CLI do Azure versão 2.0.31 ou posterior. Execute az --version para encontrar a versão. Caso precise fazer a instalação ou a atualização, confira o artigo Instalar a CLI do Azure.

- Crie um grupo de recursos executando az group create.

- Crie uma VM executando az vm create. Use uma distribuição compatível em uma região com suporte.

- Instale a extensão de login pelo Microsoft Entra na VM.

O exemplo a seguir implanta uma VM chamada myVM (que usa Win2019Datacenter) em um grupo de recursos chamado myResourceGroup, na região southcentralus. Neste exemplo e no próximo, você pode fornecer nomes de grupos de recursos e de VMs próprios, conforme necessário.

az group create --name myResourceGroup --location southcentralus

az vm create \

--resource-group myResourceGroup \

--name myVM \

--image Win2019Datacenter \

--assign-identity \

--admin-username azureuser \

--admin-password yourpassword

Observação

Você precisará habilitar a identidade gerenciada atribuída pelo sistema na máquina virtual antes de instalar a extensão de login pelo Microsoft Entra na VM. As identidades gerenciadas são armazenadas em um único locatário do Microsoft Entra e, atualmente, não dão suporte a cenários entre diretórios.

A criação da VM e dos recursos de suporte demora alguns minutos.

Por fim, instale a extensão login pelo Microsoft Entra na VM a fim de habilitar esse login em VMs do Windows. As extensões de VM são pequenos aplicativos que fornecem tarefas de configuração e automação pós-implantação nas Máquinas Virtuais do Azure. Use o conjunto az vm extension para instalar a extensão AADLoginForWindows na VM chamada myVM no grupo de recursos myResourceGroup.

Instale a extensão AADLoginForWindows em uma VM existente do Windows Server 2019 ou do Windows 10 1809 e versões posteriores a fim de permitir autenticação do Microsoft Entra. O seguinte exemplo usa a CLI do Azure para instalar a extensão:

az vm extension set \

--publisher Microsoft.Azure.ActiveDirectory \

--name AADLoginForWindows \

--resource-group myResourceGroup \

--vm-name myVM

Depois que a extensão é instalada na VM, provisioningState mostra Succeeded.

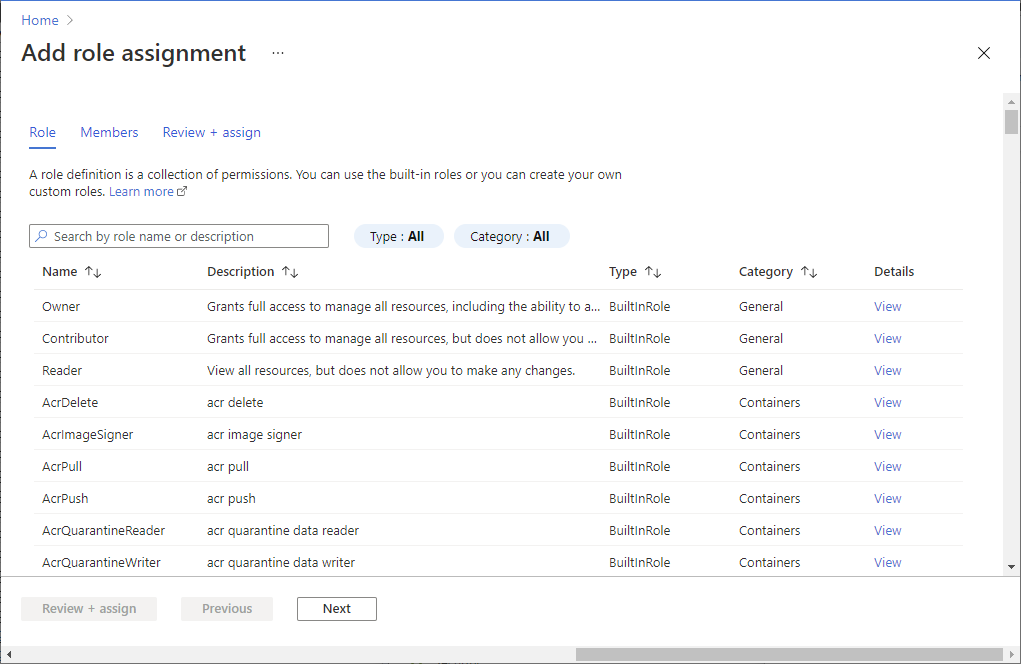

Configurar atribuições de função para a VM

Agora que você criou a VM, você precisa atribuir uma das seguintes funções do Azure para determinar quem pode entrar na VM. Para atribuir essas funções, você deve ter a função Administrador de acesso a dados da máquina virtual ou qualquer função que inclua a ação Microsoft.Authorization/roleAssignments/write, como a função Administrador de controle de acesso baseado em função. No entanto, se você usar uma função diferente de Administrador de acesso a dados da máquina virtual, recomendamos adicionar uma condição para reduzir a permissão para criar atribuições de função.

- Logon de Administrador da Máquina Virtual: os usuários que têm essa função atribuída podem entrar em uma máquina virtual do Azure com privilégios de administrador.

- Logon de Usuário da Máquina Virtual: os usuários que têm essa função atribuída podem entrar em uma máquina virtual do Azure com privilégios de usuário regulares.

Para permitir que um usuário entre na VM por RDP, você deve atribuir a função Logon de Administrador da Máquina Virtual ou Logon de Usuário da Máquina Virtual ao recurso Máquina Virtual.

Observação

Não há suporte para elevar manualmente um usuário para se tornar um administrador local na VM, adicionando o usuário a um membro do grupo de administradores locais ou executando o comando net localgroup administrators /add "AzureAD\UserUpn". Você precisa de usar as funções do Azure acima para autorizar o logon da VM.

Um usuário do Azure que tenha a função Proprietário ou Colaborador atribuída em uma VM não passa automaticamente a ter privilégios para entrar na VM por RDP. Isso ocorre para haver uma separação auditada entre o conjunto de pessoas que controla as máquinas virtuais e o conjunto de pessoas que pode acessar as máquinas virtuais.

Há duas maneiras de configurar atribuições de função para uma VM:

- Experiência do centro de administração do Microsoft Entra

- Experiência do Azure Cloud Shell

Observação

As funções Logon de Administrador da Máquina Virtual e Logon de Usuário da Máquina Virtual usam dataActions e, portanto, não podem ser atribuídas no escopo do grupo de gerenciamento. Atualmente, só é possível atribuir essas funções no escopo da assinatura, do grupo de recursos ou do recurso.

Centro de administração do Microsoft Entra

Para configurar atribuições de função de VMs do Windows Server 2019 Datacenter habilitadas para Microsoft Entra ID:

Em Grupo de Recursos, selecione o grupo de recursos que contém a VM e o respectivo recurso de rede virtual, adaptador de rede, endereço IP público ou balanceador de carga associado.

Selecione IAM (Controle de acesso) .

Selecione Adicionar>Adicionar atribuição de função para abrir a página Adicionar atribuição de função.

Atribua a função a seguir. Para ver as etapas detalhadas, confira Atribuir funções do Azure usando o portal do Azure.

Configuração Valor Função Logon de Administrador da Máquina Virtual ou Logon de Usuário da Máquina Virtual Atribuir acesso a Usuário, grupo, entidade de serviço ou identidade gerenciada

Azure Cloud Shell

O exemplo a seguir usa az role assignment create para atribuir a função Logon de Administrador da Máquina Virtual para a VM ao usuário atual do Azure. Você obtém o nome de usuário da sua conta atual do Azure usando az account show e define o escopo para a VM criada em uma etapa anterior usando az vm show.

Você também pode atribuir o escopo em um nível do grupo de recursos ou da assinatura. As permissões normais de herança do RBAC do Azure se aplicam.

$username=$(az account show --query user.name --output tsv)

$rg=$(az group show --resource-group myResourceGroup --query id -o tsv)

az role assignment create \

--role "Virtual Machine Administrator Login" \

--assignee $username \

--scope $rg

Observação

Se o domínio do Microsoft Entra e o domínio do nome de usuário de logon não corresponderem, especifique a ID de objeto da conta de usuário usando --assignee-object-id, não apenas o nome de usuário de --assignee. Obtenha a ID de objeto para a conta de usuário usando az ad user list.

Para obter mais informações sobre como usar o RBAC do Azure para gerenciar o acesso aos recursos da sua assinatura do Azure, confira os seguintes artigos:

- Atribuir funções do Azure usando a CLI do Azure

- Atribuir funções do Azure usando o portal do Azure

- Atribuir funções do Azure usando o Azure PowerShell

Fazer login usando as credenciais do Microsoft Entra em uma VM do Windows

Você pode entrar sobre o RDP usando um de dois métodos:

- Sem senha, usando qualquer uma das credenciais compatíveis com o Microsoft Entra (recomendado)

- Senha/sem senha limitada usando Windows Hello para Empresas implantado usando o modelo de validação de certificado de confiança

Fazer login usando a autenticação sem senha com o Microsoft Entra ID

Para usar a autenticação sem senha para suas VMs Windows no Azure, você precisa do computador cliente Windows e do host de sessão (VM) nos seguintes sistemas operacionais:

- Windows 11 com Atualizações Cumulativas 2022-10 para Windows 11 (KB5018418) ou instalado posteriormente.

- Windows 10, versão 20H2 ou posterior com Atualizações Cumulativas 2022-10 para Windows 10 (KB5018410) ou instalado posteriormente.

- Windows Server 2022 com Atualização Cumulativa 2022-10 para o sistema operacional do servidor Microsoft (KB5018421) ou instalado posteriormente.

Observação

Ao usar a opção conta da Web para entrar no computador remoto, não há nenhum requisito para que o dispositivo local seja ingressado em um domínio ou no Microsoft Entra ID.

Para conectar-se ao computador remoto:

- Inicie aConexão de Área de Trabalho Remota a partir do Windows Search ou executando

mstsc.exe. - Selecione Usar uma conta Web para entrar no computador remoto aceitar na guia Avançado. Esta opção é equivalente à propriedade RDP

enablerdsaadauth. Para obter mais informações, consulte Propriedades RDP suportadas com Serviços de Área de Trabalho Remota. - Especifique o nome do computador remoto e selecione Conectar.

Importante

O endereço IP não pode ser usado com a opção Usar uma conta Web para entrar no computador remoto. O nome precisa corresponder ao nome do host do dispositivo remoto no Microsoft Entra ID, ser endereçável à rede, com resolução para o endereço IP do dispositivo remoto.

- Quando solicitado por credenciais, especifique seu nome de usuário no formato

user@domain.com. - Você é então solicitado a permitir a conexão de área de trabalho remota ao se conectar a um novo PC. O Microsoft Entra se lembra de até 15 hosts durante 30 dias antes de fazer uma nova solicitação. Se esse diálogo aparecer, selecione Sim para se conectar.

Importante

Se sua organização tiver configurado e estiver usando o Acesso Condicional do Microsoft Entra, o dispositivo precisará satisfazer os requisitos de Acesso Condicional para permitir a conexão com o computador remoto. As políticas de Acesso Condicional podem ser aplicadas ao aplicativo Área de Trabalho Remota da Microsoft (a4a365df-50f1-4397-bc59-1a1564b8bb9c) para acesso controlado.

Observação

A tela de bloqueio do Windows na sessão remota não dá suporte a tokens de autenticação do Microsoft Entra ou métodos de autenticação sem senha, como chaves FIDO. A falta de suporte para esses métodos de autenticação significa que os usuários não podem desbloquear suas telas em uma sessão remota. Quando você tenta bloquear uma sessão remota, por meio da ação do usuário ou da política do sistema, a sessão é desconectada e o serviço envia uma mensagem ao usuário explicando que ele foi desconectado. A desconexão da sessão também garante que, quando a conexão for reestabelecida após um período de inatividade, o Microsoft Entra ID reavalie as políticas de Acesso Condicional aplicáveis.

Fazer login usando a autenticação com senha/sem senha limitada do Microsoft Entra ID

Importante

A conexão remota às VMs ingressadas no Microsoft Entra ID só é permitida em computadores Windows 10 ou posteriores que estejam registrados no Microsoft Entra (o build mínimo exigido é o 20H1) ou que tenham ingressado no Microsoft Entra ou no Microsoft Entra híbrido no mesmo diretório da VM. Além disso, para usar o RDP com as credenciais do Microsoft Entra, os usuários precisarão pertencer a uma destas duas funções do Azure: Login de Administrador da Máquina Virtual ou Login de Usuário da Máquina Virtual.

Caso esteja usando um computador Windows 10 ou posterior registrado no Microsoft Entra, insira as credenciais no formato AzureAD\UPN (por exemplo, AzureAD\john@contoso.com). No momento, você pode usar o Azure Bastion para fazer login com autenticação do Microsoft Entra por meio da CLI do Azure e do cliente RDP nativo mstsc.

Para entrar na máquina virtual do Windows Server 2019 usando o Microsoft Entra ID:

- Acesse a página de visão geral da máquina virtual que foi habilitada com o logon pelo Microsoft Entra.

- Selecione Conectar para abrir o painel Conectar-se à máquina virtual.

- Selecione Baixar Arquivo RDP.

- Escolha Abrir para abrir o cliente de Conexão de Área de Trabalho Remota.

- Selecione Conectar para abrir a caixa de diálogo de logon do Windows.

- Faça logon usando suas credenciais do Microsoft Entra.

Agora você está conectado à máquina virtual do Windows Server 2019 no Azure com as permissões de função atribuídas, como Usuário da VM ou Administrador da VM.

Observação

Salve o arquivo .RDP localmente no computador para iniciar futuras conexões da área de trabalho remota para a máquina virtual em vez acessar a página de visão geral da máquina virtual no portal do Azure e usar a opção Conectar.

Imponha políticas de acesso condicional

Você pode impor políticas de acesso condicional, por exemplo, a opção "MFA resistente a phishing" usando o controle de concessão de força de autenticação necessária, a autenticação multifator ou a verificação de risco de conexão do usuário, antes de autorizar o acesso a VMs do Windows no Azure que estejam habilitadas para logon pelo Microsoft Entra. Para aplicar uma política de acesso condicional, selecione o aplicativo Entrada na Máquina Virtual do Windows no Microsoft Azure nos aplicativos na nuvem ou na opção de atribuições de ações. Em seguida, use o risco de conexão como uma condição ou "MFA resistente a phishing" usando a força de autenticação para conceder controle ou exigir MFA como um controle para conceder acesso.

Observação

Se você exigir a MFA como um controle para permitir o acesso ao aplicativo Entrada na Máquina Virtual do Windows no Microsoft Azure, forneça uma declaração da MFA como parte do cliente que inicia a sessão RDP na VM do Windows de destino no Azure. Isso pode ser feito usando um método de autenticação sem senha para RDP que satisfaça as políticas de acesso condicional; contudo, se você estiver usando um método sem senha limitado para RDP, a única maneira de conseguir isso em um cliente Windows 10 ou posterior é usar um PIN do Windows Hello para Empresas ou autenticação biométrica com o cliente RDP. O suporte a autenticação biométrica foi adicionado ao cliente RDP no Windows 10 versão 1809. A área de trabalho remota com a autenticação do Windows Hello para Empresas só está disponível para as implantações que usam um modelo de relação de confiança de certificado. Atualmente, ela não está disponível para um modelo de relação de confiança de chave.

Usar o Azure Policy para atender aos padrões e avaliar a conformidade

Use Azure Policy para:

- Verificar se o login pelo Microsoft Entra está habilitado para as máquinas virtuais do Windows existentes e que virão a ser criadas.

- Avaliar a conformidade do seu ambiente em escala em um painel de conformidade.

Com essa funcionalidade, você pode usar vários níveis de imposição. Você pode sinalizar as VMs novas e existentes do Windows no ambiente que não têm o login pelo Microsoft Entra habilitado. Você também pode usar o Azure Policy para implantar a extensão do Microsoft Entra em novas VMs do Windows que não têm o login pelo Microsoft Entra habilitado e impor esse padrão a todas as VMs do Windows.

Além dessas funcionalidades, use o Azure Policy para detectar e sinalizar as VMs do Windows que tenham contas locais não aprovadas criadas nos respectivos computadores. Para saber mais, examine Azure Policy.

Solucionar problemas de implantação

A extensão AADLoginForWindows precisa ser instalada com sucesso para que a VM conclua o processo de ingresso no Microsoft Entra. Se a extensão de VM não for instalada corretamente, execute as seguintes etapas:

Use o RDP para entrar na VM usando a conta de administrador local e examine o arquivo CommandExecution.log em C:\WindowsAzure\Logs\Plugins\Microsoft.Azure.ActiveDirectory.AADLoginForWindows\1.0.0.1.

Observação

Se a extensão for reiniciada após a falha inicial, o log com o erro de implantação será salvo como CommandExecution_YYYYMMDDHHMMSSSSS.log.

Abra uma janela do PowerShell na VM. Verifique se as seguintes consultas no ponto de extremidade do Serviço de Metadados de Instância do Azure em execução no host do Azure retornam a saída esperada:

Comando para execução Saída esperada curl.exe -H Metadata:true "http://169.254.169.254/metadata/instance?api-version=2017-08-01"Informações corretas sobre a VM do Azure curl.exe -H Metadata:true "http://169.254.169.254/metadata/identity/info?api-version=2018-02-01"ID de locatário válida associada à assinatura do Azure curl.exe -H Metadata:true "http://169.254.169.254/metadata/identity/oauth2/token?resource=urn:ms-drs:enterpriseregistration.windows.net&api-version=2018-02-01"Token de acesso válido emitido pelo Microsoft Entra ID para a identidade gerenciada atribuída a essa VM Observação

Decodifique o token de acesso usando uma ferramenta como o https://jwt.ms/. Verifique se o valor

oidno token de acesso corresponde à identidade gerenciada atribuída à VM.Verifique se os pontos de extremidade necessários estão acessíveis na VM por meio do PowerShell:

curl.exe https://login.microsoftonline.com/ -D -curl.exe https://login.microsoftonline.com/<TenantID>/ -D -curl.exe https://enterpriseregistration.windows.net/ -D -curl.exe https://device.login.microsoftonline.com/ -D -curl.exe https://pas.windows.net/ -D -

Observação

Substitua

<TenantID>pela ID de locatário do Microsoft Entra associada à assinatura do Azure.login.microsoftonline.com/<TenantID>,enterpriseregistration.windows.netepas.windows.netdeve retornar 404 Não encontrado, que é o comportamento esperado.Veja o estado do dispositivo executando

dsregcmd /status. A meta é que o estado do dispositivo seja mostrado comoAzureAdJoined : YES.Observação

A atividade de ingresso no Microsoft Entra é capturada no Visualizador de Eventos no log User Device Registration\Admin em Event Viewer (local)\Applications e Services Logs\Microsoft\Windows\User Device Registration\Admin.

Em caso de falha da extensão AADLoginForWindows com um código de erro, execute as etapas a seguir.

Código de erro de terminal 1007 e código de saída -2145648574.

Código de erro de terminal 1007 e código de saída -2145648574 convertido em DSREG_E_MSI_TENANTID_UNAVAILABLE. A extensão não pode consultar as informações de locatário do Microsoft Entra.

Conecte -se à VM como administrador local e verifique se o ponto de extremidade retorna uma ID de locatário válida do Serviço de Metadados de Instância do Azure. Execute o seguinte comando em uma janela com privilégios elevados do PowerShell na VM:

curl -H Metadata:true http://169.254.169.254/metadata/identity/info?api-version=2018-02-01

Esse problema também pode acontecer quando o administrador da VM tenta instalar a extensão AADLoginForWindows, mas uma identidade gerenciada atribuída pelo sistema não habilitou a VM primeiro. Nesse caso, acesse o painel Identidade da VM. Na página Atribuído pelo sistema, verifique se a alternância Status está definida como Ativada.

Código de saída -2145648607

Código de saída -2145648607 convertido em DSREG_AUTOJOIN_DISC_FAILED. A extensão não pode acessar o ponto de extremidade https://enterpriseregistration.windows.net.

Verifique se os pontos de extremidade necessários estão acessíveis na VM por meio do PowerShell:

curl https://login.microsoftonline.com/ -D -curl https://login.microsoftonline.com/<TenantID>/ -D -curl https://enterpriseregistration.windows.net/ -D -curl https://device.login.microsoftonline.com/ -D -curl https://pas.windows.net/ -D -

Observação

Substitua

<TenantID>pela ID de locatário do Microsoft Entra associada à assinatura do Azure. Caso você precise encontrar a ID do locatário, posicione o cursor sobre o nome da sua conta ou selecione Identidade>Visão geral>Propriedades>ID do Locatário.As tentativas de conexão a

enterpriseregistration.windows.netpoderão retornar o erro 404 Não Encontrado, que é o comportamento esperado. As tentativas de conexão apas.windows.netpoderão solicitar credenciais de PIN ou retornar o erro 404 Não Encontrado. (Você não precisa inserir o PIN). Qualquer um deles é suficiente para verificar se a URL está acessível.Em caso de falha de um dos comandos com a mensagem "Não foi possível resolver o host

<URL>", tente executar este comando para determinar qual servidor DNS está sendo usado pela VM:nslookup <URL>Observação

Substitua

<URL>pelos nomes de domínio totalmente qualificados usados pelos pontos de extremidade, comologin.microsoftonline.com.Veja se a especificação de um servidor DNS público permite que o comando seja executado com sucesso:

nslookup <URL> 208.67.222.222Se for preciso, altere o servidor DNS atribuído ao grupo de segurança de rede ao qual a VM do Azure pertence.

Código de saída 51

O código de saída 51 é convertido em "Não há suporte para esta extensão no sistema operacional da VM".

A extensão AADLoginForWindows destina-se apenas a ser instalada no Windows Server 2019 ou no Windows 10 (Build 1809 ou posterior). Verifique se há suporte para sua versão ou o build do Windows. Se não houver suporte, desinstale a extensão.

Solucionar problemas de entrada

Use as informações a seguir para solucionar problemas de entrada.

Veja o estado do dispositivo e do SSO (logon único) executando dsregcmd /status. A meta é que o estado do dispositivo seja mostrado como AzureAdJoined : YES e que o estado do SSO mostre AzureAdPrt : YES.

A entrada por RDP por meio de contas do Microsoft Entra é capturada no Visualizador de Eventos nos logs de eventos de Logs de Aplicativos e Serviços\Microsoft\Windows\AAD\Operacional.

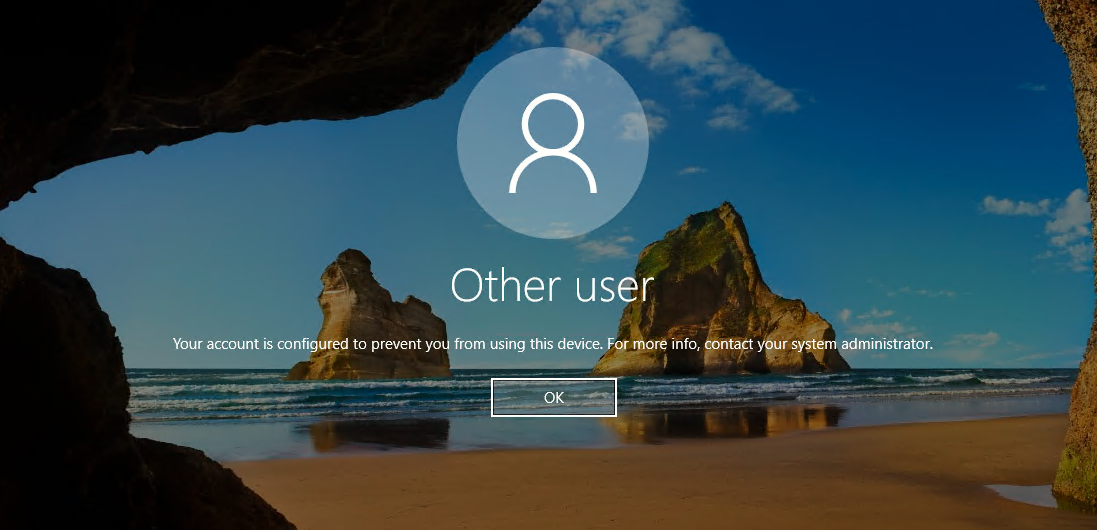

Função do Azure não atribuída

Você poderá receber a seguinte mensagem de erro ao iniciar uma conexão de área de trabalho remota com sua VM: "Sua conta está configurada para impedir que você use este dispositivo. Para obter mais informações, entre em contato com o administrador do sistema".

Verifique se você configurou políticas do RBAC do Azure para a VM que concede ao usuário a função Logon de Administrador da Máquina Virtual ou Logon de Usuário da Máquina Virtual.

Observação

Se estiver tendo problemas com as atribuições de função do Azure, confira Solução de problemas com o RBAC do Azure.

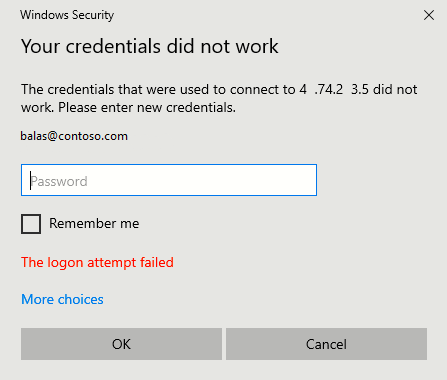

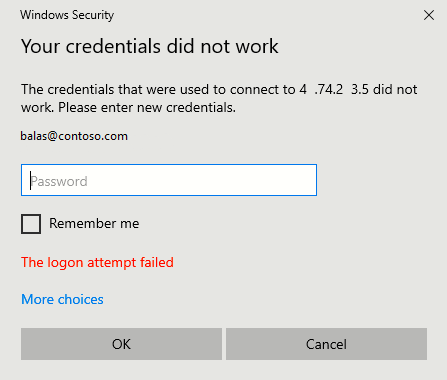

Alteração não autorizada de cliente ou de senha necessária

Você poderá receber a seguinte mensagem de erro ao iniciar uma conexão de área de trabalho remota com sua VM: "Suas credenciais não funcionaram".

Experimente estas soluções:

O computador Windows 10 ou posterior que você está usando para iniciar a conexão de área de trabalho remota deve estar ingressado no Microsoft Entra ou no Microsoft Entra híbrido no mesmo diretório do Microsoft Entra. Para obter mais informações sobre a identidade do dispositivo, confira o artigo O que é uma identidade do dispositivo?.

Observação

O Windows 10 Build 20H1 adicionou suporte para que computadores registrados no Microsoft Entra iniciem uma conexão por RDP com sua VM. Quando estiver usando um computador que está registrado no Microsoft Entra (e não ingressado no Microsoft Entra nem no Microsoft Entra híbrido) como o cliente RDP para iniciar conexões com sua VM, você precisará inserir as credenciais no formato

AzureAD\UPN(por exemplo,AzureAD\john@contoso.com).Verifique se a extensão AADLoginForWindows não foi desinstalada após a conclusão do ingresso no Microsoft Entra.

Além disso, verifique se a política de segurança Segurança de rede: permitir que as solicitações de autenticação PKU2U para este computador usem identidades online está habilitada no servidor e no cliente.

Verifique se o usuário não tem uma senha temporária. As senhas temporárias não podem ser usadas para entrar em uma conexão de área de trabalho remota.

Conecte-se com a conta de usuário em um navegador da Web. Por exemplo, entre no portal do Azure em uma janela de navegação privada. Caso precise alterar a senha, defina uma nova. Em seguida, tente se conectar novamente.

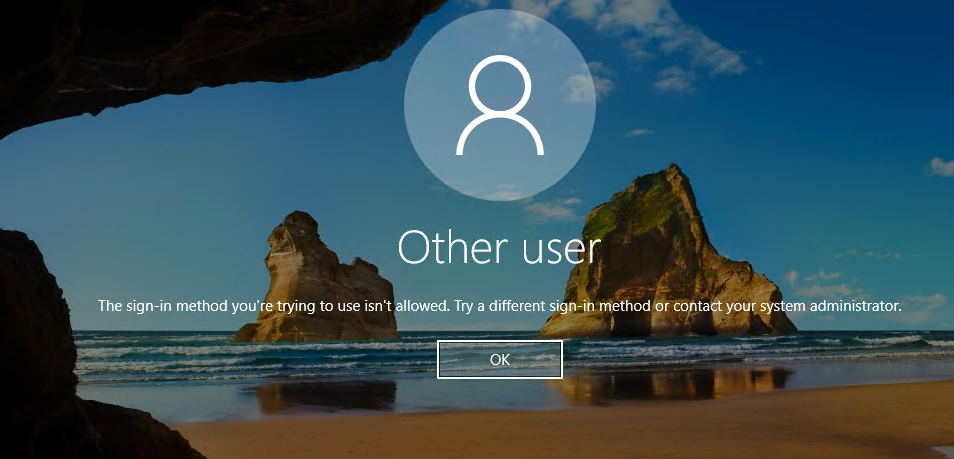

Método de entrada MFA necessário

Você poderá ver a seguinte mensagem de erro ao iniciar uma conexão de área de trabalho remota com sua VM: "O método de entrada que você está tentando usar não é permitido. Tente usar outro método de entrada ou entre em contato com o administrador do sistema".

Caso tenha configurado uma política de Acesso Condicional que exija a MFA ou a autenticação multifator herdada do Microsoft Entra habilitada/imposta por usuário antes de poder acessar o recurso, você precisará fazer com que o computador Windows 10 ou posterior que inicia a conexão de área de trabalho remota com a VM se conecte com um método de autenticação forte, como o Windows Hello. Se você não usar um método de autenticação forte para a conexão de área de trabalho remota, verá o erro.

Outra mensagem de erro relacionada à MFA é a descrita anteriormente: "Suas credenciais não funcionaram".

Se você tiver definido uma configuração herdada da autenticação multifator do Microsoft Entra habilitada/imposta por usuário e vir o erro acima, poderá resolver o problema removendo a configuração da MFA. Para obter mais informações, consulte o artigo Habilitar autenticação multifator do Microsoft Entra por usuário para eventos de início de sessão seguro.

Caso você não tenha implantado o Windows Hello para Empresas e essa não seja uma opção por enquanto, configure uma política de acesso condicional que exclua o aplicativo Entrada na Máquina Virtual do Windows no Microsoft Azure da lista de aplicativos de nuvem que exigem a MFA. Para saber mais sobre o Windows Hello para Empresas, confira Visão geral do Windows Hello para Empresas.

Observação

Há suporte para a autenticação de PIN do Windows Hello para Empresas com o RDP em várias versões do Windows 10. O suporte para autenticação biométrica com o RDP foi adicionado ao Windows 10 versão 1809. O uso da autenticação do Windows Hello para Empresas durante o RDP está disponível para as implantações que usam um modelo de relação de confiança de certificado ou modelo de confiança de chave.

Compartilhe seus comentários sobre esse recurso ou relate problemas com o uso dele no fórum de comentários do Microsoft Entra.

Aplicativo ausente

Se o aplicativo Entrada na Máquina Virtual do Windows no Microsoft Azure estiver ausente do acesso condicional, verifique se o aplicativo não está no locatário:

- Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Acesso Condicional.

- Navegue até Identidade>Aplicativos>Aplicativos Empresariais.

- Remova os filtros para ver todos os aplicativos e pesquise VM. Se você não vir a Entrada na Máquina Virtual do Windows no Microsoft Azure como resultado, a entidade de serviço estará ausente do locatário.

Dica

Alguns locatários podem ver o aplicativo chamado Entrada na VM do Windows no Azure em vez de Entrada na Máquina Virtual do Windows no Microsoft Azure. O aplicativo terá a mesma ID do Aplicativo 372140e0-b3b7-4226-8ef9-d57986796201.

Próximas etapas

Para obter mais informações sobre o Microsoft Entra ID, confira O que é o Microsoft Entra ID?.