Configurar políticas de tempo de vida de sessão adaptável

Aviso

Se você estiver usando o recurso de tempo de vida de token configurável, atualmente em versão preliminar pública, observe que não há suporte para a criação de duas políticas diferentes para a mesma combinação de usuário ou aplicativo: uma com esse recurso e outra com o recurso de tempo de vida de token configurável. A Microsoft desativou o recurso de tempo de vida de token configurável para atualização e tempos de vida de token de sessão em 30 de janeiro de 2021, substituindo-o pelo recurso de gerenciamento de sessão de autenticação de Acesso Condicional.

Antes de habilitar a Frequência de Entrada, verifique se outras configurações de reautenticação estão desabilitadas em seu locatário. Se "Lembrar MFA em dispositivos confiáveis" estiver habilitado, certifique-se de desabilitá-lo antes de usar a Frequência de Entrada, pois usar essas duas configurações em conjunto pode levar à solicitação de usuários inesperadamente. Para saber mais sobre solicitações de reautenticação e tempo de vida da sessão, consulte o artigo Otimizar solicitações de reautenticação e entender o tempo de vida da sessão para a autenticação multifator do Microsoft Entra.

Implantação de política

Para garantir que sua política funcione conforme o esperado, a melhor prática é testá-la antes de distribuí-la em produção. O ideal é usar um locatário de teste para verificar se a nova política funciona conforme o esperado. Para obter mais informações, consulte o artigo Planejar uma implantação de Acesso Condicional.

Política 1: Controle de frequência de entrada

Entre no centro de administração do Microsoft Entra como pelo menos Administrador de acesso condicional.

Navegar para Proteção> de acesso condicional de >Políticas.

Selecione Nova política.

Dê um nome à sua política. Recomendamos que as organizações criem um padrão significativo para os nomes de suas políticas.

Escolha todas as condições necessárias para o ambiente do cliente, incluindo os aplicativos de nuvem de destino.

Observação

É recomendável definir a frequência de solicitação de autenticação igual para os principais aplicativos do Microsoft Office, como o Exchange Online e o SharePoint Online para uma melhor experiência do usuário.

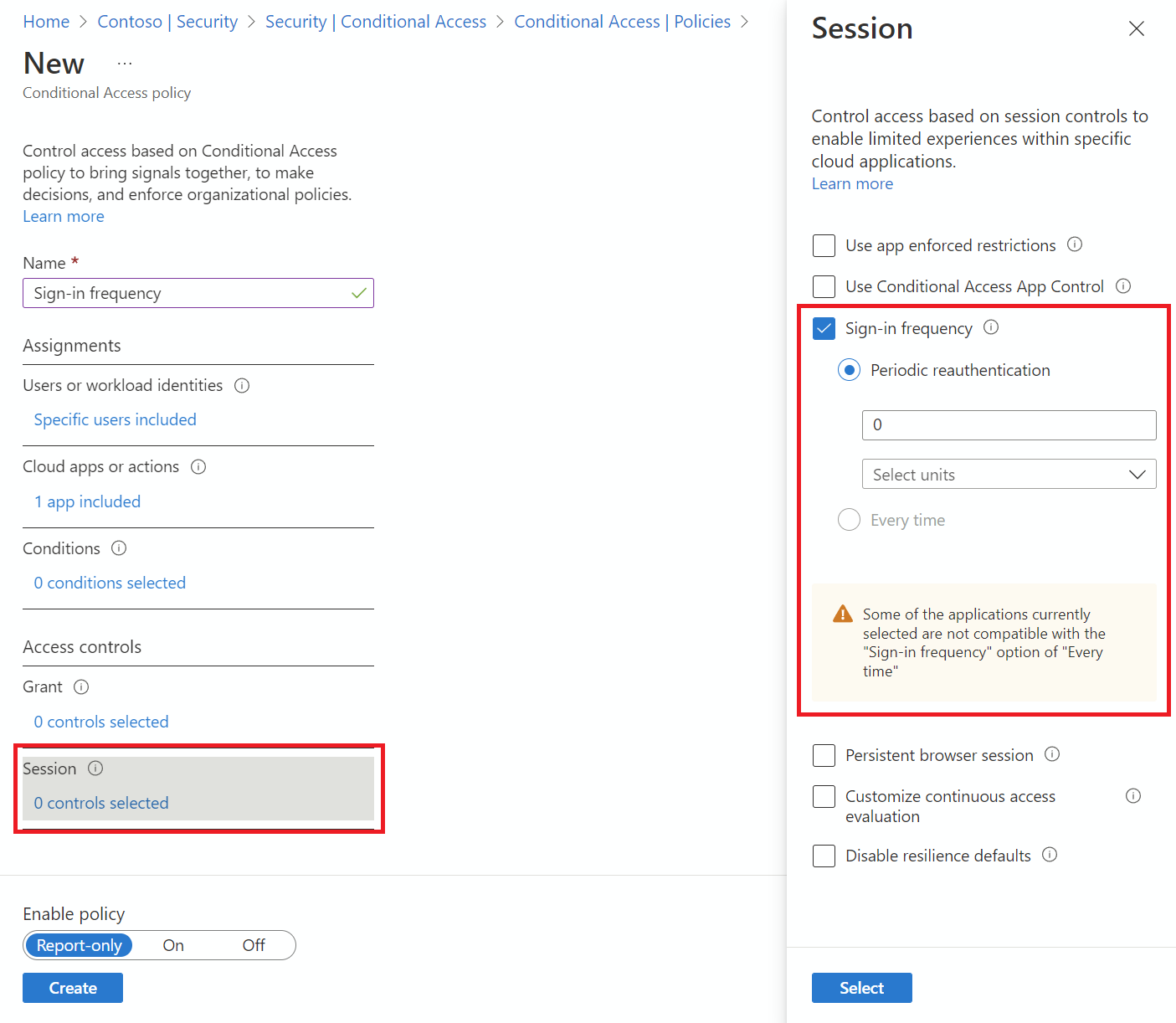

Em Controles de acesso>Sessão.

- Selecione Frequência de entrada.

- Escolha a Reautenticação periódica e insira um valor de horas ou dias ou selecione Sempre.

- Selecione Frequência de entrada.

Salve sua política.

Política 2: Sessão persistente do navegador

Entre no centro de administração do Microsoft Entra como pelo menos Administrador de acesso condicional.

Navegar para Proteção> de acesso condicional de >Políticas.

Selecione Nova política.

Dê um nome à sua política. Recomendamos que as organizações criem um padrão significativo para os nomes de suas políticas.

Escolha todas as condições necessárias.

Observação

Esse controle requer escolher “Todos os Aplicativos na Nuvem” como uma condição. A persistência da sessão do navegador é controlada pelo token de sessão de autenticação. Todas as guias em uma sessão de navegador compartilham um único token de sessão e, portanto, todas precisam compartilhar o estado de persistência.

Em Controles de acesso>Sessão.

Selecione Sessão de navegador persistente.

Observação

A configuração da Sessão persistente do navegador no Acesso condicional do Microsoft Entra substitui a configuração "Permanecer conectado?" no painel de identidade visual da empresa para o mesmo usuário se você tiver configurado ambas as políticas.

Selecione um valor no menu suspenso.

Salve sua política.

Política 3: Usar o controle de frequência de entrada sempre com um usuário suspeito

- Entre no centro de administração do Microsoft Entra como pelo menos Administrador de acesso condicional.

- Navegue até Proteção>Acesso Condicional.

- Selecione Nova política.

- Dê um nome à sua política. Recomendamos que as organizações criem um padrão significativo para os nomes de suas políticas.

- Em Atribuições, selecione Usuários ou identidades de carga de trabalho.

- Em Incluir, selecione Todos os usuários.

- Em Excluir, selecione Usuários e grupos e escolha o acesso de emergência ou as contas de interrupção da sua organização.

- Selecione Concluído.

- Em Recursos de destino>Incluir, selecione Todos os recursos (anteriormente 'Todos os aplicativos de nuvem').

- Em Condições>Risco do usuário, defina Configurar como Sim.

- Em Configurar os níveis de risco do usuário necessários para que a política seja imposta, selecione Alta. Essa orientação é baseada nas recomendações da Microsoft e pode ser diferente para cada organização

- Selecione Concluído.

- Em Controles de acesso>Conceder, selecione Conceder acesso.

- Selecione Exigir força da autenticação e selecione a força de autenticação deAutenticação multifator na lista.

- Selecione Exigir alteração de senha.

- Escolha Selecionar.

- Em Sessão.

- Selecione Frequência de entrada.

- Verifique se Sempre está selecionado.

- Escolha Selecionar.

- Confirme suas configurações e defina Habilitar política com Somente relatório.

- Selecione Criar para criar e habilitar sua política.

Depois que os administradores confirmarem suas configurações com o modo somente relatório, eles poderão alternar a opção Habilitar política de Somente relatório para Ativado.

Validação

Use a ferramenta What If para simular uma entrada de usuário no aplicativo de destino e outras condições com base na forma como você configurou a política. Os controles de gerenciamento de sessão de autenticação aparecem nos resultados da ferramenta.

Tolerância de prompt

Consideramos cinco minutos de distorção de relógio quando sempre que estiver selecionado na política, para que não solicitemos aos usuários mais do que uma vez a cada cinco minutos. Se o usuário tiver concluído a MFA nos últimos cinco minutos e tiver acessado outra política de Acesso Condicional que exija reautenticação, não solicitaremos ao usuário. A solicitação excessiva de usuários para reautenticação pode afetar a produtividade deles e aumentar o risco de os usuários aprovarem solicitações de MFA que não iniciaram. Use "Frequência de entrada – Sempre" apenas para necessidades comerciais específicas.

Problemas conhecidos

- Se você configurar a frequência de entrada para dispositivos móveis: a autenticação após cada intervalo de frequência de entrada pode ser lenta, levando 30 segundos em média. Isso também pode acontecer em vários aplicativos ao mesmo tempo.

- Em dispositivos iOS: se um aplicativo configurar certificados como o primeiro fator de autenticação e tiver a frequência de entrada e as políticas de gerenciamento de aplicativo móvel do Intune aplicadas, os usuários finais serão impedidos de entrar no aplicativo quando a política for disparada.

Próximas etapas

- Se você estiver pronto para configurar as políticas de acesso condicional para seu ambiente, confira o artigo Planejar uma implantação de acesso condicional.