Autenticação LDAP e Servidor de Autenticação Multifator do Azure

Por padrão, o Servidor de Autenticação Multifator do Azure é configurado para importar ou sincronizar usuários do Active Directory. No entanto, ele pode ser configurado para associar a diferentes diretórios LDAP, como um diretório ADAM ou controlador de domínio específico do Active Directory. Quando conectado a um diretório via LDAP, o Servidor de Autenticação Multifator do Azure pode atuar como um proxy LDAP e realizar autenticações. O Servidor de Autenticação Multifator do Azure também pode usar a associação LDAP como um destino do RADIUS para pré-autenticar usuários do IIS ou para autenticação primária no portal do usuário da Autenticação Multifator do Azure.

Para usar a Autenticação Multifator do Azure como um proxy LDAP, insira o Servidor de Autenticação Multifator do Azure entre o cliente LDAP (por exemplo, aplicativo, dispositivo VPN) e o servidor do diretório LDAP. O Servidor de Autenticação Multifator do Azure deve ser configurado para se comunicar com servidores do cliente e com o diretório LDAP. Nessa configuração, o Servidor de Autenticação Multifator do Azure aceita solicitações LDAP dos aplicativos e servidores clientes e os encaminha para o servidor de diretório LDAP de destino para validar as credenciais principais. Se o diretório LDAP validar as credenciais primárias, a Autenticação Multifator do Azure executará a segunda verificação de identidade e enviará uma resposta de volta ao cliente LDAP. Toda a autenticação só será bem-sucedida se a autenticação do servidor LDAP e a verificação de segunda etapa forem bem-sucedidas.

Importante

Em setembro de 2022, a Microsoft anunciou a reprovação do Servidor de Autenticação Multifator do Azure AD. A partir de 30 de setembro de 2024, as implantações do Servidor de Autenticação Multifator do Azure não atenderão mais às solicitações de MFA (autenticação multifator), o que poderá causar falhas de autenticação na sua organização. Para garantir serviços de autenticação ininterruptos e que eles permaneçam em um estado com suporte, as organizações devem migrar os dados de autenticação dos usuários para o serviço de Autenticação Multifator do Azure baseado em nuvem usando o Utilitário de Migração mais recente incluído na atualização do Servidor de Autenticação Multifator do Azure mais recente. Para mais informações, confira Migração do Servidor de Autenticação Multifator do Azure.

Para começar a usar a MFA baseada em nuvem, confira o Tutorial: proteger acessos do usuário com a Autenticação Multifator do Azure.

Configurar a autenticação LDAP

Para configurar a autenticação LDAP, instale o Servidor de Autenticação Multifator do Azure em um servidor Windows. Use este procedimento:

Adicionar um cliente LDAP

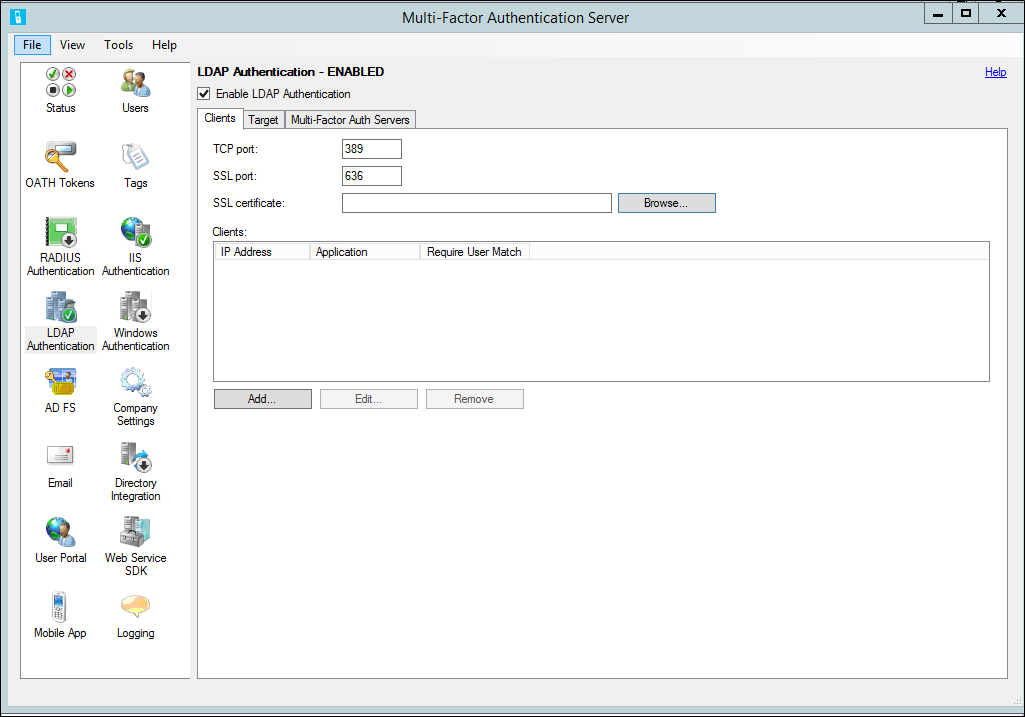

No Servidor de Autenticação Multifator do Azure, selecione o ícone Autenticação LDAP no menu à esquerda.

Marque a caixa de seleção Habilitar Autenticação LDAP.

Na guia Clientes, altere a porta TCP e a porta SSL (TLS) se o serviço LDAP da Autenticação Multifator do Azure tiver que se associar às portas não padrão para escutar solicitações LDAP.

Se você planejar usar LDAPS do cliente para o Servidor de Autenticação Multifator do Azure, um certificado TLS/SSL deverá ser instalado no mesmo servidor que o Servidor de MFA. Clique em Procurar ao lado da caixa de certificado SSL (TLS) e selecione um certificado a ser usado para a conexão segura.

Clique em Adicionar.

Na caixa de diálogo Adicionar Cliente LDAP, digite o endereço IP do dispositivo, do servidor ou do aplicativo que fará a autenticação para o Servidor e um nome de Aplicativo (opcional). O nome do aplicativo aparece nos relatórios da Autenticação Multifator do Azure e pode ser exibido nas mensagens de autenticação por SMS ou Aplicativo Móvel.

Marque a caixa correspondente a Exigir correspondência de usuário de Autenticação Multifator do Microsoft Azure se todos os usuários tiverem sido ou forem importados para o servidor e estiverem sujeitos à verificação em duas etapas. Se um número significativo de usuários ainda não tiver sido importado para o Servidor e/ou for isentado da verificação em duas etapas, deixe a caixa desmarcada. Consulte o arquivo de ajuda Servidor de MFA para obter informações adicionais sobre esse recurso.

Repita estas etapas para adicionar mais clientes LDAP.

Configurar a conexão do diretório LDAP

Quando a Autenticação Multifator do Azure é configurado para receber autenticações LDAP, ele deve fazer o proxy dessas autenticações para o diretório LDAP. Portanto, o guia Destino exibe apenas uma única opção esmaecida para usar um destino LDAP.

Observação

Não há garantia de que a integração de diretórios funcionará com diretórios diferentes do Active Directory Domain Services.

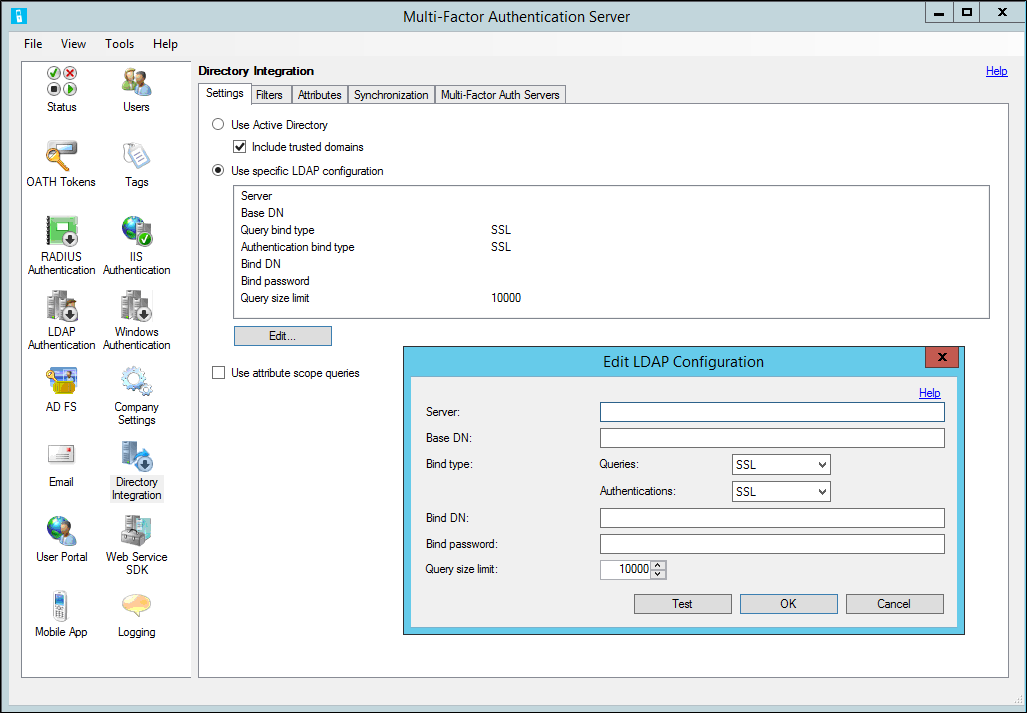

Para configurar a conexão do diretório LDAP, clique no ícone Integração de Diretórios.

Na guia Configurações, selecione o botão de opção Usar configuração de LDAP específica.

Selecione Editar...

Na caixa de diálogo Editar Configuração de LDAP, popule os campos com as informações exigidas para se conectar ao diretório LDAP. As descrições dos campos estão incluídas no arquivo de ajuda do Servidor de Autenticação Multifator do Azure.

Teste a conexão LDAP clicando no botão Testar.

Se o teste de conexão LDAP foi bem-sucedido, clique no botão OK.

Clique na guia Filtros. O Servidor está pré-configurado para carregar contêineres, usuários e grupos de segurança do Active Directory. Se estiver se associando a um diretório LDAP diferente, provavelmente será necessário editar os filtros exibidos. Clique no link Ajuda para saber mais sobre filtros.

Clique na guia Atributos. O servidor está pré-configurado para mapear os atributos do Active Directory.

Se você estiver se associando a um diretório LDAP diferente ou para alterar os mapeamentos de atributos pré-configurados, clique no botão Editar…

Na caixa de diálogo Editar Atributos, modifique os mapeamentos de atributos LDAP para seu diretório. Os nomes de atributo podem ser digitados ou selecionados clicando no botão … ao lado de cada campo. Clique no link Ajuda para saber mais sobre atributos.

Clique no botão OK.

Em seguida, clique no ícone Configurações da Empresa e selecione a guia Resolução de Nome de Usuário.

Se estiver se conectando ao Active Directory de um servidor ingressado em domínio, deixe o botão de opção Usar os identificadores de segurança do Windows (SIDs) para nomes de usuário correspondentes selecionado. Caso contrário, selecione o botão de opção Usar atributo de identificador exclusivo LDAP para correspondência de nomes de usuário.

Quando o botão de opção Usar atributo de identificador exclusivo LDAP para correspondência de nomes de usuário selecionado, o Servidor de Autenticação Multifator do Azure tenta resolver cada nome de usuário para um identificador exclusivo no diretório LDAP. Uma pesquisa LDAP é executada nos atributos de nome de usuário definidos na guia Integração de Diretório > Atributos. Quando um usuário é autenticado, o nome de usuário é resolvido para o identificador exclusivo no diretório LDAP. O identificador exclusivo é usado para combinar ao usuário no arquivo de dados de Autenticação Multifator do Azure. Isso permite comparações que não diferenciam maiúsculas de minúsculas, bem como formatos de nome de usuário curtos e longos.

Depois de concluir essas etapas, o Servidor de MFA começará a escutar nas portas configuradas solicitações de acesso LDAP dos clientes configurados e atuará como proxy para essas solicitações ao diretório LDAP para autenticação.

Configurar cliente LDAP

Para configurar o cliente LDAP, use as diretrizes:

- Configure seu dispositivo, servidor ou aplicativo para autenticar via LDAP para o Servidor de Autenticação Multifator do Azure como se fosse seu diretório LDAP. Use as mesmas configurações que você usa normalmente para se conectar diretamente ao diretório LDAP, mas use o Servidor de Autenticação Multifator do Azure para o nome do servidor ou o endereço IP.

- Configure o tempo limite do LDAP para 30 a 60 segundos para proporcionar tempo suficiente para validar as credenciais do usuário com o diretório LDAP, executar a verificação de segunda etapa, receber a resposta e responder à solicitação de acesso LDAP.

- Se estiver usando LDAPS, o dispositivo ou o servidor que faz as consultas LDAP deve confiar no certificado TLS/SSL instalado no Servidor de Autenticação Multifator do Azure.