Como executar uma campanha de registro para configurar o Microsoft Authenticator

Você pode deslocar os usuários para configurar o Microsoft Authenticator durante a entrada. Os usuários fazem sua entrada normal, executam a autenticação multifator como de costume e, em seguida, são solicitados a configurar o Microsoft Authenticator. Você pode incluir ou excluir usuários ou grupos para controlar quem será deslocado para configurar o aplicativo. Isso permite que campanhas de destino movam os usuários de métodos de autenticação menos seguros para o Authenticator.

Também é possível definir quantos dias um usuário pode postergar, ou "adiar", o deslocamento. Se um usuário tocar em Ignorar por enquanto para adiar a configuração do aplicativo, ele será notificado novamente na próxima tentativa de MFA após o período de adiamento ter passado. Você pode decidir se o usuário pode adiar indefinidamente ou até três vezes (após o que o registro é necessário).

Observação

À medida que os usuários passam por suas entradas regulares, as políticas de Acesso Condicional que regem o registro de informações de segurança se aplicam antes que os usuários sejam solicitados a configurar o Authenticator. Por exemplo, se uma política de Acesso Condicional exigir que as atualizações de informações de segurança só possam ocorrer em uma rede interna, os usuários não serão solicitados a configurar o Authenticator, a menos que estejam na rede interna.

Pré-requisitos

- Sua organização deve ter habilitado a autenticação multifator do Microsoft Entra. Cada edição da ID de Microsoft Entra inclui a autenticação multifator do Microsoft Entra. Nenhuma outra licença é necessária para uma campanha de registro.

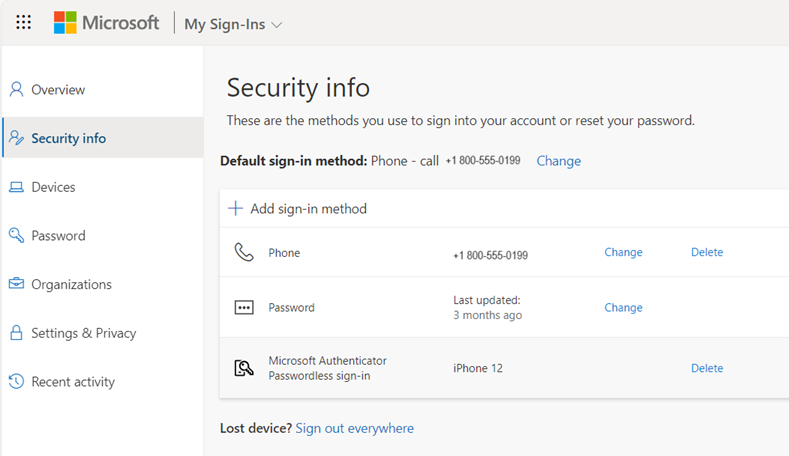

- Os usuários ainda não terão configurado o aplicativo Authenticator para notificações por push em sua conta.

- Os administradores precisam habilitar os usuários para o aplicativo Authenticator usando uma destas políticas:

- Política de registro de MFA: os usuários deverão ser habilitados para Notificação por meio do aplicativo móvel.

- Política de métodos de autenticação: os usuários deverão ser habilitados para o aplicativo Authenticator e o modo de autenticação deverá ser definido como Qualquer ou Push. Se a política estiver definida como Sem senha, o usuário não estará qualificado para o deslocamento. Para obter mais informações sobre como definir o modo de autenticação, confira Habilitar a entrada sem senha com o Microsoft Authenticator.

Experiência do usuário

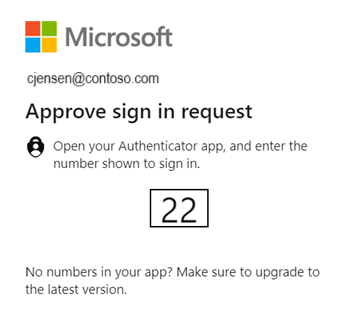

Primeiro, é necessário se autenticar com êxito usando a MFA (autenticação multifator) do Microsoft Entra.

Se você estiver habilitado para receber notificações por push do Microsoft Authenticator e ainda não o tiver configurado, será solicitado que você configure o Microsoft Authenticator para aprimorar sua experiência de entrada.

Observação

Outros recursos de segurança, como a chave de acesso sem senha, a redefinição de senha self-service ou os padrões de segurança, também podem solicitar configuração.

Toque em Próximo e avance para a configuração do aplicativo Microsoft Authenticator.

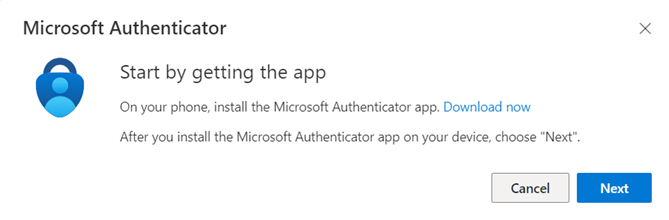

Primeiro, baixe o aplicativo.

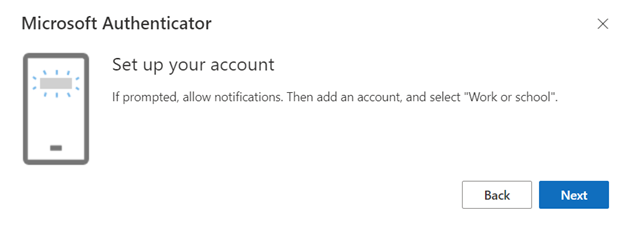

Veja como configurar o aplicativo Authenticator.

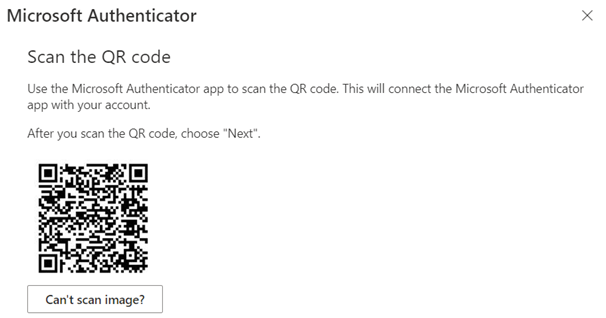

Examine o código QR.

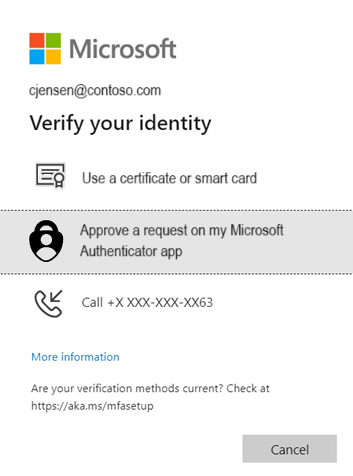

Verifique a sua identidade.

Aprove a notificação de teste em seu dispositivo.

O aplicativo autenticador agora está configurado com sucesso.

Se você não quiser instalar o aplicativo Microsoft Authenticator, é possível tocar em Ignorar por enquanto para adiar a solicitação por até 14 dias, o que pode ser definido como um administrador. Os usuários com assinaturas gratuitas e de avaliação podem adiar o prompt até três vezes.

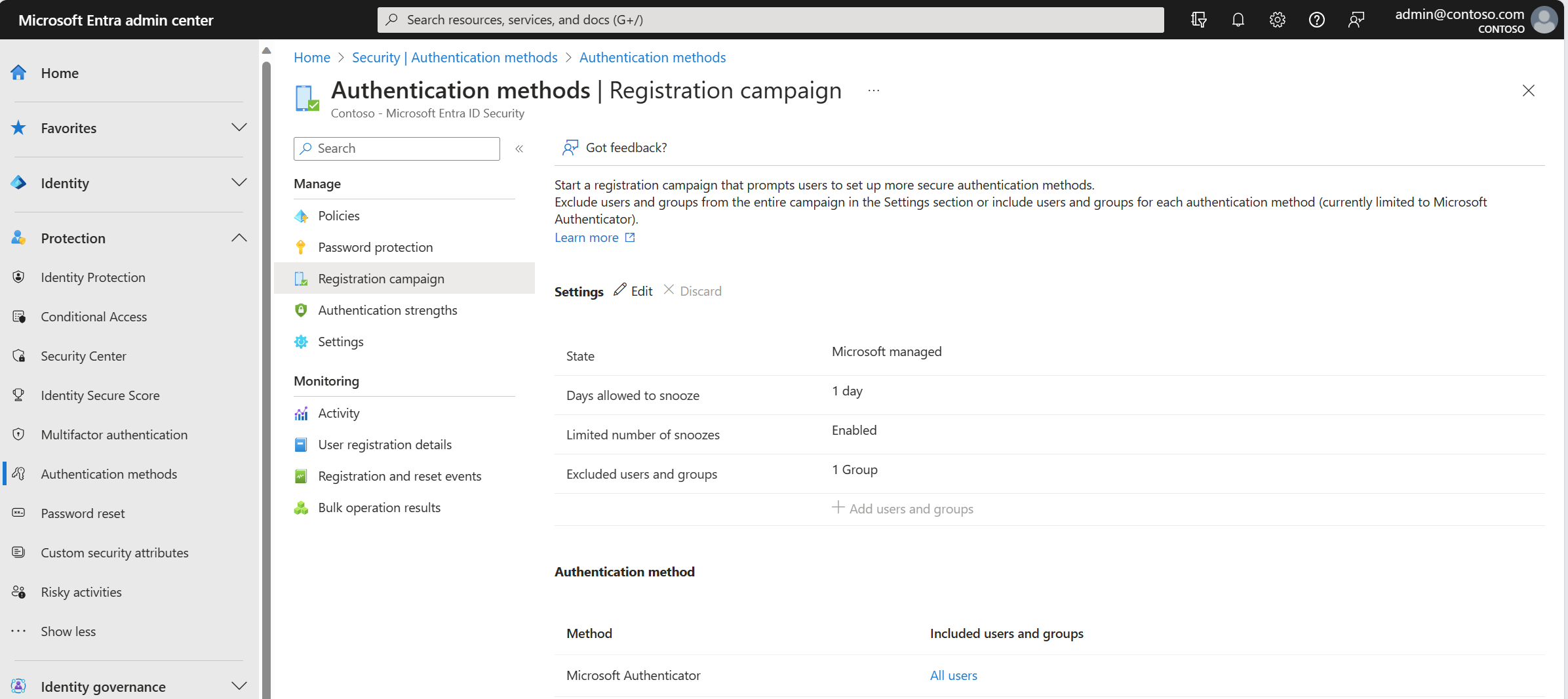

Habilitar a política de campanha de registro utilizando o Centro de Administração Microsoft Entra

Para habilitar uma campanha de registro no Centro de Administração Microsoft Entra, conclua as etapas a seguir:

Entre no Centro de administração do Microsoft Entra pelo menos como um Administrador de Política de Autenticação.

Navegue até Proteção>Métodos de autenticação>Campanha de registro e clique em Editar.

Para Estado:

- Selecione Habilitado para habilitar a campanha de registro para todos os usuários.

- Selecione Gerenciado pela Microsoft para habilitar a campanha de registro somente para usuários de chamadas de voz ou mensagens de texto. A configuração Gerenciado pela Microsoft permite que a Microsoft defina o valor padrão. Para obter mais informações, confira Proteger métodos de autenticação na ID do Microsoft Entra.

Se o estado da campanha de registro estiver definido como Habilitado ou Gerenciado pela Microsoft, você poderá configurar a experiência para usuários finais usando o número limitado de snoozes:

- Se o Número limitado de snoozes estiver habilitado, os usuários poderão ignorar o prompt de interrupção três vezes, após o qual serão forçados a registrar o Authenticator.

- Se o Número limitado de snoozes estiver desabilitado, os usuários poderão adiar um número ilimitado de vezes e evitar o registro do Authenticator.

Os Dias permitidos para snooze definem o período entre dois prompts de interrupção sucessivos. Por exemplo, se for definido como 3 dias, os usuários que ignoraram o registro não serão solicitados novamente até depois de 3 dias.

Selecione os usuários ou grupos a serem excluídos da campanha de registro e clique em Salvar.

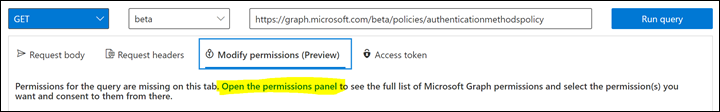

Habilitar a política de campanha de registro usando o Explorador do Graph

Além de usar o Centro de administração do Microsoft Entra, você também pode habilitar a política de campanha de registro usando o Explorador do Graph. Para habilitar a política da campanha de registro, use a política de métodos de autenticação com APIs do Graph. Aqueles atribuídos pelo menos à função Administrador de Política de Autenticação podem atualizar a política.

Para configurar a política usando o Explorador do Graph:

Entre no Explorador do Graph e verifique se você consentiu com as permissões Policy.Read.All e Policy.ReadWrite.AuthenticationMethod.

Abra o painel Permissões:

Recupere a política de Métodos de autenticação:

GET https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicyAtualize as seções registrationEnforcement e authenticationMethodsRegistrationCampaign da política para habilitar o deslocamento em um usuário ou grupo.

Para atualizar a política, execute um PATCH na política de Métodos de autenticação apenas com a seção registrationEnforcement atualizada:

PATCH https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicy

A tabela a seguir lista as propriedades de authenticationMethodsRegistrationCampaign.

| Nome | Valores possíveis | Descrição |

|---|---|---|

| snoozeDurationInDays | Intervalo: 0 a 14 | Define o número de dias antes que o usuário seja deslocado novamente. Se o valor for 0, o usuário será deslocado durante cada tentativa de MFA. Padrão: 1 dia |

| enforceRegistrationAfterAllowedSnoozes | "true" "false" |

Determina se um usuário é obrigado a executar a configuração após 3 adiamentos. Se for verdadeiro, o usuário é obrigado a se registrar. Se for falso, o usuário poderá adiar indefinidamente. Padrão: true |

| state | "habilitado" "desabilitado” "default" |

Permite habilitar ou desabilitar o recurso. O valor padrão é usado quando a configuração não tiver sido definida explicitamente e usará o valor padrão do ID do Microsoft Entra para essa configuração. O estado padrão está habilitado para usuários de mensagens de texto e chamada de voz em todos os locatários. Altere o estado para habilitado (para todos os usuários) ou desabilitado, conforme necessário. |

| excludeTargets | N/D | Permite excluir diferentes usuários e grupos que você deseja que sejam omitidos do recurso. Se um usuário estiver em um grupo excluído e um grupo incluído, ele será excluído do recurso. |

| includeTargets | N/D | Permite incluir diferentes usuários e grupos aos quais você deseja que o recurso seja direcionado. |

A tabela a seguir lista as propriedades de includeTargets.

| Nome | Valores possíveis | Descrição |

|---|---|---|

| targetType | "usuário" "grupo" |

O tipo de entidade de destino. |

| ID | Um identificador GUID | A ID do usuário ou grupo de destino. |

| targetedAuthenticationMethod | "microsoftAuthenticator" | O usuário do método de autenticação é solicitado a se registrar. O único valor permitido é "microsoftAuthenticator". |

A tabela a seguir lista as propriedades de excludeTargets.

| Nome | Valores possíveis | Descrição |

|---|---|---|

| targetType | "usuário" "grupo" |

O tipo de entidade de destino. |

| ID | Uma cadeia de caracteres | A ID do usuário ou grupo de destino. |

Exemplos

Aqui estão alguns JSONs de exemplo que você pode usar para começar!

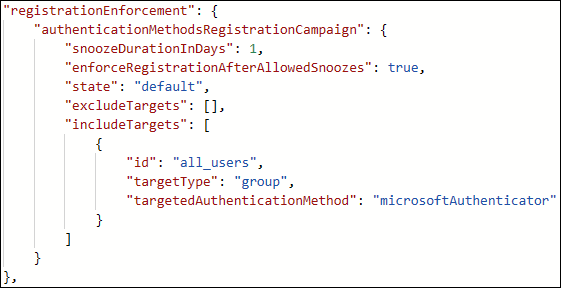

Incluir todos os usuários

Se quiser incluir TODOS os usuários em seu locatário, atualize o seguinte exemplo JSON com os GUIDs relevantes de seus usuários e grupos. Em seguida, cole-o no Explorador do Graph e execute

PATCHno ponto de extremidade.{ "registrationEnforcement": { "authenticationMethodsRegistrationCampaign": { "snoozeDurationInDays": 1, "enforceRegistrationAfterAllowedSnoozes": true, "state": "enabled", "excludeTargets": [], "includeTargets": [ { "id": "all_users", "targetType": "group", "targetedAuthenticationMethod": "microsoftAuthenticator" } ] } } }Incluir usuários ou grupos específicos de usuários

Se quiser incluir determinados usuários ou grupos em seu locatário, baixe o exemplo JSON a seguir e atualize-o com os GUIDs relevantes de seus usuários e grupos. Em seguida, cole o JSON no Explorer do Graph e execute

PATCHno ponto de extremidade.{ "registrationEnforcement": { "authenticationMethodsRegistrationCampaign": { "snoozeDurationInDays": 1, "enforceRegistrationAfterAllowedSnoozes": true, "state": "enabled", "excludeTargets": [], "includeTargets": [ { "id": "*********PLEASE ENTER GUID***********", "targetType": "group", "targetedAuthenticationMethod": "microsoftAuthenticator" }, { "id": "*********PLEASE ENTER GUID***********", "targetType": "user", "targetedAuthenticationMethod": "microsoftAuthenticator" } ] } } }Incluir e excluir usuários ou grupos específicos

Se quiser incluir E excluir determinados utilizadores ou grupos no seu inquilino, atualize o seguinte exemplo JSON com os GUIDs relevantes dos seus usuários e grupos. Em seguida, cole-o no Explorador do Graph e execute

PATCHno ponto de extremidade.{ "registrationEnforcement": { "authenticationMethodsRegistrationCampaign": { "snoozeDurationInDays": 1, "enforceRegistrationAfterAllowedSnoozes": true, "state": "enabled", "excludeTargets": [ { "id": "*********PLEASE ENTER GUID***********", "targetType": "group" }, { "id": "*********PLEASE ENTER GUID***********", "targetType": "user" } ], "includeTargets": [ { "id": "*********PLEASE ENTER GUID***********", "targetType": "group", "targetedAuthenticationMethod": "microsoftAuthenticator" }, { "id": "*********PLEASE ENTER GUID***********", "targetType": "user", "targetedAuthenticationMethod": "microsoftAuthenticator" } ] } } }

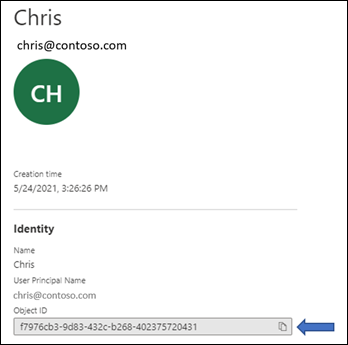

Identificar os GUIDs de usuários a inserir nos JSONs

Entre no Centro de administração do Microsoft Entra como, no mínimo, um Administrador de Política de Autenticação.

Na folha Gerenciar, toque em Usuários.

Na página Usuários, identifique o usuário específico que deseja direcionar.

Ao tocar no usuário específico, você verá sua ID de Objeto, a qual é o GUID do usuário.

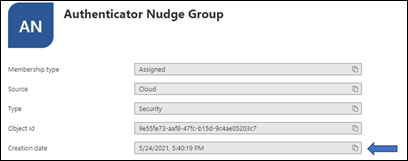

Identificar os GUIDs de grupos a inserir nos JSONs

Entre no Centro de administração do Microsoft Entra como, no mínimo, um Administrador de Política de Autenticação.

Na folha Gerenciar, toque em Grupos.

Na página Grupos, identifique o grupo específico que deseja direcionar.

Toque no grupo e obtenha a ID do objeto.

Limitações

O deslocamento não aparecerá em dispositivos móveis que executem o Android ou o iOS.

Perguntas frequentes

A campanha de registro está disponível para o Servidor MFA?

Não, a campanha de registro está disponível apenas para usuários que usam a autenticação multifator do Microsoft Entra.

Os usuários podem ser deslocados dentro de um aplicativo?

Sim, oferecemos suporte a visualizações de navegador incorporadas em determinados aplicativos. Não incentivamos os usuários a experimentar experiências prontas para uso ou em visualizações do navegador incorporadas nas configurações do Windows.

Os usuários podem ser receber um "nudge" (incentivo a uma ação) em um dispositivo móvel?

A campanha de registro não está disponível em dispositivos móveis.

Qual é a duração da campanha?

Você pode habilitar a campanha pelo tempo que desejar. Sempre que desejar terminar a execução da campanha, utilize o centro de administração ou as APIs para desabilitar a campanha.

Cada grupo de usuários pode ter uma duração de adiamento diferente?

Não. A duração do adiamento para o prompt é uma configuração de todo o locatário e se aplica a todos os grupos no escopo.

Os usuários podem ser deslocados para configurar o login de telefone sem senha?

O recurso tem como objetivo capacitar os administradores a configurarem os usuários com a MFA usando o aplicativo Authenticator e não a entrada de telefone sem senha.

Um usuário que entrar com um aplicativo autenticador de terceiros verá o deslocamento?

Sim. Se um usuário estiver habilitado para a campanha de registro e não tiver o Microsoft Authenticator configurado para enviar notificações por push, o usuário será deslocado para configurar o Authenticator.

Um usuário com um aplicativo autenticador configurado somente para códigos TOTP verá o deslocamento?

Sim. Se um usuário estiver habilitado para a campanha de registro e o aplicativo Authenticator não estiver configurado para enviar notificações por push, o usuário será deslocado para configurar a notificação por push com o Authenticator.

Se um usuário acabou de passar pelo registro da MFA, ele será empurrado para a mesma sessão de entrada?

Não. Para que os usuários tenham uma boa experiência, eles não serão deslocados para configurar o Authenticator na mesma sessão em que registraram outros métodos de autenticação.

Posso deslocar meus usuários para registrar outro método de autenticação?

Não. O recurso, por enquanto, tem como objetivo deslocar os usuários apenas para configurar o aplicativo Authenticator.

Há uma maneira de ocultar a opção de deslocamento e forçar meus usuários a configurar o aplicativo Authenticator?

Defina Número limitado de adiamentos para Habilitado de modo que os usuários possam postergar a configuração do aplicativo até três vezes, após o qual a configuração será obrigatória.

Conseguirei deslocar meus usuários se não estiver usando a autenticação multifator do Microsoft Entra?

Não. O deslocamento só funciona para usuários que estão fazendo a MFA do Azure usando o serviço de autenticação multifator do Microsoft Entra.

Os usuários convidados/B2B no meu locatário serão deslocados?

Sim. Se eles foram limitados para o deslocamento usando a política.

E se o usuário fechar o navegador?

Isso é o mesmo que adiar. Se a instalação for necessária para um usuário depois que ele adiar três vezes, o usuário será solicitado na próxima vez que entrar.

Por que alguns usuários não veem um deslocamento quando há uma política de acesso condicional para "Registrar informações de segurança"?

Um nudge não aparecerá se um usuário estiver dentro do escopo de uma política de Acesso Condicional que bloqueie o acesso à página Registrar informações de segurança.

Os usuários conseguem ver um nudge quando há uma tela de termos de uso (ToU) apresentada ao usuário durante o login?

Um nudge não aparecerá se uma tela de termos de uso (ToU) for apresentada ao usuário durante o login.

Os usuários conseguem ver um nudge quando controles personalizados de Acesso Condicional se aplicam ao login?

Um nudge não aparecerá se um usuário for redirecionado durante o login devido às configurações de controles personalizados do Acesso Condicional.

Existe algum plano para descontinuar o SMS e o Serviço de Voz como métodos utilizáveis para a MFA?

Não, não há tais planos.