Proteção de Identidade do Microsoft Entra e usuários B2B

O Microsoft Entra ID Protection detecta credenciais comprometidas para usuários do Microsoft Entra. Caso sua credencial seja detectada como comprometida, isso significa que outra pessoa pode ter sua senha e estar usando-a de forma ilegítima. Para evitar mais riscos à conta, é importante redefinir a senha com segurança para que o ator mal intencionado não possa mais usar a senha comprometida. O ID Protection marca contas que podem estar comprometidas como "em risco".

Use suas credenciais organizacionais para entrar em outra organização como convidado. Esse processo é denominado colaboração entre empresas ou B2B. As organizações podem configurar políticas para impedir que os usuários entrem se as credenciais deles forem consideradas em risco. Caso a conta esteja em risco e você esteja impedido de entrar em outra organização como convidado, você pode ser capaz de fazer a autocorreção da conta com as etapas a seguir. Se a sua organização não habilitou a redefinição de senha por autoatendimento, o administrador precisará corrigir a conta manualmente.

Como desbloquear sua conta

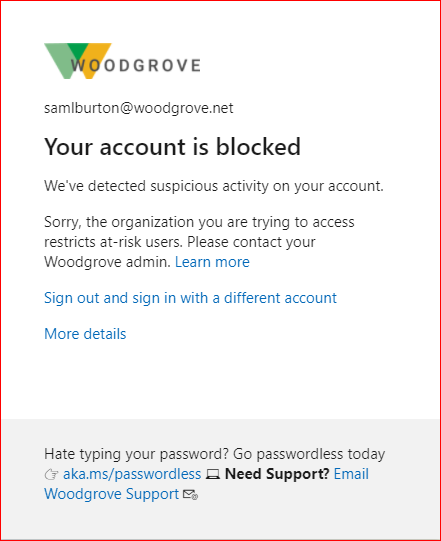

Se você estiver tentando entrar em outra organização como convidado e for bloqueado devido ao risco, verá a seguinte mensagem de bloqueio: "Sua conta está bloqueada. Detectamos atividade suspeita em sua conta."

Quando sua organização habilitar, use a redefinição de senha self-service para desbloquear sua conta e deixe as credenciais novamente em um estado seguro.

- Acesse o portal de redefinição de senha e inicie a redefinição de senha. Se a redefinição de senha por autoatendimento não estiver habilitada para sua conta e você não puder continuar, entre em contato com o administrador de TI com as informações a seguir.

- Se a redefinição de senha por autoatendimento estiver habilitada para sua conta, será solicitado que você verifique sua identidade usando métodos de segurança para alterar a senha. Para assistência, confira o artigo Redefinir sua senha corporativa ou de estudante.

- Depois de redefinir sua senha com êxito e segurança, seu risco de usuário está corrigido. Tente entrar novamente como um usuário convidado.

Se depois de redefinir a senha você ainda estiver bloqueado como convidado devido a riscos, entre em contato com o administrador de TI da organização.

Como corrigir o risco de um usuário como administrador

O ID Protection detecta automaticamente usuários suspeitos para locatários do Microsoft Entra. Se você nunca não tiver verificado os relatórios do ID Protection antes, poderá haver um grande número de usuários com risco. Como os locatários de recursos podem aplicar políticas de risco do usuário aos usuários convidados, estes podem ser bloqueados devido a riscos, mesmo que não estejam cientes do estado suspeito. Se o usuário relatar que foi bloqueado como convidado em outro locatário devido a riscos, será importante corrigi-lo para proteger a conta e habilitar a colaboração.

Redefinir a senha do usuário

No Relatório de usuários suspeitos no menu Segurança do Microsoft Entra, procure o usuário afetado usando o filtro "Usuário". Selecione o usuário afetado no relatório e clique em "Redefinir senha" na barra de ferramentas superior. O usuário receberá uma senha temporária que precisará ser alterada na próxima entrada. Esse processo corrige o risco do usuário e coloca as credenciais dele de volta em um estado seguro.

Ignorar manualmente o risco do usuário

Se a redefinição de senha não for uma opção para você, você poderá escolher ignorar o risco do usuário. A ação de ignorar o risco do usuário não tem nenhum impacto na senha existente do usuário, mas esse processo vai alterar o estado de risco do usuário de Em risco para Ignorado. É importante que você altere a senha do usuário usando um dos meios disponíveis para retornar a identidade a um estado seguro.

Para ignorar o risco do usuário, acesse o Relatório de usuários suspeitos no menu Segurança do Microsoft Entra. Procure o usuário afetado usando o filtro 'Usuário' e clique nele. Clique na opção "Ignorar risco do usuário" na barra de ferramentas superior. Essa ação pode levar alguns minutos para ser concluída e atualizar o estado de risco do usuário no relatório.

Para saber mais sobre o ID Protection, confira O que é o Identity Protection?.

Como funciona o ID Protection para usuários B2B?

O risco do usuário para usuários de colaboração B2B é avaliado no diretório base. O risco de entrada em tempo real para esses usuários é avaliado no diretório de recursos quando eles tentam acessar o recurso. Com a colaboração B2B do Microsoft Entra, as organizações podem aplicar as políticas baseadas em riscos para usuários B2B usando o ID Protection. Essas políticas são configuradas de duas maneiras:

- Os administradores podem configurar as políticas de Acesso Condicional usando o risco de entrada como uma condição que inclui usuários convidados.

- Os administradores podem configurar as políticas internas baseadas em risco do ID Protection que se aplicam a todos os aplicativos que incluem usuários convidados.

Limitações do ID Protection para usuários de colaboração B2B

Há limitações na implementação do ID Protection para usuários de colaboração B2B em um diretório de recursos devido à existência da identidade deles no diretório base. As principais limitações são as seguintes:

- Se um usuário convidado disparar a política de risco do usuário do ID Protection para forçar a redefinição de senha, ele será bloqueado. Esse bloqueio acontece devido à incapacidade de redefinir senhas no diretório de recursos.

- Os usuários convidados não aparecem no relatório de usuários suspeitos. Essa limitação acontece devido à avaliação de risco que ocorre no diretório base do usuário B2B.

- Os administradores não podem ignorar ou corrigir um usuário de colaboração B2B suspeito no diretório de recursos. Essa limitação acontece porque os administradores no diretório de recursos não têm acesso ao diretório base do usuário B2B.

Por que não é possível corrigir usuários de colaboração B2B suspeitos no meu diretório?

A avaliação e a correção de riscos para usuários B2B ocorrem nos diretórios base deles. Por isso, os usuários convidados não aparecem no relatório de usuários suspeitos no diretório de recursos, e os administradores no diretório de recursos não podem forçar uma redefinição de senha segura para esses usuários.

O que fazer se um usuário de colaboração B2B for bloqueado devido a uma política baseada em risco em minha organização?

Se um usuário B2B arriscado for bloqueado no seu diretório pela política baseada em risco, o usuário precisa corrigir esse risco no diretório base dele. Os usuários podem corrigir os riscos deles executando uma redefinição de senha segura no diretório base conforme descrito anteriormente. Se eles não tiverem a redefinição de senha por autoatendimento habilitada no diretório base, deverão entrar em contato com a equipe de TI da organização para que um administrador ignore o risco ou redefina a senha manualmente.

Como fazer para impedir que os usuários de colaboração B2B sejam afetados pelas políticas baseadas em risco?

A exclusão de usuários B2B das políticas de Acesso Condicional baseadas em risco da sua organização vai impedir que os usuários B2B sejam afetados ou bloqueados pela avaliação de risco. Para excluir os usuários B2B, crie um grupo no Microsoft Entra ID que contenha todos os usuários convidados da sua organização. Em seguida, adicione esse grupo como uma exclusão para as políticas internas de risco do usuário e de entrada do ID Protection, bem como as políticas de Acesso Condicional que usam o risco de entrada como uma condição.

Próximas etapas

Consulte os seguintes artigos na colaboração do Microsoft Entra B2B: