O Privileged Identity Management (PIM) do Microsoft Entra simplifica a forma como as empresas gerenciam o acesso privilegiado a recursos no Microsoft Entra ID e em outros serviços online da Microsoft, como o Microsoft 365 ou o Microsoft Intune.

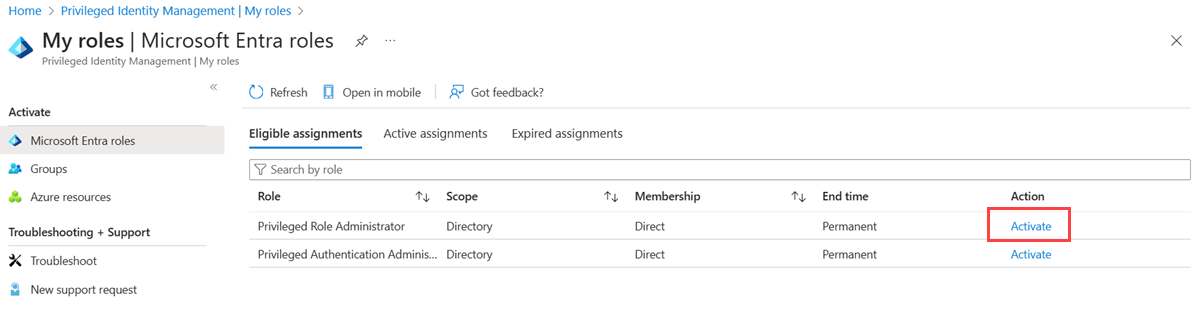

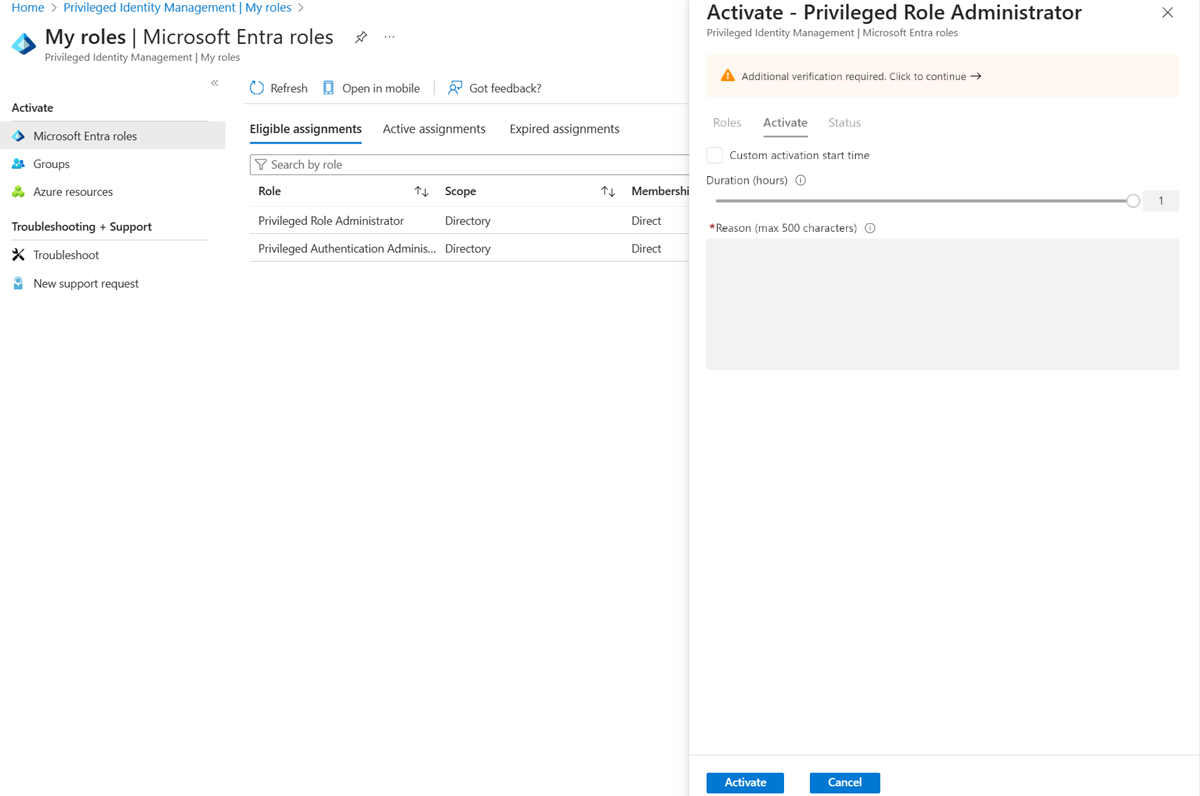

Se você tiver se tornado elegível a uma função administrativa, isso significa que você poderá ativar essa função quando precisar executar ações que demandam privilégios. Por exemplo, se você ocasionalmente gerencia recursos do Microsoft 365, os Administradores de Funções Privilegiadas da sua organização podem não torná-lo um Administrador Global permanente, já que essa função também afeta outros serviços. Em vez disso, eles o tornam qualificado para funções do Microsoft Entra, como Administrador do Exchange Online. Você pode solicitar a ativação dessa função quando precisar de seus privilégios e, em seguida, ter o controle de administrador por um período de tempo predeterminado.

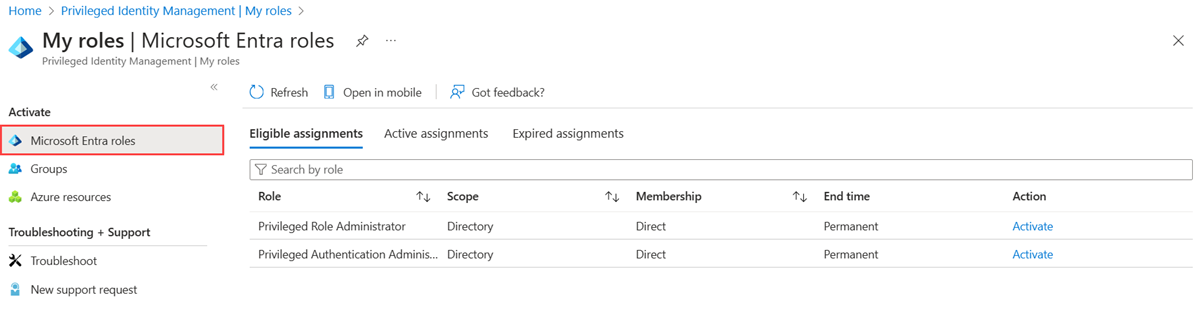

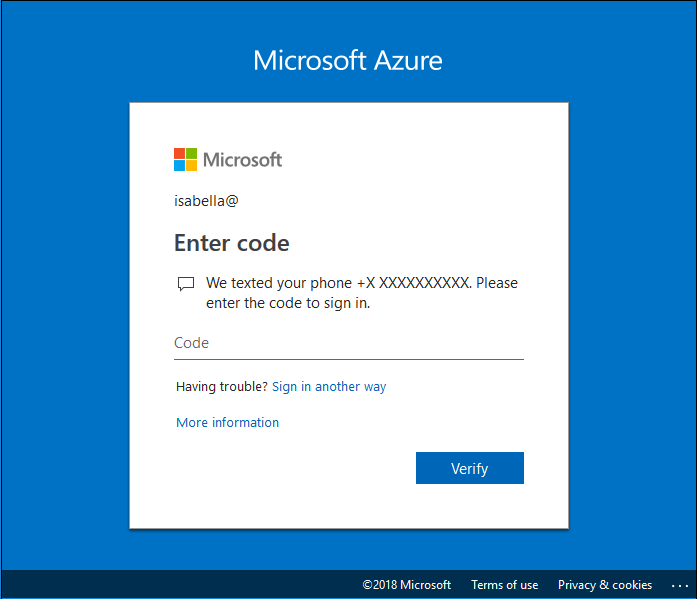

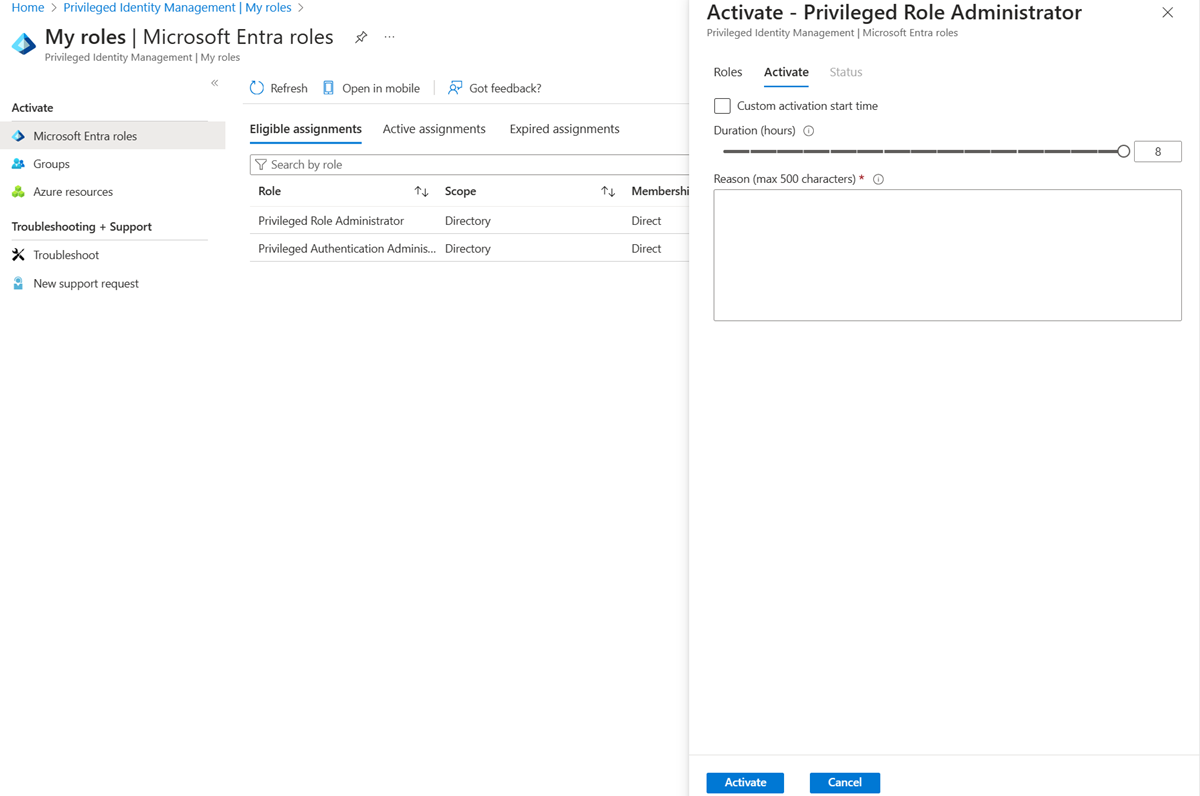

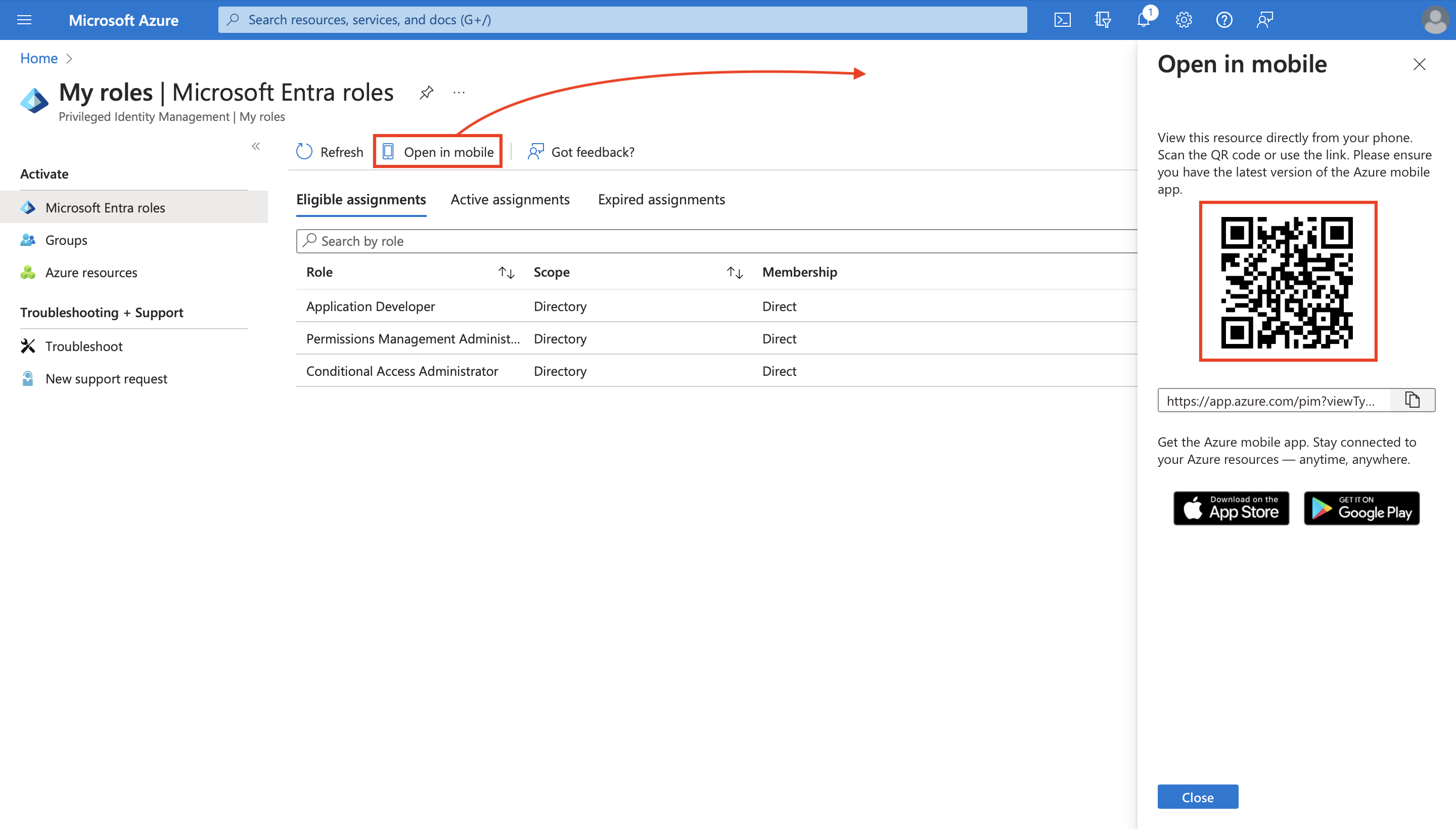

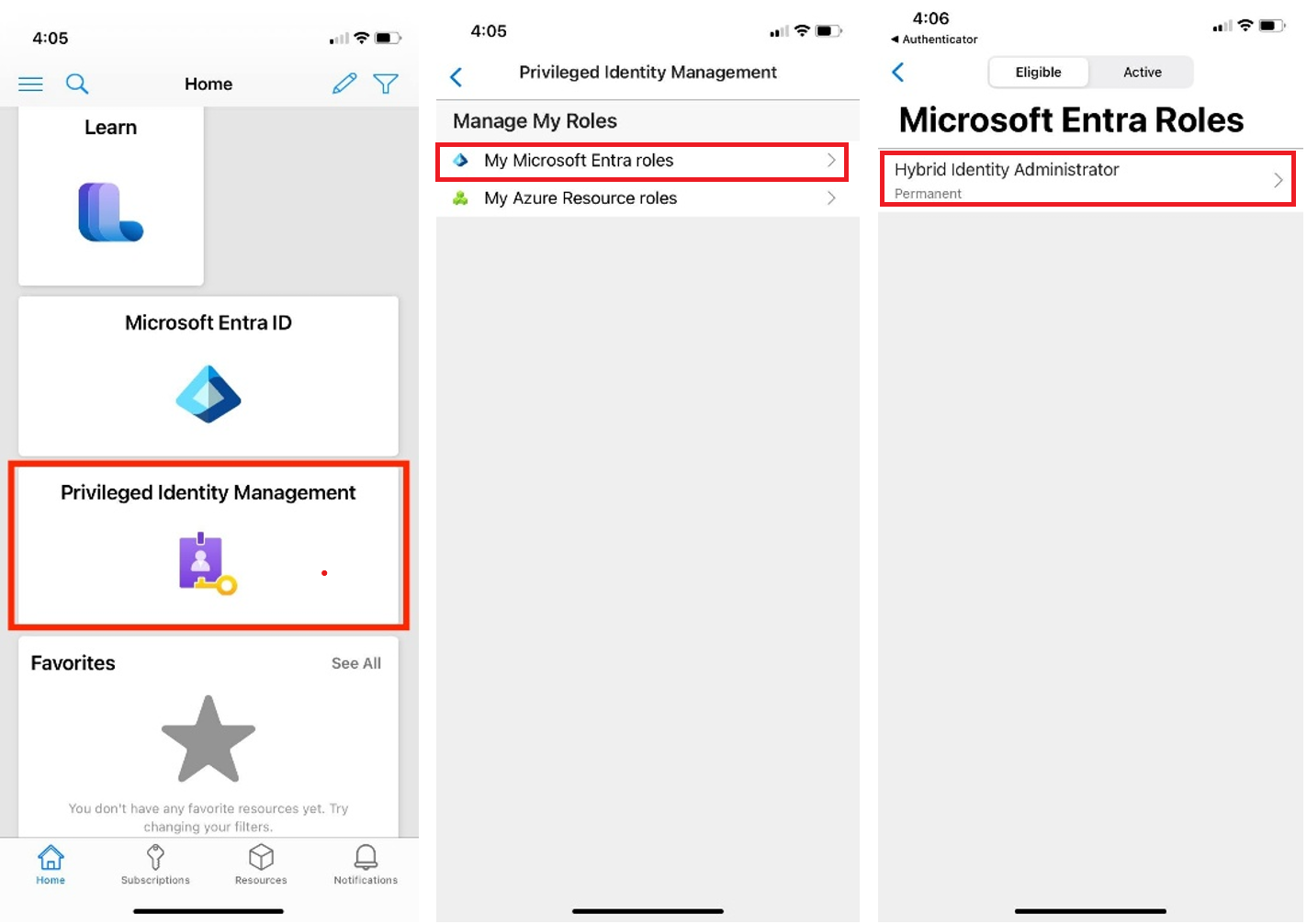

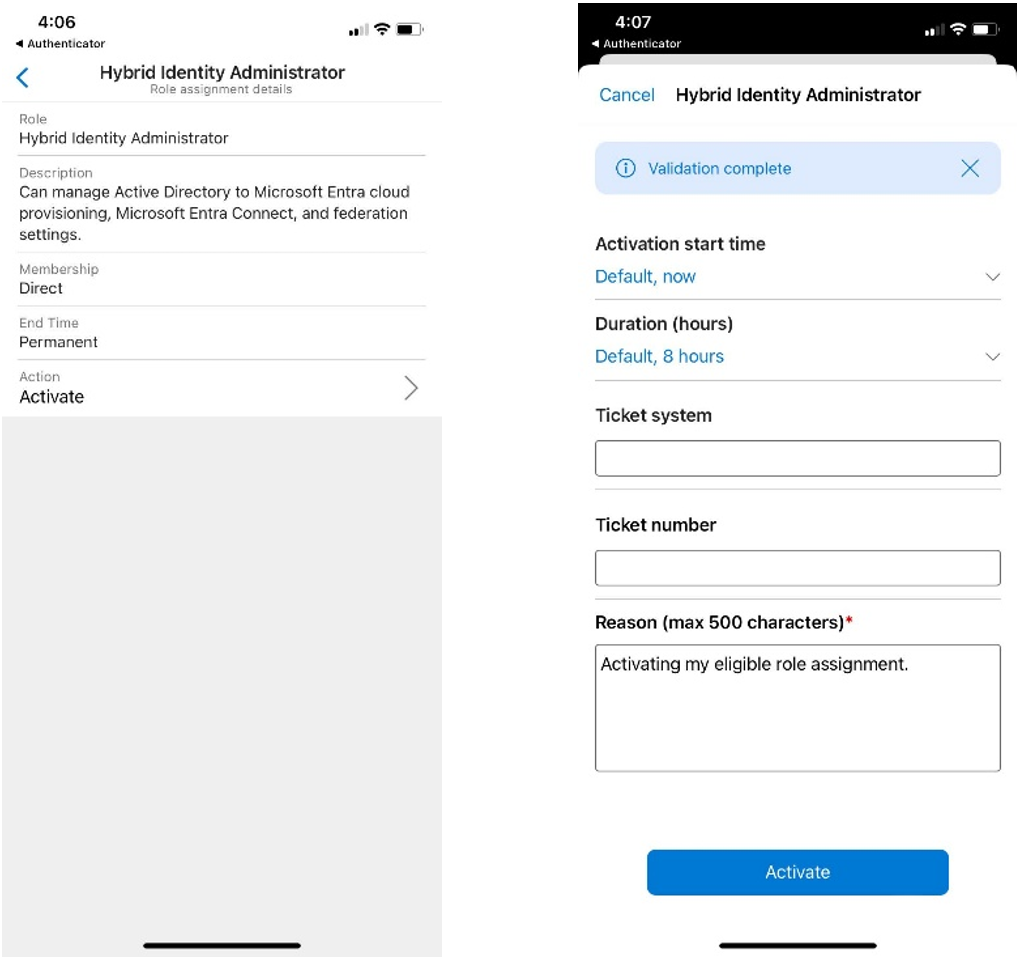

Este artigo destina-se a administradores que precisam ativar sua função no Microsoft Entra no PIM (Privileged Identity Management). Embora qualquer usuário possa enviar uma solicitação para a função de que precisa por meio do PIM sem ter a função PRA (Administrador de Funções Privilegiadas), essa função é necessária para gerenciar e atribuir funções a outras pessoas dentro da organização.

Importante

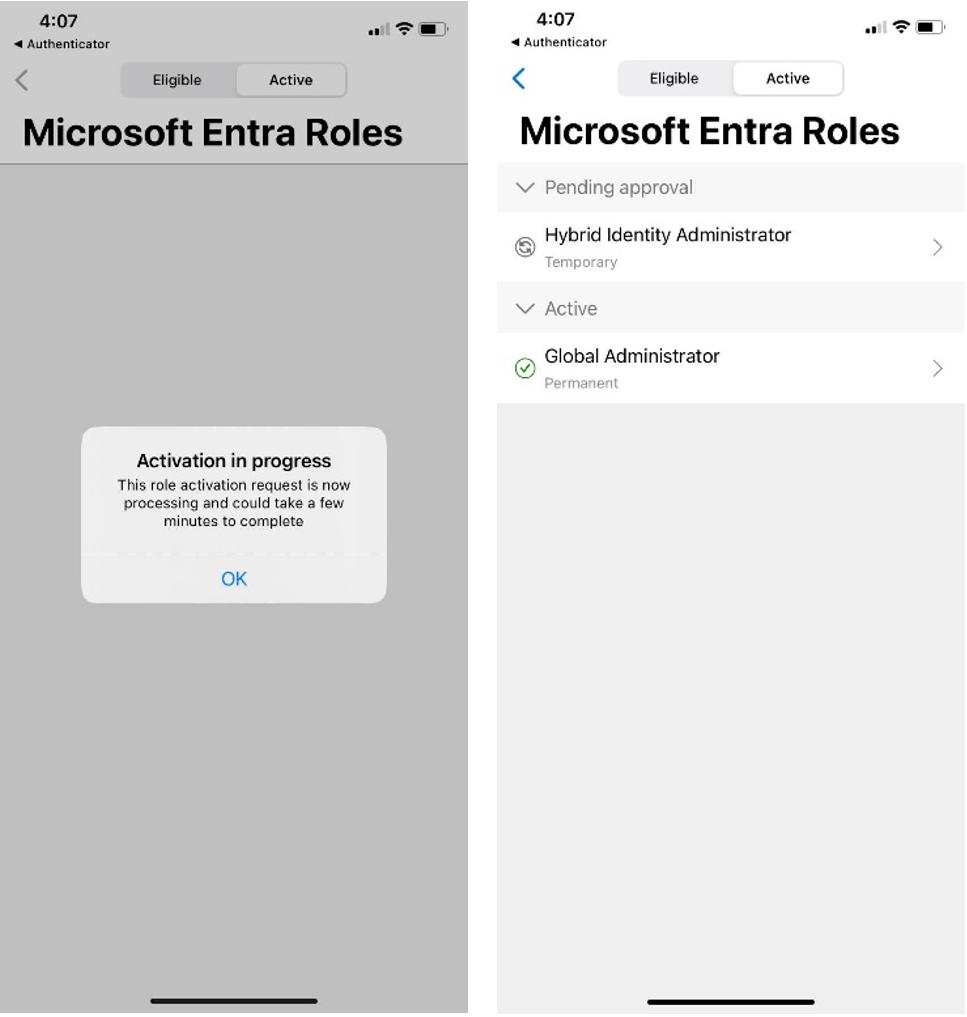

Quando uma função é ativada, o PIM do Microsoft Entra adiciona temporariamente uma atribuição ativa para a função. O PIM do Microsoft Entra cria uma atribuição ativa (atribui ao usuário uma função) em segundos. Quando a desativação (manual ou através da expiração do tempo de ativação) acontece, o PIM do Microsoft Entra também remove a atribuição ativa em segundos.

O aplicativo pode fornecer acesso baseado na função que o usuário tem. Em algumas situações, o acesso ao aplicativo pode não refletir imediatamente o fato de que a função do usuário foi atribuída ou removida. Se o aplicativo anteriormente armazenou em cache o fato de que o usuário não tem uma função, quando o usuário tentar acessar o aplicativo novamente, o acesso poderá não ser fornecido. Da mesma forma, se o aplicativo anteriormente armazenou em cache o fato de que o usuário tem uma função, quando a função for desativada, o usuário ainda poderá obter acesso. A situação específica depende da arquitetura do aplicativo. Para alguns aplicativos, sair e entrar novamente pode ajudar a adicionar ou remover o acesso.