Limitações conhecidas para acesso seguro global

Acesso Seguro Global é o termo unificador usado para o Microsoft Entra Internet Access e o Microsoft Entra Private Access.

Este artigo detalha os problemas conhecidos e as limitações que você pode encontrar ao usar o Acesso Seguro Global.

Limitações globais do cliente do Acesso Seguro

O cliente de Acesso Seguro Global está disponível em várias plataformas. Selecione cada guia para obter detalhes sobre as limitações conhecidas para cada plataforma.

-

do cliente

Windows - de cliente macOS

- cliente Android

- cliente iOS

As limitações conhecidas para o cliente de Acesso Seguro Global para Windows incluem:

DNS (Sistema de Nomes de Domínio Seguro)

Atualmente, o cliente de Acesso Seguro Global não dá suporte a DNS seguro em suas diferentes versões, como DNS via HTTPS (DoH), DNS via TLS (DoT) ou DNSSEC (DNS Security Extensions). Para configurar o cliente para que ele possa adquirir tráfego de rede, você deve desabilitar o DNS seguro. Para desabilitar o DNS no navegador, consulte DNS seguro desabilitado em navegadores.

DNS via TCP

O DNS usa a porta 53 UDP para resolução de nomes. Alguns navegadores têm seu próprio cliente DNS que também dá suporte à porta 53 TCP. Atualmente, o cliente de Acesso Seguro Global não dá suporte à porta DNS 53 TCP. Como mitigação, desabilite o cliente DNS do navegador definindo os seguintes valores do Registro:

- Microsoft Edge

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge] "BuiltInDnsClientEnabled"=dword:00000000 - Cromar

[HKEY_CURRENT_USER\Software\Policies\Google\Chrome] "BuiltInDnsClientEnabled"=dword:00000000

Adicione tambémchrome://flagsde navegação e desabilitação deAsync DNS resolver.

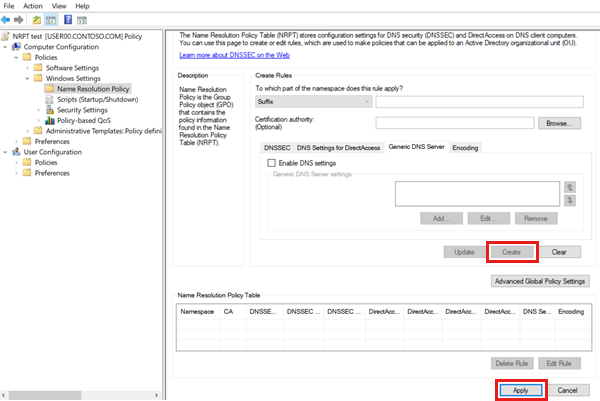

Não há suporte para regras de tabela de política de resolução de nomes na Política de Grupo

O cliente de Acesso Seguro Global para Windows não dá suporte a regras de NRPT (Tabela de Política de Resolução de Nomes) na Política de Grupo. Para dar suporte ao DNS privado, o cliente configura regras NRPT locais no dispositivo. Essas regras redirecionam consultas DNS relevantes para o DNS privado. Se as regras NRPT estiverem configuradas na Política de Grupo, elas substituirão as regras NRPT locais configuradas pelo cliente e o DNS privado não funcionará.

Além disso, as regras NRPT que foram configuradas e excluídas em versões mais antigas do Windows criaram uma lista vazia de regras NRPT no arquivo registry.pol. Se esse GPO (Objeto de Política de Grupo) for aplicado no dispositivo, a lista vazia substituirá as regras NRPT locais e o DNS privado não funcionará.

Como mitigação:

- Se a chave do Registro

HKLM\Software\Policies\Microsoft\Windows NT\DNSClient\DnsPolicyConfigexistir no dispositivo de usuário final, configure um GPO para aplicar regras NRPT. - Para localizar quais GPOs estão configurados com regras NRPT:

- Execute

gpresult /h GPReport.htmlno dispositivo do usuário final e procure uma configuração de NRPT. - Execute o script a seguir que detecta os caminhos de todos os arquivos

registry.polemsysvolque contêm regras NRPT.

- Execute

Nota

Lembre-se de alterar a variável sysvolPath para atender à configuração da rede.

# =========================================================================

# THIS CODE-SAMPLE IS PROVIDED "AS IS" WITHOUT WARRANTY OF ANY KIND, EITHER

# EXPRESSED OR IMPLIED, INCLUDING BUT NOT LIMITED TO THE IMPLIED WARRANTIES

# OF MERCHANTABILITY AND/OR FITNESS FOR A PARTICULAR PURPOSE.

#

# This sample is not supported under any Microsoft standard support program

# or service. The code sample is provided AS IS without warranty of any kind.

# Microsoft further disclaims all implied warranties including, without

# limitation, any implied warranties of merchantability or of fitness for a

# particular purpose. The entire risk arising out of the use or performance

# of the sample and documentation remains with you. In no event shall

# Microsoft, its authors, or anyone else involved in the creation,

# production, or delivery of the script be liable for any damages whatsoever

# (including, without limitation, damages for loss of business profits,

# business interruption, loss of business information, or other pecuniary

# loss) arising out of the use of or inability to use the sample or

# documentation, even if Microsoft has been advised of the possibility of

# such damages.

#=========================================================================

# Define the sysvol share path.

# Change the sysvol path per your organization, for example:

# $sysvolPath = "\\dc1.contoso.com\sysvol\contoso.com\Policies"

$sysvolPath = "\\<DC FQDN>\sysvol\<domain FQDN>\Policies" ## Edit

# Define the search string.

$searchString = "dnspolicyconfig"

# Define the name of the file to search.

$fileName = "registry.pol"

# Get all the registry.pol files under the sysvol share.

$files = Get-ChildItem -Path $sysvolPath -Recurse -Filter $fileName -File

# Array to store paths of files that contain the search string.

$matchingFiles = @()

# Loop through each file and check if it contains the search string.

foreach ($file in $files) {

try {

# Read the content of the file.

$content = Get-Content -Path $file.FullName -Encoding Unicode

# Check if the content contains the search string.

if ($content -like "*$searchString*") {

$matchingFiles += $file.FullName

}

} catch {

Write-Host "Failed to read file $($file.FullName): $_"

}

}

# Output the matching file paths.

if ($matchingFiles.Count -eq 0) {

Write-Host "No files containing '$searchString' were found."

} else {

Write-Host "Files containing '$searchString':"

$matchingFiles | ForEach-Object { Write-Host $_ }

}

- Edite cada um dos GPOs encontrados na seção anterior:

- Se a seção NRPT estiver vazia, crie uma nova regra fictícia, atualize a política, exclua a regra fictícia e atualize a política novamente. Essas etapas removem o

DnsPolicyConfigdo arquivoregistry.pol(que foi criado em uma versão herdada do Windows). - Se a seção NRPT não estiver vazia e contiver regras, confirme se você ainda precisa dessas regras. Se você não precisar das regras, exclua-as. Se você precisar das regras e aplicar o GPO em um dispositivo com o cliente de Acesso Seguro Global, a opção DNS privada não funcionará.

- Se a seção NRPT estiver vazia, crie uma nova regra fictícia, atualize a política, exclua a regra fictícia e atualize a política novamente. Essas etapas removem o

Fallback de conexão

Se houver um erro de conexão com o serviço de nuvem, o cliente retornará à conexão direta com a Internet ou bloqueará a conexão, com base no proteção valor da regra de correspondência no perfil de encaminhamento.

Localização geográfica

Para o tráfego de rede que é túnel para o serviço de nuvem, o servidor de aplicativos (site) detecta o IP de origem da conexão como o endereço IP da borda (e não como o endereço IP do dispositivo de usuário). Esse cenário pode afetar os serviços que dependem da localização geográfica.

Ponta

Para que o Microsoft 365 e o Microsoft Entra detectem o IP de origem verdadeiro do dispositivo, considere habilitar de restauração de IP de origem.

Suporte à virtualização

Você não pode instalar o cliente de Acesso Seguro Global em um dispositivo que hospeda máquinas virtuais. No entanto, você pode instalar o cliente de Acesso Seguro Global em uma máquina virtual, desde que o cliente não esteja instalado no computador host. Pelo mesmo motivo, um Subsistema do Windows para Linux (WSL) não adquire tráfego de um cliente instalado no computador host.

Hyper-V suporte:

- Comutador virtual externo: o cliente Windows de Acesso Seguro Global atualmente não dá suporte a máquinas host que têm um comutador virtual externo Hyper-V. No entanto, o cliente pode ser instalado nas máquinas virtuais para túnel de tráfego para o Acesso Seguro Global.

- Comutador virtual interno: o cliente Windows do Acesso Seguro Global pode ser instalado em computadores host e convidados. O cliente túnel apenas o tráfego de rede do computador em que ele está instalado. Em outras palavras, um cliente instalado em um computador host não túnel o tráfego de rede dos computadores convidados.

O cliente Windows de Acesso Seguro Global dá suporte às Máquinas Virtuais do Azure e à Área de Trabalho Virtual do Azure (AVD).

Nota

O cliente Windows de Acesso Seguro Global não dá suporte a várias sessões do AVD.

Procuração

Se um proxy estiver configurado no nível do aplicativo (como um navegador) ou no nível do sistema operacional, configure um arquivo PAC (configuração automática de proxy) para excluir todos os FQDNs e IPs que você espera que o cliente túnel.

Para impedir que solicitações HTTP para FQDNs/IPs específicos túnel para o proxy, adicione os FQDNs/IPs ao arquivo PAC como exceções. (Esses FQDNs/IPs estão no perfil de encaminhamento do Acesso Seguro Global para túnel). Por exemplo:

function FindProxyForURL(url, host) {

if (isPlainHostName(host) ||

dnsDomainIs(host, ".microsoft.com") || // tunneled

dnsDomainIs(host, ".msn.com")) // tunneled

return "DIRECT"; // If true, sets "DIRECT" connection

else // If not true...

return "PROXY 10.1.0.10:8080"; // forward the connection to the proxy

}

Se uma conexão direta com a Internet não for possível, configure o cliente para se conectar ao serviço de Acesso Seguro Global por meio de um proxy. Por exemplo, defina a variável do sistema grpc_proxy para corresponder ao valor do proxy, como http://proxy:8080.

Para aplicar as alterações de configuração, reinicie os serviços windows cliente do Acesso Seguro Global.

Injeção de pacote

O cliente apenas túnel tráfego enviado usando soquetes. Ele não encapsula o tráfego injetado na pilha de rede usando um driver (por exemplo, parte do tráfego gerado pelo Nmap (Mapeador de Rede)). Os pacotes injetados vão diretamente para a rede.

Várias sessões

O cliente de Acesso Seguro Global não dá suporte a sessões simultâneas no mesmo computador. Essa limitação se aplica a servidores RDP (Protocolo de Área de Trabalho Remota) e soluções de VDI (Infraestrutura de Área de Trabalho Virtual) como a Área de Trabalho Virtual do Azure (AVD) configurada para várias sessões.

Arm64

O cliente de Acesso Seguro Global não dá suporte à arquitetura Arm64.

QUIC sem suporte para Acesso à Internet

Como o QUIC ainda não tem suporte para o Acesso à Internet, o tráfego para as portas 80 UDP e 443 UDP não pode ser túnel.

Ponta

No momento, o QUIC tem suporte nas cargas de trabalho do Acesso Privado e do Microsoft 365.

Os administradores podem desabilitar o protocolo QUIC disparando clientes para fazer fallback para HTTPS por TCP, que tem suporte total no Internet Access. Para obter mais informações, consulte QUIC sem suporte para ode Acesso à Internet.

Conectividade do WSL 2

Quando o cliente de Acesso Seguro Global para Windows está habilitado no computador host, as conexões de saída do ambiente do Subsistema do Windows para Linux (WSL) 2 podem ser bloqueadas. Para atenuar essa ocorrência, crie um arquivo de .wslconfig que define o dnsTunneling como falso. Dessa forma, todo o tráfego do WSL ignora o Acesso Seguro Global e vai diretamente para a rede. Para obter mais informações, consulte Configurações avançadas no WSL.

Limitações de redes remotas

As limitações conhecidas para redes remotas incluem:

- O número máximo de redes remotas por locatário é 10. O número máximo de links de dispositivo por rede remota é quatro.

- O tráfego da Microsoft é acessado por meio da conectividade de rede remota sem o cliente de Acesso Seguro Global. No entanto, a política de Acesso Condicional não é imposta. Em outras palavras, as políticas de Acesso Condicional para o tráfego Global Secure Access da Microsoft só são impostas quando um usuário tem o cliente de Acesso Seguro Global.

- Você deve usar o cliente de Acesso Seguro Global para o Microsoft Entra Private Access. A conectividade de rede remota só dá suporte ao Microsoft Entra Internet Access.

- Neste momento, as redes remotas só podem ser atribuídas ao perfil de encaminhamento de tráfego da Microsoft.

Limitações de controles de acesso

As limitações conhecidas para controles de acesso incluem:

- Atualmente, não há suporte para a CAE (avaliação contínua de acesso) para acesso condicional universal para o tráfego da Microsoft.

- Atualmente, não há suporte para a aplicação de políticas de Acesso Condicional ao tráfego de Acesso Privado. Para modelar esse comportamento, você pode aplicar uma política de Acesso Condicional no nível do aplicativo para aplicativos de Acesso Rápido e Acesso Seguro Global. Para obter mais informações, consulte Aplicar acesso condicional a aplicativos de Acesso Privado.

- O tráfego da Microsoft pode ser acessado por meio da conectividade de rede remota sem o Cliente de Acesso Seguro Global; no entanto, a política de Acesso Condicional não é imposta. Em outras palavras, as políticas de Acesso Condicional para o tráfego Global Secure Access da Microsoft só são impostas quando um usuário tem o Cliente de Acesso Seguro Global.

- A imposição do plano de dados de verificação de rede em conformidade (versão prévia) com a Avaliação Contínua de Acesso é compatível com o SharePoint Online e o Exchange Online.

- Habilitar a sinalização de Acesso Condicional de Acesso Seguro Global habilita a sinalização para o plano de autenticação (ID do Microsoft Entra) e para a sinalização do plano de dados (versão prévia). No momento, não é possível habilitar essas configurações separadamente.

- No momento, não há suporte para verificação de rede compatível com aplicativos de Acesso Privado.

- Quando a restauração de IP de origem está habilitada, você só pode ver o IP de origem. O endereço IP do serviço acesso seguro global não está visível. Se você quiser ver o endereço IP do serviço acesso seguro global, desabilite a restauração de IP de origem.

- Atualmente, apenas recursos da Microsoft avaliar políticas de acesso condicional baseadas em localização ip, já que o endereço IP de origem original não é conhecido pelos recursos não microsoft protegidos pela CAE (avaliação de acesso contínuo).

- Se você estiver usando a de imposição de localização estrita do CAE, os usuários serão bloqueados apesar de estarem em um intervalo de IP confiável. Para resolver essa condição, siga uma das seguintes recomendações:

- Se você tiver políticas de Acesso Condicional baseadas em localização ip direcionadas a recursos que não são da Microsoft, não habilite a imposição de localização estrita.

- Verifique se a Restauração de IP de origem dá suporte ao tráfego. Caso contrário, não envie o tráfego relevante por meio do Acesso Seguro Global.

- Neste momento, a conexão por meio do cliente de Acesso Seguro Global é necessária para adquirir o tráfego de Acesso Privado.

- Os recursos de proteção do plano de dados estão em versão prévia (a proteção do plano de autenticação está geralmente disponível).

- Se você habilitou restrições universais de locatário e acessa o Centro de administração do Microsoft Entra para um locatário na lista de permissões, poderá ver um erro "Acesso negado". Para corrigir esse erro, adicione o seguinte sinalizador de recurso ao Centro de administração do Microsoft Entra:

?feature.msaljs=true&exp.msaljsexp=true- Por exemplo, você trabalha para a Contoso. A Fabrikam, um locatário parceiro, está na lista de permissões. Você pode ver a mensagem de erro para o centro de administração do Microsoft Entra do locatário da Fabrikam.

- Se você recebeu a mensagem de erro "acesso negado" para o

https://entra.microsoft.com/de URL, adicione o sinalizador de recurso da seguinte maneira:https://entra.microsoft.com/?feature.msaljs%253Dtrue%2526exp.msaljsexp%253Dtrue#home

- Se você recebeu a mensagem de erro "acesso negado" para o

- Somente o cliente de Acesso Seguro Global para Windows, começando com a versão 1.8.239.0, está ciente da CAE Universal. Em outras plataformas, o cliente de Acesso Seguro Global usa tokens de acesso regulares.

- A ID do Microsoft Entra emite tokens de curta duração para o Acesso Seguro Global. O tempo de vida de um token de acesso universal de CAE é entre 60 e 90 minutos, com suporte para revogação quase em tempo real.

- Leva aproximadamente de dois a cinco minutos para que o sinal da ID do Microsoft Entra chegue ao cliente de Acesso Seguro Global e solicite que o usuário se autentique novamente.

- Os usuários têm um período de carência de dois minutos após receberem um evento cae para concluir a reautenticação. Após dois minutos, os fluxos de rede existentes por meio do Acesso Seguro Global são interrompidos até que o usuário entre com êxito no cliente de Acesso Seguro Global.

Limitações de perfil de encaminhamento de tráfego

As limitações conhecidas para perfis de encaminhamento de tráfego incluem:

- Os serviços individuais são adicionados ao perfil de tráfego da Microsoft continuamente. Atualmente, a ID do Microsoft Entra, o Microsoft Graph, o Exchange Online e o SharePoint Online têm suporte como parte do perfil de tráfego da Microsoft

- Neste momento, o tráfego de Acesso Privado só pode ser adquirido com o cliente de Acesso Seguro Global. O tráfego de Acesso Privado não pode ser adquirido de redes remotas.

- O tráfego de túnel para destinos de Acesso Privado por endereço IP tem suporte apenas para intervalos de IP fora da sub-rede local do dispositivo de usuário final.

- Você deve desabilitar o DNS por HTTPS (DNS Seguro) para túnel de tráfego de rede com base nas regras dos FQDNs (nomes de domínio totalmente qualificados) no perfil de encaminhamento de tráfego.

Limitações de acesso privado

As limitações conhecidas do Acesso Privado incluem:

- Evite sobrepor segmentos de aplicativos entre o Acesso Rápido e aplicativos de Acesso Seguro Global.

- Evite sobrepor segmentos de aplicativo entre o Acesso Rápido e o acesso por aplicativo.

- O tráfego de túnel para destinos de Acesso Privado por endereço IP tem suporte apenas para intervalos de IP fora da sub-rede local do dispositivo de usuário final.

- Neste momento, o tráfego de Acesso Privado só pode ser adquirido com o cliente de Acesso Seguro Global. Redes remotas não podem ser atribuídas ao perfil de encaminhamento de tráfego de acesso privado.

Limitações do Acesso à Internet

As limitações conhecidas do Acesso à Internet incluem:

- Atualmente, um administrador pode criar até 100 políticas de filtragem de conteúdo da Web e até 1.000 regras com base em até 8.000 FQDNs totais. Os administradores também podem criar até 256 perfis de segurança.

- A plataforma pressupõe portas padrão para tráfego HTTP/S (portas 80 e 443).

- O cliente de Acesso Seguro Global não dá suporte ao IPv6. O cliente túnel apenas tráfego IPv4. O tráfego IPv6 não é adquirido pelo cliente e, portanto, é transferido diretamente para a rede. Para garantir que todo o tráfego seja roteado para o Acesso Seguro Global, defina as propriedades do adaptador de rede como preferencial IPv4.

- O UDP ainda não tem suporte nesta plataforma.

- As notificações do usuário final amigável estão em desenvolvimento.

- A conectividade de rede remota para Acesso à Internet está em desenvolvimento.

- A inspeção do TLS (Transport Layer Security) está em desenvolvimento.

- A filtragem baseada em caminho de URL e a categorização de URL para tráfego HTTP e HTTPS estão em desenvolvimento.