Solucionar problemas comuns com a colaboração B2B do Microsoft Entra

Aplica-se a:  Locatários da força de trabalho

Locatários da força de trabalho  Locatários externos (saiba mais)

Locatários externos (saiba mais)

Confira aqui algumas correções para problemas comuns da colaboração do Microsoft Entra B2B.

Falha na entrada do convidado com o código de erro AADSTS50020

Quando um usuário convidado de um provedor de identidade (IdP) não pode entrar em um locatário de recurso no Microsoft Entra ID e recebe um código de erro AADSTS50020, há várias causas possíveis. Consulte o erro AADSTS50020 no artigo de solução de problemas.

O usuário da conexão direta de B2B não consegue acessar um canal compartilhado (erro AADSTS90071)

Quando uma conexão direta B2B vê a seguinte mensagem de erro ao tentar acessar o canal compartilhado do Teams de outra organização, as configurações de confiança da autenticação multifator não foram definidas pela organização externa:

A organização que você está tentando acessar precisa atualizar as configurações para permitir sua entrada.

AADSTS90071: um administrador da <organização> deve atualizar as configurações de acesso para aceitar a autenticação multifator de entrada.

A organização que hospeda o canal compartilhado do Teams deve habilitar a configuração de confiança para autenticação multifator para permitir o acesso a usuários de conexão direta B2B. É possível definir as configurações de acesso entre locatários da organização.

Um erro semelhante a "Falha ao atualizar a política devido ao limite de objeto" é exibido durante a definição de configurações de acesso entre locatários

Ao definir as configurações de acesso entre locatários, se você receber um erro indicando “Falha ao atualizar a política devido ao limite de objeto”, isso indicará que o limite de objetos de política de 25 KB foi atingido. Estamos trabalhando para aumentar esse limite. Se você precisa conseguir calcular se a política atual está se aproximando desse limite, faça o seguinte:

Abra o Explorador do Microsoft Graph e execute o seguinte:

GET https://graph.microsoft.com/beta/policies/crosstenantaccesspolicyCopie toda a resposta JSON e salve-a como um arquivo txt, por exemplo,

policyobject.txt.Abra o PowerShell e execute o seguinte script, substituindo a localização do arquivo na primeira linha pelo seu arquivo de texto:

$policy = Get-Content “C:\policyobject.txt”

$maxSize = 1024*25

$size = [System.Text.Encoding]::UTF8.GetByteCount($policy)

write-host "Remaining Bytes available in policy object"

$maxSize - $size

write-host "Is current policy within limits?"

if ($size -le $maxSize) { return “valid” }; else { return “invalid” }

Os usuários não podem mais ler emails criptografados com o Microsoft Rights Management Service (OME)

Ao definir as configurações de acesso entre locatários, se você bloquear o acesso a todos os aplicativos por padrão, os usuários não poderão ler emails criptografados com o Microsoft Rights Management Service (também conhecido como OME). Para evitar esse problema, recomendamos definir as configurações de saída para permitir que os usuários acessem esta ID do aplicativo: 00000012-0000-0000-c000-000000000000. Se esse for o único aplicativo que você permitir, o acesso a todos os outros aplicativos será bloqueado por padrão.

Adicionei um usuário externo, mas não consigo vê-lo em meu Catálogo de Endereços Global ou no seletor de pessoas

Para casos nos quais os usuários externos não são preenchidos na lista, o objeto pode demorar alguns minutos para replicar.

Um usuário convidado de B2B não está aparecendo no seletor de pessoas do SharePoint Online/OneDrive

A capacidade de pesquisar por usuários convidados existentes no seletor de pessoas do SharePoint Online (SPO) está desativado por padrão para coincidir com o comportamento herdado.

Esse recurso pode ser habilitado usando a configuração 'ShowPeoplePickerSuggestionsForGuestUsers' na coleta do site e do locatário. Defina esse recurso usando os cmdlets Set-SPOTenant e SPOSite, que permitem aos membros pesquisar todos os usuários convidados existentes no diretório. Alterações no escopo de locatário não afetam sites SPO já provisionados.

As configurações de convite e as restrições de domínio do convidado não estão sendo respeitadas pelo SharePoint Online/OneDrive

Por padrão, o SharePoint Online e o OneDrive têm um conjunto próprio de opções de usuário externo e não usam as configurações do Microsoft Entra ID. É preciso habilitar a integração do SharePoint e do OneDrive com o Microsoft Entra B2B para garantir que as opções sejam consistentes entre esses aplicativos.

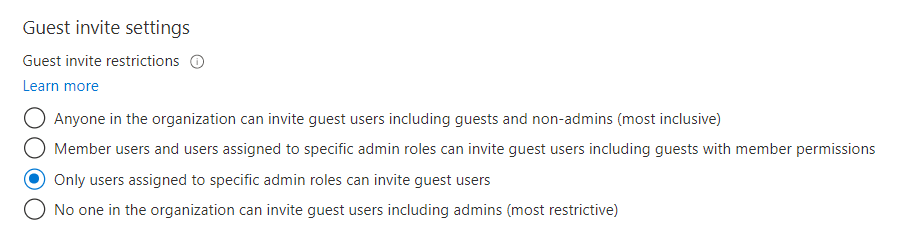

Os convites foram desabilitados para o diretório

Se você for notificado de que não tem permissão para convidar usuários, verifique se sua conta de usuário está autorizada a convidar usuários externos em Microsoft Entra ID > Usuários > Configurações do usuário > Usuários externos > Gerenciar configurações de colaboração externa:

Se você tiver modificado essas configurações recentemente ou se tiver atribuído a função Emissor de convite convidado a um usuário, talvez ocorra um atraso de 15 a 60 minutos até que as alterações entrem em vigor.

O usuário que convidei está recebendo um erro durante o processo de resgate

Os erros comuns incluem:

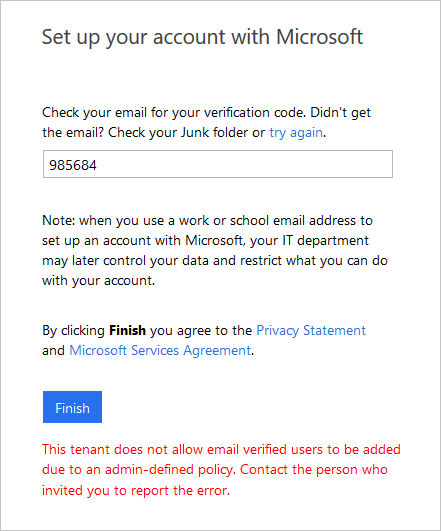

O Admin do convidado não permite a criação de Usuários Verificados por Email em seu locatário

Ao convidar usuários cuja organização está usando o Microsoft Entra ID onde a conta do usuário específico não existe (por exemplo, o usuário não existe no Microsoft Entra contoso.com). O administrador de contoso.com pode ter uma política em vigor para impedir a criação de usuários. O usuário deve verificar com o administrador para determinar se os usuários externos são permitidos. A administração de usuário externo pode ter que permitir usuários verificados por email em seu domínio (consulte este artigo sobre como permitir Usuários de Email Verificados).

O usuário externo ainda não existe em um domínio federado

Se você estiver usando a autenticação de Federação e o usuário ainda não existir no Microsoft Entra ID, ele não poderá ser convidado.

Para resolver esse problema, o administrador do usuário externo deve sincronizar a conta do usuário ao Microsoft Entra ID.

O usuário externo tem um proxyAddress que está em conflito com o proxyAddress de um usuário local

Ao verificar se um usuário pode ser convidado para seu locatário, uma das coisas que verificamos é por uma colisão no proxyAddress. Isso inclui qualquer proxyAddresses do usuário em seu locatário inicial e qualquer proxyAddress de usuários locais em seu locatário. Para usuários externos, adicionaremos o email ao proxyAddress do usuário B2B existente. Para usuários locais, você pode pedir que eles entrem usando a conta existente.

Não consigo convidar um endereço de email devido a um conflito de proxyAddresses

Isso acontece quando outro objeto no diretório tem o mesmo endereço de email convidado que um de seus proxyAddresses. O outro objeto conflitante pode ser um Usuário, Grupo ou Contato do Microsoft 365.

Para corrigir esse conflito, pesquise o endereço de email no Centro de administração do Microsoft 365 para localizar o objeto conflitante. Você deve remover o endereço de email usando a API do Microsoft Graph.

Para corrigir esse conflito:

- Entre no centro de administração do Microsoft 365.

- Navegue até Usuários>Todos os usuários e pesquise o endereço de email que você está tentando convidar.

- Remova o email do objeto de usuário do Microsoft Graph.

- Navegue até Contatos >de usuários para ver se há um contato usando esse endereço de email.

- Remova o objeto de contato do Microsoft Graph associado.

- Navegue até Equipes e grupos>Equipes e grupos ativos e pesquise o endereço de email que você está tentando convidar e altere o endereço de email, se encontrado.

Depois de remover o endereço de email conflitante, você pode convidar o usuário.

Em um objeto de usuário convidado, o proxyAddresses ou o atributo email não é preenchido

Quando você adiciona ou convida um convidado com um email que corresponde a um objeto Contact existente no diretório, a propriedade proxyAddresses no objeto de usuário convidado não é preenchida. Além disso, ao sincronizar objetos de contato do AD local, se um usuário convidado tiver uma propriedade proxyAddresses correspondente, a propriedade proxyAddresses conflitante será removida do usuário convidado existente.

O processo de resgate de convite foi atualizado para que esse cenário não cause mais problemas com o resgate just-in-time ou a autenticação de senha única por email. Anteriormente, a ID externa pesquisava apenas a propriedade proxyAddresses, portanto, o resgate com um link direto ou senha de uso único falhava quando não conseguia encontrar uma correspondência. Agora, a ID externa pesquisa as propriedades proxyAddresses e email convidado.

Se você quiser identificar objetos de usuário conflitantes em seu diretório, use estas etapas do PowerShell:

- Abra o módulo do Microsoft Graph PowerShell e execute

Connect-MgGraph. - Entre, no mínimo, como Leitor de Diretório no locatário do Microsoft Entra para o qual você deseja verificar se há objetos de contato duplicados.

- Execute este comando do PowerShell

Get-MgContact -All | ? {$_.Mail -match 'user@domain.com'}.

Como "#", que normalmente não é um caractere válido, é sincronizado com o Microsoft Entra ID?

# é um caractere reservado no UPNs para colaboração B2B do Microsoft Entra ID ou usuários externos, pois a conta convidada user@contoso.com se torna user_contoso.com#EXT#@fabrikam.onmicrosoft.com. Portanto, não há permissão para uso do caractere # em UPNs provenientes do local para entrada no centro de administração do Microsoft Entra.

Recebo um erro ao adicionar usuários externos a um grupo sincronizado

Os usuários externos podem ser adicionados apenas a grupos de "Segurança" ou "atribuído", e não a grupos que são masterizados localmente.

Meu usuário externo não recebeu um email para o resgate

O convidado deve verificar com seu ISP ou o filtro de spam para garantir que o seguinte endereço tem permissão: Invites@microsoft.com

Observação

- Para o serviço do Azure operado pela 21Vianet na China, o endereço do remetente é Invites@oe.21vianet.com.

- No caso da nuvem do Microsoft Entra Government, o endereço remetente é invites@azuread.us.

Observei que, às vezes, a mensagem personalizada não é incluída nos convites

Para cumprir as leis de privacidade, nossas APIs não incluem mensagens personalizadas no convite por email quando:

- O emissor do convite não tem um endereço de email no locatário que está convidando

- Quando uma entidade do serviço de aplicativo envia o convite

Se esse cenário for importante para você, suprima nosso email de convite de API e envie-o por meio de um mecanismo de email de sua escolha. Consulte o departamento jurídico de sua organização para verificar se todo email enviado dessa forma também está em conformidade com as leis de privacidade.

Você recebe um erro "AADSTS65005" ao tentar fazer logon em um recurso do Azure

Um usuário que tem conta de convidado não pode fazer logon e recebe a seguinte mensagem de erro:

AADSTS65005: Using application 'AppName' is currently not supported for your organization contoso.com because it is in an unmanaged state. An administrator needs to claim ownership of the company by DNS validation of contoso.com before the application AppName can be provisioned.

O usuário tem uma conta de usuário do Azure e é um locatário viral que foi abandonado ou não gerenciado. Além disso, não há administradores no locatário.

Para resolver esse problema, você deve assumir o locatário abandonado. Consulte Assumir um diretório não gerenciado como administrador no Microsoft Entra ID. Você também deve acessar o DNS voltado para a Internet para o sufixo de domínio em questão a fim de fornecer evidências diretas de que você está no controle do namespace. Depois que o locatário voltar a um estado gerenciado, discuta com o cliente se deixar os usuários e o nome de domínio verificado é a melhor opção para a organização.

Um usuário convidado com um locatário just-in-time ou "viral" não pode redefinir sua senha

Se o locatário de identidade for um locatário JIT (just-in-time) ou viral (ou seja, um locatário do Azure não gerenciado e separado), somente o usuário convidado poderá redefinir sua senha. Às vezes, uma organização assumirá o gerenciamento de locatários virais que são criados quando os funcionários usam seus emails de trabalho para se inscrever em serviços. Depois que a organização assumir um locatário viral, somente um administrador da organização poderá redefinir a senha do usuário ou habilitar a SSPR. Se necessário, como a organização de convite, você pode remover a conta de usuário convidado do diretório e reenviar um convite.

Um usuário convidado não pode usar o módulo Azure AD do PowerShell v1

Observação

Os módulos Azure AD e MSOnline PowerShell estão preteridos desde 30 de março de 2024. Para saber mais, leia a atualização de preterição. Após essa data, o suporte a esses módulos se limitará à assistência à migração para o SDK do Microsoft Graph PowerShell e às correções de segurança. Os módulos preteridos continuarão funcionando até 30 de março de 2025.

Recomendamos migrar para o Microsoft Graph PowerShell para interagir com o Microsoft Entra ID (antigo Azure AD). Para perguntas comuns sobre migração, consulte as Perguntas Frequentes sobre Migração. Observação: as versões 1.0.x do MSOnline poderão sofrer interrupções após 30 de junho de 2024.

A partir de 18 de novembro de 2019, os usuários convidados em seu diretório (definidos como contas de usuário em que a propriedade UserType é igual a Guest) são impedidos de usar o módulo Azure AD do PowerShell v1. No futuro, um usuário precisará ser um usuário membro (em que UserType é igual a Member) ou usar o módulo Azure AD do PowerShell v2.

Em um locatário do governo dos EUA do Azure, não consigo convidar um usuário convidado de colaboração B2B

Na nuvem do governo dos EUA do Azure, a colaboração B2B é habilitada entre locatários que estão na nuvem do governo dos EUA do Azure e que dão suporte à colaboração B2B. Se você convidar um usuário em um locatário que ainda não dá suporte à colaboração B2B, você receberá um erro. Para obter detalhes sobre outras limitações, consulte Variações P1 e P2 do Microsoft Entra ID.

Se você precisar colaborar com uma organização do Microsoft Entra que está fora da nuvem do Azure US Government, poderá usar as configurações de nuvem da Microsoft para habilitar a colaboração B2B.

O convite é bloqueado devido a políticas de acesso entre locatários

Ao tentar convidar um usuário de colaboração B2B, você poderá ver esta mensagem de erro: "Esse convite foi bloqueado pelas configurações de acesso entre locatários. Os administradores da sua organização e da organização do usuário convidado precisam definir as configurações de acesso entre locatários para permitir o convite". Essa mensagem de erro será exibida se houver suporte para a colaboração B2B, mas esta será bloqueada pelas configurações de acesso entre locatários. Verifique as configurações de acesso entre locatários para ver se as configurações permitem a colaboração B2B com o usuário. Quando você tentar colaborar com outra organização do Microsoft Entra ID em uma nuvem separada do Microsoft Azure, use as configurações de nuvem da Microsoft para habilitar a colaboração do Microsoft Entra B2B.

O convite está bloqueado devido ao aplicativo Microsoft B2B Cross Cloud Worker desabilitado

Raramente, você pode ver esta mensagem: "Esta ação não pode ser concluída porque o aplicativo Microsoft B2B Cross Cloud Worker foi desabilitado no locatário do usuário convidado. Peça ao administrador do usuário convidado para habilitá-lo novamente e tente de novo. Esse erro significa que o aplicativo Microsoft B2B Cross Cloud Worker foi desabilitado no locatário inicial do usuário de colaboração B2B. Esse aplicativo normalmente está habilitado, mas pode ter sido desabilitado por um administrador no locatário inicial do usuário, por meio do PowerShell ou do Centro de administração do Microsoft Entra (confira Desabilitar a forma de entrar de um usuário). Um administrador no locatário inicial do usuário pode habilitar o aplicativo novamente por meio do PowerShell ou do centro de administração do Microsoft Entra. No centro de administração, procure “Microsoft B2B Cross Cloud Worker” para encontrar o aplicativo, selecione-o e opte por habilitá-lo novamente.

Recebo um erro indicando que a ID do Microsoft Entra não pode encontrar o aad-extensions-app no meu locatário

Ao usar recursos de logon por autoatendimento, como atributos de ou fluxos de usuário personalizados, um aplicativo aad-extensions-app. Do not modify. Used by AAD for storing user data. é criado automaticamente. Ele é usado pelo Microsoft Entra External ID para armazenar informações sobre usuários que se ins inscreverem e atributos personalizados coletados.

Se você excluiu acidentalmente o aad-extensions-app, é possível recuperá-lo em até 30 dias. Você pode restaurar o aplicativo usando o módulo do PowerShell do Microsoft Graph.

- Inicie o módulo do Microsoft Graph PowerShell e execute

Connect-MgGraph. - Entre, no mínimo, como Administrador de Aplicativos no locatário do Microsoft Entra para o qual você deseja recuperar o aplicativo excluído.

- Execute este comando do PowerShell

Get-MgDirectoryDeletedItem -DirectoryObjectId {id}. Por exemplo:

Get-MgDirectoryDeletedItem -DirectoryObjectId '00aa00aa-bb11-cc22-dd33-44ee44ee44ee'

Id DeletedDateTime

-- ---------------

00aa00aa-bb11-cc22-dd33-44ee44ee44ee 8/30/2021 7:37:37 AM

- Execute este comando do PowerShell

Restore-MgDirectoryDeletedItem -DirectoryObjectId {id}. Substitua a parte{id}do comando porDirectoryObjectIdda etapa anterior.

Você já deverá ver o aplicativo restaurado no centro de administração do Microsoft Entra.

Acesso externo bloqueado por erro de política na tela de logon

Ao tentar fazer logon em seu locatário, você poderá ver esta mensagem de erro: "Seu administrador de rede restringiu quais organizações podem ser acessadas. Contate seu departamento de TI para desbloquear o acesso." Esse erro está relacionado às configurações de restrição do locatário. Para resolver esse problema, peça à sua equipe de TI que siga as instruções contidas neste artigo.

Os usuários entram em um loop quando tentam adicionar uma chave de acesso no Authenticator

As organizações que estão implantando senhas e têm políticas de Acesso Condicional que exigem autenticação resistente a phishing ao acessar Todos os recursos (anteriormente 'Todos os aplicativos de nuvem') podem ter um problema de loop quando os usuários tentam adicionar uma senha ao Microsoft Authenticator. Para obter mais informações e possíveis soluções alternativas, consulte Soluções alternativas para um loop de política de acesso condicional de força de autenticação.

O convite é bloqueado devido a configurações de acesso entre locatários

Você pode ver esta mensagem: "Este convite foi bloqueado pelas configurações de acesso entre locatários na sua organização. O administrador deve definir as configurações de acesso entre locatários para permitir este convite." Nesse caso, peça ao administrador para marcar as configurações de acesso entre locatários.