Guia de alertas do Gerenciamento de Permissões do Microsoft Entra

O alerta é essencial para ajudar a resolver problemas de permissões. Os alertas permitem que sua organização tenha uma abordagem proativa para gerenciar identidades e seu acesso aos recursos.

Use o Gerenciamento de Permissões do Microsoft Entra para configurar alertas para monitorar continuamente seu ambiente em busca de cenários como contas superprivilegiadas e identidades inativas. Ele também pode notificar você sobre possíveis ameaças, interrupções de serviço e uso de permissões anormais.

Os alertas de Gerenciamento de Permissões vão para usuários inscritos por email e têm exibições resumidas: o alerta disparado, o sistema de autorização em questão e o número de identidades, tarefas e recursos envolvidos no alerta. Exiba alertas no Gerenciamento de Permissões para obter informações mais detalhadas sobre gatilhos.

Observação

Os alertas de Gerenciamento de Permissões não são em tempo real; eles são baseados nas atualizações do log de atividades do produto, portanto, pode haver um atraso entre a atividade e o alerta.

Há quatro tipos de alertas a serem configurados no Gerenciamento de Permissões do Microsoft Entra:

Alertas de anomalias estatísticas

Alertas de anomalias estatísticas usam a IA (Inteligência Artificial) do Gerenciamento de Permissões do Microsoft Entra e recursos de ML (machine learning). Com base nas informações anteriores do log de atividades, o Gerenciamento de Permissões classifica e determina o comportamento típico de cada identidade. Você seleciona entre alertas pré-configurados para atividades atípicas ou suspeitas em seu ambiente. Por exemplo, você pode ser notificado quando uma identidade executa um alto número de tarefas ou quando uma identidade executa tarefas em uma hora incomum do dia.

Alertas de anomalias estatísticas são úteis para detecção de ameaças, pois a atividade incomum em seu ambiente pode ser um sinal de uma conta comprometida. Use esses alertas para detectar possíveis interrupções de serviço. Os seis alertas de anomalia estatística pré-configurados são:

- Identidade executada alto número de tarefas: use este alerta para detecção de ameaças. Identidades que executam um número atípico alto de tarefas podem ser uma indicação de comprometimento.

- Número baixo de tarefas executadas pela identidade: esse alerta é útil para detectar possíveis interrupções de serviço, especialmente de contas de computador. As identidades que executam um número excepcionalmente baixo de tarefas podem ser uma indicação de interrupções repentinas ou problemas de permissões.

- Tarefas executadas por identidade com vários padrões incomuns: use este alerta para detecção de ameaças. Identidades com vários padrões de tarefa incomuns podem ser uma indicação de uma conta comprometida.

- tarefas executadas por identidade com resultados incomuns: esse alerta é útil para detectar possíveis interrupções de serviço. As identidades que executam tarefas com resultados incomuns, como tarefas que falham, podem indicar interrupções repentinas ou problemas de permissões.

- Tarefas executadas por identidade com tempo incomuns: esse alerta é para detecção de ameaças. As identidades que executam tarefas fora de suas horas típicas podem indicar uma conta comprometida ou um usuário acessando recursos de um local atípico.

- Tarefas executadas por identidade com tipos incomuns: esse alerta é para detecção de ameaças. Identidades que, de repente, executam tarefas que normalmente não executam podem indicar uma conta comprometida.

Para obter mais informações sobre esses alertas pré-configurados, consulte criar e exibir alertas de anomalias estatísticas e gatilhos de alerta.

Responder a alertas de anomalias estatísticas

Um alerta de anomalia estatística pode indicar um possível incidente de segurança ou interrupção do serviço. Isso não significa necessariamente que ocorreu um incidente. Há casos de uso válidos que disparam esses alertas. Por exemplo, um funcionário em uma viagem de negócios de fora do país, em um novo fuso horário, pode disparar uma alerta de identidade executada tarefas com alerta de tempo incomum.

Em geral, recomendamos que você investigue a identidade para determinar se a ação é necessária. Use a guia Auditoria no Gerenciamento de Permissões ou analise informações de log recentes.

Alertas de anomalias baseados em regra

Os alertas de anomalias baseados em regra são pré-configurados. Use-os para notificação da atividade inicial em seu ambiente. Por exemplo, crie alertas para acesso inicial a recursos ou quando os usuários executam tarefas pela primeira vez.

Use alertas de anomalias baseados em regras para sistemas de autorização de produção altamente confidenciais ou identidades que você deseja monitorar de perto.

Há três alertas de anomalias baseados em regra pré-configurados:

- Qualquer recurso acessado pela primeira vez: use esse gatilho para ser notificado sobre novos recursos ativos em um sistema de autorização. Por exemplo, um usuário cria uma nova instância do Armazenamento de Blobs do Microsoft Azure em uma assinatura sem seu conhecimento. O gatilho alerta quando o novo Armazenamento de Blobs é acessado pela primeira vez.

- A identidade executa uma tarefa específica pela primeira vez: use esse gatilho para detectar a fluência do escopo ou permissões aumentadas de seus usuários. Por exemplo, se um usuário executar tarefas diferentes pela primeira vez, a conta poderá estar comprometida ou talvez o usuário tenha tido recentemente uma alteração nas permissões que lhes permite executar novas tarefas.

- A identidade executa uma tarefa pela primeira vez: use este gatilho de alerta para novos usuários ativos em uma assinatura ou para detectar contas inativas comprometidas. Por exemplo, um novo usuário é provisionado em uma assinatura do Azure. Esse gatilho alerta quando o novo usuário executa sua primeira tarefa.

Observação

A identidade executa uma tarefa específica pela primeira vez envia uma notificação quando um usuário executa uma tarefa exclusiva pela primeira vez. A identidade executa uma tarefa pela primeira vez envia uma notificação quando uma identidade executa sua primeira tarefa em um período de tempo especificado.

Para saber mais, confira criar e exibir alertas de anomalias baseados em regras e gatilhos de alerta.

Responder a alertas de anomalias baseados em regra

Alertas de anomalias baseados em regra podem gerar muitos alertas. Portanto, recomendamos que você os use para sistemas de autorização altamente confidenciais.

Quando você receber um alerta de anomalia baseado em regra, investigue a identidade ou o recurso para determinar se a ação é necessária. Use a guia Auditoria no Gerenciamento de Permissões ou analise informações de log recentes.

Alertas de análise de permissões

Os alertas de análise de permissões são pré-configurados; use-os para obter as principais descobertas em seu ambiente. Cada alerta está vinculado a uma categoria no Relatório de Análise de Permissões. Por exemplo, você pode ser notificado sobre a inatividade do usuário ou quando um usuário é substituído.

Use alertas de análise de permissões para saber mais sobre as principais descobertas, proativamente. Por exemplo, crie um alerta para usuários novos e superpermissados em seu ambiente.

Os alertas de análise de permissões desempenham um papel fundamental no fluxo de Discover-Remediate-Monitor recomendado. O exemplo a seguir usa o fluxo para limpar usuários inativos em seu ambiente:

- Descobrir: use o Relatório de Análise de Permissões para descobrir usuários inativos em seu ambiente.

- Correção: limpe os usuários inativos manualmente ou com ferramentas de correção no Gerenciamento de Permissões do Microsoft Entra.

- Monitor: Crie um alerta de análise de permissões para novos usuários inativos detectados em seu ambiente, permitindo assim uma abordagem proativa para limpar contas obsoletas.

Saiba mais no artigo, crie e exiba um gatilho de análise de permissão.

A lista a seguir de alertas de análise de permissões recomendadas é para ambientes de nuvem com suporte. Adicione mais alertas de análise de permissões conforme necessário. As recomendações para Microsoft Azure, Amazone Web Services (AWS) e GCP (Google Cloud Platform) não refletem um ambiente específico.

Azure: recomendações de alertas de análise de permissões

- Usuários ativos superprovisionados

- Identidades do sistema ativo superprovisionadas

- Funções ativas sem servidor superprovisionadas

- Superusuários

- Identidades do Super System

- Funções super sem servidor

- Usuários inativos

- Grupos inativos

- Funções inativas sem servidor

- Identidades inativas do sistema

AWS: recomendações de alertas de análise de permissões

- Usuários ativos superprovisionados

- Funções ativas superprovisionadas

- Recursos ativos superprovisionados

- Funções ativas sem servidor superprovisionadas

- Usuários com escalonamento de privilégios

- Funções com escalonamento de privilégios

- Contas com escalonamento de privilégios

- Superusuários

- Super Funções

- Super Recursos

- Funções super sem servidor

- Usuários inativos

- Funções inativas

- Grupos inativos

- Recursos Inativos

- Funções inativas sem servidor

- Usuários sem MFA (opcional dependendo do uso do IDP para MFA)

GCP: Recomendações de alertas de análise de permissões

- Usuários ativos superprovisionados

- Contas de serviço ativas superprovisionadas

- Funções ativas sem servidor superprovisionadas

- Usuários com escalonamento de privilégios

- Contas de serviço com escalonamento de privilégios

- Superusuários

- Contas de superatendimento

- Funções super sem servidor

- Usuários inativos

- Grupos inativos

- Funções inativas sem servidor

- Contas inativas sem servidor

Responder a alertas de análise de permissões

A correção varia para cada alerta. Há casos de uso válidos que disparam alertas de análise de permissões. Por exemplo, suas contas de administrador ou contas de acesso de emergência podem disparar alertas para usuários ativos superprovisionados. Se nenhuma correção for necessária, você poderá aplicar as marcas ck_exclude_from_pci e ck_exclude_from_reports à identidade.

- ck_exclude_from_pci remove a identidade da pontuação PCI do sistema de autorização

- ck_exclude_from_reports remove a identidade das conclusões do Relatório de Análise de Permissões

Alertas de atividade

Os alertas de atividade monitoram continuamente identidades e recursos críticos para ajudá-lo a se manter ciente das atividades de alto risco em seu ambiente. Por exemplo, esses alertas podem notificar você sobre os recursos acessados em seu ambiente ou tarefas executadas. Os alertas de atividade são personalizáveis. Você pode criar critérios de alerta com a interface de código fácil de usar e sem código. Saiba como criar e exibir alertas de atividade e gatilhos de alerta.

As seções a seguir têm alertas de atividade de exemplo que você pode criar. Eles são organizados por ideias gerais e, em seguida, cenários para Azure, AWS e GCP.

Ideias gerais de alerta de atividade

Aplique os seguintes alertas de atividade em ambientes de nuvem com suporte: Azure, AWS e GCP.

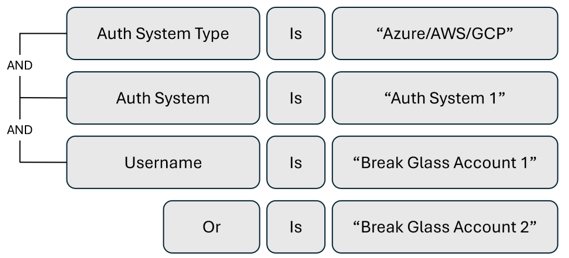

Gatilho de alerta para monitorar a atividade da conta de acesso a emergências

Contas de acesso de emergência são para cenários em que contas administrativas regulares não podem ser usadas. Crie um alerta para monitorar a atividade dessas contas para detectar comprometimento e possível uso indevido.

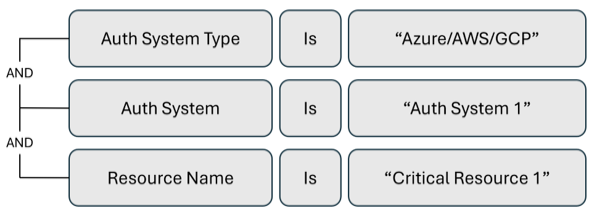

Gatilho de alerta para monitorar a atividade executada em recursos críticos

Para recursos críticos em seu ambiente que você deseja monitorar, crie um alerta para notificar você sobre a atividade em um recurso específico, especialmente para detecção de ameaças.

Ideias de alerta de atividade do Azure

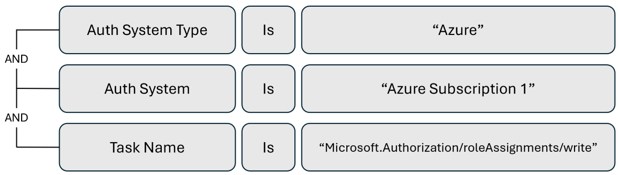

Gatilho de alerta para monitorar a atribuição de função direta

Se sua organização usar um modelo de acesso just-in-time (JIT), crie um gatilho de alerta para notificar você sobre a atribuição de função direta em uma assinatura do Azure.

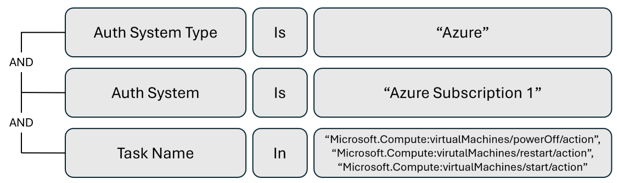

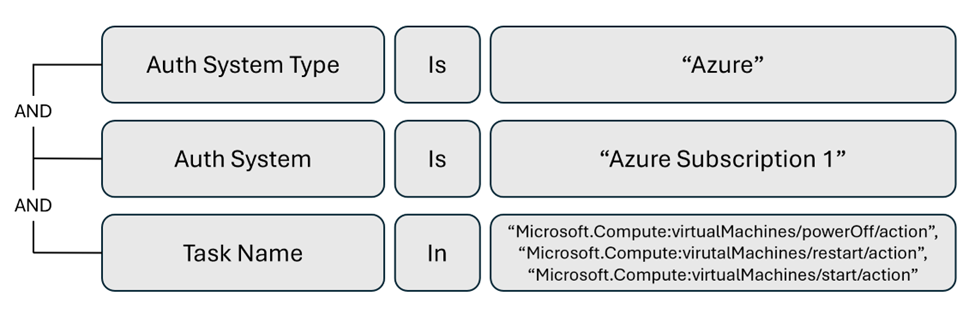

Gatilho de alerta para monitorar a desativação e a reinicialização da máquina virtual

Use alertas de atividade para monitorar tipos de recursos e detectar possíveis interrupções de serviço. O exemplo a seguir é um alerta de atividade para desativação da VM (máquina virtual) e reinicialização em uma assinatura do Azure.

Gatilho de alerta para monitorar identidades gerenciadas

Para monitorar determinados tipos de identidade ou recursos, crie um alerta para a atividade executada por uma identidade ou tipo de recurso específico. O exemplo a seguir é um alerta para monitorar a atividade de identidades gerenciadas em uma assinatura do Azure.

Ideias de alerta de atividade do AWS

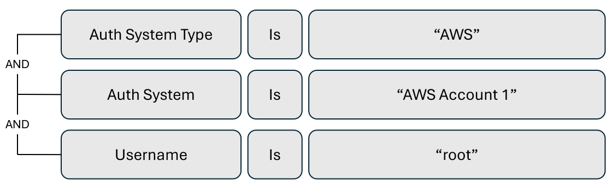

Gatilho de alerta para monitorar a atividade por usuário raiz

Se houver contas altamente privilegiadas que você deseja monitorar, crie alertas para as atividades executadas por essas contas. O exemplo a seguir é um alerta de atividade para monitorar a atividade do usuário raiz.

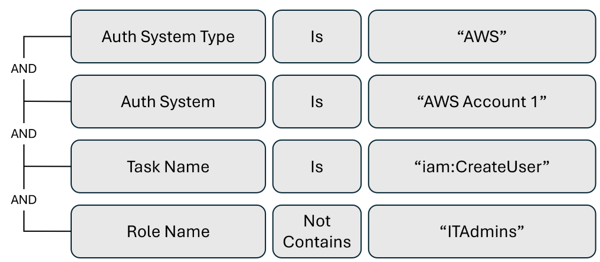

Gatilho de alerta para monitorar usuários criados por alguém que não está na função ITAdmins

Para tarefas que determinadas pessoas ou funções executam em seu ambiente, crie alertas para tarefas executadas por outras pessoas, potencialmente sinalizando um ator inválido. O exemplo a seguir é um alerta de atividade para usuários criados por alguém que não está na função ITAdmins.

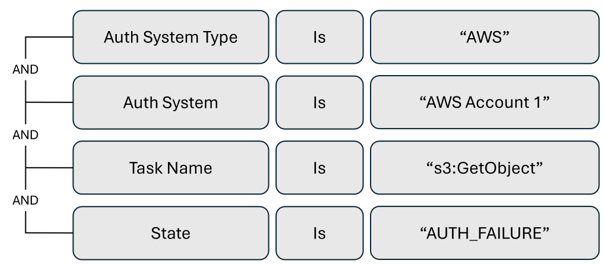

Gatilho de alerta para monitorar tentativas de downloads de objetos não autorizados de um bucket S3

É útil criar alertas para atividade com falha, detecção de ameaças e detecção de interrupção do serviço. O exemplo de alerta de atividade a seguir é para uma falha de download de objeto bucket do Amazon Simple Storage Service (S3), que pode indicar uma conta comprometida tentando acessar recursos não autorizados.

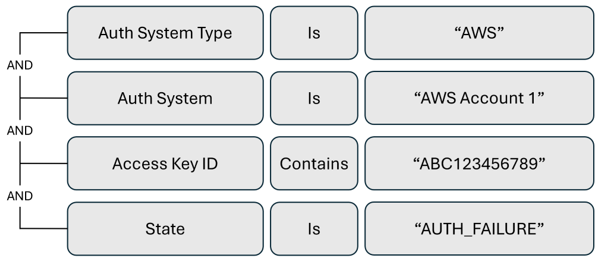

Gatilho de alerta para monitorar a atividade de falha de autorização para uma chave de acesso

Para monitorar chaves de acesso específicas, crie alertas de atividade para falhas de autorização.

Ideias de alerta de atividade do GCP

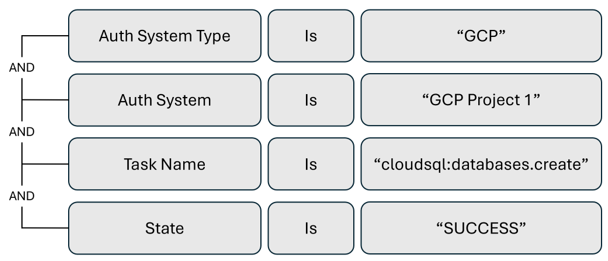

Gatilho de alerta para monitorar a criação de Bancos de Dados SQL de Nuvem

Para monitorar novos recursos criados em seu ambiente, estabeleça alertas para a criação de tipo de recurso específico. O exemplo a seguir é um alerta para a criação do Banco de Dados SQL de Nuvem.

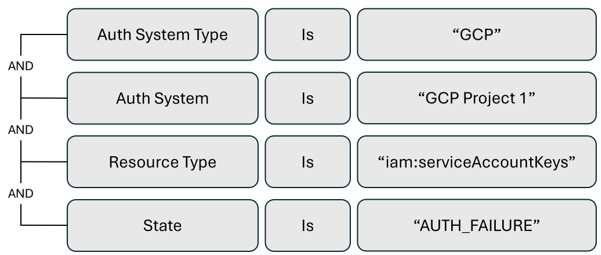

Gatilho de alerta para monitorar falhas de autorização para chaves de conta de serviço

Para monitorar as chaves de serviço para possíveis interrupções, crie um alerta de atividade para falhas de autorização, para uma chave de conta de serviço, em um projeto GCP.

Responder a alertas de atividade

Em geral, quando você recebe um alerta de atividade, recomendamos que você investigue a atividade para determinar se a ação é necessária. Use a guia Auditoria no Gerenciamento de Permissões ou analise informações de log recentes.

Observação

Como os alertas de atividade são personalizáveis, as respostas variam de acordo com os tipos de alerta de atividade implementados.

Próximas etapas

A configuração de alertas é um componente operacional importante do Gerenciamento de Permissões do Microsoft Entra. Esses alertas permitem monitorar continuamente seu ambiente em busca de cenários como contas superprivilegiadas e identidades inativas, bem como notificar você sobre possíveis ameaças, interrupções de serviço e uso de permissões anômalas. Para obter diretrizes adicionais sobre as operações de Gerenciamento de Permissões do Microsoft Entra, consulte os seguintes recursos: