Autenticação RADIUS com o Microsoft Entra ID

O serviço RADIUS (Remote Authentication Dial-In User Service) é um protocolo de rede que protege uma rede habilitando a autenticação centralizada e a autorização de usuários de discagem. Muitos aplicativos ainda dependem do protocolo RADIUS para autenticar usuários.

O Microsoft Windows Server tem uma função chamada NPS (Network Policy Server), que pode atuar como um servidor RADIUS e oferecer suporte à autenticação RADIUS.

O Microsoft Entra ID permite a autenticação multifator em sistemas baseados em RADIUS. Se um cliente quiser aplicar a autenticação multifator do Microsoft Entra a qualquer uma das cargas de trabalho RADIUS mencionadas anteriormente, ele poderá instalar a extensão NPS de autenticação multifator do Microsoft Entra no servidor NPS do Windows.

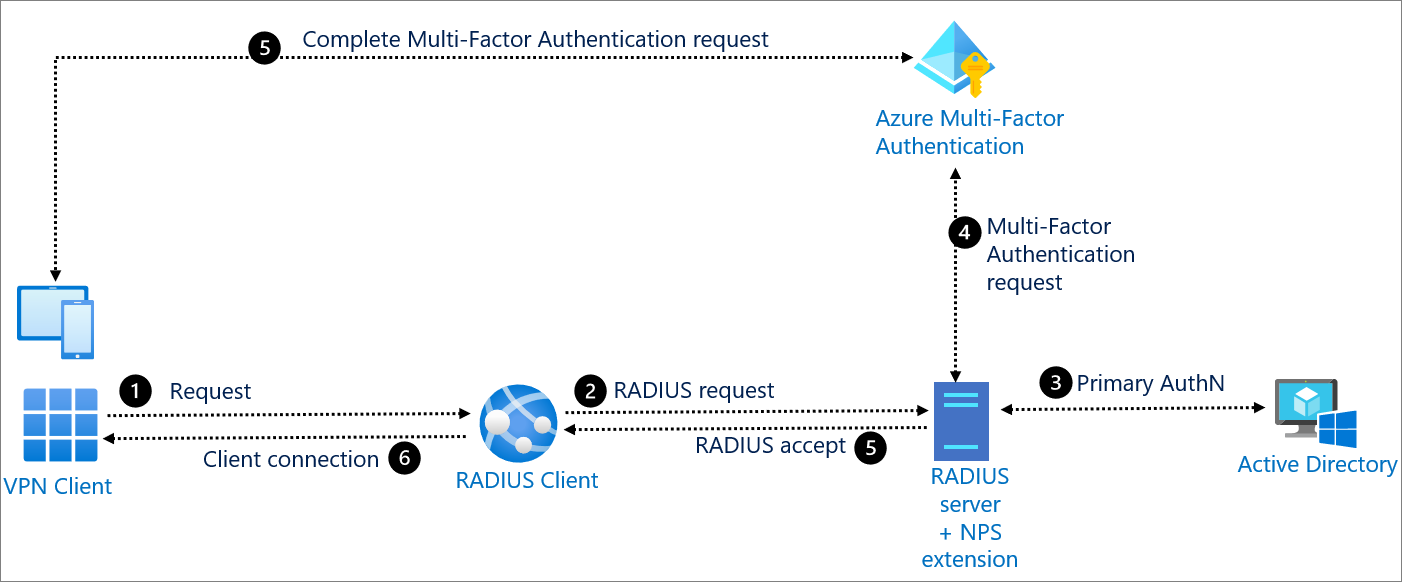

O servidor Windows NPS autentica as credenciais de um usuário no Active Directory e, em seguida, envia a solicitação de autenticação multifator ao Azure. O usuário então recebe um desafio em seu autenticador móvel. Uma vez bem-sucedido, o aplicativo cliente tem permissão para se conectar ao serviço.

Use quando:

Você precisa adicionar a autenticação multifator a aplicativos como

- uma VPN (Virtual Private Network)

- Acesso WiFi

- Gateway de Área de Trabalho Remota (RDG)

- Virtual Desktop Infrastructure (VDI)

- Qualquer outro que dependa do protocolo RADIUS para autenticar usuários no serviço.

Observação

Em vez de depender do RADIUS e da extensão NPS de autenticação multifator do Microsoft Entra para aplicar a autenticação multifator do Microsoft Entra a cargas de trabalho de VPN, recomendamos que você atualize suas VPNs para Security Assertion Markup Language (SAML) e federe sua VPN diretamente com o Microsoft Entra ID. Isso confere à VPN toda a amplitude do Microsoft Entra ID Protection, incluindo Acesso Condicional, autenticação multifator, conformidade de dispositivos e Microsoft Entra ID Protection.

Componentes do sistema

Aplicativo cliente (cliente VPN) : envia a solicitação de autenticação para o cliente RADIUS.

Cliente RADIUS: converte solicitações do aplicativo cliente e as envia ao servidor RADIUS que tem a extensão NPS instalada.

Servidor RADIUS: conecta-se com o Active Directory para executar a autenticação primária para a solicitação RADIUS. Após o sucesso, passa a solicitação para a extensão NPS de autenticação multifator do Microsoft Entra.

Extensão do NPS: dispara uma solicitação de autenticação secundária para a autenticação multifator do Microsoft Entra. Se for bem-sucedida, a extensão NPS conclui a solicitação de autenticação fornecendo ao servidor RADIUS tokens de segurança que incluem uma reivindicação de autenticação multifator, emitida pelo Serviço de Token de Segurança do Azure.

Autenticação multifator Microsoft Entra: Comunica-se com o Microsoft Entra ID para recuperar os detalhes do usuário e executa uma autenticação secundária usando um método de verificação configurado pelo usuário.