Autenticação do Windows – Delegação restrita de Kerberos com o Microsoft Entra ID

Com base nos nomes das entidades de serviço, a Delegação Restrita do Kerberos (KCD) fornece delegação restrita entre recursos. Ela exige que os administradores de domínio criem as delegações e sejam limitados a um único domínio. Você pode usar a KCD baseada em recursos para fornecer autenticação Kerberos a um aplicativo Web que tenha usuários em vários domínios em uma floresta do Active Directory.

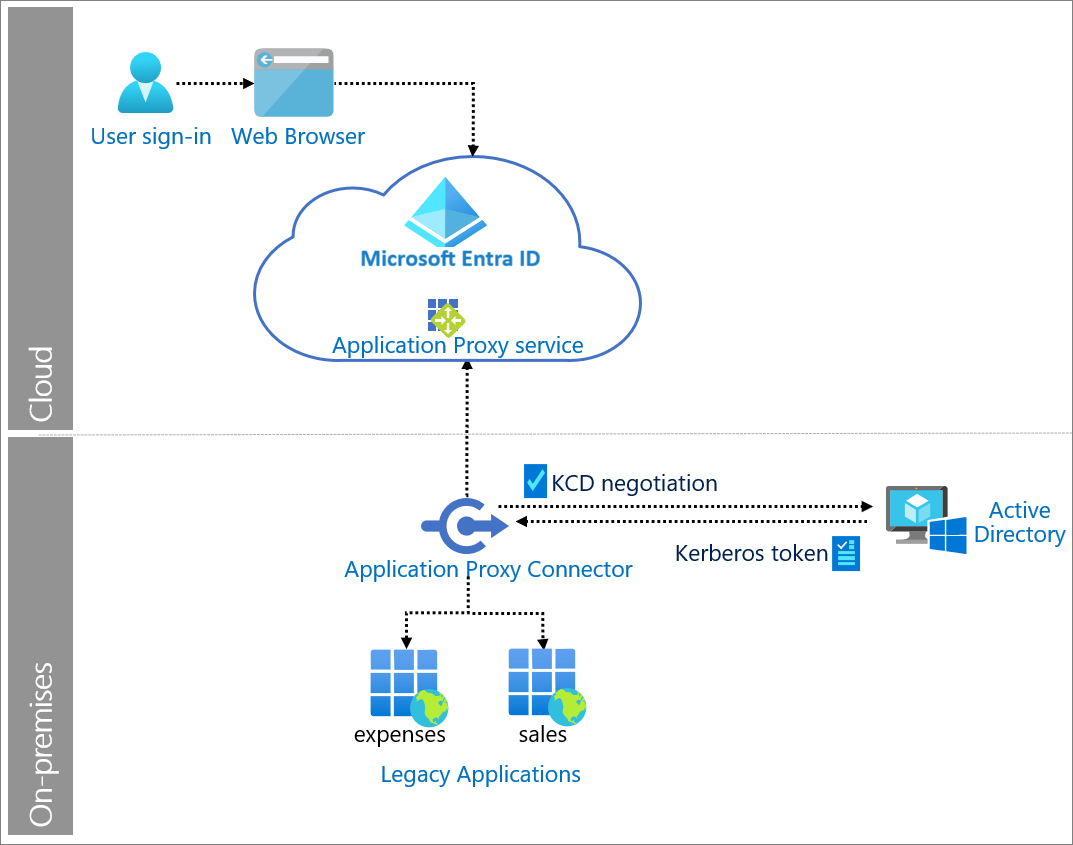

O proxy de Aplicativo do Microsoft Entra pode fornecer SSO (logon único) e acesso remoto aos aplicativos baseados em KCD que exigem um tíquete Kerberos para acesso e a KCD (delegação restrita de Kerberos).

Para habilitar o SSO nos aplicativos de KCD locais que usam a autenticação do Windows integrada (IWA), conceda permissão aos conectores de rede privada no Active Directory para representar os usuários. O conector de rede privada usa essa permissão para enviar e receber tokens em nome dos usuários.

Quando usar a KCD

Use a KCD quando houver necessidade de fornecer acesso remoto, proteger com pré-autenticação e fornecer SSO para aplicativos IWA locais.

Componentes do sistema

- Usuário: acessa o aplicativo herdado que Proxy de Aplicativo atende.

- Navegador da Web: o componente com o qual o usuário interage para acessar a URL externa do aplicativo.

- Microsoft Entra ID: autentica o usuário.

- Serviço Proxy de Aplicativo: atua como proxy reverso para enviar a solicitação do usuário ao aplicativo local. Fica no Microsoft Entra ID. O Proxy de Aplicativo pode impor qualquer política de Acesso Condicional.

- Conector de rede privada: instalado em servidores locais do Windows para fornecer conectividade para o aplicativo. Retorna a resposta para o Microsoft Entra ID. Realiza a negociação da KCD com o Active Directory local, representando o usuário para obter um token Kerberos para o aplicativo.

- Active Directory: envia para o conector da rede privada o token do Kerberos para o aplicativo.

- Aplicativos herdados: aplicativos que recebem as solicitações dos usuário do Proxy de Aplicativo. Os aplicativos herdados retornam a resposta para o conector de rede privada.

Implementar a autenticação do Windows (KCD) com o Microsoft Entra ID

Explore os recursos a seguir para saber como implementar a autenticação do Windows (KCD) com o Microsoft Entra ID.

- O SSO (logon único) baseado em Kerberos no Microsoft Entra ID com Proxy de Aplicativo descreve os pré-requisitos e as etapas de configuração.

- O Tutorial – Adicionar um aplicativo local – Proxy de Aplicativo no Microsoft Entra ID ajuda você a preparar o ambiente para ser usado com o Proxy de Aplicativo.

Próximas etapas

- A visão geral do protocolo de autenticação e sincronização do Microsoft Entra descreve a integração com os protocolos de autenticação e sincronização. As integrações de autenticação permitem usar o Microsoft Entra ID e seus recursos de segurança e gerenciamento com pouca ou nenhuma alteração nos aplicativos que usam métodos de autenticação herdados. As integrações de sincronização permitem sincronizar os dados de usuário e de grupo com o Microsoft Entra ID e depois as funcionalidades de gerenciamento do Microsoft Entra. Alguns padrões de sincronização também habilitam o provisionamento automatizado.

- Entender o logon único com um aplicativo local usando o Proxy de Aplicativo descreve como o SSO permite que os usuários acessem um aplicativo sem se autenticar várias vezes. O SSO ocorre na nuvem em relação ao Microsoft Entra ID e permite que o serviço ou o conector represente o usuário para concluir os desafios de autenticação do aplicativo.

- O Logon único (SSO) da Security Assertion Markup Language (SAML) para aplicativos locais com o proxy de aplicativos do Microsoft Entra descreve como você pode fornecer acesso remoto a aplicativos locais que são protegidos com a autenticação SAML por meio do Proxy de Aplicativo.