Segurança e separação da estratégia de acesso ao ambiente

Observação

O Azure Active Directory agora é o Microsoft Entra ID. Saiba mais.

O acesso a ambientes e conteúdos deve ser restrito e geralmente seguir o princípio do menor privilégio (PoLP). Em Microsoft Power Platform, esse acesso pode ser tratado em diferentes níveis.

Conforme mencionado nos guias de governança por meio de Microsoft Power Platform ambientes e Power Apps, você pode usar diferentes Microsoft Power Platform ambientes e funções de usuário com acesso limitado para impulsionar a conformidade no ciclo de vida de um guia. Para implementar esta abordagem, conceda aos utilizadores acesso apenas aos ambientes necessários e atribua apenas funções de segurança relevantes nesses ambientes. Para saber mais sobre direitos de acesso, acesse Funções e privilégios de segurança.

Ao planejar a configuração, decida a extensão do acesso atribuído automaticamente. Determine como o processo deve se integrar às práticas existentes da empresa para controlar a atribuição de direitos de acesso e, por exemplo, integração com o sistema de gerenciamento de identidade e acesso (IAM).

Recomendamos que você crie Microsoft Entra grupos de segurança para cada ambiente e os atribua ao ambiente apropriado. A vantagem desta abordagem é que você pode limitar o acesso a um ambiente com base na associação a um grupo de segurança específico. Esse acesso baseado em associação é configurado no Power Platform centro de administração. Para obter mais informações, acesse Restringir o acesso a um ambiente em Dynamics 365 Guides usando grupos de segurança.

Após a atribuição, somente usuários que sejam membros dos Microsoft Entra grupos de segurança poderão ser criados nos ambientes Microsoft Power Platform correspondentes. Para obter mais informações sobre como atribuir Microsoft Entra grupos de segurança, acesse Controlar o acesso do usuário aos ambientes. Certifique-se de separar os ambientes de teste e de produção e de criar grupos de segurança separados para todos os ambientes para controlar especificamente o acesso.

Para gerenciar com eficiência a atribuição de direitos de acesso, recomendamos que você crie equipes proprietárias que correspondam às personas/funções relevantes para o sistema. Para obter informações sobre como gerenciar equipes, acesse Microsoft Dataverse gerenciamento de equipes.

O uso de equipes proprietárias tem dois benefícios principais:

- Ele atribui funções de segurança aproveitando Microsoft Entra grupos de segurança e vinculando-se a processos I am existentes.

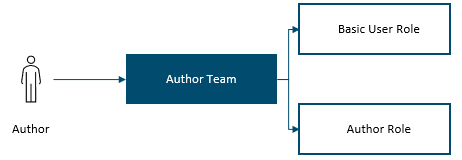

- Isso simplifica o processo de atribuição. Por exemplo, para acessar a funcionalidade necessária, um autor precisa da função de autor e da função de usuário básico. Ao atribuir as funções de segurança a uma equipe de autores, você pode conceder aos novos autores as funções necessárias apenas adicionando-os à equipe proprietária.

Se sua organização estiver usando a plataforma que tem unidades de negócios, uma equipe proprietária será criada automaticamente para cada unidade de negócios. Se uma unidade de negócios contiver usuários para apenas uma função (por exemplo, autores), a equipe proprietária poderá ser usada para atribuir as funções de segurança corretas. Entretanto, em muitos casos, uma única unidade de negócios contém usuários para diversas funções. Portanto, equipes proprietárias adicionais devem ser criadas e atribuídas funções de segurança relevantes. Por padrão, cada usuário é atribuído a uma unidade de negócios durante o processo de criação de usuário. No entanto, o acesso a outras unidades de negócios pode ser concedido através da atribuição a uma equipe proprietária específica.

Para um gerenciamento eficaz, você precisa de uma configuração escalonável. Recomendamos que você automatize o gerenciamento de permissões tanto quanto possível. O processo deve preferencialmente estar vinculado ao sistema I am. Aqui está um exemplo de um processo de alto nível para criar um novo autor (onde o usuário já possui uma conta de usuário):

Uma solicitação é iniciada para criar um autor através do sistema I am.

A solicitação é encaminhada por meio de uma cadeia de aprovação.

O usuário recebe grupos Microsoft Entra relevantes:

- Um grupo que fornece ao usuário as licenças corretas (por exemplo, uma Dynamics 365 Guides licença)

- Grupos que dão ao usuário acesso a ambientes Microsoft Power Platform relevantes

- Grupos que concedem ao usuário participação em equipes Microsoft Power Platform relevantes que concedem ao usuário os direitos de segurança necessários

O usuário é atribuído à unidade de negócios correta. A atribuição geralmente é um processo manual, mas pode ser automatizado por meio de Power Apps ou Power Automate para garantir uma atribuição consistente e vincular o IAM.

Para configurações que possuem diversas unidades de negócios, você deve criar Microsoft Entra grupos de segurança para cada função em cada unidade de negócios para adicionar o usuário às equipes corretas. Alternativamente, você pode atribuir equipes diretamente Microsoft Power Platform.

Se as etapas forem concluídas diretamente em Microsoft Power Platform, recomendamos que você crie um processo de suporte para facilitar e eliminar erros. Por exemplo, implemente um aplicativo de tela que ajude o administrador a atribuir membros a equipes e atribuir o usuário à unidade de negócios correta.