Investigar ameaças de risco interno no portal do Microsoft Defender

Importante

Algumas informações neste artigo estão relacionadas com um produto pré-lançado, que pode ser substancialmente modificado antes de ser lançado comercialmente. A Microsoft não concede garantias expressas ou implícitas relativamente às informações aqui fornecidas.

Gerenciamento de Risco Interno do Microsoft Purview alertas no portal do Microsoft Defender são vitais para proteger as informações confidenciais de uma organização e manter a segurança. Estes alertas e informações de Gerenciamento de Risco Interno do Microsoft Purview ajudar a identificar e mitigar ameaças internas, como fugas de dados e roubo de propriedade intelectual por funcionários ou empreiteiros. A monitorização destes alertas permite que as organizações resolvam incidentes de segurança proativamente, garantindo que os dados confidenciais permanecem protegidos e que os requisitos de conformidade são cumpridos.

Uma das principais vantagens da monitorização de alertas de risco interno é a vista unificada de todos os alertas relacionados com um utilizador, permitindo que os analistas do Centro de Operações de Segurança (SOC) correlacionem alertas de Gerenciamento de Risco Interno do Microsoft Purview com outras soluções de segurança da Microsoft. Além disso, ter estes alertas no portal do Microsoft Defender permite uma integração totalmente integrada com capacidades avançadas de investigação, melhorando a capacidade de investigar e responder a incidentes de forma eficaz.

Outra vantagem é a sincronização automática de atualizações de alertas entre o Microsoft Purview e os portais do Defender, garantindo visibilidade em tempo real e reduzindo as hipóteses de supervisão. Esta integração reforça a capacidade de uma organização de detetar, investigar e responder a ameaças internas, melhorando assim a postura de segurança geral.

Pode gerir alertas de gestão de riscos internos no portal do Microsoft Defender ao navegar para Os incidentes & alertas, onde pode:

- Veja todos os alertas de risco interno agrupados em incidentes na fila de incidentes do portal Microsoft Defender.

- Veja alertas de risco interno correlacionados com outras soluções da Microsoft, como Prevenção Contra Perda de Dados do Microsoft Purview e Microsoft Entra ID, num único incidente.

- Ver alertas individuais de risco interno na fila de alertas.

- Filtre por origem de serviço nas filas de incidentes e alertas.

- Procure todas as atividades e todos os alertas relacionados com o utilizador no alerta de risco interno.

- Veja o resumo da atividade de risco interno e o nível de risco de um utilizador na página da entidade do utilizador.

Antes de começar

Se não estiver familiarizado com o Microsoft Purview e com a gestão de riscos internos, considere ler os seguintes artigos:

- Saiba mais sobre o Microsoft Purview

- Saiba mais sobre Gerenciamento de Risco Interno do Microsoft Purview

- Soluções de segurança de dados do Microsoft Purview

Pré-requisitos

Para investigar alertas de gestão de riscos internos no portal do Microsoft Defender, tem de fazer o seguinte:

- Confirme que a sua subscrição do Microsoft 365 suporta o acesso de gestão de riscos internos. Saiba mais sobre a subscrição e o licenciamento.

- Confirme o acesso ao Microsoft Defender XDR. Veja Microsoft Defender XDR requisitos de licenciamento.

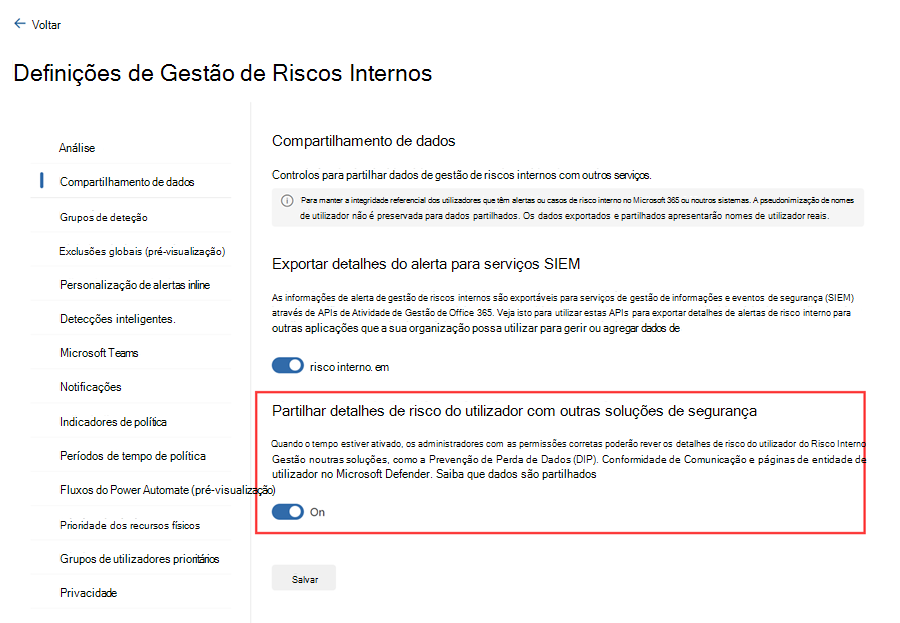

A partilha de dados com outras soluções de segurança tem de ser ativada nas definições de Partilha de dados no Gerenciamento de Risco Interno do Microsoft Purview. Ativar Partilhar detalhes de risco do utilizador com outras soluções de segurança no portal do Microsoft Purview permite que os utilizadores com as permissões corretas revejam os detalhes de risco do utilizador nas páginas da entidade de utilizador no portal do Microsoft Defender.

Veja Partilhar níveis de gravidade de alertas com outras soluções de segurança da Microsoft para obter mais informações.

Funções e permissões

funções de Microsoft Defender XDR

As seguintes permissões são essenciais para aceder a alertas de gestão de riscos internos no portal do Microsoft Defender:

- Operador de Segurança

- Leitor de Segurança

Para obter mais informações sobre Microsoft Defender XDR funções, veja Manage access to Microsoft Defender XDR with Microsoft Entra global roles (Gerir o acesso a Microsoft Defender XDR com Microsoft Entra funções globais).

funções de Gerenciamento de Risco Interno do Microsoft Purview

Também tem de ser membro de um dos seguintes grupos de funções de gestão de riscos internos para ver e gerir alertas de gestão de riscos internos no portal do Microsoft Defender:

- Gerenciamento de riscos internos

- Analistas do Gerenciamento de Risco Interno

- Investigadores do Gerenciamento de Risco Interno

Para obter mais informações sobre estes grupos de funções, veja Ativar permissões para a gestão de riscos internos.

Funções do Microsoft API do Graph

Os clientes que integram alertas de gestão de riscos internos com outras ferramentas de gestão de informações e eventos de segurança (SIEM) com a API de segurança do Microsoft Graph têm de ter as seguintes permissões para aceder com êxito aos dados de Microsoft Defender relevantes através de APIs:

| Permissões de aplicativos | Incidentes | Alertas | Comportamentos & eventos | Busca avançada |

|---|---|---|---|---|

| SecurityIncident.Read.All | Ler | Ler | Ler | |

| SecurityIncident.ReadWrite.All | Leitura/gravação | Leitura/gravação | Leitura | |

| SecurityIAlert.Read.All | Ler | Ler | ||

| SecurityAlert.ReadWrite.All | Leitura/gravação | Leitura | ||

| SecurityEvents.Read.All | Leitura | |||

| SecurityEvents.ReadWrite.All | Leitura | |||

| ThreatHunting.Read.All | Leitura |

Mais informações sobre a integração de dados com a API de segurança do Microsoft Graph em Integrar dados de gestão de riscos internos com a API de segurança do Microsoft Graph.

Experiência de investigação no portal do Microsoft Defender

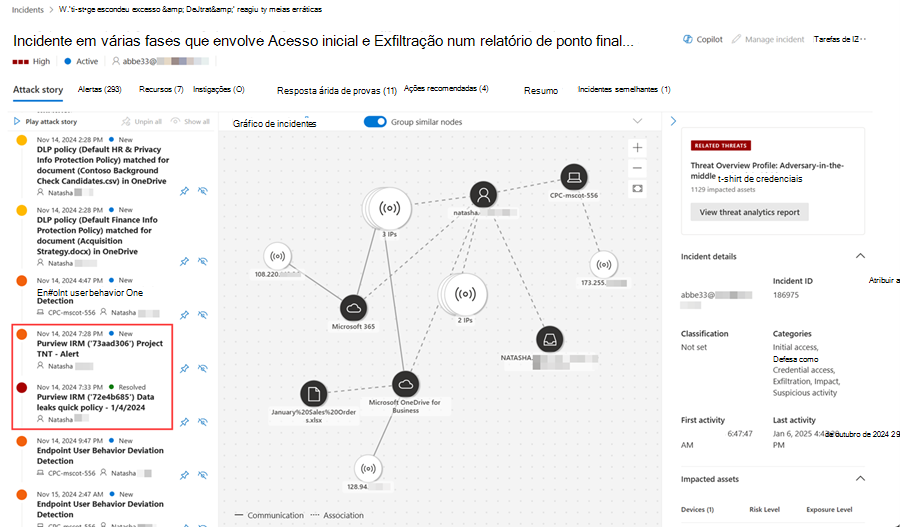

Incidentes

Os alertas de gestão de riscos internos relacionados com um utilizador estão correlacionados com um único incidente para garantir uma abordagem holística à resposta a incidentes. Esta correlação permite que os analistas do SOC tenham uma vista unificada de todos os alertas sobre um utilizador provenientes de Gerenciamento de Risco Interno do Microsoft Purview e de vários produtos defender. Unificar todos os alertas também permite que os analistas do SOC vejam os detalhes dos dispositivos envolvidos nos alertas.

Pode filtrar incidentes ao selecionar Gerenciamento de Risco Interno do Microsoft Purview em Origem do serviço.

Alertas

Todos os alertas de gestão de riscos internos também são visíveis na fila de alertas do portal do Microsoft Defender. Filtre estes alertas ao selecionar Gerenciamento de Risco Interno do Microsoft Purview em Origem do serviço.

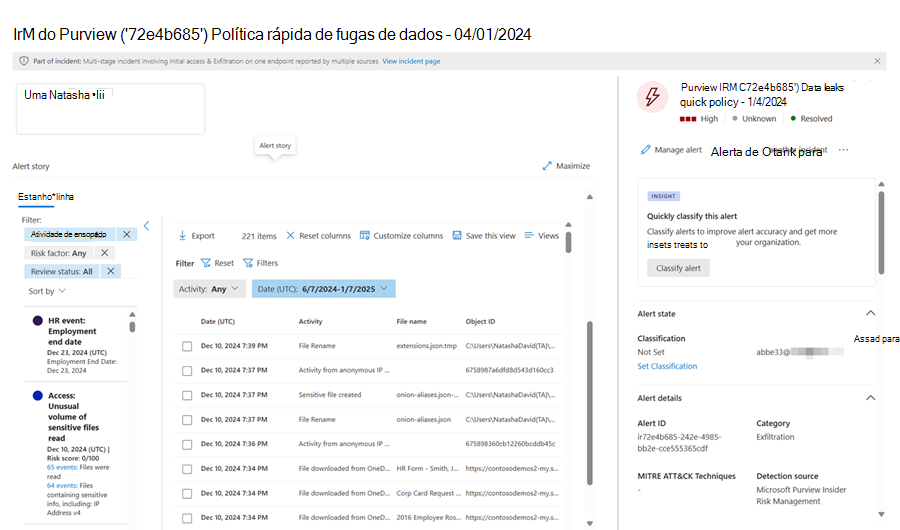

Eis um exemplo de um alerta de gestão de riscos internos no portal do Microsoft Defender:

Microsoft Defender XDR e Gerenciamento de Risco Interno do Microsoft Purview seguir diferentes arquiteturas de status e classificação de alertas. O mapeamento de alertas seguinte é utilizado para sincronizar estados de alerta entre as duas soluções:

| status de alerta de Microsoft Defender | Gerenciamento de Risco Interno do Microsoft Purview alerta status |

|---|---|

| Novo | Precisa de análise |

| Em andamento | Precisa de análise |

| Resolvido | Dependente da classificação. Se a classificação não estiver disponível, o alerta status está definido como Dispensado por predefinição. |

O seguinte mapeamento de classificação de alertas é utilizado para sincronizar a classificação de alertas entre as duas soluções:

| classificação de alertas de Microsoft Defender | classificação de alertas de Gerenciamento de Risco Interno do Microsoft Purview |

|---|---|

| Verdadeiro positivo Inclui ataque multi-faseado, phishing, etc. |

Confirmado |

| Informações, atividade esperada (positivo benigno) Inclui testes de segurança, atividade confirmada, etc. |

Descartado |

| Falso positivo Inclui dados não maliciosos, não são suficientes para validar, etc. |

Descartado |

Para obter mais informações sobre os estados de alerta e classificações no Microsoft Defender XDR, veja Gerir alertas no Microsoft Defender.

Todas as atualizações efetuadas a um alerta de gestão de riscos internos no Microsoft Purview ou nos portais Microsoft Defender são refletidas automaticamente em ambos os portais. Estas atualizações podem incluir:

- Status do alerta

- Severity

- Atividade que gerou o alerta

- Informações do acionador

- Classificação

As atualizações são refletidas em ambos os portais no prazo de 30 minutos após a geração ou atualização do alerta.

Observação

Os alertas criados a partir de deteções personalizadas ou resultados de consultas de ligação a incidentes não estão disponíveis no portal do Microsoft Purview.

Os seguintes dados de gestão de riscos internos ainda não estão disponíveis nesta integração:

- Exfiltração através de eventos de e-mail

- Eventos de utilização de IA de risco

- Eventos de aplicações na cloud de terceiros

- Eventos que ocorreram antes de um alerta ter sido gerado

- Exclusões para eventos definidos pelo administrador

- Os incidentes de gestão de riscos internos não contêm alertas atualmente, afetando Microsoft Sentinel utilizadores. Para obter mais informações, veja Impacto para Microsoft Sentinel utilizadores.

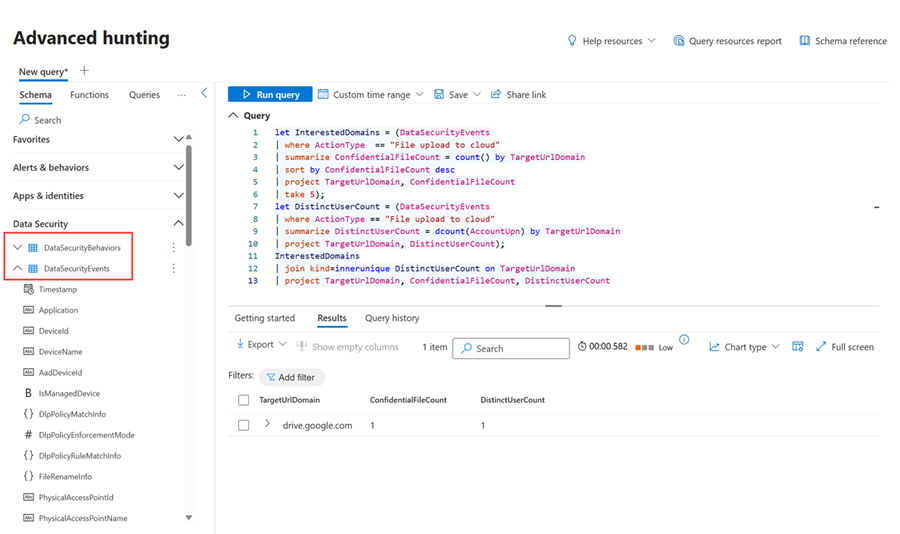

Busca avançada

Utilize a investigação avançada para investigar melhor os comportamentos e eventos de risco interno. Veja a tabela abaixo para obter um resumo dos dados de gestão de riscos internos disponíveis na investigação avançada.

| Nome da tabela | Descrição |

|---|---|

| AlertInfo | Os alertas de gestão de riscos internos estão disponíveis como parte da tabela AlertInfo, que contém informações sobre alertas de várias soluções de segurança da Microsoft. |

| AlertEvidence | Os alertas de gestão de riscos internos estão disponíveis como parte da tabela AlertEvidence, que contém informações sobre entidades associadas a alertas de várias soluções de segurança da Microsoft. |

| DataSecurityBehaviors | Esta tabela contém informações sobre o comportamento potencialmente suspeito do utilizador que viola as políticas predefinidas ou definidas pelo cliente no Microsoft Purview. |

| DataSecurityEvents | Esta tabela contém eventos melhorados sobre atividades de utilizador que violam as políticas predefinidas ou definidas pelo cliente no Microsoft Purview. |

No exemplo abaixo, utilizamos a tabela DataSecurityEvents para investigar comportamentos de utilizador potencialmente suspeitos. Neste caso, o utilizador carregou um ficheiro para o Google Drive, que pode ser visto como um comportamento suspeito se uma empresa não suportar carregamentos de ficheiros para o Google Drive.

Para aceder a dados de risco interno na investigação avançada, os utilizadores têm de ter as seguintes funções de Gerenciamento de Risco Interno do Microsoft Purview:

- Analista de Gestão de Riscos Internos

- Investigador de Gestão de Riscos Internos

Integrar dados de gestão de riscos internos com a API de segurança do Microsoft Graph

Utilize a API de segurança do Microsoft Graph para integrar alertas, informações e indicadores de gestão de riscos internos com outras ferramentas SIEM, como Microsoft Sentinel, ServiceNow ou Splunk. Também pode utilizar a API de segurança para integrar dados de gestão de riscos internos em data lakes, sistemas de pedidos de suporte e similares.

Para saber como configurar o Microsoft API do Graph, consulte Utilizar o microsoft API do Graph.

Veja a tabela abaixo para encontrar dados de gestão de riscos internos em APIs específicas.

| Nome da tabela | Descrição | Modo |

|---|---|---|

| Incidentes | Inclui todos os incidentes de risco interno na fila de incidentes unificada Defender XDR | Leitura/gravação |

| Alertas | Inclui todos os alertas de risco interno partilhados com Defender XDR fila de alertas unificada | Leitura/gravação |

| Busca avançada | Inclui todos os dados de gestão de riscos internos na investigação avançada, incluindo Alertas, Comportamentos e Eventos | Leitura |

Os metadados do alerta de risco interno fazem parte do tipo de recurso de alerta na API de segurança do Microsoft Graph. Veja as informações completas no tipo de recurso de alerta.

Observação

As informações de alertas de risco interno podem ser acedidas no espaço de nomes alertas e Investigação avançada. O espaço de nomes de alertas fornece mais metadados.

Os comportamentos de risco interno e os eventos na investigação avançada podem ser acedidos no API do Graph ao transmitir consultas KQL na API. Utilize este método para extrair dados de suporte para investigações ou alertas específicos.

Para os clientes que utilizam a API de Atividade de Gestão de Office 365, recomendamos migrar para o Microsoft Security API do Graph para garantir metadados mais avançados e suporte bidirecional para dados de IRM.

Impacto para Microsoft Sentinel utilizadores

Recomendamos Microsoft Sentinel clientes utilizem o conector de dados Gerenciamento de Risco Interno do Microsoft Purview – Microsoft Sentinel para obter alertas de gestão de riscos internos Microsoft Sentinel.

Se estiver a utilizar a automatização em incidentes Microsoft Sentinel, tenha em atenção que os riscos de automatização falham devido a incidentes de gestão de riscos internos não terem conteúdo de alerta. Para mitigar esta situação, desative a partilha de dados nas definições de gestão de riscos internos.

Próximas etapas

Depois de investigar um incidente ou alerta de risco interno, pode efetuar um dos seguintes procedimentos:

- Continue a responder ao alerta no portal do Microsoft Purview.

- Utilize a investigação avançada para investigar outros eventos de gestão de riscos internos no portal do Microsoft Defender.