Vincular os resultados da consulta a um incidente

Aplica-se a:

- Microsoft Defender XDR

Pode utilizar a ligação para a funcionalidade incidente para adicionar resultados de consultas de investigação avançadas a um incidente novo ou existente sob investigação. Esta funcionalidade ajuda-o a capturar facilmente registos de atividades de investigação avançadas, o que lhe permite criar um linha do tempo ou contexto mais avançado de eventos relativos a um incidente.

Ligar resultados a incidentes novos ou existentes

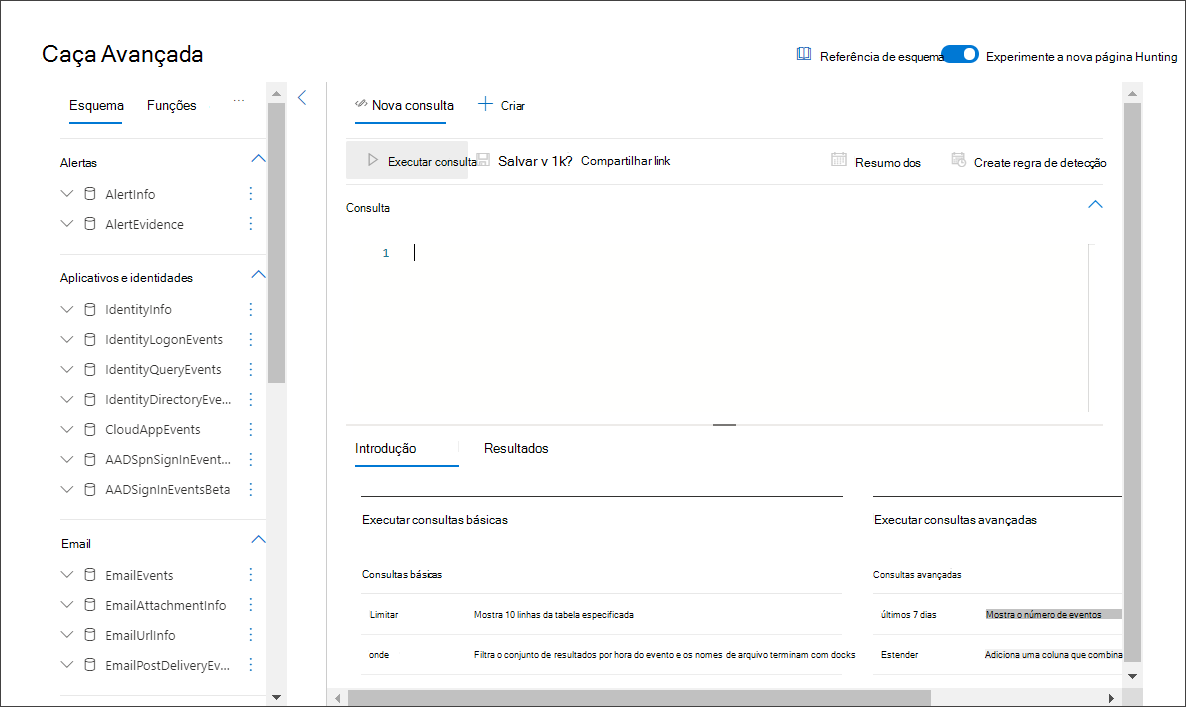

Na página de consulta de investigação avançada, introduza primeiro a consulta no campo de consulta fornecido e, em seguida, selecione Executar consulta para obter os resultados.

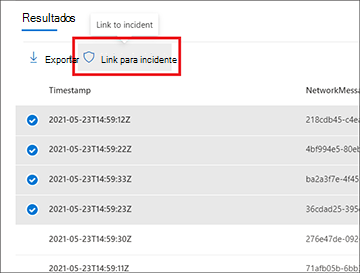

Na página Resultados, selecione os eventos ou registos relacionados com uma investigação nova ou atual em que está a trabalhar e, em seguida, selecione Ligar ao incidente.

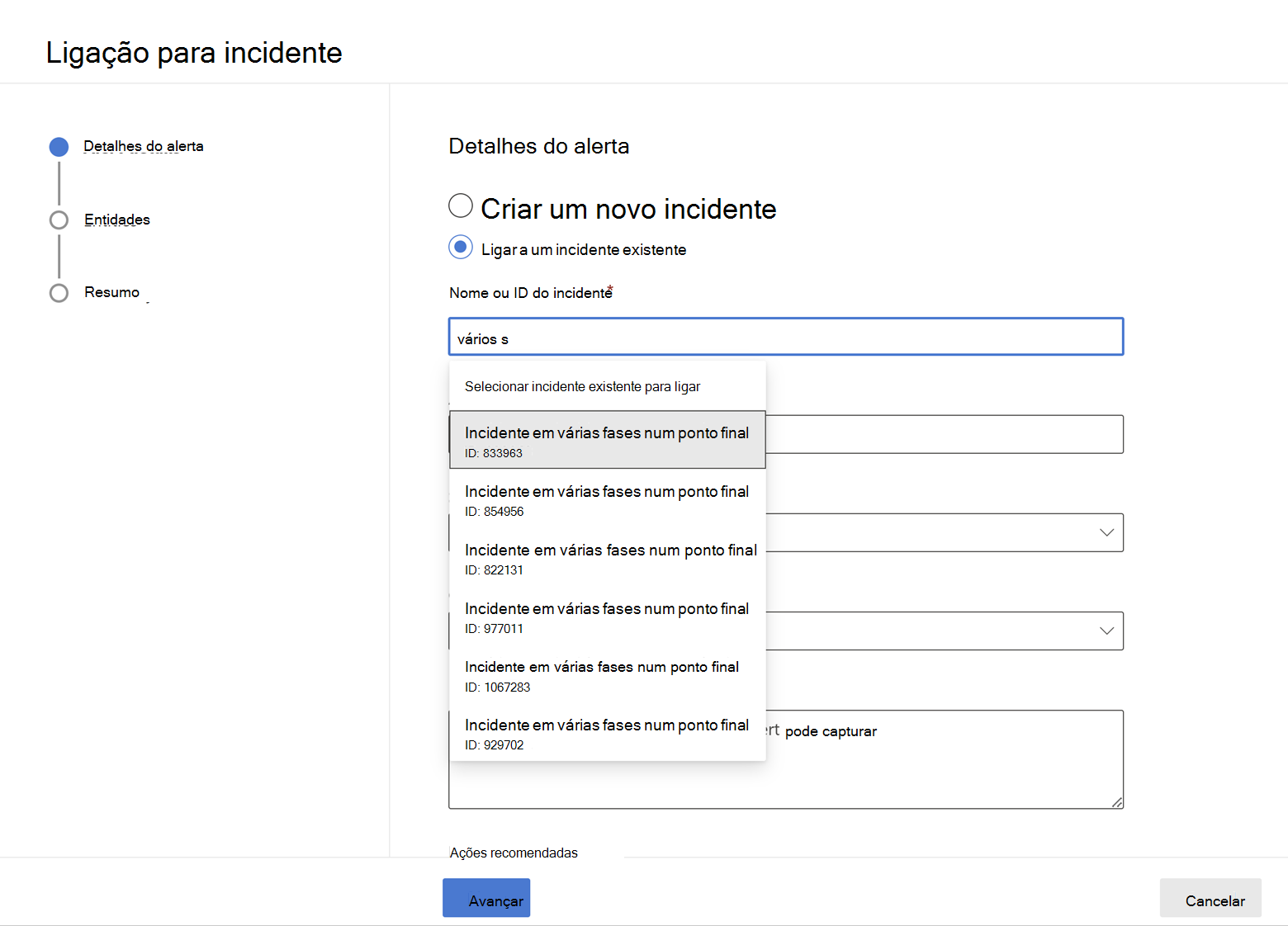

Localize a secção Detalhes do alerta no painel Ligar ao incidente e, em seguida, selecione Criar novo incidente para converter os eventos em alertas e agrupá-los num novo incidente:

Em alternativa, selecione Ligar a um incidente existente para adicionar os registos selecionados a um existente. Escolha o incidente relacionado na lista pendente de incidentes existentes. Também pode introduzir os primeiros carateres do nome ou ID do incidente para encontrar o incidente existente.

Para qualquer uma das seleções, forneça os seguintes detalhes e, em seguida, selecione Seguinte:

- Título do alerta – forneça um título descritivo para os resultados que os participantes do incidente podem compreender. Este título descritivo torna-se o título do alerta.

- Gravidade – escolha a gravidade aplicável ao grupo de alertas.

- Categoria – selecione a categoria de ameaça adequada para os alertas.

- Descrição – forneça uma descrição útil para os alertas agrupados.

- Ações recomendadas – forneça ações de remediação.

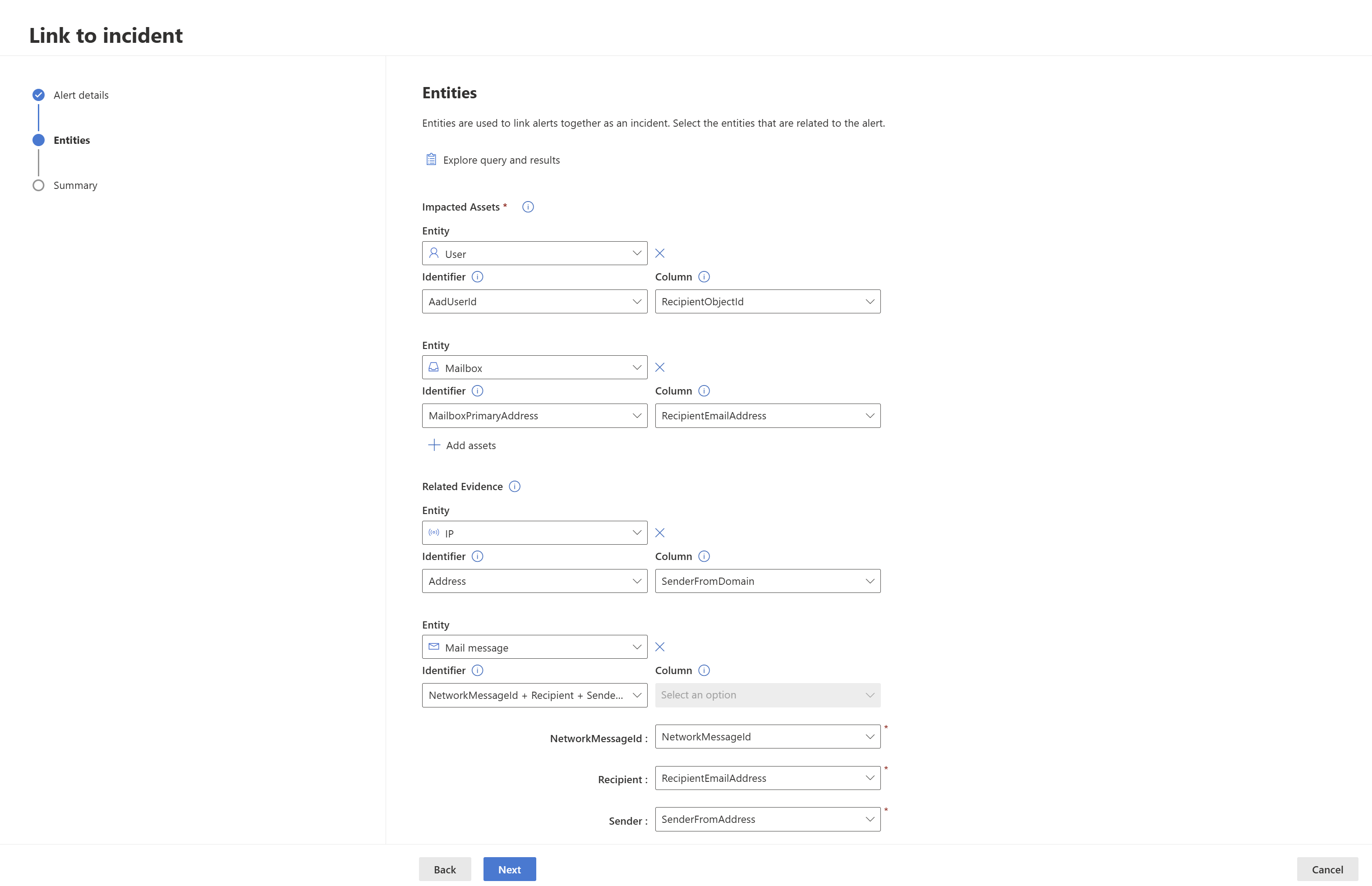

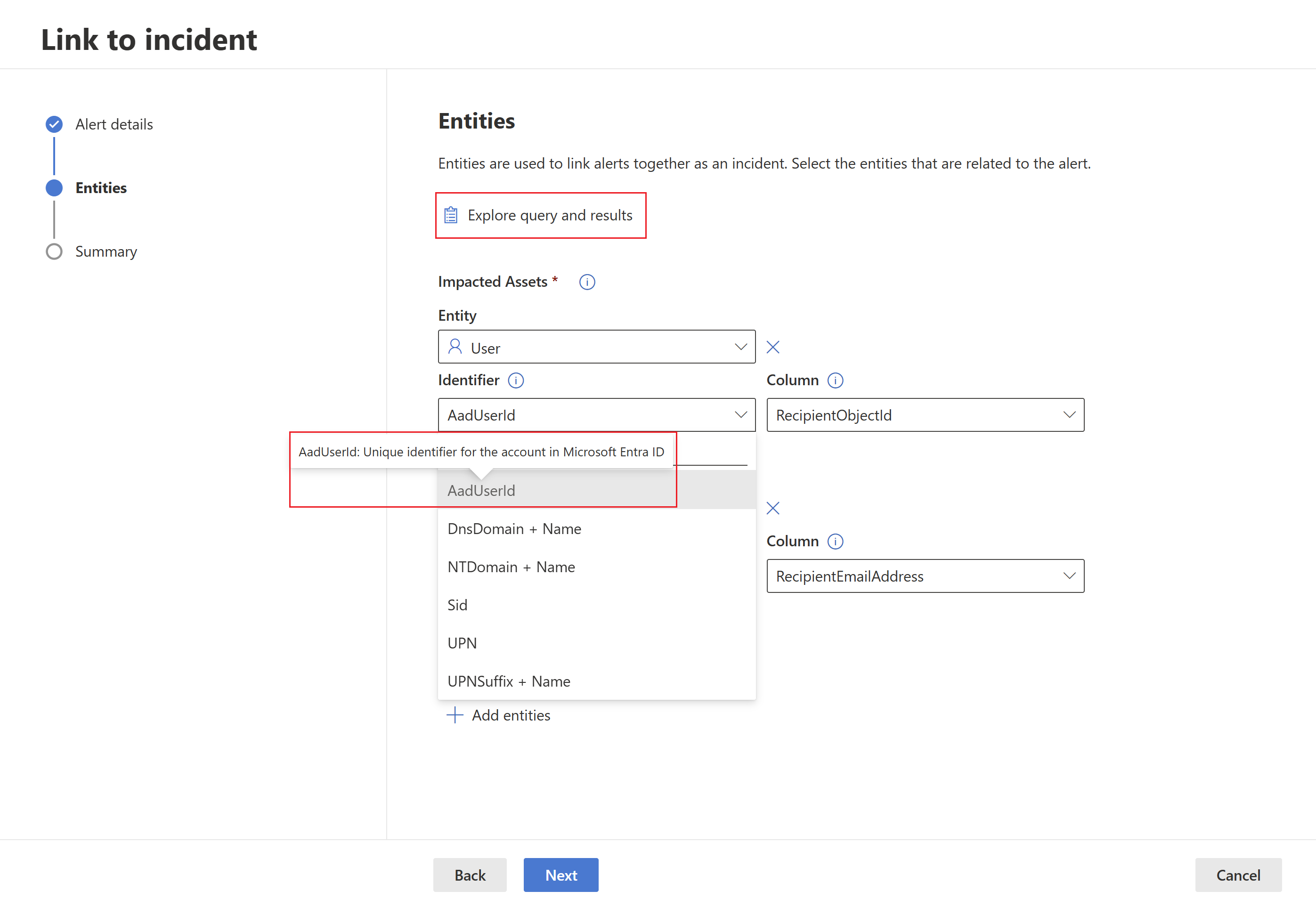

Na secção Entidades , pode descobrir que entidades são utilizadas para correlacionar outros alertas com o incidente ligado. Também aparecem na página do incidente. Pode rever as entidades pré-selecionadas categorizadas da seguinte forma:

a. Recursos afetados – os recursos afetados pelos eventos selecionados podem ser:

- Conta

- Dispositivo

- Mailbox

- Aplicação na cloud

- Recurso do Azure

- Recurso amazon Web Services

- Recurso do Google Cloud Platform

b. Provas relacionadas – não recursos que aparecem nos eventos selecionados. Os tipos de entidade suportados são:

- Processo

- Arquivo

- Valor do Registro

- IP

- Aplicação OAuth

- DNS

- Grupo de segurança

- URL

- Cluster de correio

- Mensagem de correio

Depois de selecionar um tipo de entidade, selecione um tipo de identificador que exista nos registos selecionados para que possa ser utilizado para identificar esta entidade. Cada tipo de entidade tem uma lista de identificadores suportados, como pode ver no menu pendente relevante. Leia a descrição apresentada ao pairar o cursor sobre cada identificador para melhor compreendê-la.

Depois de selecionar o identificador, selecione uma coluna a partir dos resultados da consulta que contêm o identificador selecionado. Pode selecionar Explorar consulta e resultados para abrir o painel de contexto de investigação avançado. Isto permite-lhe explorar a consulta e os resultados para se certificar de que escolheu a coluna certa para o identificador selecionado.

No nosso exemplo, utilizámos uma consulta para localizar eventos relacionados com um possível incidente de exfiltração de e-mail, pelo que a caixa de correio do destinatário e a conta do destinatário são as entidades afetadas e o IP do remetente, bem como a mensagem de e-mail, são provas relacionadas.É criado um alerta diferente para cada registo com uma combinação exclusiva de entidades afetadas. No nosso exemplo, se existirem três caixas de correio de destinatários diferentes e combinações de ID de objeto de destinatário, por exemplo, são criados três alertas e ligados ao incidente escolhido.

Selecione Avançar.

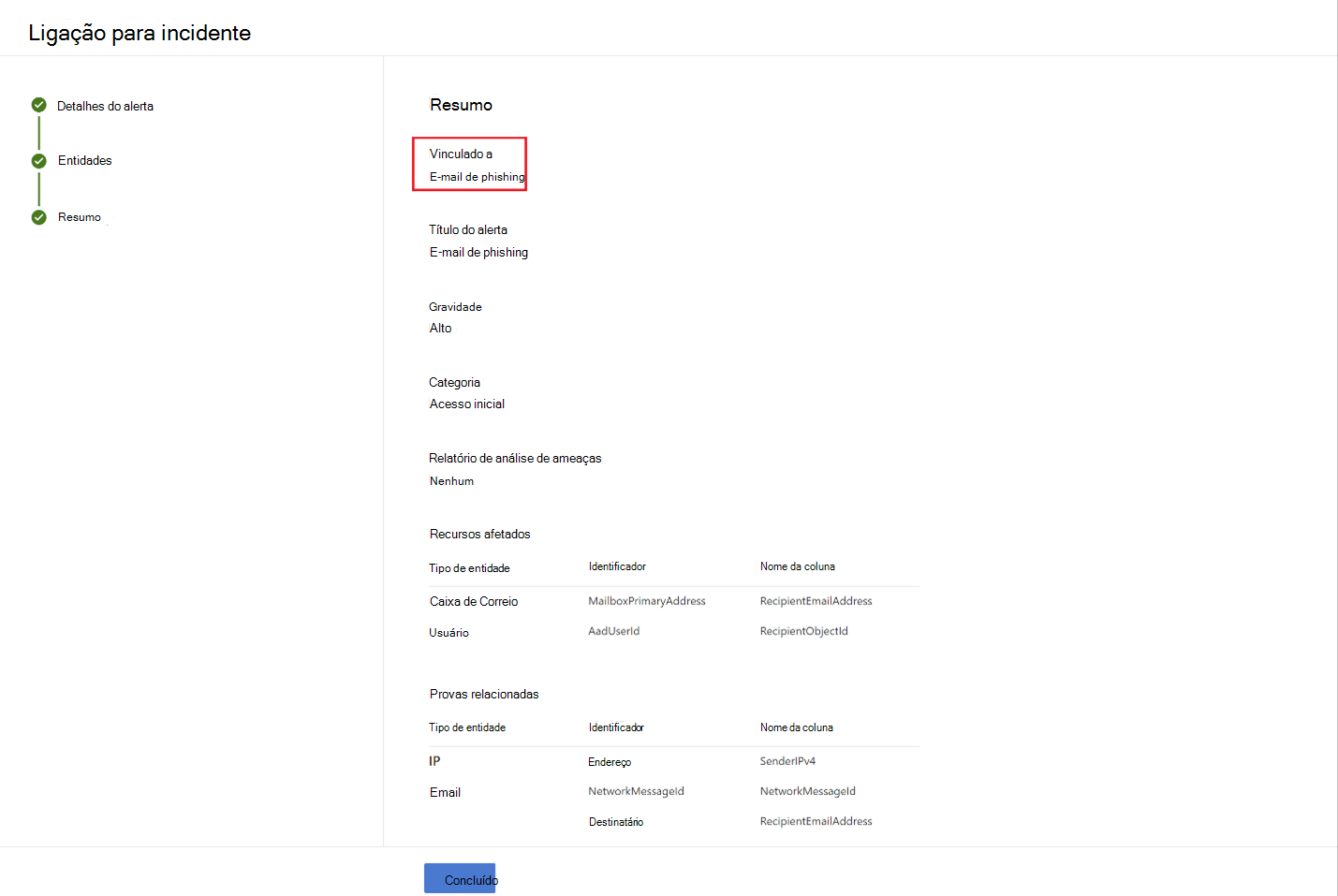

Reveja os detalhes que forneceu na secção Resumo.

Selecione Concluído.

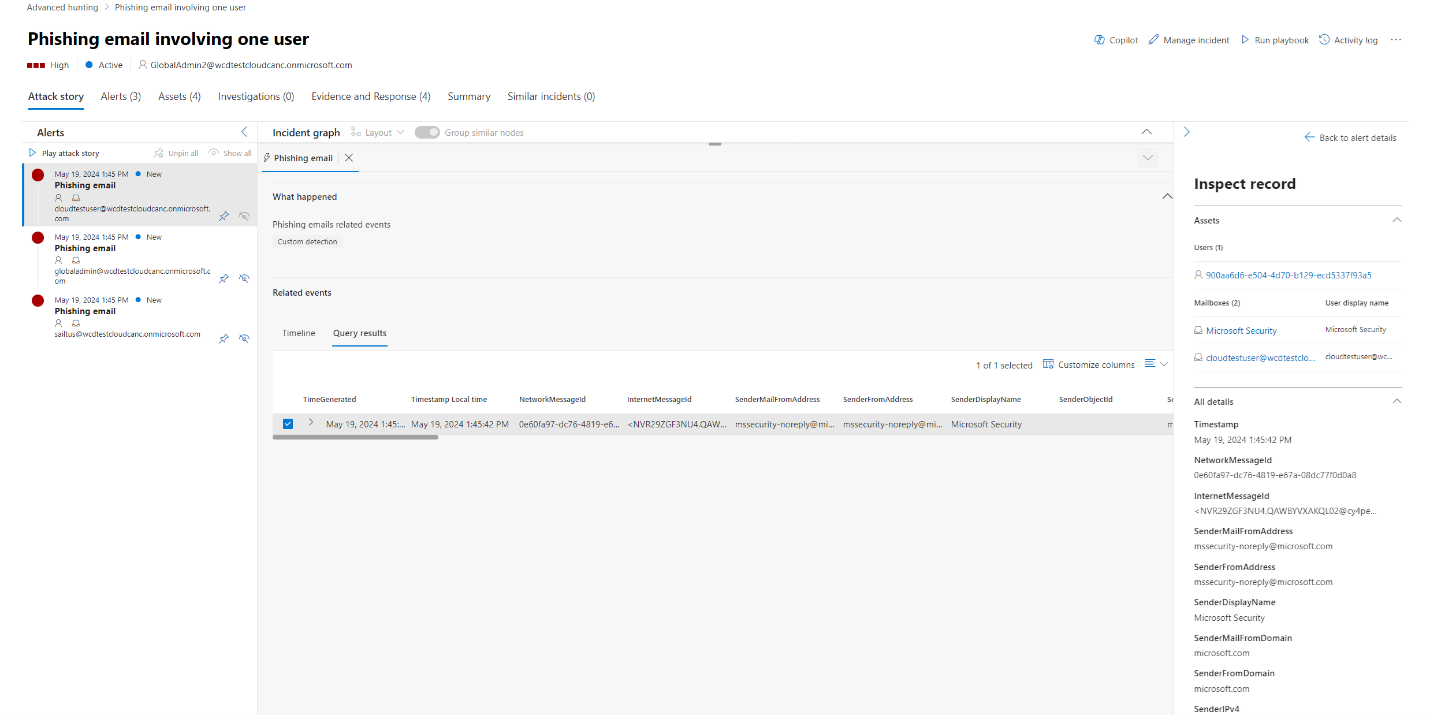

Ver registos ligados no incidente

Pode selecionar a ligação gerada no passo de resumo do assistente ou selecionar o nome do incidente na fila de incidentes para ver o incidente ao qual os eventos estão ligados.

No nosso exemplo, os três alertas, que representam os três eventos selecionados, foram ligados com êxito a um novo incidente. Em cada uma das páginas de alerta, pode encontrar as informações completas sobre o evento ou eventos na vista linha do tempo (se disponível) e na vista de resultados da consulta.

Também pode selecionar o evento na vista de linha do tempo ou na vista de resultados da consulta para abrir o painel Inspecionar registo.

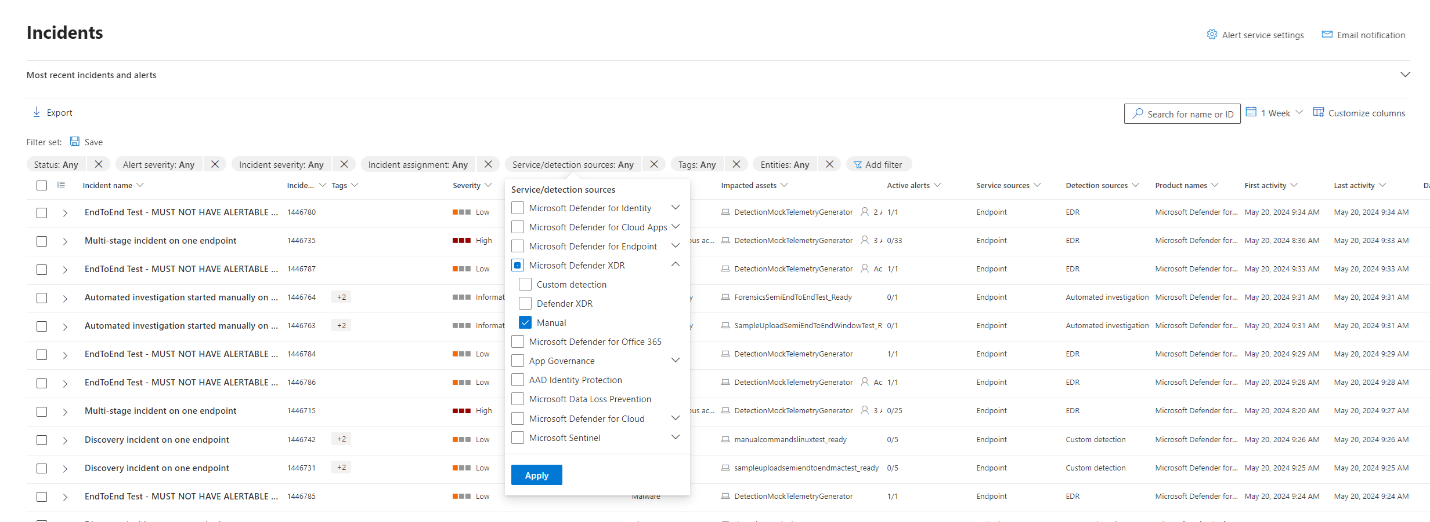

Filtrar eventos adicionados com investigação avançada

Pode ver que alertas foram gerados a partir da investigação avançada ao filtrar incidentes e alertas por Origem de deteção manual.