Configure o locatário do Microsoft 365 para aumentar a segurança

Dica

Sabia que pode experimentar as funcionalidades do Microsoft Defender para Office 365 Plano 2 gratuitamente? Utilize a avaliação de Defender para Office 365 de 90 dias no hub de avaliações do portal Microsoft Defender. Saiba mais sobre quem pode inscrever-se e os termos de avaliação em Experimentar Microsoft Defender para Office 365.

As suas necessidades organizacionais requerem segurança.

As especificações estão à altura da sua empresa.

Este artigo explica-lhe a configuração manual das definições ao nível do inquilino que afetam a segurança do seu ambiente do Microsoft 365. Utilize estas recomendações como ponto de partida.

Otimizar políticas de proteção de Defender para Office 365 e EOP no portal do Microsoft Defender

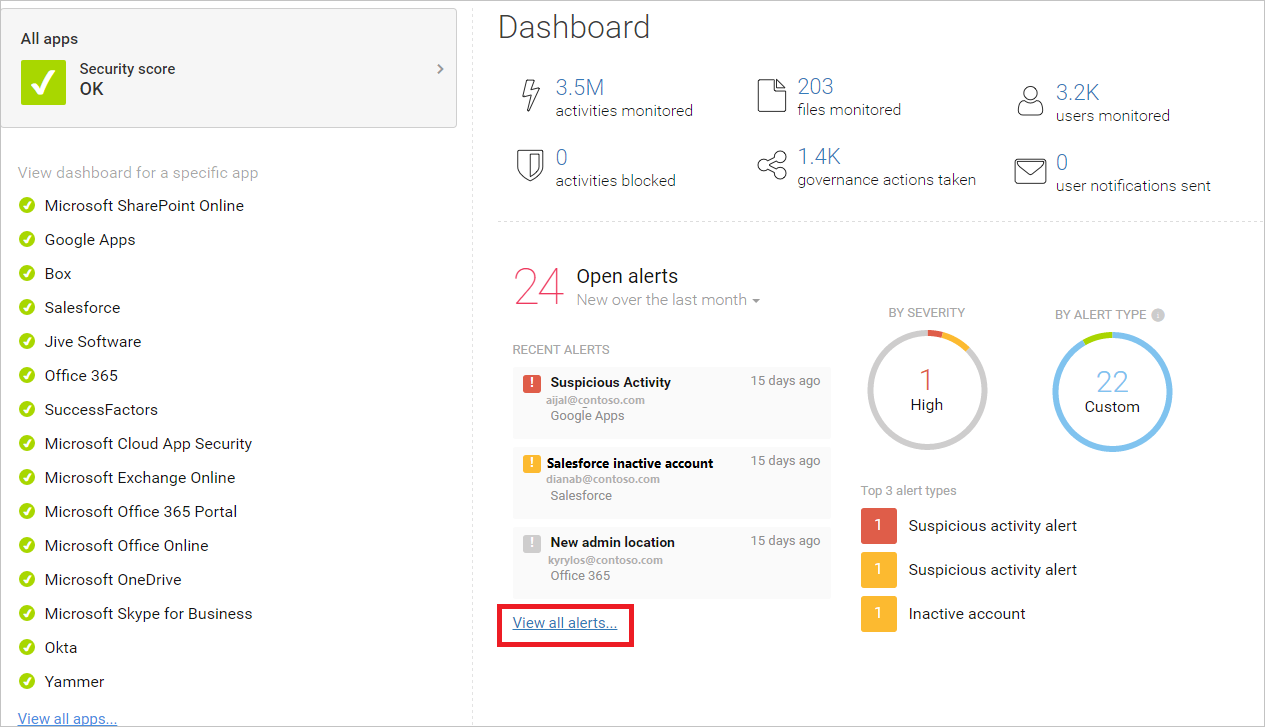

O portal Microsoft Defender tem capacidades para proteção e relatórios. Tem dashboards que pode utilizar para monitorizar e tomar medidas quando surgem ameaças.

Como passo inicial, tem de configurar registos de autenticação de e-mail no DNS para todos os domínios de e-mail personalizados no Microsoft 365 (SPF, DKIM e DMARC). O Microsoft 365 configura automaticamente a autenticação de e-mail para o domínio *.onmicrosoft.com. Para obter mais informações, consulte o Passo 1: Configurar a autenticação de e-mail para os seus domínios do Microsoft 365.

Observação

Para implementações não padrão do SPF, implementações híbridas e resolução de problemas: configure o SPF para ajudar a impedir o spoofing.

A maioria das funcionalidades de proteção no Proteção do Exchange Online (EOP) e Defender para Office 365 inclui configurações de política predefinidas. Para obter mais informações, consulte a tabela aqui.

Recomendamos que ative e utilize as políticas de segurança predefinidas Standard e/ou Estritas para todos os destinatários. Para saber mais, confira os seguintes artigos:

- Ative e configure políticas de segurança predefinidas: predefinição de políticas de segurança na EOP e Microsoft Defender para Office 365.

- Diferença nas definições entre políticas de segurança predefinidas Standard e Estritas: definições de políticas em políticas de segurança predefinidas.

- Lista completa de todas as funcionalidades e definições nas políticas predefinidas, Standard políticas de segurança predefinidas e Políticas de segurança estritas predefinidas: Definições recomendadas para eOP e segurança Microsoft Defender para Office 365.

As políticas personalizadas são necessárias se as necessidades empresariais da sua organização exigirem definições de política diferentes ounão definidas em políticas de segurança predefinidas. Em alternativa, se a sua organização precisar de uma experiência de utilizador diferente para mensagens em quarentena (incluindo notificações). Para obter mais informações, veja Determinar a sua estratégia de política de proteção.

Ver dashboards e relatórios no portal do Microsoft Defender

No portal do Defender, selecione https://security.microsoft.comRelatórios. Em alternativa, para aceder diretamente à página Relatórios , utilize https://security.microsoft.com/securityreports.

Na página Relatórios, pode ver informações sobre tendências de segurança e controlar a proteção status das suas identidades, dados, dispositivos, aplicações e infraestrutura.

Os dados nestes relatórios tornam-se mais avançados à medida que a sua organização utiliza Office 365 serviços (tenha este ponto em atenção se estiver a testar ou a fazer testes). Por agora, familiarize-se com o que pode monitorizar e tomar medidas.

Na página Relatórios em https://security.microsoft.com/securityreports, selecione Email & colaboração>Email & relatórios de colaboração.

Na página Email & relatórios de colaboração que é aberta, tenha em atenção os cartões que estão disponíveis. Em qualquer card, selecione Ver detalhes para analisar os dados. Para saber mais, confira os seguintes artigos:

- Ver relatórios de segurança de e-mail no portal do Microsoft Defender

- Ver relatórios de Defender para Office 365 no portal do Microsoft Defender

Os relatórios e informações do fluxo de correio estão disponíveis no Centro de administração do Exchange (EAC). Para obter mais informações, consulte Relatórios de fluxo de correio e Informações do fluxo de correio.

|Se estiver a investigar ou a experienciar um ataque contra o seu inquilino, utilize o Explorer de Ameaças (ou deteções em tempo real) para analisar ameaças. Explorer (e o relatório de deteções em tempo real) mostra-lhe o volume de ataques ao longo do tempo e pode analisar estes dados por famílias de ameaças, infraestrutura de atacantes e muito mais. Também pode marcar qualquer e-mail suspeito para a lista Incidentes.

Considerações adicionais

Para obter informações sobre a proteção contra ransomware, consulte os seguintes artigos:

- Proteção contra ransomware

- Proteção contra Malware e Ransomware no Microsoft 365

- Manuais de procedimentos de resposta a incidentes de ransomware

Configurar políticas de partilha ao nível do inquilino no centro de administração do SharePoint

Recomendações da Microsoft para configurar sites de equipa do SharePoint em níveis crescentes de proteção, começando pela proteção de linha de base. Para obter mais informações, veja Recomendações de políticas para proteger sites e ficheiros do SharePoint.

Os sites de equipa do SharePoint configurados ao nível da linha de base permitem partilhar ficheiros com utilizadores externos através de ligações de acesso anónimo. Esta abordagem é recomendada em vez de enviar ficheiros por e-mail.

Para suportar os objetivos de proteção da linha de base, configure políticas de partilha ao nível do inquilino, conforme recomendado aqui. As definições de partilha para sites individuais podem ser mais restritivas do que esta política ao nível do inquilino, mas não mais permissivas.

| Área | Inclui uma política predefinida | Recomendação |

|---|---|---|

| Partilha (SharePoint Online e OneDrive for Business) | Sim | A partilha externa está ativada por predefinição. Estas definições são recomendadas:

Mais informações: Descrição geral da partilha externa |

O centro de administração do SharePoint e OneDrive for Business centro de administração incluem as mesmas definições. As definições em qualquer um dos centros de administração aplicam-se a ambos.

Configurar definições no Microsoft Entra ID

Certifique-se de que visita estas duas áreas no Microsoft Entra ID para concluir a configuração ao nível do inquilino para ambientes mais seguros.

Configurar localizações nomeadas (em acesso condicional)

Se a sua organização incluir escritórios com acesso seguro à rede, adicione os intervalos de endereços IP fidedignos para Microsoft Entra ID como localizações nomeadas. Esta funcionalidade ajuda a reduzir o número de falsos positivos comunicados para eventos de risco de início de sessão.

Veja: Localizações nomeadas no Microsoft Entra ID

Bloquear aplicações que não suportam a autenticação moderna

A autenticação multifator requer aplicações que suportem a autenticação moderna. As aplicações que não suportam a autenticação moderna não podem ser bloqueadas através de regras de acesso condicional.

Para ambientes seguros, certifique-se de que desativa a autenticação para aplicações que não suportam a autenticação moderna. Pode fazê-lo em Microsoft Entra ID com um controlo que estará disponível em breve.

Entretanto, utilize um dos seguintes métodos para bloquear o acesso a aplicações no SharePoint Online e OneDrive for Business que não suportam a autenticação moderna:

Centro de administração do SharePoint:

- No centro de administração do SharePoint em https://admin.microsoft.com/sharepoint, aceda a Políticas>Controlo de acesso.

- Na página Controlo de acesso , selecione Aplicações que não utilizam autenticação moderna.

- Na lista de opções Aplicações que não utilizam autenticação moderna que é aberta, selecione Bloquear acesso e, em seguida, selecione Guardar.

PowerShell: veja Bloquear aplicações que não utilizam autenticação moderna.

Introdução ao Defender para Aplicativos de Nuvem ou Office 365 Cloud App Security

Utilize o Microsoft 365 Cloud App Security para avaliar riscos, alertar sobre atividades suspeitas e tomar medidas automaticamente. Requer Office 365 E5 plano.

Em alternativa, utilize Microsoft Defender para Aplicativos de Nuvem para obter uma visibilidade mais profunda mesmo após a concessão do acesso, controlos abrangentes e proteção melhorada para todas as suas aplicações na cloud, incluindo Office 365.

Uma vez que esta solução recomenda o plano EMS E5, recomendamos que comece com Defender para Aplicativos de Nuvem para que possa utilizá-lo com outras aplicações SaaS no seu ambiente. Comece com as políticas e definições predefinidas.

Mais informações:

- Implantar o Defender para Aplicativos na Nuvem

- Mais informações sobre o Microsoft Defender for Cloud Apps

- O que é o Defender for Cloud Apps?

Recursos adicionais

Estes artigos e guias fornecem informações prescritivas adicionais para proteger o seu ambiente do Microsoft 365:

Orientações de segurança da Microsoft para campanhas políticas, organizações sem fins lucrativos e outras organizações ágeis (pode utilizar estas recomendações em qualquer ambiente, especialmente em ambientes apenas na cloud)

Políticas e configurações de segurança recomendadas para identidades e dispositivos (estas recomendações incluem ajuda para ambientes do AD FS)