Proteção passo a passo contra ameaças no Microsoft Defender para Office 365

Dica

Sabia que pode experimentar as funcionalidades do Microsoft Defender para Office 365 Plano 2 gratuitamente? Utilize a avaliação de Defender para Office 365 de 90 dias no hub de avaliações do portal Microsoft Defender. Saiba mais sobre quem pode inscrever-se e os termos de avaliação em Experimentar Microsoft Defender para Office 365.

A Microsoft Defender para Office 365 proteção ou pilha de filtragem pode ser dividida em quatro fases, tal como neste artigo. De um modo geral, o correio recebido passa por todas estas fases antes da entrega, mas o caminho real que o e-mail segue está sujeito à configuração Defender para Office 365 de uma organização.

Dica

Fique atento até ao final deste artigo para obter um gráfico unificado de todas as quatro fases da proteção Defender para Office 365!

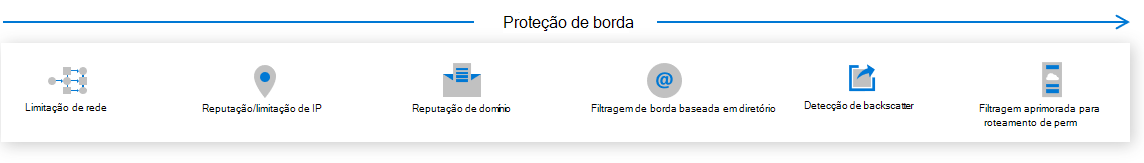

Fase 1 – Proteção do Edge

Infelizmente, os blocos do Edge que antes eram críticos são agora relativamente simples para os maus atores superarem. Ao longo do tempo, há menos tráfego bloqueado aqui, mas continua a ser uma parte importante da pilha.

Os blocos edge foram concebidos para serem automáticos. No caso de falsos positivos, os remetentes são notificados e informados sobre como resolver o problema. Os conectores de parceiros fidedignos com reputação limitada podem garantir a capacidade de entrega ou podem ser implementadas substituições temporárias ao integrar novos pontos finais.

A limitação de rede protege Office 365 infraestrutura e os clientes contra ataques Denial of Service (DOS) ao limitar o número de mensagens que podem ser submetidas por um conjunto específico de infraestruturas.

A reputação e limitação do IP bloqueiam o envio de mensagens a partir de endereços IP de ligação incorretos conhecidos. Se um IP específico enviar muitas mensagens num curto espaço de tempo, estas serão limitadas.

A reputação de domínio bloqueia todas as mensagens enviadas a partir de um domínio incorreto conhecido.

A filtragem de borda baseada em diretório bloqueia as tentativas de coletar as informações de diretório de uma organização por meio do SMTP.

A detecção de backscatter evita que uma organização seja atacada por meio de relatórios de falha na entrega (NDRs) inválidos.

A filtragem melhorada de conectores preserva as informações de autenticação mesmo quando o tráfego passa por outro dispositivo antes de chegar a Office 365. Isto melhora a precisão da pilha de filtragem, incluindo modelos heurísticos de clustering, anti-spoofing e machine learning anti-phishing, mesmo em cenários de encaminhamento complexos ou híbridos.

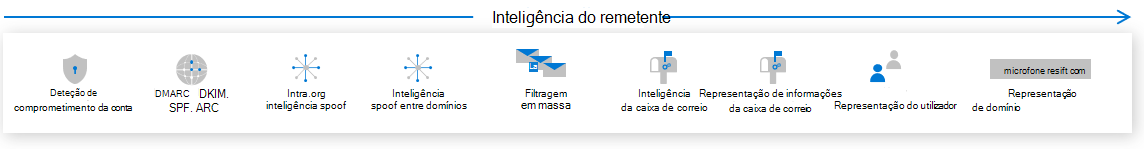

Fase 2 – Inteligência do Remetente

As funcionalidades na inteligência do remetente são essenciais para detetar spam, em massa, representação e mensagens de spoof não autorizadas e também têm em conta a deteção de phish. A maioria destas funcionalidades são configuráveis individualmente.

Os acionadores e alertas de deteção de compromisso da conta são gerados quando uma conta tem um comportamento anómalo, consistente com o compromisso. Em alguns casos, a conta de utilizador é bloqueada e impedida de enviar mais mensagens de e-mail até que o problema seja resolvido pela equipa de operações de segurança de uma organização.

Email a Autenticação envolve métodos configurados pelo cliente e métodos configurados na Cloud, com o objetivo de garantir que os remetentes são autorizados e autenticados. Estes métodos resistem ao spoofing.

- O SPF pode rejeitar e-mails com base em registos TXT DNS que listam endereços IP e servidores autorizados a enviar e-mails em nome da organização.

- O DKIM fornece uma assinatura encriptada que autentica o remetente.

- O DMARC permite que os administradores marquem o SPF e o DKIM conforme necessário no respetivo domínio e impõe o alinhamento entre os resultados destas duas tecnologias.

- O ARC baseia-se no DMARC para trabalhar com o reencaminhamento em listas de correio enquanto grava uma cadeia de autenticação.

As informações de spoof são capazes de filtrar aqueles que têm permissão para 'spoof' (ou seja, aqueles que enviam correio em nome de outra conta ou reencaminham para uma lista de correio) de remetentes maliciosos que imitam domínios externos organizacionais ou conhecidos. Separa o correio legítimo "em nome de" dos remetentes que falsificam para entregar mensagens de spam e phishing.

A inteligência contra falsificação dentro da organização detecta e bloqueia tentativas de falsificação de um domínio da organização.

A inteligência contra falsificação entre domínios detecta e bloqueia tentativas de falsificação de um domínio fora da organização.

A filtragem em massa permite aos administradores configurar um nível de confiança em massa (BCL) que indica se a mensagem foi enviada de um remetente em massa. Os administradores podem utilizar o Controlo de Deslize em Massa na política Antispam para decidir que nível de correio em massa tratar como spam.

A inteligência de caixa de correio aprende com os comportamentos de email padrão do usuário. Tira partido do gráfico de comunicação de um utilizador para detetar quando um remetente apenas parece ser alguém com quem o utilizador comunica normalmente, mas é, na verdade, malicioso. Este método deteta a representação.

A representação de informações de caixa de correio ativa ou desativa os resultados de representação melhorados com base no mapa do remetente individual de cada utilizador. Quando ativada, esta funcionalidade ajuda a identificar a representação.

A representação do utilizador permite que um administrador crie uma lista de destinos de valor elevado que provavelmente serão representados. Se chegar um e-mail em que o remetente parece ter apenas o mesmo nome e endereço que a conta de valor elevado protegida, o e-mail é marcado ou marcado. (Por exemplo, trα cye@contoso.com para tracye@contoso.com).

A representação de domínio deteta domínios semelhantes ao domínio do destinatário e que tentam parecer um domínio interno. Por exemplo, esta representação tracye@liw α re.com para tracye@litware.com.

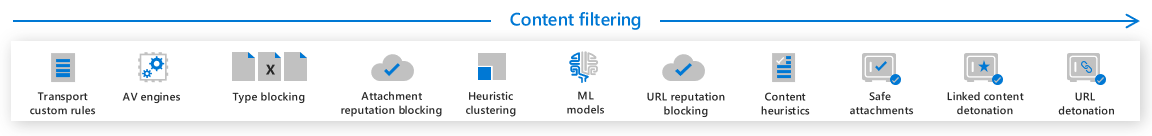

Fase 3 – Filtragem de Conteúdo

Nesta fase, a pilha de filtragem começa a processar os conteúdos específicos do correio, incluindo as respetivas hiperligações e anexos.

As regras de transporte (também conhecidas como regras de fluxo de correio ou regras de transporte do Exchange) permitem que um administrador efetue uma vasta gama de ações quando uma gama igualmente ampla de condições é cumprida para uma mensagem. Todas as mensagens que fluem pela sua organização são avaliadas relativamente às regras de fluxo de correio/regras de transporte ativadas.

Microsoft Defender Antivírus é utilizado para detetar todo o software maligno conhecido em anexos.

O motor antivírus (AV) utiliza correspondência de tipo verdadeiro para detetar o tipo de ficheiro, independentemente da extensão de nome de ficheiro (por exemplo,

exeos ficheiros cujo nome foi mudadotxtsão detetados comoexeficheiros). Esta capacidade permite que o bloqueio de Tipo (também conhecido como filtro de anexo comum) bloqueie corretamente os tipos de ficheiro especificados pelos administradores. Para obter a lista de tipos de ficheiro suportados, veja Correspondência de tipos verdadeiros no filtro de anexos comuns.Sempre que Microsoft Defender para Office 365 detetar um anexo malicioso, o hash do ficheiro e um hash do respetivo conteúdo ativo são adicionados à reputação de Proteção do Exchange Online (EOP). A reputação de anexos a bloquear bloqueia esse ficheiro em todas as Office 365 e em pontos finais, através de chamadas à cloud MSAV.

O cluster heurístico determina que um arquivo é suspeito com base na heurística de entrega. Quando é encontrado um anexo suspeito, toda a campanha é colocada em pausa e o ficheiro é colocado em sandbox. Se o ficheiro for considerado malicioso, toda a campanha será bloqueada.

Os modelos de aprendizado de máquina atuam no cabeçalho, no conteúdo do corpo e nas URLs de uma mensagem para detectar tentativas de phishing.

A Microsoft utiliza uma determinação da reputação do sandboxing de URL e da reputação do URL de feeds de terceiros no bloqueio da reputação do URL, para bloquear qualquer mensagem com um URL malicioso conhecido.

A heurística de conteúdo detecta mensagens suspeitas com base na estrutura e na frequência das palavras no corpo da mensagem, usando modelos de aprendizado de máquina.

Os Anexos Seguros sandboxam todos os anexos para Defender para Office 365 clientes, utilizando a análise dinâmica para detetar ameaças nunca antes vistas.

A detonação de conteúdo vinculado trata todas as URLs vinculadas a um arquivo de um email como um anexo, colocando em sandbox de maneira assíncrona o arquivo no momento da entrega.

A detonação de URL ocorre quando a tecnologia anti-phishing upstream encontra uma mensagem ou URL suspeita. A detonação de URLs detona os URLs na mensagem no momento da entrega.

Fase 4 - Proteção pós-entrega

A última fase ocorre após a entrega de correio ou ficheiro, atuando em correio que está em várias caixas de correio e ficheiros e ligações que aparecem em clientes como o Microsoft Teams.

Links seguros é a proteção de tempo de clique do Defender para Office 365. Cada URL em cada mensagem é encapsulado para apontar para servidores de Ligações Seguras da Microsoft. Quando um URL é clicado, é verificado relativamente à reputação mais recente, antes de o utilizador ser redirecionado para o site de destino. O URL é assíncrono em sandbox para atualizar a sua reputação.

A remoção automática de zero horas (ZAP) para phishing deteta e neutraliza retroativamente mensagens de phishing maliciosas que já foram entregues em caixas de correio Exchange Online.

O ZAP para software maligno deteta e neutraliza retroativamente mensagens de software maligno que já foram entregues a caixas de correio Exchange Online.

O ZAP para spam deteta e neutraliza retroativamente mensagens de spam maliciosas que já foram entregues em caixas de correio Exchange Online.

As Vistas de Campanha permitem que os administradores vejam o panorama geral de um ataque, mais rápido e completamente, do que qualquer equipa poderia sem automatização. A Microsoft tira partido das vastas quantidades de dados anti-phishing, anti-spam e antimalware em todo o serviço para ajudar a identificar campanhas e, em seguida, permite que os administradores os investiguem do início ao fim, incluindo destinos, impactos e fluxos, que também estão disponíveis numa escrita de campanha transferível.

O botão Relatório incorporado nasversões suportadas do Outlook permite que as pessoas comuniquem facilmente falsos positivos (e-mail bom, marcados erradamente como incorretos) ou falsos negativos (e-mail incorreto marcado como bom) à Microsoft para análise adicional.

As Ligações Seguras para clientes do Office oferecem a mesma proteção de tempo de clique das Ligações Seguras, nativamente, dentro de aplicações do Office suportadas, como Word, PowerPoint e Excel.

A proteção para o OneDrive, SharePoint e Teams oferece a mesma proteção de Anexos Seguros contra ficheiros maliciosos, nativamente, dentro do OneDrive, SharePoint e Microsoft Teams.

Quando um URL que aponta para um ficheiro é selecionado após a entrega, a detonação de conteúdo ligado apresenta uma página de aviso até que o sandboxing do ficheiro esteja concluído e o URL seja considerado seguro.

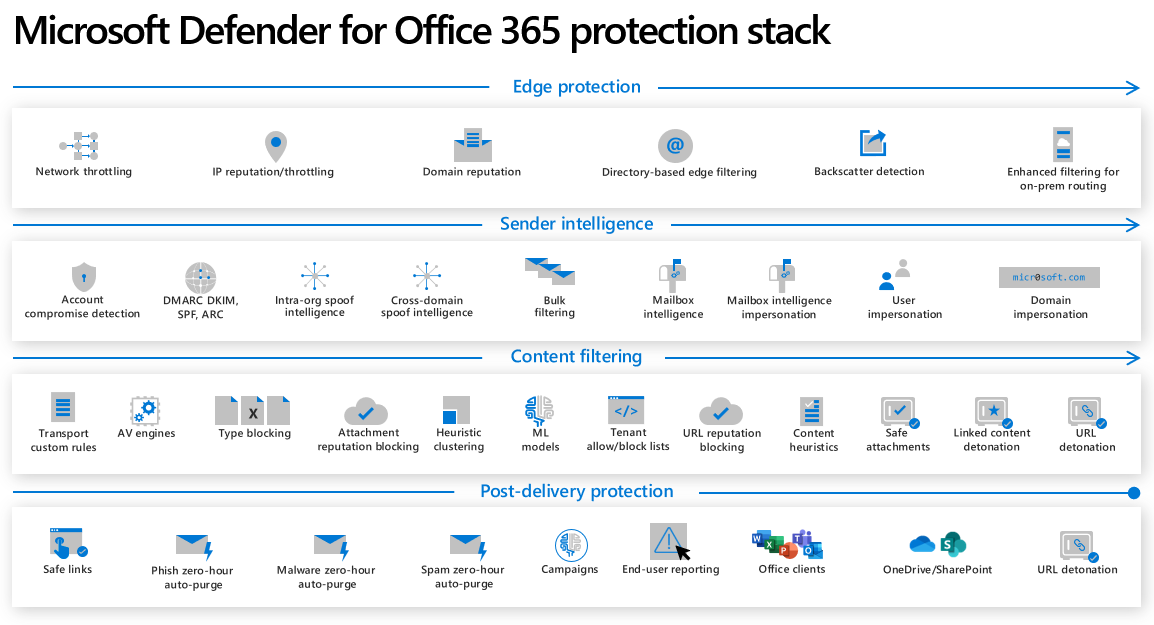

O diagrama da pilha de filtragem

O diagrama final (tal como acontece com todas as partes do diagrama que o compõem) está sujeito a alterações à medida que o produto cresce e se desenvolve. Marque esta página e utilize a opção de feedback que encontrará na parte inferior se precisar de perguntar após as atualizações. Para os seus registos, esta é a pilha com todas as fases por ordem:

Agradecimentos especiais da MSFTTracyP e da equipa de escrita de documentos a Giulian Garruba por este conteúdo.