Avaliação de segurança: Atributos do Histórico de SID não inseguros

O que é um atributo do Histórico de SID inseguro?

O Histórico de SID é um atributo que suporta cenários de migração. Cada conta de utilizador tem um IDentifier de Segurança (SID) associado que é utilizado para controlar o principal de segurança e o acesso que a conta tem quando se liga aos recursos. O Histórico de SID permite que o acesso a outra conta seja efetivamente clonado para outra e é extremamente útil para garantir que os utilizadores mantêm o acesso quando movidos (migrados) de um domínio para outro.

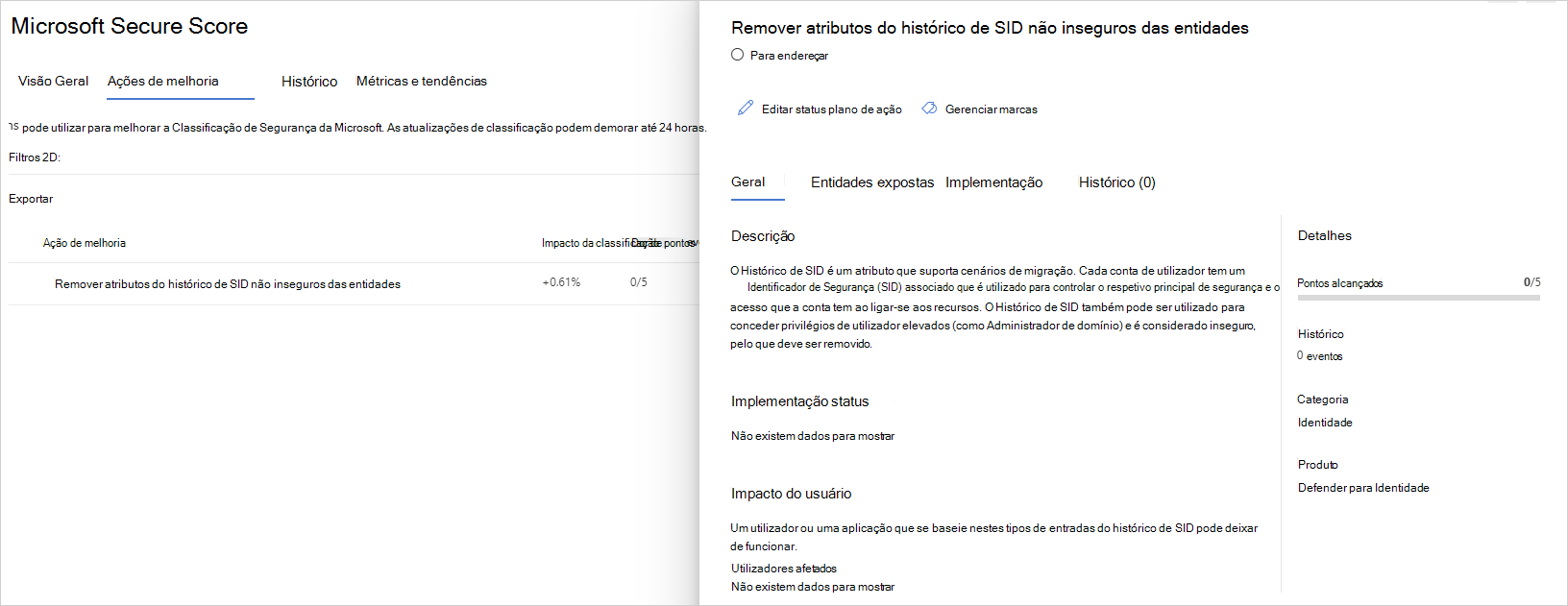

A avaliação verifica a existência de contas com atributos do Histórico de SID que Microsoft Defender para Identidade perfis como arriscados.

Que risco representa o atributo Histórico de SID inseguro?

As organizações que não conseguem proteger os seus atributos de conta deixam a porta desbloqueada para atores maliciosos.

Os atores maliciosos, tal como os ladrões, procuram frequentemente a forma mais fácil e silenciosa de entrar em qualquer ambiente. As contas configuradas com um atributo histórico de SID inseguro são janelas de oportunidades para atacantes e podem expor riscos.

Por exemplo, uma conta não confidencial num domínio pode conter o SID de Administração Empresarial no respetivo Histórico de SID de outro domínio na floresta do Active Directory, o que "eleva" o acesso da conta de utilizador a um Administração de Domínio efetivo em todos os domínios na floresta. Além disso, se tiver uma confiança de floresta sem a Filtragem de SID ativada (também denominada Quarentena), é possível injetar um SID de outra floresta e será adicionado ao token de utilizador quando autenticado e utilizado para avaliações de acesso.

Como fazer utilizar esta avaliação de segurança?

Reveja a ação recomendada em https://security.microsoft.com/securescore?viewid=actions para descobrir quais das suas contas têm um atributo histórico de SID não inseguro.

Tome as medidas adequadas para remover o atributo Histórico de SID das contas com o PowerShell através dos seguintes passos:

Identifique o SID no atributo SIDHistory na conta.

Get-ADUser -Identity <account> -Properties SidHistory | Select-Object -ExpandProperty SIDHistoryRemova o atributo SIDHistory com o SID identificado anteriormente.

Set-ADUser -Identity <account> -Remove @{SIDHistory='S-1-5-21-...'}

Observação

Embora as avaliações sejam atualizadas quase em tempo real, as classificações e os estados são atualizados a cada 24 horas. Embora a lista de entidades afetadas seja atualizada poucos minutos após a implementação das recomendações, a status ainda poderá demorar algum tempo até ser marcada como Concluída.