Avaliação de segurança: impedir que os utilizadores peçam um certificado válido para utilizadores arbitrários com base no modelo de certificado (ESC1) (Pré-visualização)

Este artigo descreve Microsoft Defender para Identidade Impedir que os utilizadores peçam um certificado válido para utilizadores arbitrários com base no relatório de avaliação da postura de segurança de identidade do modelo de certificado (ESC1).

O que são pedidos de certificado para utilizadores arbitrários?

Cada certificado é associado a uma entidade através do respetivo campo de assunto. No entanto, os certificados também incluem um campo Nome Alternativo do Requerente (SAN), que permite que o certificado seja válido para várias entidades.

O campo SAN é normalmente utilizado para serviços Web alojados no mesmo servidor, suportando a utilização de um único certificado HTTPS em vez de certificados separados para cada serviço. Quando o certificado específico também é válido para autenticação, ao conter um EKU adequado, como a Autenticação de Cliente, pode ser utilizado para autenticar várias contas diferentes.

Se um modelo de certificado tiver a opção Fornecer no pedido ativada, o modelo é vulnerável e os atacantes poderão conseguir inscrever um certificado válido para utilizadores arbitrários.

Importante

Se o certificado também for permitido para autenticação e não existirem medidas de mitigação impostas, como a aprovação do Gestor ou assinaturas autorizadas necessárias, o modelo de certificado é perigoso, pois permite que qualquer utilizador sem privilégios assuma qualquer utilizador arbitrário, incluindo um utilizador administrador de domínio.

Esta definição específica é uma das configurações incorretas mais comuns.

Como fazer utilizar esta avaliação de segurança para melhorar a minha postura de segurança organizacional?

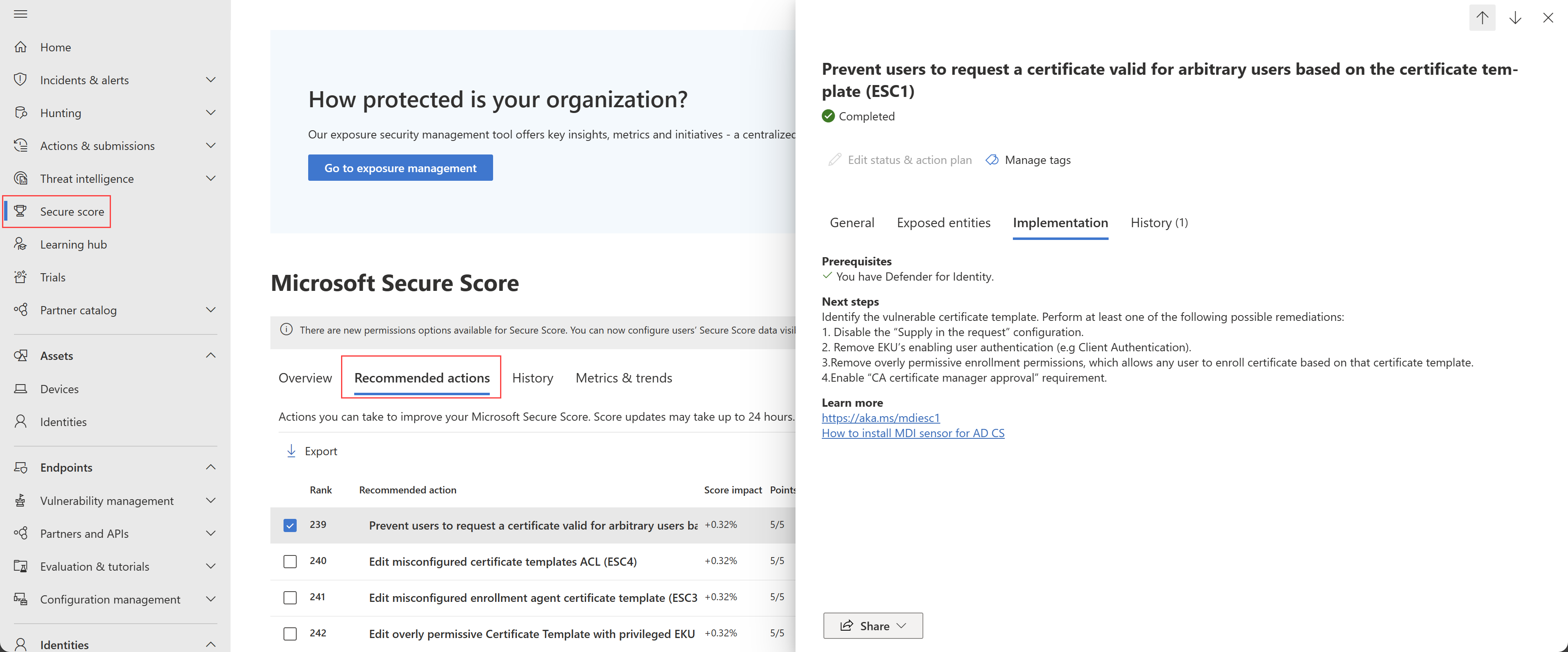

Reveja a ação recomendada em https://security.microsoft.com/securescore?viewid=actions para pedidos de certificado para utilizadores arbitrários. Por exemplo:

Para remediar pedidos de certificado para utilizadores arbitrários, execute pelo menos um dos seguintes passos:

Desative a opção Fornecer na configuração do pedido .

Remova quaisquer EKUs que ativem a autenticação de utilizador, como Autenticação de Cliente, início de sessão smartcard, autenticação de cliente PKINIT ou Qualquer finalidade.

Remova permissões de inscrição excessivamente permissivas, que permitem a qualquer utilizador inscrever o certificado com base nesse modelo de certificado.

Os modelos de certificado marcados como vulneráveis pelo Defender para Identidade têm, pelo menos, uma entrada de lista de acesso que suporta a inscrição de um grupo incorporado e sem privilégios, tornando-o explorável por qualquer utilizador. Exemplos de grupos incorporados e sem privilégios incluem Utilizadores Autenticados ou Todos.

Ative o requisito de aprovação do Gestor de Certificados de AC.

Remova o modelo de certificado de ser publicado por qualquer AC. Os modelos que não são publicados não podem ser pedidos e, portanto, não podem ser explorados.

Certifique-se de que testa as definições num ambiente controlado antes de as ativar na produção.

Observação

Embora as avaliações sejam atualizadas quase em tempo real, as classificações e os estados são atualizados a cada 24 horas. Embora a lista de entidades afetadas seja atualizada poucos minutos após a implementação das recomendações, a status ainda poderá demorar algum tempo até ser marcada como Concluída.