Configurar contas de ação Microsoft Defender para Identidade

O Defender para Identidade permite-lhe realizar ações de remediação direcionadas Active Directory local contas caso uma identidade seja comprometida. Para efetuar estas ações, Microsoft Defender para Identidade tem de ter as permissões necessárias para o fazer.

Por predefinição, o sensor Microsoft Defender para Identidade representa a LocalSystem conta do controlador de domínio e executa as ações, incluindo cenários de interrupção de ataques de Microsoft Defender XDR.

Se precisar de alterar este comportamento, configure uma gMSA dedicada e defina o âmbito das permissões de que precisa. Por exemplo:

Observação

A utilização de uma gMSA dedicada como uma conta de ação é opcional. Recomendamos que utilize as predefinições da LocalSystem conta.

Melhores práticas para contas de ação

Recomendamos que evite utilizar a mesma conta gMSA que configurou para ações geridas do Defender para Identidade em servidores que não sejam controladores de domínio. Se utilizar a mesma conta e o servidor estiver comprometido, um atacante poderá obter a palavra-passe da conta e obter a capacidade de alterar palavras-passe e desativar contas.

Também recomendamos que evite utilizar a mesma conta que a conta do Serviço de Diretório e a conta Gerir Ação. Isto deve-se ao facto de a conta do Serviço de Diretório necessitar apenas de permissões só de leitura para o Active Directory e as contas Gerir Ação precisarem de permissões de escrita em contas de utilizador.

Se tiver várias florestas, a conta de ação gerida gMSA tem de ser considerada fidedigna em todas as florestas ou criar uma separada para cada floresta. Para obter mais informações, veja Microsoft Defender para Identidade suporte para várias florestas.

Criar e configurar uma conta de ação específica

Crie uma nova conta gMSA. Para obter mais informações, veja Introdução às Contas de Serviço Geridas de Grupo.

Atribua o direito Iniciar sessão como um serviço à conta gMSA em cada controlador de domínio que executa o sensor do Defender para Identidade.

Conceda as permissões necessárias à conta gMSA da seguinte forma:

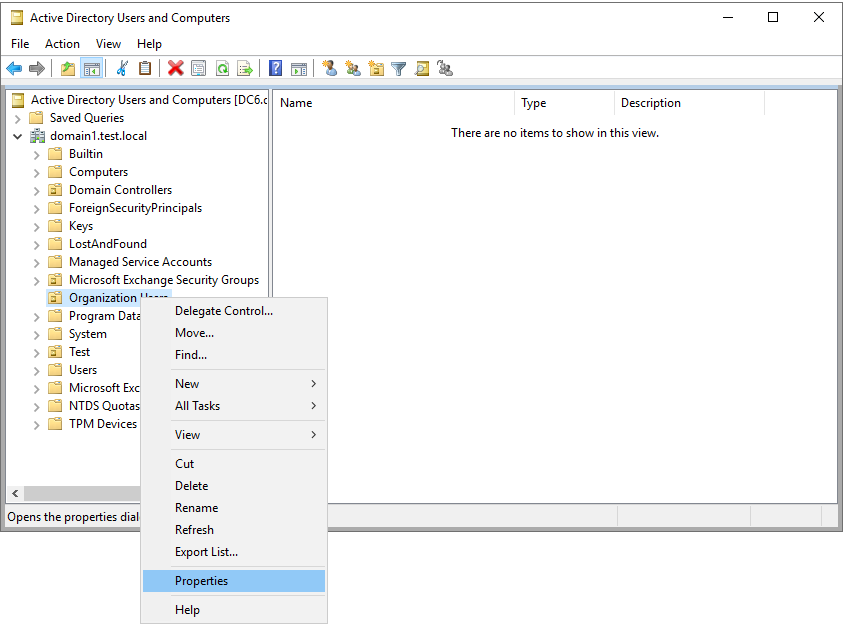

Abra Usuários e Computadores do Active Directory.

Clique com o botão direito do rato no domínio ou UO relevante e selecione Propriedades. Por exemplo:

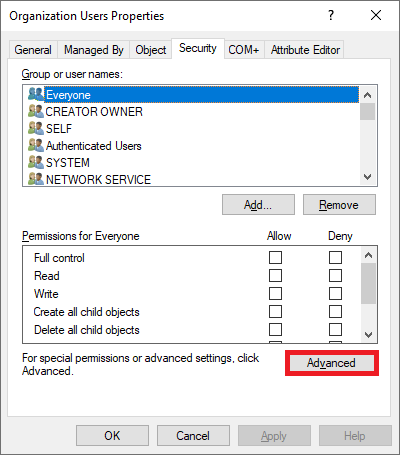

Aceda ao separador Segurança e selecione Avançadas. Por exemplo:

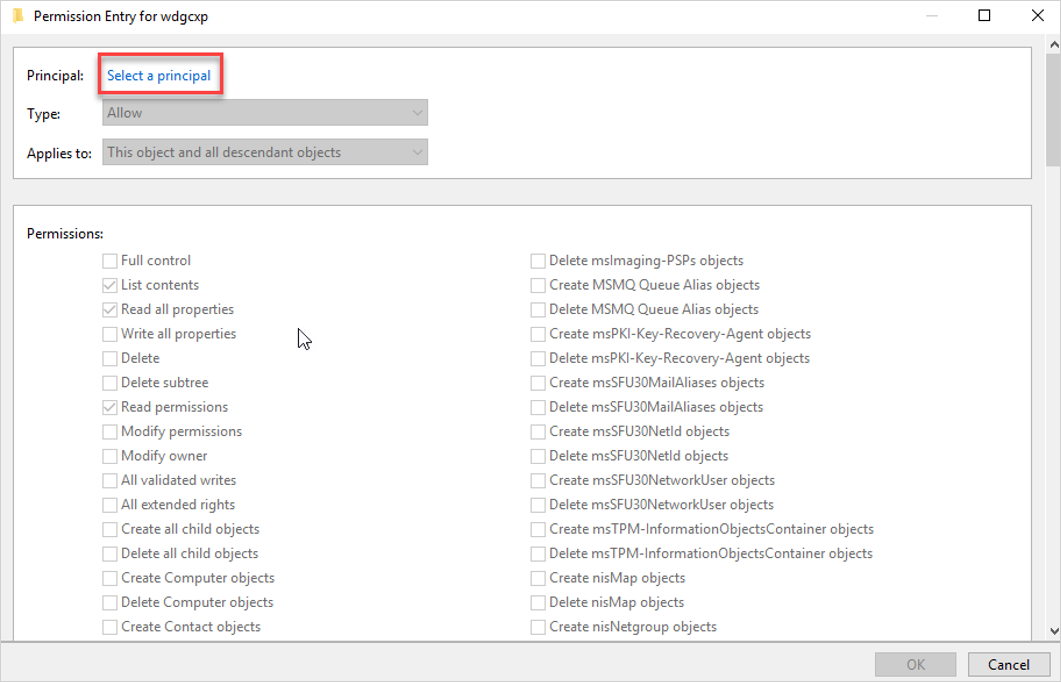

Selecione Adicionar>Selecionar um principal. Por exemplo:

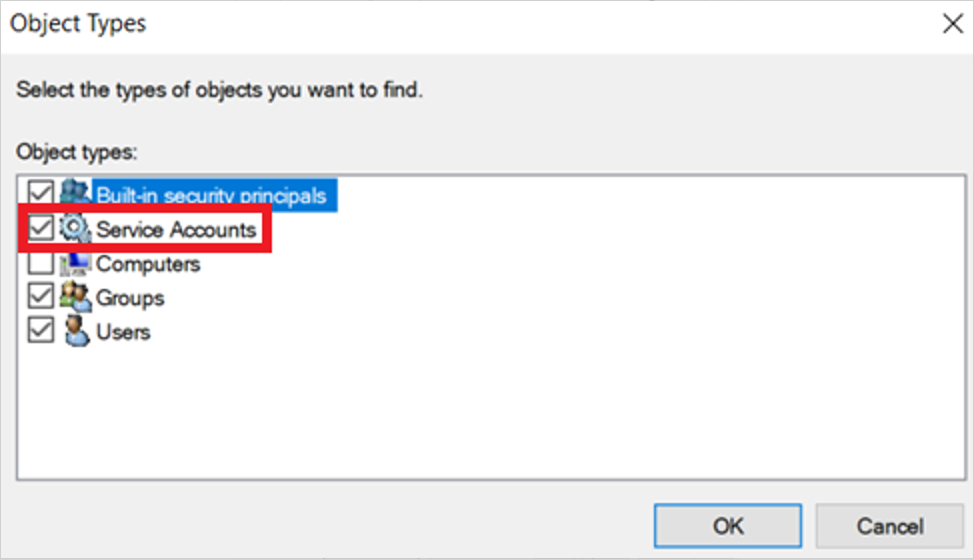

Certifique-se de que as Contas de serviço estão marcadas em Tipos de objeto. Por exemplo:

Na caixa Introduzir o nome do objeto a selecionar , introduza o nome da conta gMSA e selecione OK.

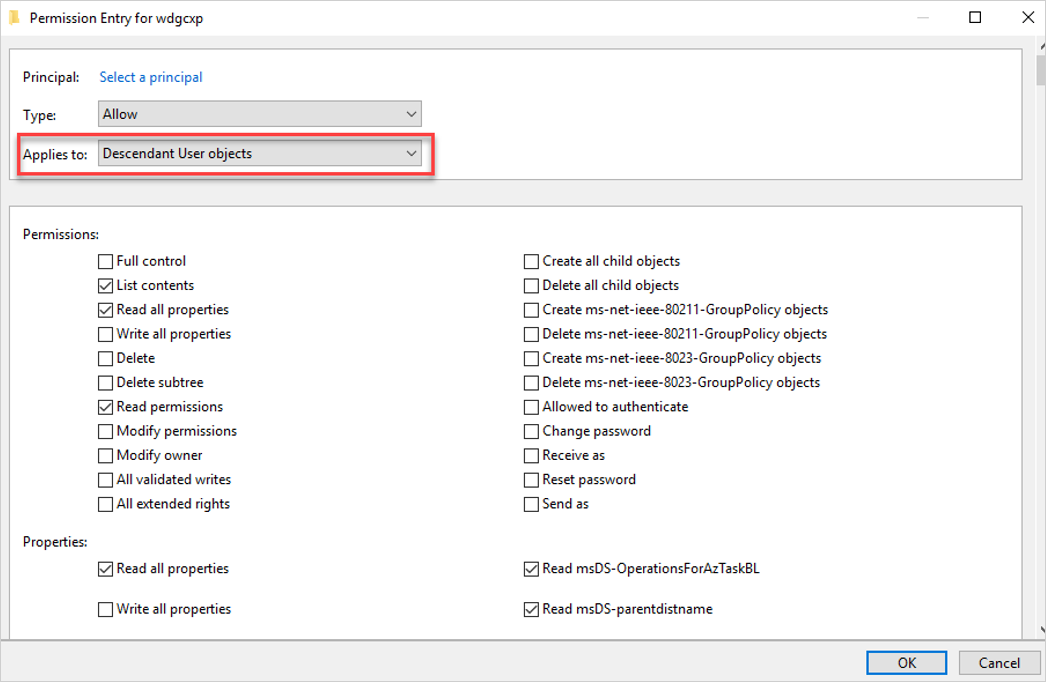

No campo Aplica-se a , selecione Objetos de Utilizador Descendente, deixe as definições existentes e adicione as permissões e propriedades apresentadas no exemplo seguinte:

As permissões necessárias incluem:

Ação Permissões Propriedades Ativar forçar a reposição de palavra-passe Redefinir senha - Read pwdLastSet

-Write pwdLastSetPara desativar o utilizador - - Read userAccountControl

-Write userAccountControl(Opcional) No campo Aplica-se a , selecione Objetos de Grupo Descendente e defina as seguintes propriedades:

Read membersWrite members

Selecione OK.

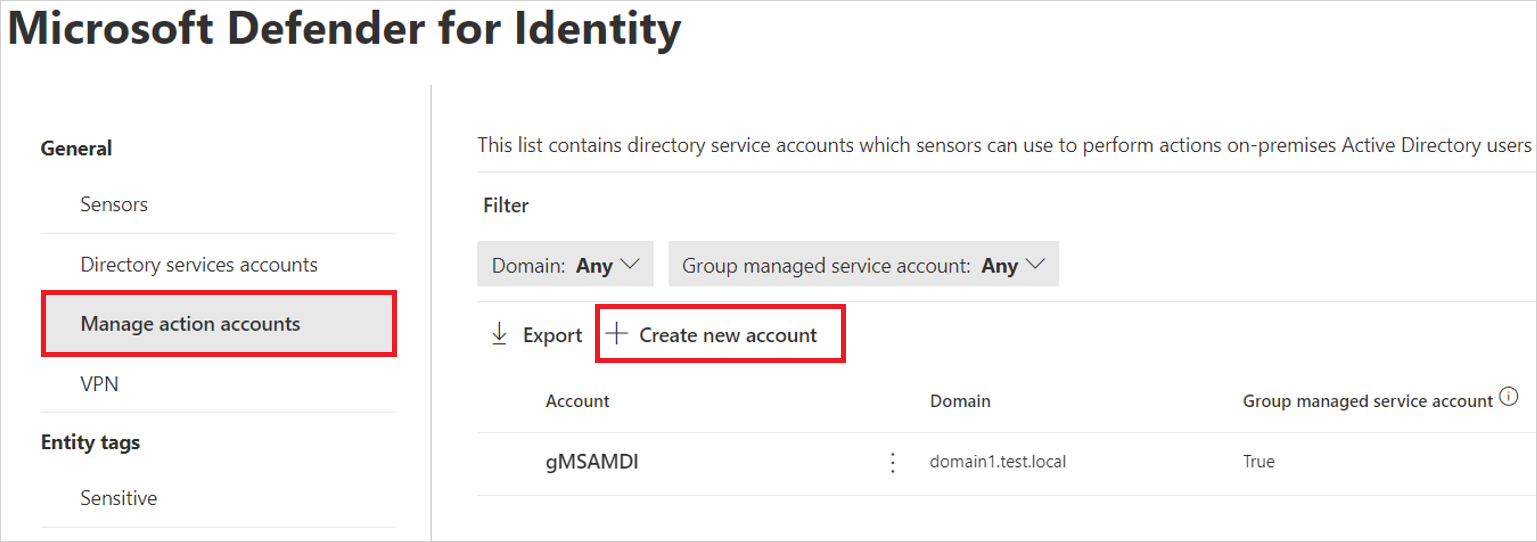

Adicionar a conta gMSA no portal do Microsoft Defender

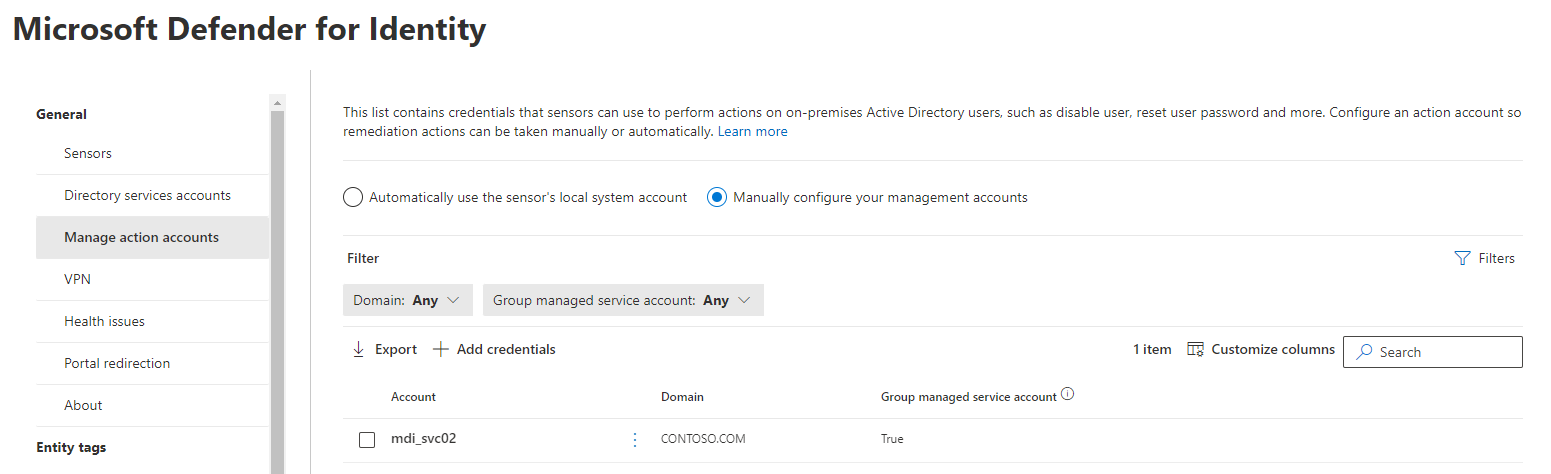

Aceda ao portal Microsoft Defender e selecione Definições ->Identidades>Microsoft Defender para Identidade>Gerir contas> de ação+Criar nova conta.

Por exemplo:

Introduza o nome e o domínio da conta e selecione Guardar.

A sua conta de ação está listada na página Gerir contas de ação .

Conteúdo relacionado

Para obter mais informações, veja Remediação de ações no Microsoft Defender para Identidade.