Configurar a implementação do Microsoft Defender para Ponto de Extremidade

Aplica-se a:

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Microsoft Defender XDR

Deseja experimentar o Microsoft Defender para Ponto de Extremidade? Inscreva-se para uma avaliação gratuita.

O primeiro passo ao implementar Microsoft Defender para Ponto de Extremidade é configurar o ambiente do Defender para Endpoint.

Neste cenário de implementação, é guiado através dos passos em:

- Validação de licenciamento

- Configuração do inquilino

- Configuração da rede

Observação

Para o orientar através de uma implementação típica, este cenário abrange apenas a utilização de Microsoft Configuration Manager. O Defender para Endpoint suporta a utilização de outras ferramentas de inclusão, mas não abordaremos esses cenários no guia de implementação. Para obter mais informações, veja Identificar a arquitetura e o método de implementação do Defender para Endpoint.

Dica

Como complemento a este artigo, consulte o nosso guia de configuração Microsoft Defender para Ponto de Extremidade para rever as melhores práticas e saber mais sobre ferramentas essenciais, como a redução da superfície de ataque e a proteção da próxima geração. Para uma experiência personalizada com base no seu ambiente, pode aceder ao guia de configuração automatizada do Defender para Endpoint no Centro de administração do Microsoft 365.

Verificar o estado da licença

Verificar o estado da licença e se foi aprovisionado corretamente pode ser feito através do centro de administração ou através do microsoft portal do Azure.

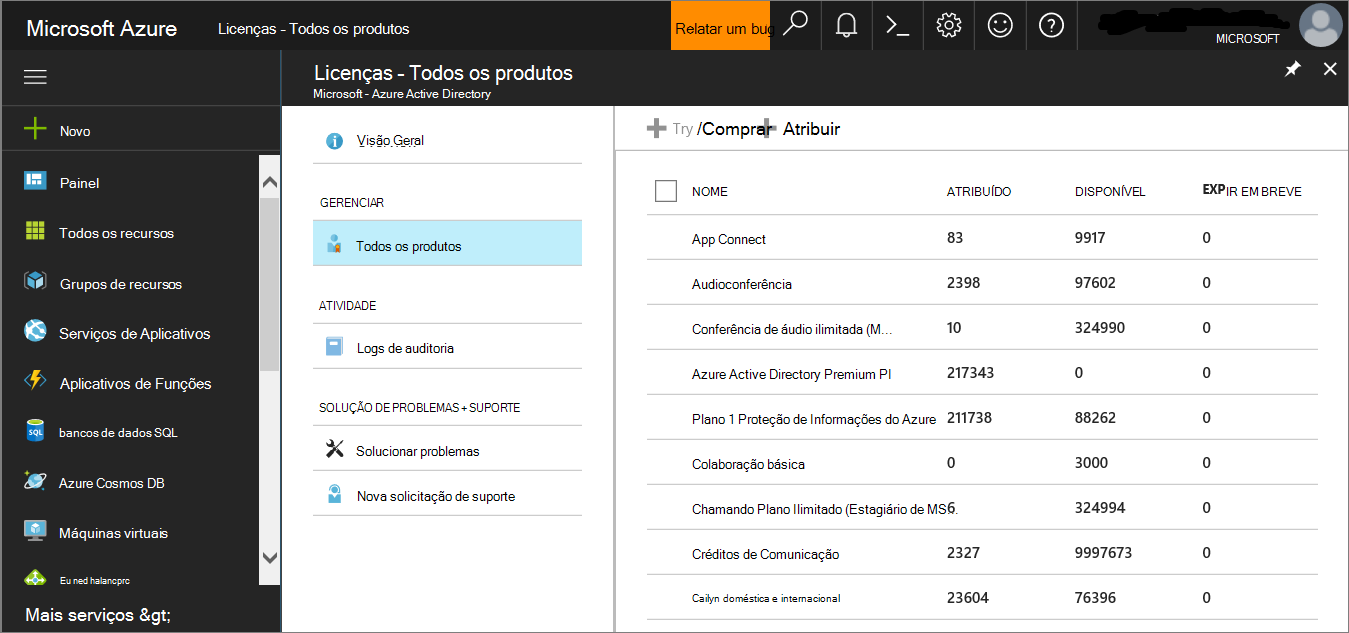

Para ver as suas licenças, aceda ao Microsoft portal do Azure e navegue para a secção Licença do Microsoft portal do Azure.

Em alternativa, no centro de administração, navegue paraSubscriçõesde Faturação>.

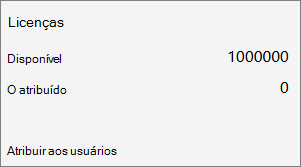

No ecrã, verá todas as licenças aprovisionadas e o respetivo Estado atual.

Validação do Fornecedor de Serviços Cloud

Para obter acesso ao qual as licenças são aprovisionadas à sua empresa e para marcar o estado das licenças, aceda ao centro de administração.

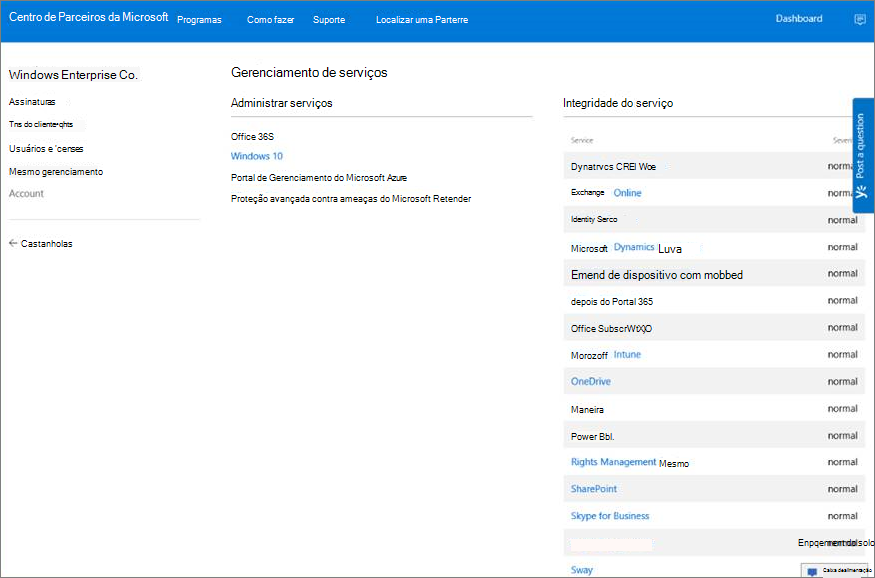

No Portal de parceiros, selecione Administrar serviços > Office 365.

Clicar na ligação Portal de parceiros abre a opção Administração em nome do utilizador e dá-lhe acesso ao centro de administração do cliente.

Configuração do Inquilino

Iniciar Microsoft Defender para Ponto de Extremidade inquilino é fácil. No menu de navegação, selecione qualquer item na secção Pontos finais ou qualquer funcionalidade Microsoft Defender XDR como Incidentes, Investigação, Centro de Ação ou Análise de ameaças para iniciar o processo de criação do inquilino.

Num browser, navegue para o portal Microsoft Defender.

Localização do datacenter

Microsoft Defender para Ponto de Extremidade armazena e processa dados na mesma localização utilizada pelo Microsoft Defender XDR. Se Microsoft Defender XDR ainda não tiver sido ativada, a integração no Defender para Endpoint também ativa Defender XDR e uma nova localização do datacenter é selecionada automaticamente com base na localização dos serviços de segurança ativos do Microsoft 365. A localização do datacenter selecionada é apresentada no ecrã.

Configuração da rede

Certifique-se de que os dispositivos se podem ligar aos serviços cloud do Defender para Endpoint. Recomenda-se a utilização de um proxy.

PASSO 1: configure o ambiente de rede para garantir a conectividade com o serviço Defender para Endpoint. PASSO 2: configure os seus dispositivos para se ligarem ao serviço Defender para Endpoint através de um proxy. PASSO 3: Verificar a conectividade do cliente aos URLs do serviço Microsoft Defender para Ponto de Extremidade.

Em determinados cenários, poderá querer permitir o tráfego para endereços IP. Nem todos os serviços estão acessíveis desta forma e tem de avaliar como resolver este potencial problema no seu ambiente, por exemplo, ao transferir centralmente e, em seguida, distribuir atualizações. Para obter mais informações, veja Opção 2: Configurar a conectividade com intervalos de IP estáticos.

Próxima etapa

- Continuar para o Passo 2 – Atribuir funções e permissões

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.