plug-in Microsoft Defender para Ponto de Extremidade para Subsistema do Windows para Linux (WSL)

Aplica-se a:

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Windows 11

- Windows 10, versão 2004 e posterior (compilação 19044 e posterior)

Visão Geral

Subsistema do Windows para Linux (WSL) 2, que substitui a versão anterior do WSL (suportada por Microsoft Defender para Ponto de Extremidade sem um plug-in), fornece um ambiente Linux totalmente integrado com o Windows, mas está isolado através da tecnologia de virtualização. O plug-in do Defender para Endpoint para WSL permite que o Defender para Endpoint dê mais visibilidade a todos os contentores WSL em execução ao ligar ao subsistema isolado.

Limitações e problemas conhecidos

Tenha em atenção as seguintes considerações antes de começar:

O plug-in não suporta atualizações automáticas em versões anteriores a

1.24.522.2. Na versão1.24.522.2e posterior. Atualizações são suportados através de Windows Update em todos os anéis. Atualizações através de Windows Server Update Services (WSUS), system center Configuration Manager (SCCM) e catálogo do Microsoft Update são suportados apenas na cadência de Produção para garantir a estabilidade do pacote.O plug-in demora alguns minutos a instanciar totalmente e até 30 minutos para que uma instância WSL2 se integre. As instâncias de contentor WSL de curta duração podem fazer com que a instância do WSL2 não apareça no portal do Microsoft Defender (https://security.microsoft.com). Quando qualquer distribuição estiver em execução há tempo suficiente (pelo menos 30 minutos), é apresentada.

A execução de um kernel personalizado e de uma linha de comandos de kernel personalizada não é suportada. Embora o plug-in não bloqueie a execução nessa configuração, não garante visibilidade no WSL quando está a executar um kernel personalizado e uma linha de comandos de kernel personalizada. Recomendamos que bloqueie essas configurações com Microsoft Intune definições wsl.

O plug-in não é suportado em computadores com um processador ARM64.

O plug-in fornece visibilidade sobre os eventos do WSL, mas outras funcionalidades como antimalware, Gerenciamento de Ameaças e Vulnerabilidades e comandos de resposta não estão disponíveis para o dispositivo lógico WSL.

Pré-requisitos de software

A versão

2.0.7.0do WSL ou posterior tem de estar em execução com, pelo menos, uma distribuição ativa. Executewsl --updatepara se certificar de que está na versão mais recente. Sewsl -–versionmostrar uma versão anterior a2.0.7.0, executewsl -–update –pre-releasepara obter a atualização mais recente.O dispositivo cliente Windows tem de estar integrado no Defender para Endpoint.

O dispositivo cliente Windows tem de estar a executar Windows 10, versão 2004 e posterior (compilação 19044 e posterior) ou Windows 11 para suportar as versões WSL que podem funcionar com o plug-in.

Nomes de ficheiros de instalador e componentes de software

Instalador: DefenderPlugin-x64-0.24.426.1.msi. Pode transferi-lo a partir da página de inclusão no portal Microsoft Defender. (Aceda a Definições>Pontos finais>Inclusão.)

Diretórios de instalação:

%ProgramFiles%%ProgramData%

Componentes instalados:

DefenderforEndpointPlug-in.dll. Esta DLL é a biblioteca para carregar o Defender para Endpoint para funcionar no WSL. Pode encontrá-la em%ProgramFiles%\Microsoft Defender for Endpoint plug-in for WSL\plug-in.healthcheck.exe. Este programa verifica o estado de funcionamento status do Defender para Endpoint e permite-lhe ver as versões instaladas do WSL, plug-in e Defender para Endpoint. Pode encontrá-la em%ProgramFiles%\Microsoft Defender for Endpoint plug-in for WSL\tools.

Etapas de instalação

Se a sua Subsistema do Windows para Linux ainda não estiver instalada, siga estes passos:

Abra o Terminal ou a Linha de Comandos. (No Windows, aceda a Iniciar>Linha de Comandos. Em alternativa, clique com o botão direito do rato no botão iniciar e, em seguida, selecione Terminal.)

Execute o comando

wsl -–install.Confirme que o WSL está instalado e em execução.

Com o Terminal ou a Linha de Comandos, execute

wsl –-updatepara se certificar de que tem a versão mais recente.Execute o

wslcomando para garantir que o WSL está em execução antes do teste.

Instale o plug-in ao seguir estes passos:

Instale o ficheiro MSI transferido a partir da secção de inclusão no portal do Microsoft Defender (Inclusão dePontos Finais>> de Definições>Subsistema do Windows para Linux 2 (plug-in)).

Abra uma linha de comandos/terminal e execute

wsl.

Observação

Se WslService estiver em execução, para durante o processo de instalação. Não precisa de integrar o subsistema separadamente. Em vez disso, o plug-in é automaticamente integrado no inquilino para o qual o anfitrião do Windows está integrado.

Microsoft Defender para Ponto de Extremidade atualização para o plug-in para a Atualização da BDC WSL.

Lista de verificação de validação da instalação

Após a atualização ou instalação, aguarde pelo menos cinco minutos para que o plug-in inicialize e escreva a saída do registo.

Abra o Terminal ou a Linha de Comandos. (No Windows, aceda a Iniciar>Linha de Comandos. Em alternativa, clique com o botão direito do rato no botão iniciar e, em seguida, selecione Terminal.)

Execute o comando:

cd "%ProgramFiles%\Microsoft Defender for Endpoint plug-in for WSL\tools".Execute o comando

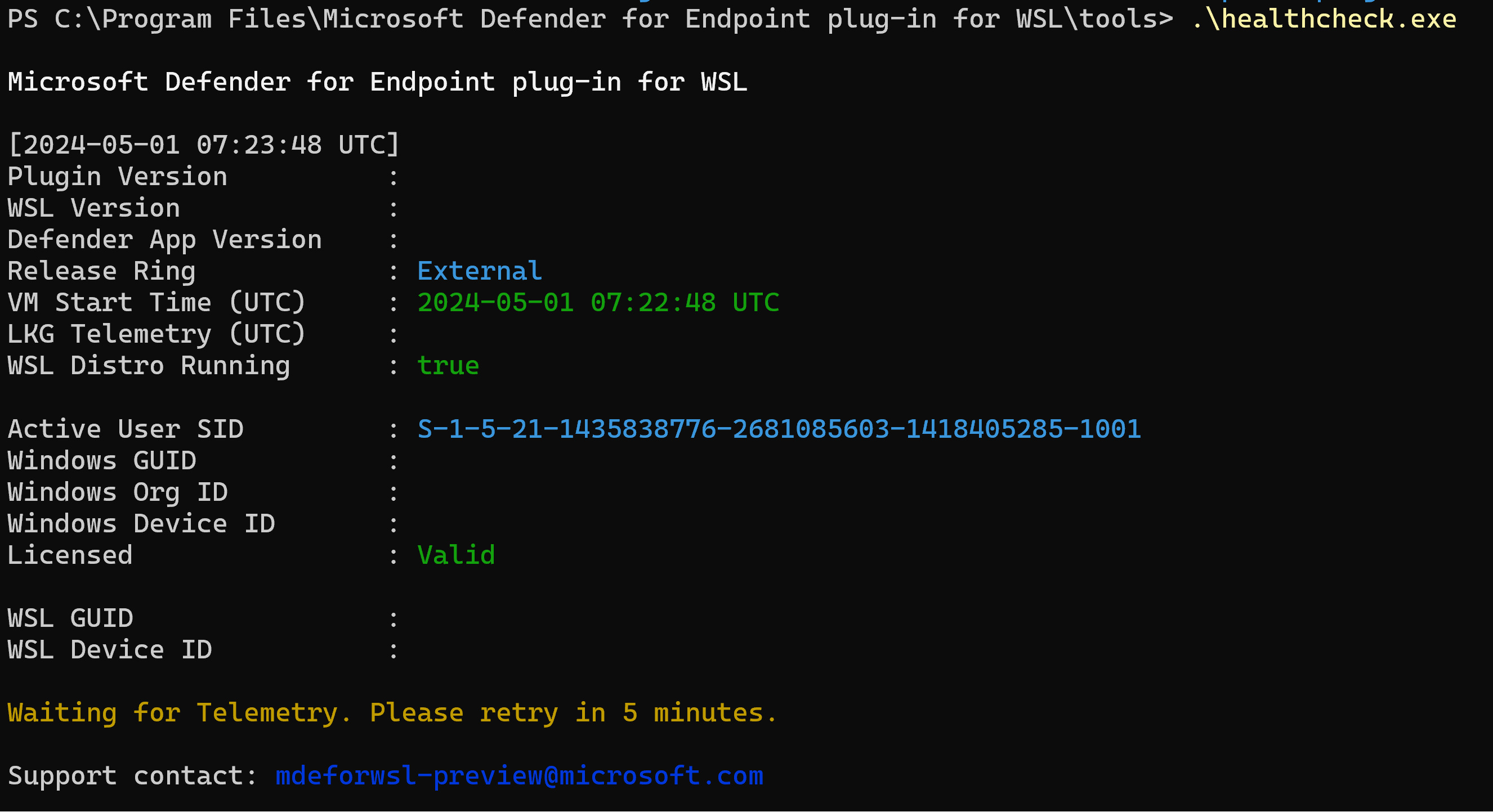

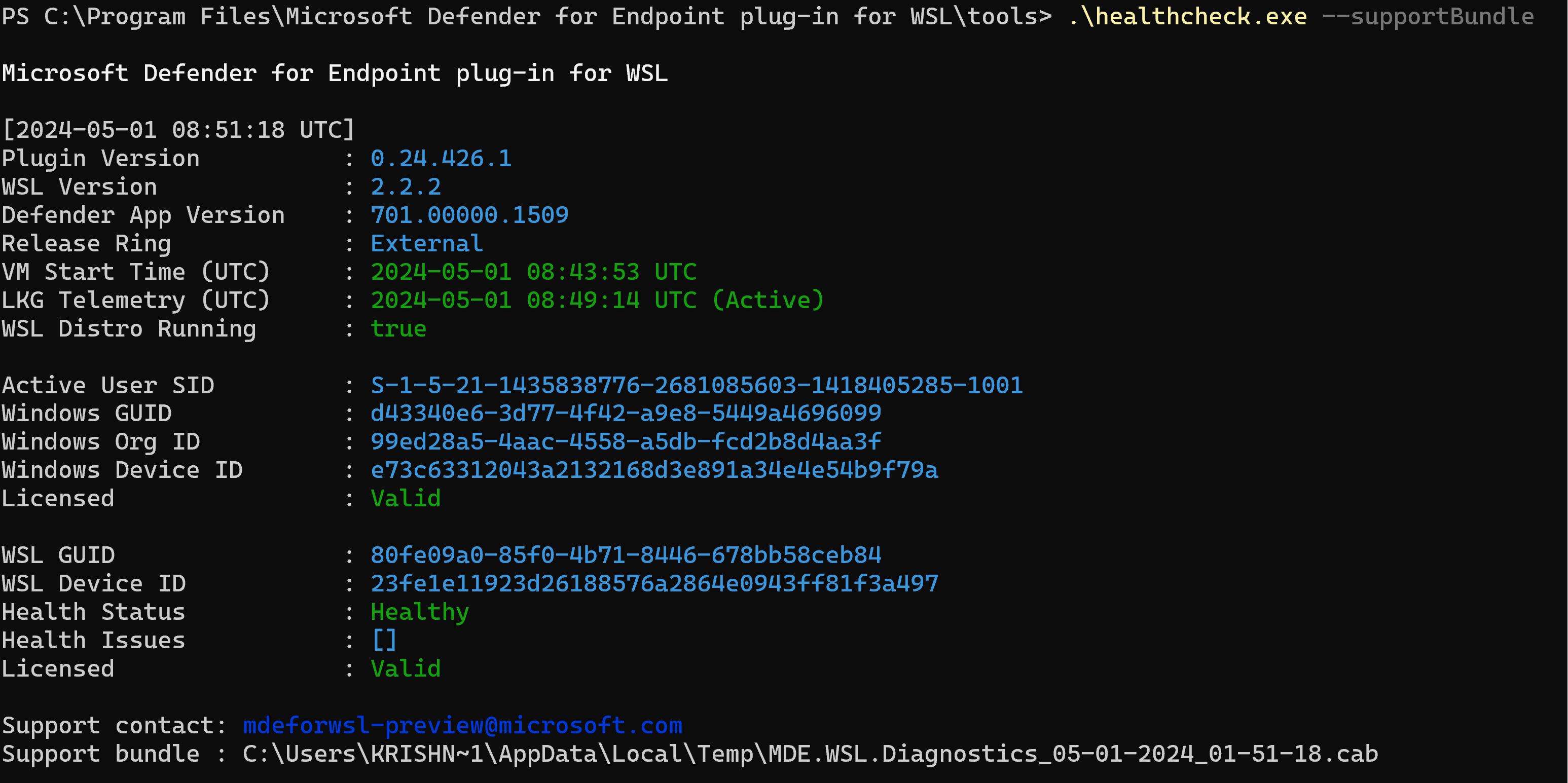

.\healthcheck.exe.Reveja os detalhes do Defender e WSL e certifique-se de que correspondem ou excedem os seguintes requisitos:

-

Versão do Plug-in:

1.24.522.2 -

Versão do WSL:

2.0.7.0ou posterior -

Versão da Aplicação Defender:

101.24032.0007 -

Estado de Funcionamento do Defender:

Healthy

-

Versão do Plug-in:

Definir um proxy para o Defender em execução no WSL

Esta secção descreve como configurar a conectividade de proxy para o plug-in do Defender para Endpoint. Se a sua empresa utilizar um proxy para fornecer conectividade ao Defender para Endpoint em execução no anfitrião do Windows, continue a ler para determinar se precisa de o configurar para o plug-in.

Se quiser utilizar a configuração do proxy de telemetria do windows anfitrião EDR para MDPE para o plug-in WSL, nada mais é necessário. Esta configuração é adotada automaticamente pelo plug-in.

Se quiser utilizar a configuração do proxy winhttp do anfitrião para MDPE para o plug-in WSL, nada mais é necessário. Esta configuração é adotada automaticamente pelo plug-in.

Se quiser utilizar a rede de anfitrião e a definição de proxy de rede para MDPE para o plug-in WSL, nada mais é necessário. Esta configuração é adotada automaticamente pelo plug-in.

Observação

O WSL Defender suporta apenas http o proxy.

Seleção do Proxy de Plug-in

Se o computador anfitrião contiver várias definições de proxy, o plug-in seleciona as configurações de proxy com a seguinte hierarquia:

Definição de proxy estático do Defender para Endpoint (

TelemetryProxyServer).Winhttpproxy (configurado através donetshcomando).Definições de proxy de Internet & de rede.

Por exemplo, se o computador anfitrião tiver Winhttp proxy e Network & Internet proxy, o plug-in seleciona Winhttp proxy como a configuração do proxy.

Observação

A DefenderProxyServer chave de registo já não é suportada. Siga os passos descritos anteriormente neste artigo para configurar o proxy no plug-in.

Teste de conectividade do Defender para Endpoint em execução no WSL

O teste de conectividade do Defender para Endpoint é acionado sempre que existir uma modificação de proxy no seu dispositivo e está agendado para ser executado a cada hora.

Ao iniciar o computador wsl, aguarde 5 minutos e, em seguida, execute healthcheck.exe (localizado em %ProgramFiles%\Microsoft Defender for Endpoint plug-in for WSL\tools para obter os resultados do teste de conectividade). Se tiver êxito, pode ver que o teste de conectividade foi um êxito. Se tiver falhado, pode ver que o teste de conectividade estava invalid a indicar que a conectividade do cliente do MDPE plug-in do WSL para o Defender para URLs de serviço do Ponto Final está a falhar.

Observação

A ConnectivityTest chave de registo já não é suportada.

Para definir um proxy para utilização em contentores WSL (as distribuições em execução no subsistema), veja Configuração de definições avançadas no WSL.

Verificar a funcionalidade e a experiência dos analistas do SOC

Depois de instalar o plug-in, o subsistema e todos os contentores em execução são integrados no portal do Microsoft Defender.

Inicie sessão no portal Microsoft Defender e abra a vista Dispositivos.

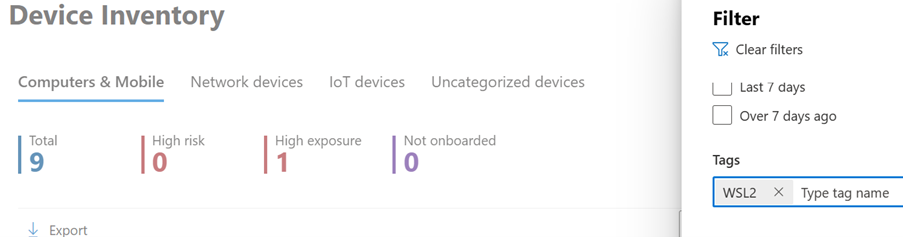

Filtre com a etiqueta WSL2.

Pode ver todas as instâncias do WSL no seu ambiente com um plug-in ativo do Defender para Endpoint para WSL. Estas instâncias representam todas as distribuições em execução no WSL num determinado anfitrião. O nome do anfitrião de um dispositivo corresponde ao do anfitrião do Windows. No entanto, é representado como um dispositivo Linux.

Abra a página do dispositivo. No painel Descrição geral , existe uma ligação para onde o dispositivo está alojado. A ligação permite-lhe compreender que o dispositivo está a ser executado num anfitrião do Windows. Em seguida, pode deslocar-se para o anfitrião para uma investigação e/ou resposta mais aprofundadas.

O linha do tempo é preenchido, semelhante ao Defender para Endpoint no Linux, com eventos do interior do subsistema (ficheiro, processo, rede). Pode observar a atividade e as deteções na vista linha do tempo. Os alertas e incidentes também são gerados conforme adequado.

Configurar uma etiqueta personalizada para o seu computador WSL

O plug-in integra o computador WSL com a etiqueta WSL2. Se você ou a sua organização precisarem de uma etiqueta personalizada, siga os passos descritos abaixo:

Abra a Editor de Registo como administrador.

Crie uma chave de registo com os seguintes detalhes:

- Nome:

GROUP - Tipo:

REG_SZou cadeia de registo - Valor:

Custom tag - Caminho:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection\DeviceTagging

- Nome:

Assim que o registo estiver definido, reinicie o wsl com os seguintes passos:

Abra a Linha de Comandos e execute o comando .

wsl --shutdownExecute o comando

wsl.

Aguarde 5 a 10 minutos para que o portal reflita as alterações.

Observação

O conjunto de etiquetas personalizadas no registo será seguido de um _WSL2.

Por exemplo, se o conjunto de valores do registo for Microsoft, a etiqueta personalizada será Microsoft_WSL2 e a mesma será visível no portal.

Testar o plug-in

Para testar o plug-in após a instalação, siga estes passos:

Abra o Terminal ou a Linha de Comandos. (No Windows, aceda a Iniciar>Linha de Comandos. Em alternativa, clique com o botão direito do rato no botão iniciar e, em seguida, selecione Terminal.)

Execute o comando

wsl.Transfira e extraia o ficheiro de script de https://aka.ms/MDE-Linux-EDR-DIY.

Na linha de comandos do Linux, execute o comando

./mde_linux_edr_diy.sh.Um alerta deverá aparecer no portal após alguns minutos para uma deteção na instância do WSL2.

Observação

Os eventos demoram cerca de cinco minutos a aparecer no portal do Microsoft Defender.

Trate o computador como se fosse um anfitrião Linux normal no seu ambiente para efetuar testes. Em particular, gostaríamos de obter o seu feedback sobre a capacidade de apresentar comportamentos potencialmente maliciosos com o novo plug-in.

Busca avançada

No esquema Investigação Avançada, na tabela, existe um novo atributo chamado HostDeviceId que pode utilizar para mapear uma instância do WSL para o DeviceInfo respetivo dispositivo anfitrião Windows. Seguem-se algumas consultas de investigação de exemplo:

Obter todos os IDs do dispositivo WSL para a organização/inquilino atual

//Get all WSL device ids for the current organization/tenant

let wsl_endpoints = DeviceInfo

| where OSPlatform == "Linux" and isempty(HostDeviceId) != true

| distinct DeviceId;

wsl_endpoints

Obter IDs de dispositivo WSL e os respetivos IDs de dispositivo anfitrião correspondentes

//Get WSL device ids and their corresponding host device ids

DeviceInfo

| where OSPlatform == "Linux" and isempty(HostDeviceId) != true

| distinct WSLDeviceId=DeviceId, HostDeviceId

Obter uma lista de IDs de dispositivos WSL em que curl ou wget foi executado

//Get a list of WSL device ids where curl or wget was run

let wsl_endpoints = DeviceInfo

| where OSPlatform == "Linux" and isempty(HostDeviceId) != true

| distinct DeviceId;

DeviceProcessEvents

| where FileName == "curl" or FileName == "wget"

| where DeviceId in (wsl_endpoints)

| sort by Timestamp desc

Solução de problemas

Falha na instalação

Se vir um erro ao iniciar o WSL, como A fatal error was returned by plugin 'DefenderforEndpointPlug-in' Error code: Wsl/Service/CreateInstance/CreateVm/Plugin/ERROR_FILE_NOT_FOUND, significa que o plug-in do Defender para Endpoint para a instalação do WSL está com falhas. Para o reparar, siga estes passos:

No Painel de Controle, aceda a Programas>e Funcionalidades.

Procure e selecione Microsoft Defender para Ponto de Extremidade plug-in para WSL. Em seguida, selecione Reparar. Esta ação deve corrigir o problema ao colocar os ficheiros corretos nos diretórios esperados.

O comando healthcheck.exe mostra a saída "Iniciar distribuição WSL com o comando "bash" e tentar novamente em cinco minutos."

Abra uma instância de terminal e execute o comando

wsl.Aguarde pelo menos cinco minutos antes de voltar a executar o marcar de estado de funcionamento.

O healthcheck.exe comando pode mostrar o resultado " A aguardar telemetria. Tente novamente dentro de cinco minutos."

Se esse erro ocorrer, aguarde cinco minutos e volte a executar healthcheck.exe.

Não vê nenhum dispositivo no portal do Microsoft Defender ou não vê nenhum evento no linha do tempo

Verifique os seguintes itens:

Se não estiver a ver um objeto de computador, certifique-se de que passou tempo suficiente para concluir a integração (normalmente, até 10 minutos).

Certifique-se de que utiliza os filtros corretos e de que tem as permissões adequadas atribuídas para ver todos os objetos do dispositivo. (Por exemplo, a sua conta/grupo está restrito a um grupo específico?)

Utilize a ferramenta de marcar de estado de funcionamento para fornecer uma descrição geral do estado de funcionamento geral do plug-in. Abra o Terminal e execute a ferramenta a

healthcheck.exepartir de%ProgramFiles%\Microsoft Defender for Endpoint plug-in for WSL\tools.Ative o teste de conectividade e marcar para a conectividade do Defender para Endpoint no WSL. Se o teste de conectividade falhar, forneça a saída da ferramenta de marcar de estado de funcionamento à nossa equipa de suporte.

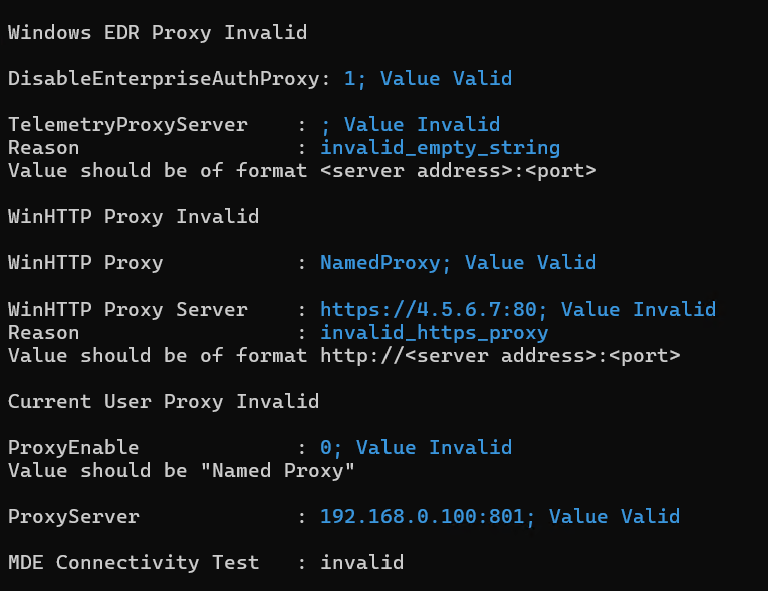

O teste de conectividade comunica "inválido" no marcar de estado de funcionamento

Se o computador tiver uma configuração de proxy, execute o comando

healthCheck --extendedProxy. Isto irá fornecer informações sobre que proxy(s) está definido(s) no seu computador e se estas configurações são inválidas para o WSL Defender.

Se os passos mencionados acima não corrigirem o problema, inclua as seguintes definições de configuração no

.wslconfiglocalizado no WSL%UserProfile%e reinicie o WSL. Pode encontrar detalhes sobre as definições nas Definições do WSL.Em Windows 11

# Settings apply across all Linux distros running on WSL 2 [wsl2] dnsTunneling=true networkingMode=mirroredEm Windows 10

# Settings apply across all Linux distros running on WSL 2 [wsl2] dnsProxy=false

Os problemas de conectividade persistem

Recolha os registos de rede ao seguir estes passos:

Abra uma linha de comandos elevada (administrador) do PowerShell.

Transferir e executar:

.\collect-networking-logs.ps1Invoke-WebRequest -UseBasicParsing "https://raw.githubusercontent.com/microsoft/WSL/master/diagnostics/collect-networking-logs.ps1" -OutFile collect-networking-logs.ps1 Set-ExecutionPolicy Bypass -Scope Process -Force .\collect-networking-logs.ps1Abra uma nova linha de comandos e execute o seguinte comando:

wsl.Abra uma linha de comandos elevada (admin) e execute o seguinte comando:

wsl --debug-shell.Na shell de depuração, execute:

mdatp connectivity test.Permitir que o teste de conectividade seja concluído.

Pare a .ps1 executada no passo 2.

Partilhe o ficheiro de .zip gerado juntamente com o pacote de suporte que pode ser recolhido conforme mencionado nos passos.

Recolher um pacote de suporte

Se se deparar com outros desafios ou problemas, abra o Terminal e execute os seguintes comandos para gerar um grupo de suporte:

cd "%ProgramFiles%\Microsoft Defender for Endpoint plug-in for WSL\tools".\healthcheck.exe --supportBundleO pacote de suporte pode ser encontrado no caminho fornecido pelo comando anterior.

WSL1 vs WSL2

Microsoft Defender plug-in do Ponto Final para WSL suporta distribuições do Linux em execução no WSL 2. Se estiverem associados ao WSL 1, poderá deparar-se com problemas. Por conseguinte, é aconselhável desativar o WSL 1. Para tal com a política de Intune, execute os seguintes passos:

Aceda ao centro de administração do Microsoft Intune.

Aceda aPerfis de Configuração de Dispositivos>>Criar>Nova Política.

Selecione Windows 10 e catálogo deDefinições posterior>.

Crie um nome para o novo perfil e procure Subsistema do Windows para Linux para ver e adicionar a lista completa de definições disponíveis.

Defina a definição Permitir WSL1 como Desativado, para garantir que apenas as distribuições do WSL 2 podem ser utilizadas.

Em alternativa, se quiser continuar a utilizar o WSL 1 ou não utilizar a Política de Intune, pode associar seletivamente as distribuições instaladas para executar no WSL 2 ao executar o comando no PowerShell:

wsl --set-version <YourDistroName> 2Para ter o WSL 2 como a sua versão WSL predefinida para novas distribuições a serem instaladas no sistema, execute o seguinte comando no PowerShell:

wsl --set-default-version 2

Substituir Cadência de versão

O plug-in utiliza a cadência EDR do Windows por predefinição. Se quiser mudar para uma cadência anterior, defina

OverrideReleaseRingum dos seguintes no registo e reinicie o WSL:-

Nome:

OverrideReleaseRing -

Tipo:

REG_SZ -

Valor:

Dogfood or External or InsiderFast or Production -

Caminho:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Microsoft Defender for Endpoint plug-in for WSL

-

Nome: