Configurar os recursos do Microsoft Defender para Ponto de Extremidade no iOS

Aplica-se a:

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Microsoft Defender XDR

Deseja experimentar o Defender para Ponto de Extremidade? Inscreva-se para uma avaliação gratuita.

Observação

O Defender para Endpoint no iOS utilizaria uma VPN para fornecer a funcionalidade Proteção Web. Esta não é uma VPN normal e é uma VPN local/de ciclo autónomo que não aceita tráfego fora do dispositivo.

Acesso Condicional com o Defender para Endpoint no iOS

Microsoft Defender para Ponto de Extremidade no iOS juntamente com Microsoft Intune e Microsoft Entra ID permite impor políticas de Conformidade do dispositivo e Acesso Condicional com base na classificação de risco do dispositivo. O Defender para Endpoint é uma solução de Defesa Contra Ameaças para Dispositivos Móveis (MTD) que pode implementar para utilizar esta capacidade através de Intune.

Para obter mais informações sobre como configurar o Acesso Condicional com o Defender para Endpoint no iOS, consulte Defender para Endpoint e Intune.

Proteção Web e VPN

Por predefinição, o Defender para Endpoint no iOS inclui e ativa a proteção Web, que ajuda a proteger os dispositivos contra ameaças da Web e a proteger os utilizadores de ataques de phishing. Os indicadores anti-phishing e personalizados (URL e Domínio) são suportados como parte da proteção Web. Os indicadores personalizados baseados em IP não são atualmente suportados no iOS. Atualmente, a Filtragem de Conteúdo Web não é suportada em plataformas móveis (Android e iOS).

O Defender para Endpoint no iOS utiliza uma VPN para fornecer esta capacidade. A VPN é local e, ao contrário da VPN tradicional, o tráfego de rede não é enviado para fora do dispositivo.

Embora esteja ativada por predefinição, podem existir alguns casos que requerem a desativação da VPN. Por exemplo, quer executar algumas aplicações que não funcionam quando uma VPN está configurada. Nestes casos, pode optar por desativar a VPN da aplicação no dispositivo ao seguir estes passos:

No seu dispositivo iOS, abra a aplicação Definições , selecione Geral e, em seguida , VPN.

Selecione o botão i para Microsoft Defender para Ponto de Extremidade.

Desative Ligar a Pedido para desativar a VPN.

Observação

A proteção Web não está disponível quando a VPN está desativada. Para reativar a proteção Web, abra a aplicação Microsoft Defender para Ponto de Extremidade no dispositivo e, em seguida, selecione Iniciar VPN.

Desativar a proteção Web

A proteção Web é uma das principais funcionalidades do Defender para Endpoint e requer uma VPN para fornecer essa capacidade. A VPN utilizada é uma VPN local/loopback e não uma VPN tradicional. No entanto, existem vários motivos pelos quais os clientes podem não preferir a VPN. Se não quiser configurar uma VPN, pode desativar a proteção Web e implementar o Defender para Endpoint sem essa funcionalidade. Outras funcionalidades do Defender para Endpoint continuam a funcionar.

Esta configuração está disponível para dispositivos inscritos (MDM) e dispositivos não inscritos (MAM). Para clientes com MDM, os administradores podem configurar a proteção Web através de dispositivos geridos na Configuração da Aplicação. Para os clientes sem inscrição, através da MAM, os administradores podem configurar a proteção Web através de aplicações geridas na Configuração da Aplicação.

Configurar a proteção Web

Desativar a proteção Web com a MDM

Utilize os seguintes passos para desativar a proteção Web para dispositivos inscritos.

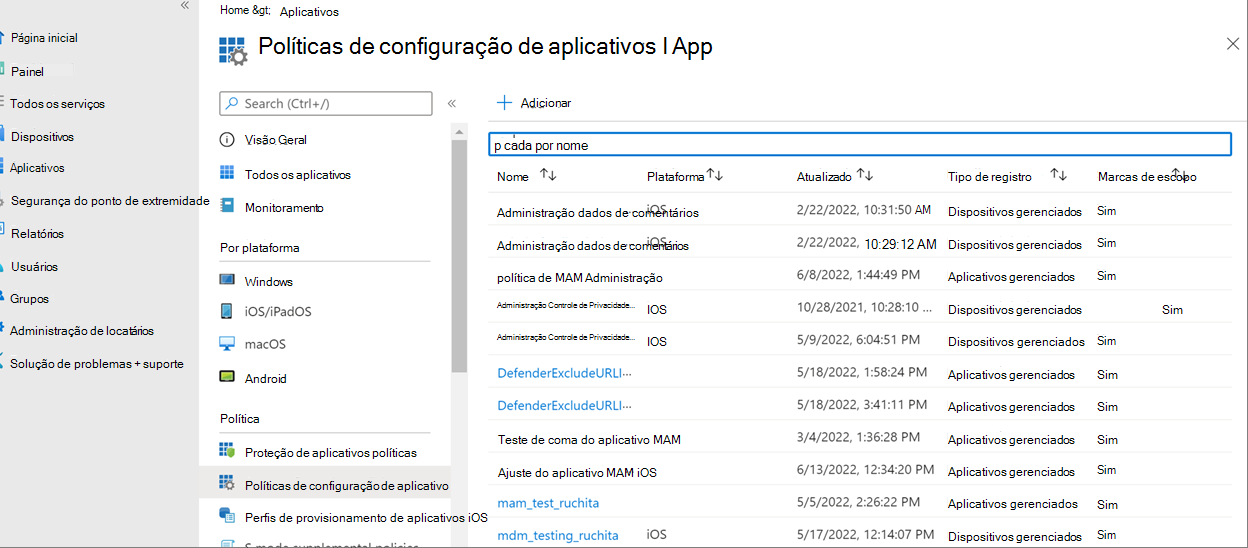

No centro de administração do Microsoft Intune, aceda a Aplicações>Políticas de configuração de aplicações>Adicionar>dispositivos geridos.

Atribua um nome à política, Plataforma > iOS/iPadOS.

Selecione Microsoft Defender para Ponto de Extremidade como a aplicação de destino.

Na página Definições , selecione Utilizar estruturador de configuração e, em seguida, adicione

WebProtectioncomo chave e defina o respetivo tipo de valor comoString.- Por predefinição,

WebProtection = true. Um administrador tem de definirWebProtection = falsepara desativar a proteção Web. - O Defender para Endpoint envia o heartbeat para o portal Microsoft Defender sempre que um utilizador abre a aplicação.

- Selecione Seguinte e, em seguida, atribua este perfil a dispositivos/utilizadores visados.

- Por predefinição,

Desativar a proteção Web com MAM

Utilize os seguintes passos para desativar a proteção Web para dispositivos não inscritos.

No Microsoft Intune centro de administração, aceda a Aplicações>Políticas de configuração de aplicaçõesAdicionar>aplicações geridas>.

Dê um nome de para a política.

Em Selecionar Aplicações Públicas, selecioneMicrosoft Defender para Ponto de Extremidade como a aplicação de destino.

Na página Definições , em Definições de Configuração Geral, adicione

WebProtectioncomo a chave e defina o respetivo valor comofalse.- Por predefinição,

WebProtection = true. Um administrador pode definirWebProtection = falsepara desativar a proteção Web. - O Defender para Endpoint envia o heartbeat para o portal Microsoft Defender sempre que um utilizador abre a aplicação.

- Selecione Seguinte e, em seguida, atribua este perfil a dispositivos/utilizadores visados.

- Por predefinição,

Observação

A WebProtection chave não é aplicável ao Filtro de Controlo na lista de dispositivos supervisionados. Se quiser desativar a proteção Web para dispositivos supervisionados, pode remover o perfil filtro de controlo.

Configurar a proteção de rede

A proteção de rede no Microsoft Defender para o ponto final está ativada por predefinição. Os administradores podem utilizar os seguintes passos para configurar a proteção de rede. Esta configuração está disponível para ambos os dispositivos inscritos através da configuração de MDM e de dispositivos não inscritos através da configuração de MAM.

Observação

Apenas deve ser criada uma política para a Proteção de rede, seja através de MDM ou MAM. A inicialização da proteção de rede requer que o utilizador final abra a aplicação uma vez.

Configurar a proteção de rede com a MDM

Para configurar a proteção de rede com a configuração mdm para dispositivos inscritos, siga estes passos:

No centro de administração do Microsoft Intune, navegue para Aplicações>Políticas de configuração de aplicações>Adicionar>dispositivos geridos.

Indique o nome e a descrição da política. Em Plataforma, selecione iOS/iPad.

Na aplicação de destino, selecione Microsoft Defender para Ponto de Extremidade.

Na página Definições , selecione o formato definições de configuração Utilizar estruturador de configuração.

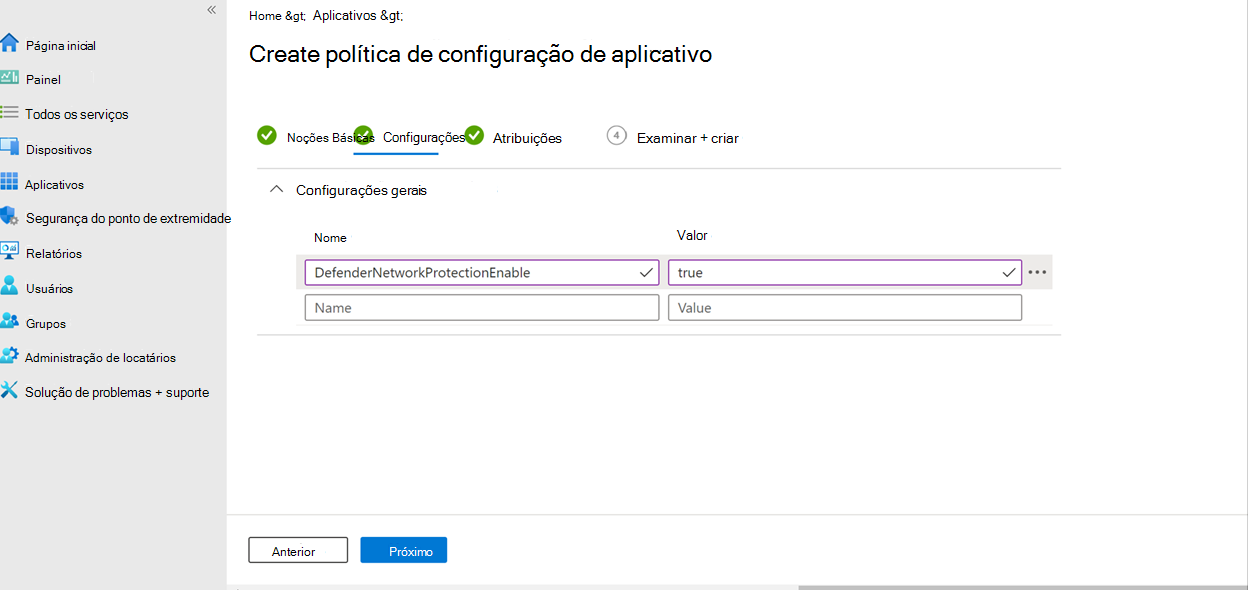

Adicione

DefenderNetworkProtectionEnablecomo a chave de configuração. Defina o respetivo tipo de valor comoStringe defina o respetivo valor como parafalsedesativar a proteção de rede. (A proteção de rede está ativada por predefinição.)Para outras configurações relacionadas com a proteção de rede, adicione as seguintes chaves, escolha o valor e o tipo de valor correspondentes.

Chave Tipo do Valor Predefinição (true-enable, false-disable) Descrição DefenderOpenNetworkDetectionInteiro 2 1 - Auditoria, 0 - Desativar, 2 - Ativar (predefinição). Esta definição é gerida por um Administração de TI para auditar, desativar ou ativar a deteção de rede aberta, respetivamente. No modo de auditoria, os alertas são enviados apenas para o portal Microsoft Defender sem experiência de utilizador final. Para a experiência do utilizador final, defina-a como Enable.DefenderEndUserTrustFlowEnableCadeia de caracteres falso true - ativar, falso - desativar; Esta definição é utilizada pelos administradores de TI para ativar ou desativar a experiência do utilizador final na aplicação para confiar e desconfiar das redes não seguras e suspeitas. DefenderNetworkProtectionAutoRemediationCadeia de caracteres verdadeiro true - ativar, falso - desativar; Esta definição é utilizada pelo administrador de TI para ativar ou desativar os alertas de remediação que são enviados quando um utilizador executa atividades de remediação, como mudar para pontos de acesso WIFI mais seguros. DefenderNetworkProtectionPrivacyCadeia de caracteres verdadeiro true - ativar, falso - desativar; Esta definição é gerida pelo administrador de TI para ativar ou desativar a privacidade na proteção de rede. Se a privacidade estiver desativada, será apresentado o consentimento do utilizador para partilhar o wi-fi malicioso. Se a privacidade estiver ativada, não é apresentado o consentimento do utilizador e não são recolhidos dados da aplicação. Na secção Atribuições , um administrador pode escolher grupos de utilizadores a incluir e excluir da política.

Reveja e crie a política de configuração.

Configurar a proteção de rede com MAM

Utilize o procedimento seguinte para configurar a configuração de MAM para dispositivos não inscritos para proteção de rede (o registo de dispositivos Authenticator é necessário para a configuração de MAM) em dispositivos iOS.

No centro de administração do Microsoft Intune, navegue para Aplicações>Políticas de configuração de aplicaçõesAdicionar>Aplicações> geridas >Criar uma nova política de configuração de aplicações.

Forneça um nome e uma descrição para identificar exclusivamente a política. Em seguida, selecione Selecionar Aplicações públicas e selecioneMicrosoft Defender para Plataforma iOS/iPadOS.

Na página Definições , adicione DefenderNetworkProtectionEnable como a chave e o valor para

falsedesativar a proteção de rede. (A proteção de rede está ativada por predefinição.)Para outras configurações relacionadas com a proteção de rede, adicione as seguintes chaves e o valor correspondente adequado.

Chave Predefinição (verdadeiro - ativar, falso - desativar) Descrição DefenderOpenNetworkDetection2 1 - Auditoria, 0 - Desativar, 2 - Ativar (predefinição). Esta definição é gerida por um administrador de TI para ativar, auditar ou desativar a deteção de rede aberta. No Modo de auditoria, os alertas são enviados apenas para o portal ATP sem experiência do lado do utilizador. Para a experiência do utilizador, defina a configuração para o modo "Ativar". DefenderEndUserTrustFlowEnablefalso true - ativar, falso - desativar; Esta definição é utilizada pelos administradores de TI para ativar ou desativar a experiência do utilizador final na aplicação para confiar e desconfiar das redes não seguras e suspeitas. DefenderNetworkProtectionAutoRemediationverdadeiro true - ativar, falso - desativar; Esta definição é utilizada pelo administrador de TI para ativar ou desativar os alertas de remediação que são enviados quando um utilizador executa atividades de remediação, como mudar para pontos de acesso WIFI mais seguros. DefenderNetworkProtectionPrivacyverdadeiro true - ativar, falso - desativar; Esta definição é gerida pelo administrador de TI para ativar ou desativar a privacidade na proteção de rede. Se a privacidade estiver desativada, será apresentado o consentimento do utilizador para partilhar o wi-fi malicioso. Se a privacidade estiver ativada, não é apresentado o consentimento do utilizador e não são recolhidos dados da aplicação. Na secção Atribuições , um administrador pode escolher grupos de utilizadores a incluir e excluir da política.

Reveja e crie a política de configuração.

Observação

Abrir Wi-Fi Alerta de Rede: É gerado um alerta sempre que um utilizador se liga a uma rede Wi-Fi aberta. Se o utilizador voltar a ligar-se à mesma rede num período de sete dias, não será gerado nenhum novo alerta. No entanto, ligar a uma rede de Wi-Fi aberta diferente resulta num alerta imediato.

Coexistência de vários perfis VPN

O Apple iOS não suporta a ativação simultânea de várias VPNs em todo o dispositivo. Embora possam existir múltiplos perfis VPN no dispositivo, apenas uma VPN pode estar ativa de cada vez.

Configurar Microsoft Defender para Ponto de Extremidade sinal de risco na política de proteção de aplicações (MAM)

Microsoft Defender para Ponto de Extremidade no iOS ativa o cenário da Política de Proteção de Aplicações. Os utilizadores finais podem instalar a versão mais recente da aplicação diretamente a partir da loja de aplicações da Apple. Certifique-se de que o dispositivo está registado no Authenticator com a mesma conta a ser utilizada para integrar no Defender para um registo MAM bem-sucedido.

Microsoft Defender para Ponto de Extremidade pode ser configurado para enviar sinais de ameaça a serem utilizados nas Políticas de Proteção de Aplicações (APP, também conhecidas como MAM) no iOS/iPadOS. Com esta capacidade, também pode utilizar Microsoft Defender para Ponto de Extremidade para proteger o acesso a dados empresariais de dispositivos não inscritos.

Siga os passos na seguinte ligação para configurar políticas de proteção de aplicações com Microsoft Defender para Ponto de Extremidade Configurar sinais de risco do Defender na política de proteção de aplicações (MAM)

Para obter mais informações sobre a política de proteção de aplicações ou MAM, veja Definições de política de proteção de aplicações iOS.

Controles de privacidade

Microsoft Defender para Ponto de Extremidade no iOS permite controlos de privacidade para administradores e utilizadores finais. Isto inclui os controlos para dispositivos inscritos (MDM) e não inscritos (MAM).

Se estiver a utilizar a MDM, os administradores podem configurar controlos de privacidade através de Dispositivos geridos na Configuração da Aplicação. Se estiver a utilizar a MAM sem inscrição, os administradores podem configurar controlos de privacidade através de Aplicações geridas na Configuração da Aplicação. Os utilizadores finais também podem configurar as definições de privacidade no Microsoft Defender definições da aplicação.

Configurar a privacidade no relatório de alertas phish

Os clientes podem agora ativar o controlo de privacidade para o relatório phish enviado por Microsoft Defender para Ponto de Extremidade no iOS para que o nome de domínio não seja incluído como parte de um alerta de phish sempre que um site phish é detetado e bloqueado por Microsoft Defender para Ponto de Extremidade.

Configurar controlos de privacidade na MDM

Utilize os seguintes passos para ativar a privacidade e não recolher o nome de domínio como parte do relatório de alertas phish para dispositivos inscritos.

No centro de administração do Microsoft Intune, aceda a Aplicações>Políticas de configuração de aplicações>Adicionar>dispositivos geridos.

Atribua um nome à política, Plataforma > iOS/iPadOS e selecione o tipo de perfil.

Selecione Microsoft Defender para Ponto de Extremidade como a aplicação de destino.

Na página Definições , selecione Utilizar estruturador de configuração e adicione

DefenderExcludeURLInReportcomo chave e defina o respetivo tipo de valor como Booleano.- Para ativar a privacidade e não recolher o nome de domínio, introduza o valor como

truee atribua esta política aos utilizadores. Por predefinição, este valor está definido comofalse. - Para utilizadores com chave definida como

true, o alerta phish não contém as informações de nome de domínio sempre que um site malicioso é detetado e bloqueado pelo Defender para Endpoint.

- Para ativar a privacidade e não recolher o nome de domínio, introduza o valor como

Selecione Seguinte e atribua este perfil a dispositivos/utilizadores visados.

Configurar controlos de privacidade na MAM

Utilize os seguintes passos para ativar a privacidade e não recolher o nome de domínio como parte do relatório de alertas phish para dispositivos não inscritos.

No Microsoft Intune centro de administração, aceda a Aplicações>Políticas de configuração de aplicaçõesAdicionar>aplicações geridas>.

Dê um nome de para a política.

Em Selecionar Aplicações Públicas, selecioneMicrosoft Defender para Ponto de Extremidade como a aplicação de destino.

Na página Definições , em Definições de Configuração Geral, adicione

DefenderExcludeURLInReportcomo a chave e defina o respetivo valor comotrue.- Para ativar a privacidade e não recolher o nome de domínio, introduza o valor como

truee atribua esta política aos utilizadores. Por predefinição, este valor está definido comofalse. - Para utilizadores com chave definida como

true, o alerta phish não contém as informações de nome de domínio sempre que um site malicioso é detetado e bloqueado pelo Defender para Endpoint.

- Para ativar a privacidade e não recolher o nome de domínio, introduza o valor como

Selecione Seguinte e atribua este perfil a dispositivos/utilizadores visados.

Configurar controlos de privacidade do utilizador final na aplicação Microsoft Defender

Estes controlos ajudam o utilizador final a configurar as informações partilhadas com a organização.

Para dispositivos supervisionados, os controlos de utilizador final não estão visíveis. O seu administrador decide e controla as definições. No entanto, para dispositivos não supervisionados, o controlo é apresentado em Definições > Privacidade.

Os utilizadores veem um botão de alternar para Informações de Site Não Seguras. Este botão de alternar só é visível se o administrador tiver definido DefenderExcludeURLInReport = true.

Se for ativada por um administrador, os utilizadores podem especificar se devem enviar informações de site não seguras para a respetiva organização. Por predefinição, está definido como false, o que significa que as informações não seguras do site não são enviadas. Se o utilizador o ativar para true, os detalhes do site não seguros serão enviados.

Ativar ou desativar os controlos de privacidade não afeta a marcar de conformidade do dispositivo ou o acesso condicional.

Observação

Em dispositivos supervisionados com o perfil de configuração, o Microsoft Defender para Ponto de Extremidade pode aceder a todo o URL e, se for considerado phishing, está bloqueado. Num dispositivo Não Supervisionado, Microsoft Defender para Ponto de Extremidade tem acesso apenas ao nome de domínio e, se o domínio não for um URL de phishing, não será bloqueado.

Permissões opcionais

Microsoft Defender para Ponto de Extremidade no iOS ativa permissões opcionais no fluxo de integração. Atualmente, as permissões exigidas pelo Defender para Endpoint são obrigatórias no fluxo de inclusão. Com esta funcionalidade, os administradores podem implementar o Defender para Endpoint em dispositivos BYOD sem impor a permissão de VPN obrigatória durante a integração. Os utilizadores finais podem integrar a aplicação sem as permissões obrigatórias e podem rever posteriormente estas permissões. Esta funcionalidade está atualmente presente apenas para dispositivos inscritos (MDM).

Configurar permissões opcionais com a MDM

Os administradores podem utilizar os seguintes passos para ativar a permissão VPN Opcional para dispositivos inscritos.

No centro de administração do Microsoft Intune, aceda a Aplicações>Políticas de configuração de aplicações>Adicionar>dispositivos geridos.

Atribua um nome à política e selecione Plataforma > iOS/iPadOS.

Selecione Microsoft Defender para Ponto de Extremidade como a aplicação de destino.

Na página Definições , selecione Utilizar estruturador de configuração e adicione

DefenderOptionalVPNcomo chave e defina o respetivo tipo de valor comoBoolean.- Para ativar a permissão VPN opcional, introduza o valor como

truee atribua esta política aos utilizadores. Por predefinição, este valor está definido comofalse. - Para os utilizadores com a chave definida como

true, os utilizadores podem integrar a aplicação sem conceder a permissão VPN.

- Para ativar a permissão VPN opcional, introduza o valor como

Selecione Seguinte e atribua este perfil a dispositivos/utilizadores visados.

Configurar permissões opcionais como utilizador final

Os utilizadores finais instalam e abrem a aplicação Microsoft Defender para iniciar a integração.

- Se um administrador tiver configurado permissões opcionais, o utilizador pode Ignorar a permissão VPN e concluir a integração.

- Mesmo que o utilizador tenha ignorado a VPN, o dispositivo é capaz de integrar e é enviado um heartbeat.

- Se a VPN estiver desativada, a proteção Web não estará ativa.

- Mais tarde, o utilizador pode ativar a proteção Web a partir da aplicação, que instala a configuração de VPN no dispositivo.

Observação

A Permissão Opcional é diferente de Desativar a Proteção Web. A Permissão de VPN opcional só ajuda a ignorar a permissão durante a integração, mas está disponível para o utilizador final rever e ativá-la mais tarde. Embora Desativar a Proteção Web permita que os utilizadores integrem a aplicação Defender para Endpoint sem a Proteção Web. Não pode ser ativado mais tarde.

Deteção de jailbreak

Microsoft Defender para Ponto de Extremidade tem a capacidade de detetar dispositivos não geridos e geridos com jailbreak. Estas verificações de jailbreak são feitas periodicamente. Se um dispositivo for detetado como desbloqueado por jailbreak, estes eventos ocorrem:

- É comunicado um alerta de alto risco ao portal Microsoft Defender. Se a Conformidade e o Acesso Condicional do dispositivo estiverem configurados com base na classificação de risco do dispositivo, o dispositivo será impedido de aceder aos dados empresariais.

- Os dados do utilizador na aplicação são limpos. Quando o utilizador abre a aplicação após a jailbreak, o perfil VPN (apenas o Perfil de VPN de loopback do Defender para Endpoint) também é eliminado e não é oferecida qualquer proteção Web. Os perfis de VPN fornecidos por Intune não são removidos.

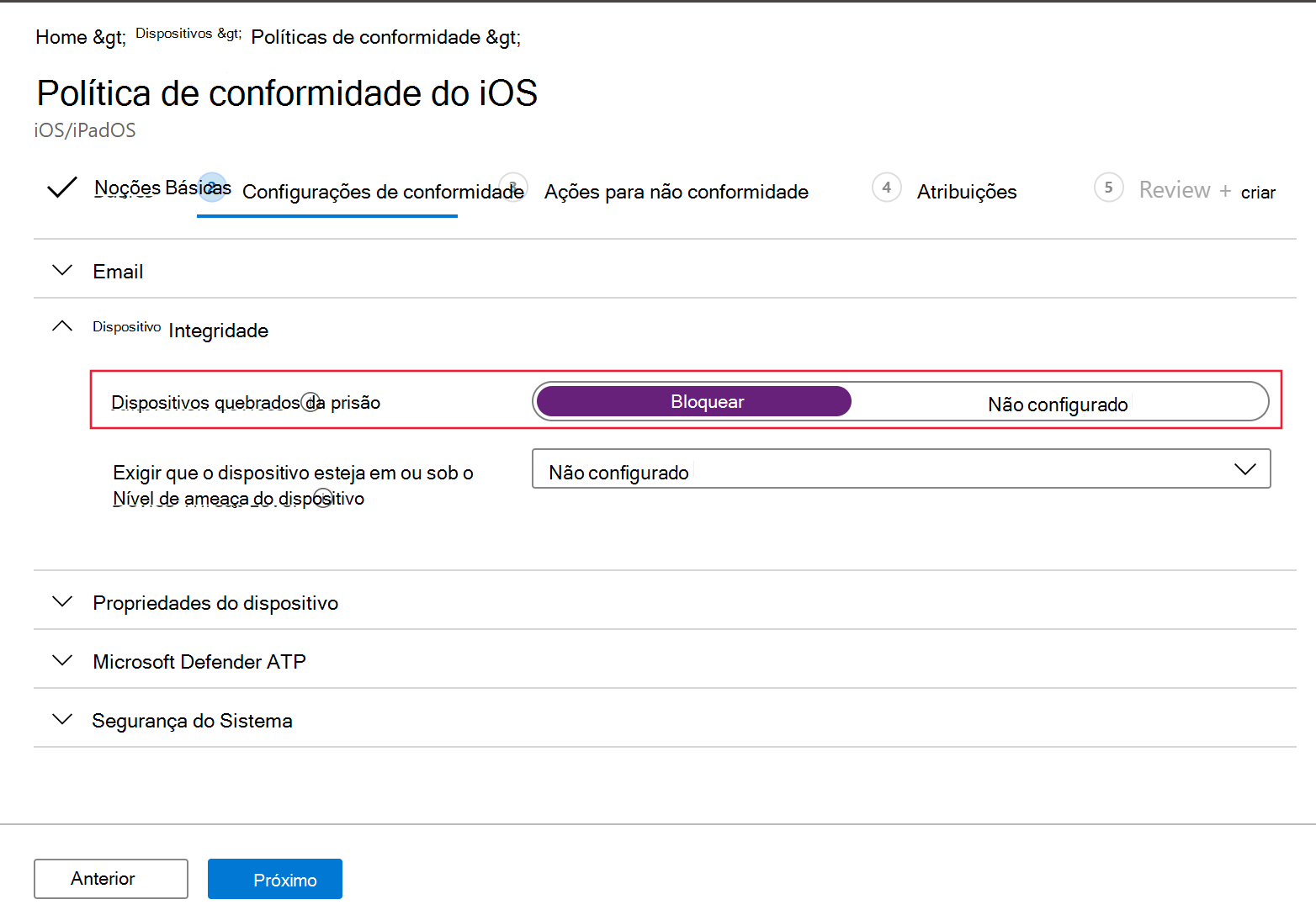

Configurar a política de conformidade em dispositivos desbloqueados por jailbreak

Para proteger os dados empresariais de serem acedidos em dispositivos iOS desbloqueados por jailbreak, recomendamos que configure a seguinte política de conformidade no Intune.

Observação

A deteção de jailbreak é uma capacidade fornecida pelo Microsoft Defender para Ponto de Extremidade no iOS. No entanto, recomendamos que configure esta política como uma camada extra de defesa contra cenários de jailbreak.

Siga os passos abaixo para criar uma política de conformidade para dispositivos desbloqueados por jailbreak.

No centro de administração do Microsoft Intune, aceda aPolíticas de Conformidadede Dispositivos>>Criar Política. Selecione "iOS/iPadOS" como plataforma e selecione Criar.

Especifique um nome da política, como Política de Conformidade para Jailbreak.

Na página de definições de compatibilidade, selecione para expandir a secção Estado de Funcionamento do Dispositivo e selecione

Blockno campo Dispositivos desbloqueados por jailbreak .Na secção Ações de não conformidade , selecione as ações de acordo com os seus requisitos e, em seguida, selecione Seguinte.

Na secção Atribuições , selecione os grupos de utilizadores que pretende incluir para esta política e, em seguida, selecione Seguinte.

Na secção Rever + Criar , verifique se todas as informações introduzidas estão corretas e, em seguida, selecione Criar.

Configurar indicadores personalizados

O Defender para Endpoint no iOS também permite que os administradores configurem indicadores personalizados em dispositivos iOS. Para obter mais informações sobre como configurar indicadores personalizados, veja Descrição geral dos indicadores.

Observação

O Defender para Endpoint no iOS suporta a criação de indicadores personalizados apenas para URLs e domínios. Os indicadores personalizados baseados em IP não são suportados no iOS.

O IP 245.245.0.1 é um IP interno do Defender e não deve ser incluído em indicadores personalizados pelos clientes para evitar quaisquer problemas de funcionalidade.

Para iOS, não são gerados alertas no portal Microsoft Defender quando o URL ou o domínio definido no indicador é acedido.

Configurar a avaliação de vulnerabilidades de aplicações

A redução do risco cibernético requer uma gestão abrangente de vulnerabilidades baseada no risco para identificar, avaliar, remediar e controlar todas as suas maiores vulnerabilidades nos seus recursos mais críticos, tudo numa única solução. Visite esta página para saber mais sobre Gerenciamento de Vulnerabilidades do Microsoft Defender no Microsoft Defender para Ponto de Extremidade.

O Defender para Endpoint no iOS suporta avaliações de vulnerabilidades do SO e das aplicações. A avaliação de vulnerabilidades de versões iOS está disponível para dispositivos inscritos (MDM) e não inscritos (MAM). A avaliação de vulnerabilidades das aplicações destina-se apenas a dispositivos inscritos (MDM). Os administradores podem utilizar os seguintes passos para configurar a avaliação de vulnerabilidades das aplicações.

Num dispositivo supervisionado

Certifique-se de que o dispositivo está configurado no modo Supervisionado.

Para ativar a funcionalidade no centro de administração do Microsoft Intune, aceda a Endpoint Security>Microsoft Defender para Ponto de Extremidade>Enable App sync para dispositivos iOS/iPadOS.

Observação

Para obter a lista de todas as aplicações, incluindo aplicações não geridas, o administrador tem de ativar a definição Enviar dados completos de inventário de aplicações em dispositivos iOS/iPadOS pessoais no Portal do Intune Administração para os dispositivos supervisionados marcados como "Pessoais". Para os dispositivos supervisionados marcados como "Empresariais" no Portal do Intune Administração, o administrador não precisa de ativar Enviar dados completos do inventário de aplicações em dispositivos iOS/iPadOS pessoais.

Num dispositivo não supervisionado

Para ativar a funcionalidade no centro de administração do Microsoft Intune, aceda a Endpoint Security>Microsoft Defender para Ponto de Extremidade>Enable App sync para dispositivos iOS/iPadOS.

Para obter a lista de todas as aplicações, incluindo aplicações não geridas, ative o botão de alternar Enviar dados completos do inventário de aplicações em dispositivos iOS/iPadOS pessoais.

Utilize os seguintes passos para configurar a definição de privacidade.

Aceda a Aplicações>Políticas de configuração de aplicações>Adicionar>dispositivos geridos.

Atribua um nome à política, Plataforma>iOS/iPadOS.

Selecione Microsoft Defender para Ponto de Extremidade como a aplicação de destino.

Na página Definições , selecione Utilizar estruturador de configuração e adicione

DefenderTVMPrivacyModecomo chave. Defina o respetivo tipo de valor comoString.- Para desativar a privacidade e recolher a lista de aplicações instaladas, especifique o valor como

Falsee, em seguida, atribua esta política aos utilizadores. - Por predefinição, este valor está definido

Truecomo para dispositivos não supervisionados. - Para utilizadores com chave definida como

False, o Defender para Endpoint envia a lista de aplicações instaladas no dispositivo para avaliação de vulnerabilidades.

- Para desativar a privacidade e recolher a lista de aplicações instaladas, especifique o valor como

Selecione Seguinte e atribua este perfil a dispositivos/utilizadores visados.

Ativar ou desativar os controlos de privacidade não afeta a marcar de conformidade do dispositivo ou o acesso condicional.

Assim que a configuração for aplicada, os utilizadores finais têm de abrir a aplicação para aprovar a definição de privacidade.

- O ecrã de aprovação de privacidade só é apresentado para dispositivos não supervisionados.

- Apenas se o utilizador final aprovar a privacidade, as informações da aplicação são enviadas para a consola do Defender para Ponto Final.

Assim que as versões do cliente forem implementadas em dispositivos iOS de destino, o processamento é iniciado. As vulnerabilidades encontradas nesses dispositivos começam a aparecer no Gerenciamento de Vulnerabilidades do Defender dashboard. O processamento pode demorar algumas horas (no máximo 24 horas) a concluir. Este período de tempo é especialmente verdadeiro para que toda a lista de aplicações seja apresentada no inventário de software.

Observação

Se estiver a utilizar a solução de inspeção SSL no seu dispositivo iOS, adicione os nomes securitycenter.windows.com de domínio (em ambientes comerciais) e securitycenter.windows.us (em ambientes GCC) para Gerenciamento de Ameaças e Vulnerabilidades funcionalidades funcionem.

Desativar terminar sessão

O Defender para Endpoint no iOS suporta a implementação sem o botão terminar sessão na aplicação para impedir que os utilizadores terminem sessão na aplicação Defender. Isto é importante para impedir que os utilizadores adulterem o dispositivo.

Esta configuração está disponível para dispositivos inscritos (MDM) e dispositivos não inscritos (MAM). Os administradores podem utilizar os seguintes passos para configurar a opção Desativar a sessão

Configurar a desativação do início de sessão com a MDM

Para dispositivos inscritos (MDM)

No Microsoft Intune centro de administração, aceda a Aplicações>Políticas de configuração de aplicações>Adicionar>dispositivos geridos.

Atribua um nome à política e, em seguida, selecione Plataforma>iOS/iPadOS.

Selecione

Microsoft Defender for Endpointcomo a aplicação de destino.Na página Definições , selecione Utilizar estruturador de configuração e adicione

DisableSignOutcomo a chave. Defina o respetivo tipo de valor comoString.- Por predefinição,

DisableSignOut = false. - Um administrador pode definir

DisableSignOut = truepara desativar o botão terminar sessão na aplicação. Os utilizadores não veem o botão terminar sessão depois de a política ser enviada.

- Por predefinição,

Selecione Seguinte e, em seguida, atribua esta política a dispositivos/utilizadores visados.

Configurar a desativação do início de sessão com a MAM

Para dispositivos não inscritos (MAM)

No centro de administração do Microsoft Intune, navegue para Aplicações>Políticas de configuração de aplicaçõesAdicionar>aplicações geridas>.

Dê um nome de para a política.

Em Selecionar Aplicações Públicas, selecione

Microsoft Defender for Endpointcomo a aplicação de destino.Na página Definições , adicione

DisableSignOutcomo a chave e defina o respetivo valor comotrue.- Por predefinição,

DisableSignOut = false. - Um administrador pode definir

DisableSignOut = truepara desativar o botão terminar sessão na aplicação. Os utilizadores não veem o botão terminar sessão depois de a política ser enviada.

- Por predefinição,

Selecione Seguinte e, em seguida, atribua esta política a dispositivos/utilizadores visados.

Etiquetagem de dispositivos

O Defender para Endpoint no iOS permite a identificação em massa dos dispositivos móveis durante a integração ao permitir que os administradores configurem etiquetas através de Intune. Administração pode configurar as etiquetas de dispositivo através de Intune através de políticas de configuração e enviá-las para os dispositivos do utilizador. Assim que o Utilizador instalar e ativar o Defender, a aplicação cliente transmite as etiquetas do dispositivo para o portal Microsoft Defender. As Etiquetas de dispositivo são apresentadas nos dispositivos no Inventário de Dispositivos.

Esta configuração está disponível para dispositivos inscritos (MDM) e dispositivos não inscritos (MAM). Os administradores podem utilizar os seguintes passos para configurar as Etiquetas de dispositivo.

Configurar etiquetas de dispositivos com a MDM

Para dispositivos inscritos (MDM)

No Microsoft Intune centro de administração, aceda a Aplicações>Políticas de configuração de aplicações>Adicionar>dispositivos geridos.

Atribua um nome à política e, em seguida, selecione Plataforma>iOS/iPadOS.

Selecione

Microsoft Defender for Endpointcomo a aplicação de destino.Na página Definições , selecione Utilizar estruturador de configuração e adicione

DefenderDeviceTagcomo a chave. Defina o respetivo tipo de valor comoString.- Um administrador pode atribuir uma nova etiqueta ao adicionar a chave

DefenderDeviceTage definir um valor para a etiqueta do dispositivo. - Um administrador pode editar uma etiqueta existente ao modificar o valor da chave

DefenderDeviceTag. - Um administrador pode eliminar uma etiqueta existente ao remover a chave

DefenderDeviceTag.

- Um administrador pode atribuir uma nova etiqueta ao adicionar a chave

Selecione Seguinte e, em seguida, atribua esta política a dispositivos/utilizadores visados.

Configurar etiquetas de dispositivos com MAM

Para dispositivos não inscritos (MAM)

No centro de administração do Microsoft Intune, aceda a Aplicações>Políticas de configuração de aplicaçõesAdicionar>aplicações geridas>.

Dê um nome de para a política.

Em Selecionar Aplicações Públicas, selecione

Microsoft Defender for Endpointcomo a aplicação de destino.Na página Definições , adicione

DefenderDeviceTagcomo a chave (em Definições de Configuração Gerais).- Um administrador pode atribuir uma nova etiqueta ao adicionar a chave

DefenderDeviceTage definir um valor para a etiqueta do dispositivo. - Um administrador pode editar uma etiqueta existente ao modificar o valor da chave

DefenderDeviceTag. - Um administrador pode eliminar uma etiqueta existente ao remover a chave

DefenderDeviceTag.

- Um administrador pode atribuir uma nova etiqueta ao adicionar a chave

Selecione Seguinte e, em seguida, atribua esta política a dispositivos/utilizadores visados.

Observação

A aplicação Microsoft Defender tem de ser aberta para que as etiquetas sejam sincronizadas com Intune e transmitidas para o portal Microsoft Defender. As etiquetas podem demorar até 18 horas a refletir no portal.

Suprimir notificações de atualização do SO

Está disponível uma configuração para os clientes suprimirem a notificação de atualização do SO no Defender para Endpoint no iOS. Assim que a chave de configuração estiver definida nas políticas de configuração da Aplicação Intune, o Defender para Endpoint não enviará notificações no dispositivo para atualizações do SO. No entanto, quando abre a aplicação Microsoft Defender, a card do Estado de Funcionamento do Dispositivo fica visível e mostra o estado do so.

Esta configuração está disponível para dispositivos inscritos (MDM) e dispositivos não inscritos (MAM). Os administradores podem utilizar os seguintes passos para suprimir a Notificação de atualização do SO.

Configurar notificações de atualização do SO com a MDM

Para dispositivos inscritos (MDM)

No Microsoft Intune centro de administração, aceda a Aplicações>Políticas de configuração de aplicações>Adicionar>dispositivos geridos.

Atribua um nome à política e selecione Plataforma>iOS/iPadOS.

Selecione

Microsoft Defender for Endpointcomo a aplicação de destino.Na página Definições , selecione Utilizar estruturador de configuração e adicione

SuppressOSUpdateNotificationcomo a chave. Defina o respetivo tipo de valor comoString.- Por predefinição,

SuppressOSUpdateNotification = false. - Um administrador pode definir

SuppressOSUpdateNotification = truepara suprimir as notificações de atualização do SO. - Selecione Seguinte e atribua esta política a dispositivos/utilizadores visados.

- Por predefinição,

Configurar notificações de atualização do SO com MAM

Para dispositivos não inscritos (MAM)

No centro de administração do Microsoft Intune, navegue para Aplicações>Políticas de configuração de aplicaçõesAdicionar>aplicações geridas>.

Dê um nome de para a política.

Em Selecionar Aplicações Públicas, selecione

Microsoft Defender for Endpointcomo a aplicação de destino.Na página Definições , adicione

SuppressOSUpdateNotificationcomo a chave (em Definições de Configuração Gerais).- Por predefinição,

SuppressOSUpdateNotification = false. - Um administrador pode definir

SuppressOSUpdateNotification = truepara suprimir as notificações de atualização do SO.

- Por predefinição,

Selecione Seguinte e atribua esta política a dispositivos/utilizadores visados.

Configurar a opção para enviar comentários na aplicação

Agora, os clientes têm a opção de configurar a capacidade de enviar dados de feedback para a Microsoft na aplicação Defender para Endpoint. Os dados de comentários ajudam a Microsoft a melhorar os produtos e a resolver problemas.

Observação

Para clientes da cloud do Us Government, a recolha de dados de comentários está desativada por predefinição.

Utilize os seguintes passos para configurar a opção para enviar dados de comentários à Microsoft:

No centro de administração do Microsoft Intune, aceda a Aplicações>Políticas de configuração de aplicações>Adicionar>dispositivos geridos.

Atribua um nome à política e selecione Plataforma > iOS/iPadOS como o tipo de perfil.

Selecione

Microsoft Defender for Endpointcomo a aplicação de destino.Na página Definições , selecione Utilizar estruturador de configuração e adicione

DefenderFeedbackDatacomo chave e defina o respetivo tipo de valor comoBoolean.- Para remover a capacidade de os utilizadores finais fornecerem comentários, defina o valor como

falsee atribua esta política aos utilizadores. Por predefinição, este valor está definido comotrue. Para clientes do Us Government, o valor predefinido está definido como "falso". - Para utilizadores com a chave definida como

true, existe uma opção para enviar dados de Comentários para a Microsoft na aplicação (Menu>Ajuda & Enviar Comentários>à Microsoft).

- Para remover a capacidade de os utilizadores finais fornecerem comentários, defina o valor como

Selecione Seguinte e atribua este perfil a dispositivos/utilizadores visados.

Comunicar sites não seguros

Os sites de phishing representam sites fidedignos ao obter as suas informações pessoais ou financeiras. Visite a página Fornecer feedback sobre a proteção de rede para comunicar um site que pode ser um site de phishing.

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.