Deteção e resposta de pontos finais no modo de bloco

Aplica-se a:

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Microsoft Defender XDR

- Microsoft Defender Antivírus

Plataformas

- Windows

Deseja experimentar o Defender para Ponto de Extremidade? Inscreva-se para uma avaliação gratuita.

Este artigo descreve o EDR no modo de bloqueio, o que ajuda a proteger os dispositivos que estão a executar uma solução antivírus não Microsoft (com Microsoft Defender Antivírus no modo passivo).

O que é o EDR no modo de bloco?

A deteção e resposta de pontos finais (EDR) no modo de bloqueio fornece proteção adicional contra artefactos maliciosos quando Microsoft Defender Antivírus não é o produto antivírus principal e está em execução no modo passivo. O EDR no modo de bloco está disponível no Defender para Endpoint Plano 2.

Importante

O EDR no modo de bloqueio não pode fornecer toda a proteção disponível quando Microsoft Defender proteção antivírus em tempo real está no modo passivo. Algumas capacidades que dependem do Antivírus Microsoft Defender para ser a solução antivírus ativa não funcionarão, como os seguintes exemplos:

- A proteção em tempo real, incluindo a análise no acesso, não está disponível quando Microsoft Defender Antivírus está no modo passivo. Para saber mais sobre as definições de políticas de proteção em tempo real, veja Ativar e configurar a proteção always-on do Antivírus Microsoft Defender.

- As funcionalidades como a proteção de rede e os indicadores de redução da superfície de ataque (hash de ficheiro, endereço IP, URL e certificados) só estão disponíveis quando Microsoft Defender Antivírus está em execução no modo ativo. Espera-se que a sua solução antivírus que não seja da Microsoft inclua estas capacidades.

O EDR no modo de bloqueio funciona nos bastidores para remediar artefactos maliciosos que foram detetados pelas capacidades EDR. Estes artefactos podem ter sido perdidos pelo produto antivírus primário e não microsoft. O EDR no modo de bloqueio permite que Microsoft Defender Antivírus tomem medidas em deteções EDR comportamentais pós-falha.

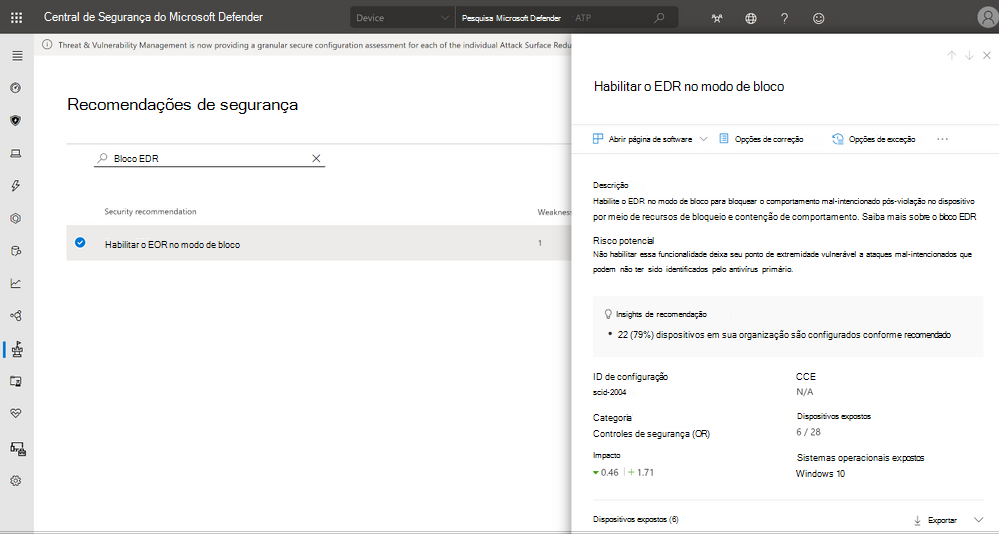

O EDR no modo de bloqueio está integrado com capacidades de gestão de vulnerabilidades & ameaças . A equipa de segurança da sua organização recebe uma recomendação de segurança para ativar o EDR no modo de bloqueio se ainda não estiver ativado.

Dica

Para obter a melhor proteção, certifique-se de que implementa Microsoft Defender para Ponto de Extremidade linhas de base.

Veja este vídeo para saber porquê e como ativar a deteção e resposta de pontos finais (EDR) no modo de bloqueio, ativar o bloqueio comportamental e a contenção em todas as fases, desde a pré-falha à pós-falha.

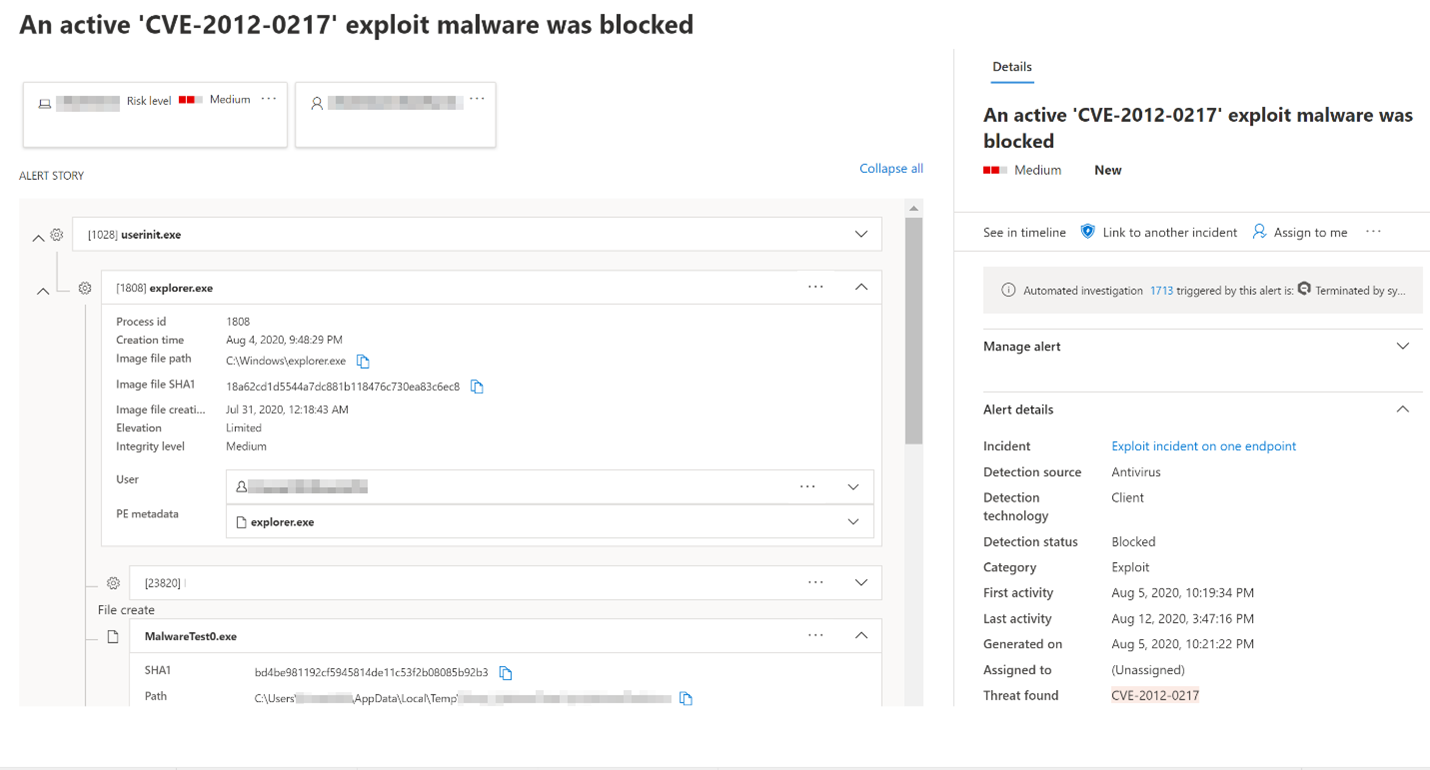

O que acontece quando algo é detetado?

Quando o EDR no modo de bloco está ativado e é detetado um artefacto malicioso, o Defender para Endpoint corrija esse artefacto. A equipa de operações de segurança vê o status de deteção como Bloqueado ou Impedido no Centro de Ação, listado como ações concluídas. A imagem seguinte mostra uma instância de software indesejado que foi detetado e remediado através do EDR no modo de bloqueio:

Ativar o EDR no modo de bloco

Importante

- Certifique-se de que os requisitos são cumpridos antes de ativar o EDR no modo de bloqueio.

- São necessárias licenças do Defender para Endpoint Plano 2.

- A partir da versão 4.18.2202.X da plataforma, pode definir o EDR no modo de bloqueio para direcionar grupos de dispositivos específicos com Intune CSPs. Pode continuar a definir o EDR no modo de bloco ao nível do inquilino no portal do Microsoft Defender.

- O EDR no modo de bloqueio é recomendado principalmente para dispositivos que executem Microsoft Defender Antivírus no modo passivo (uma solução antivírus não Microsoft é instalada e ativa no dispositivo).

Portal do Microsoft Defender

Aceda ao portal Microsoft Defender (https://security.microsoft.com/) e inicie sessão.

Selecione Definições>Pontos FinaisFuncionalidades Gerais>Avançadas>.

Desloque-se para baixo e, em seguida, ative Ativar EDR no modo de bloco.

Intune

Para criar uma política personalizada no Intune, veja Implementar OMA-URIs para direcionar um CSP através de Intune e uma comparação com o local.

Para obter mais informações sobre o Defender CSP utilizado para EDR no modo de bloco, veja "Configuration/PassiveRemediation" em Defender CSP.

Política de grupo

Pode utilizar Política de Grupo para ativar o EDR no modo de bloqueio.

No computador de gerenciamento de Política de Grupo, abra o Console de Gerenciamento de Política de Grupo.

Clique com o botão direito do rato no Objeto Política de Grupo que pretende configurar e, em seguida, selecione Editar.

No Editor gestão de Política de Grupo, aceda a Configuração do computador e, em seguida, selecione Modelos administrativos.

Expanda a árvore para componentes> do Windows Microsoft DefenderFuncionalidades>do Antivírus.

Faça duplo clique em Ativar EDR no modo de bloco e defina a opção como Ativado.

Selecione OK.

Requisitos do EDR no modo de bloco

A tabela seguinte lista os requisitos do EDR no modo de bloco:

| Requisito | Detalhes |

|---|---|

| Permissões | Tem de ter a função Administrador Global ou Administrador de Segurança atribuída no Microsoft Entra ID. Para obter mais informações, veja Permissões básicas. |

| Sistema operacional | Os dispositivos têm de estar a executar uma das seguintes versões do Windows: - Windows 11 - Windows 10 (todas as versões) - Windows Server 2019 ou posterior - Windows Server, versão 1803 ou posterior - Windows Server 2016 e Windows Server 2012 R2 (com a nova solução de cliente unificada) |

| Microsoft Defender para Ponto de Extremidade Plano 2 | Os dispositivos têm de ser integrados no Defender para Endpoint. Confira os seguintes artigos: - Requisitos mínimos para Microsoft Defender para Ponto de Extremidade - Integrar dispositivos e configurar capacidades de Microsoft Defender para Ponto de Extremidade - Integrar servidores Windows no serviço Defender para Endpoint - Nova funcionalidade Windows Server 2012 R2 e 2016 na solução unificada moderna (Consulte O EDR está no modo de bloco suportado no Windows Server 2016 e Windows Server 2012 R2?) |

| Microsoft Defender Antivírus | Os dispositivos têm de ter Microsoft Defender Antivírus instalado e em execução no modo ativo ou passivo. Confirme Microsoft Defender Antivírus está no modo ativo ou passivo. |

| Proteção fornecida na nuvem | Microsoft Defender o Antivírus tem de ser configurado para que a proteção fornecida pela cloud esteja ativada. |

| plataforma antivírus do Microsoft Defender | Os dispositivos têm de estar atualizados. Para confirmar, com o PowerShell, execute o cmdlet Get-MpComputerStatus como administrador. Na linha AMProductVersion , deverá ver 4.18.2001.10 ou superior. Para saber mais, consulte Gerenciar atualizações do Microsoft Defender Antivírus e aplicar linhas de base. |

| motor antivírus do Microsoft Defender | Os dispositivos têm de estar atualizados. Para confirmar, com o PowerShell, execute o cmdlet Get-MpComputerStatus como administrador. Na linha AMEngineVersion , deverá ver 1.1.16700.2 ou superior. Para saber mais, consulte Gerenciar atualizações do Microsoft Defender Antivírus e aplicar linhas de base. |

Importante

Para obter o melhor valor de proteção, certifique-se de que a sua solução antivírus está configurada para receber atualizações regulares e funcionalidades essenciais e que as exclusões estão configuradas. O EDR no modo de bloqueio respeita as exclusões definidas para o Antivírus Microsoft Defender, mas não os indicadores definidos para Microsoft Defender para Ponto de Extremidade.

A Microsoft recomenda que você use funções com o menor número de permissões. Isto ajuda a melhorar a segurança da sua organização. O Administrador Global é uma função altamente privilegiada que deve ser limitada a cenários de emergência quando não for possível usar uma função existente.

Confira também

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.