Implantar o Microsoft Defender para Ponto de Extremidade para Android com o Microsoft Intune

Aplica-se a:

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Microsoft Defender XDR

Deseja experimentar o Microsoft Defender para Ponto de Extremidade? Inscreva-se para uma avaliação gratuita.

Saiba como implementar o Defender para Endpoint no Android em Microsoft Intune Portal da Empresa dispositivos inscritos. Para obter mais informações sobre Microsoft Intune inscrição de dispositivos, consulte Inscrever o dispositivo.

Observação

O Defender para Endpoint no Android está agora disponível no Google Play

Pode ligar ao Google Play a partir de Microsoft Intune para implementar a aplicação Defender para Endpoint nos modos de inscrição de administrador de dispositivos e Android Enterprise. Atualizações à aplicação são automáticas através do Google Play.

Implementar em dispositivos inscritos pelo Administrador de Dispositivos

Saiba como implementar o Defender para Endpoint no Android com o Microsoft Intune Portal da Empresa para dispositivos inscritos pelo administrador de dispositivos.

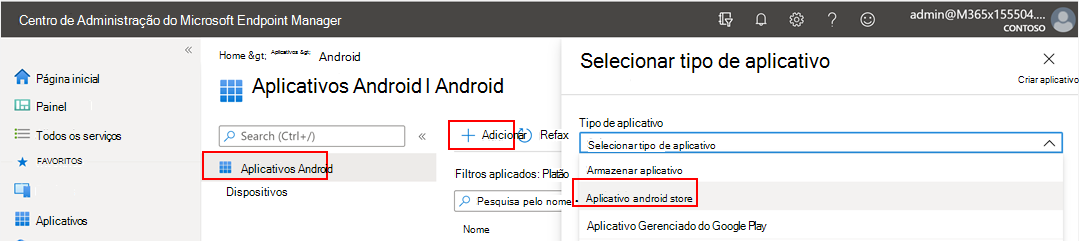

Adicionar como aplicação da loja Android

No centro de administração do Microsoft Intune, aceda a Aplicações>Android>Adicionar>aplicação da loja Android. Depois escolha Selecionar.

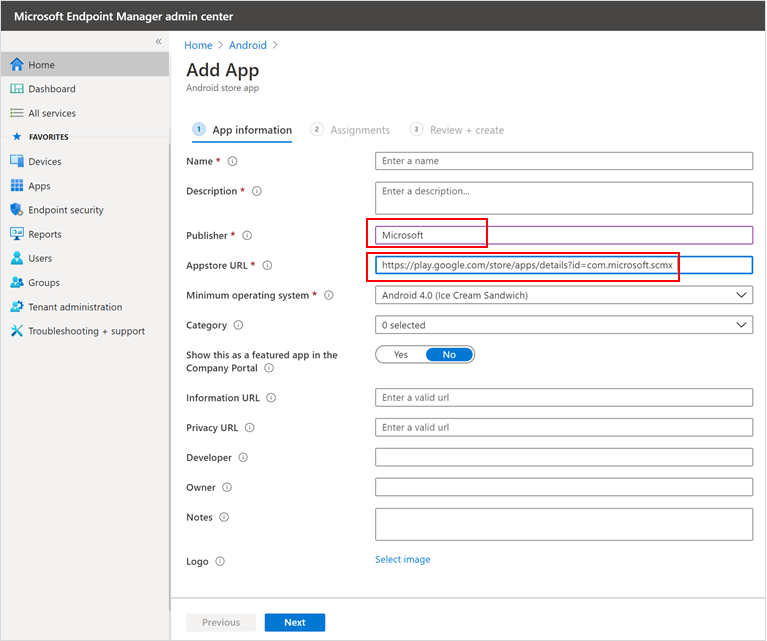

Na página Adicionar aplicação , na secção Informações da Aplicação , especifique os seguintes detalhes:

- Nome

- Descrição

- Publisher como Microsoft.

-

URL da App Store como

https://play.google.com/store/apps/details?id=com.microsoft.scmx(URL para a aplicação Defender para Endpoint na Google Play Store)

Outros campos são opcionais. Em seguida, selecione Avançar.

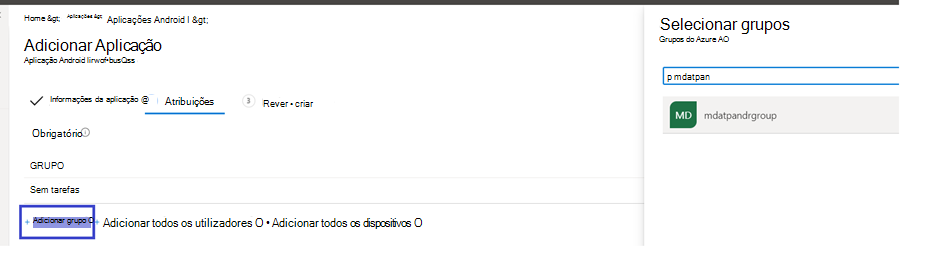

Na secção Atribuições , aceda à secção Necessário e selecione Adicionar grupo. Em seguida, pode escolher o grupo de utilizadores (ou grupos) para receber o Defender para Endpoint na aplicação Android. Selecione Selecionar e, em seguida, toque em Seguinte.

O grupo de utilizadores selecionado deve consistir em Intune utilizadores inscritos.

Na secção Rever+Criar , verifique se todas as informações introduzidas estão corretas e, em seguida, selecione Criar.

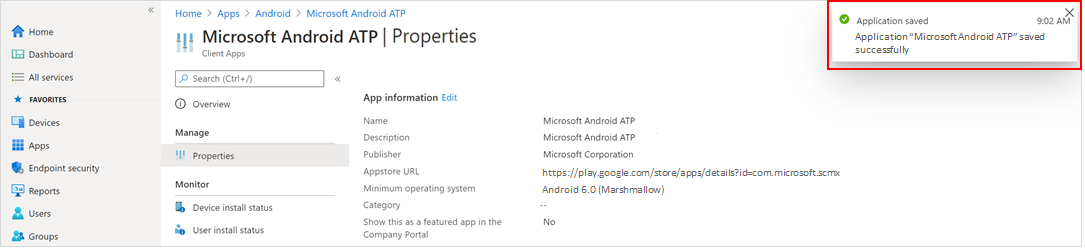

Dentro de momentos, a aplicação Defender para Endpoint deve ser criada e deverá ser apresentada uma notificação no canto superior direito do ecrã.

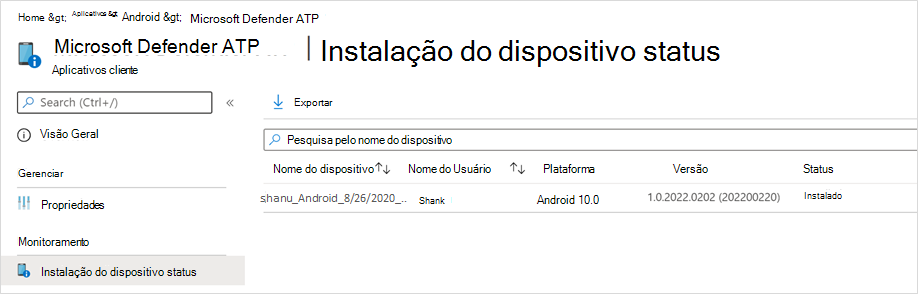

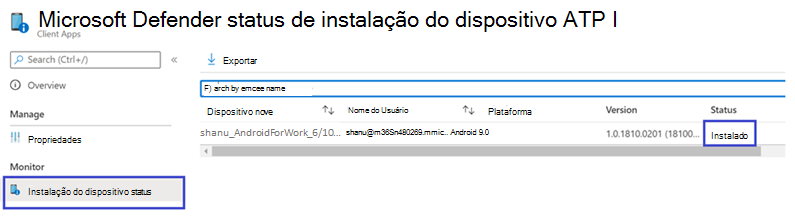

Na página de informações da aplicação apresentada, na secção Monitor, selecione Instalação do dispositivo status para verificar se a instalação do dispositivo foi concluída com êxito.

Integração e marcar status completas

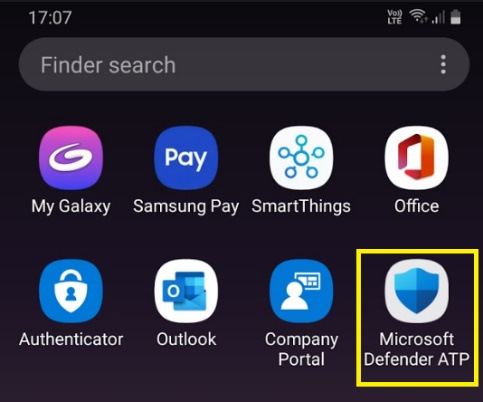

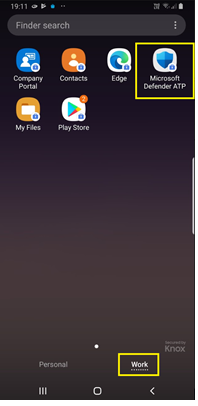

Depois de o Defender para Endpoint no Android estar instalado no dispositivo, deverá ver o ícone da aplicação.

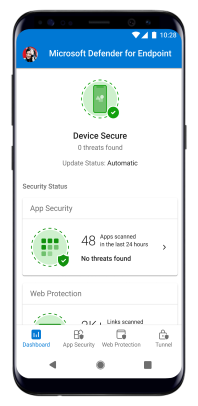

Toque no ícone Microsoft Defender para Ponto de Extremidade aplicação e siga as instruções apresentadas no ecrã para concluir a integração. Os detalhes incluem a aceitação pelo utilizador final das permissões do Android exigidas pelo Defender para Endpoint no Android.

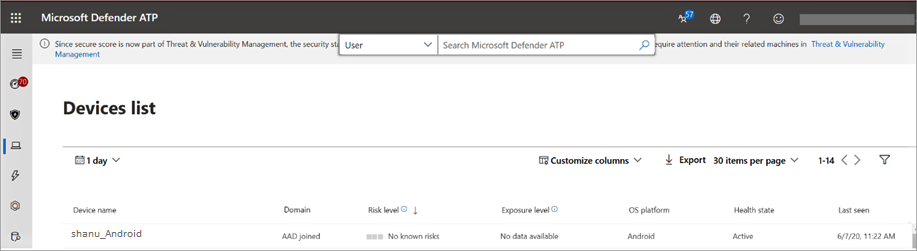

Após a integração com êxito, o dispositivo é apresentado na lista de dispositivos no portal Microsoft Defender.

Implementar em dispositivos inscritos no Android Enterprise

O Defender para Endpoint no Android suporta dispositivos inscritos no Android Enterprise.

Para obter mais informações sobre as opções de inscrição suportadas pelo Microsoft Intune, veja Opções de Inscrição.

Atualmente, os dispositivos pessoais com um perfil de trabalho, dispositivos pertencentes à empresa com um perfil de trabalho e inscrições de dispositivos de utilizador totalmente geridos pertencentes à empresa são suportados no Android Enterprise.

Adicionar Microsoft Defender para Ponto de Extremidade no Android como uma aplicação do Managed Google Play

Siga os passos abaixo para adicionar Microsoft Defender para Ponto de Extremidade aplicação à Google Play Store gerida.

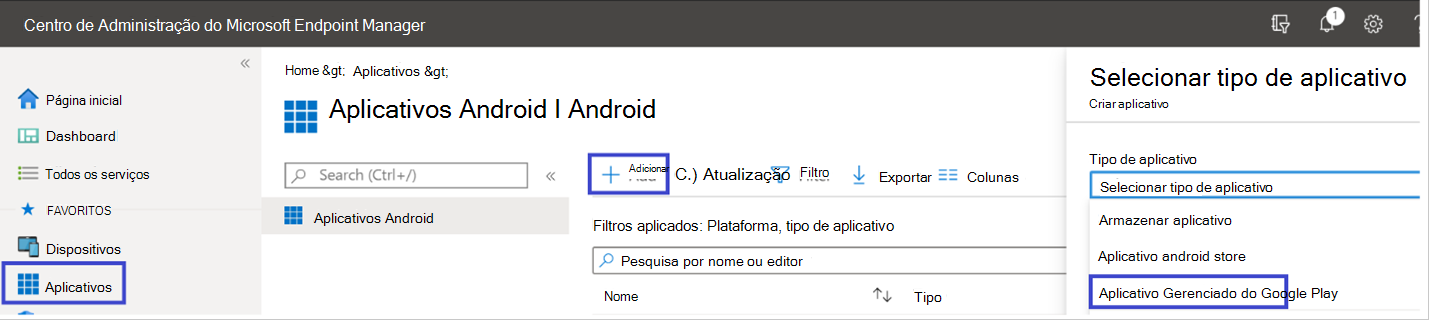

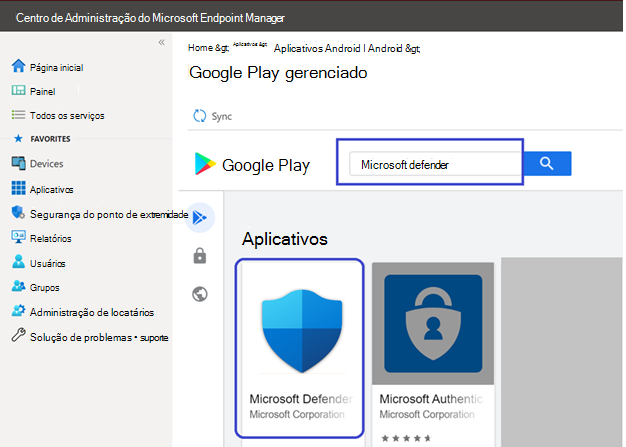

No Microsoft Intune centro de administração, aceda a Aplicações>Android Apps>Adicionar e selecione Aplicação Google Play gerida.

Na página gerida do Google Play que carrega, aceda à caixa de pesquisa e escreva

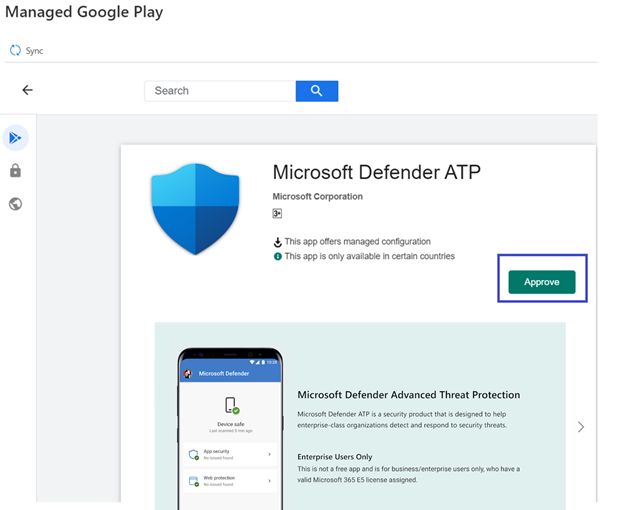

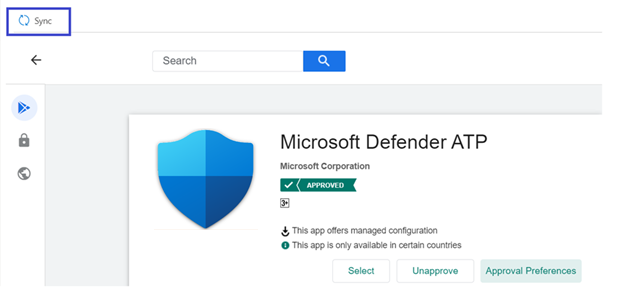

Microsoft Defender. A sua pesquisa deve apresentar a aplicação Microsoft Defender para Ponto de Extremidade na Google Play Store Gerida. Selecione a aplicação Microsoft Defender para Ponto de Extremidade na lista de resultados da pesquisa.Na página Descrição da aplicação, deverá conseguir ver os detalhes da aplicação sobre a aplicação Defender para Endpoint. Reveja as informações na página e, em seguida, selecione Aprovar.

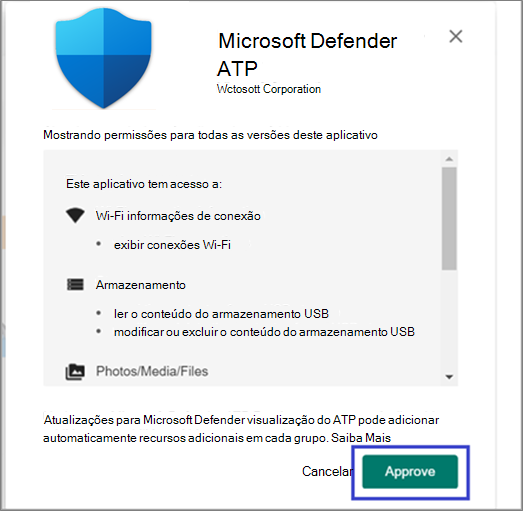

Quando lhe for pedido para aprovar as permissões obtidas pelo Defender para Endpoint, reveja as informações e, em seguida, selecione Aprovar.

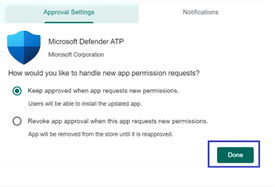

Na página Definições de aprovação , reveja a sua preferência para processar novas permissões de aplicações que o Defender para Endpoint no Android possa pedir. Reveja as opções e, em seguida, selecione a sua opção preferida. Em seguida, selecione Concluído.

Por predefinição, o managed Google Play seleciona Manter aprovado quando a aplicação pede novas permissões.

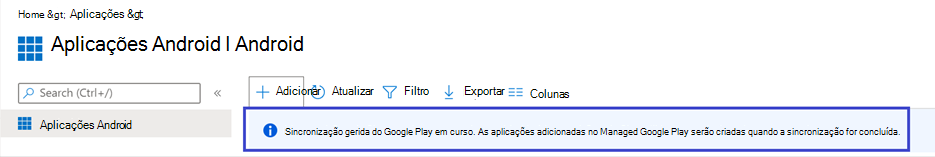

Depois de efetuar a seleção de processamento de permissões, selecione Sincronizar para sincronizar Microsoft Defender para Ponto de Extremidade com a sua lista de aplicações.

A sincronização é concluída dentro de alguns minutos.

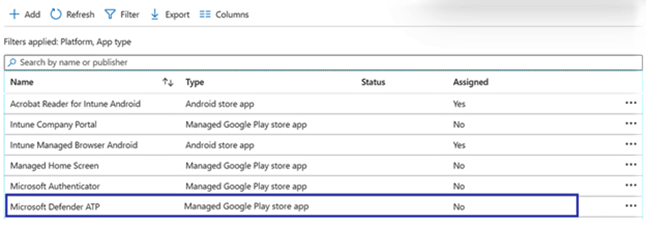

Selecione o botão Atualizar no ecrã aplicações Android. Microsoft Defender para Ponto de Extremidade devem estar visíveis na lista de aplicações.

O Defender para Endpoint suporta políticas de configuração de aplicações para dispositivos geridos com Microsoft Intune. Esta capacidade pode ser utilizada para selecionar configurações diferentes para o Defender para Endpoint.

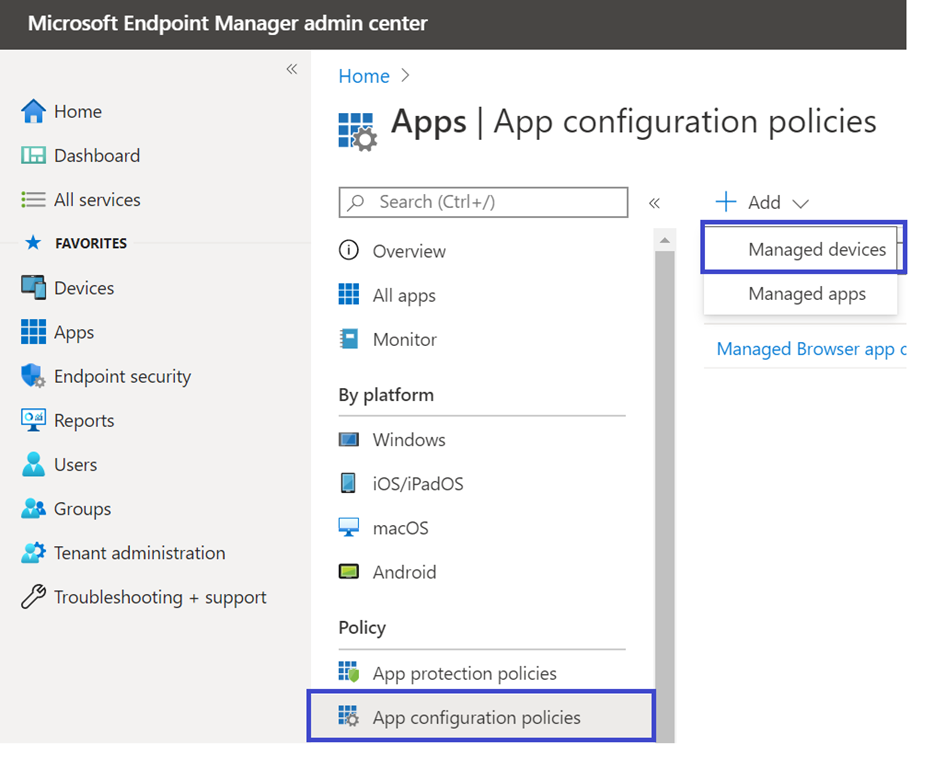

Na página Aplicações, aceda a Política>políticas> de configuraçãoAdicionar>dispositivos geridos.

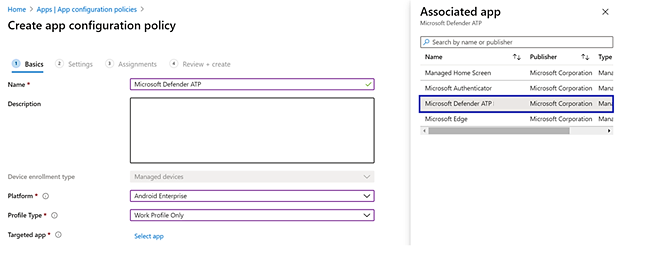

Na página Criar política de configuração de aplicações , especifique os seguintes detalhes:

Nome: Microsoft Defender para Ponto de Extremidade.

Selecione Android Enterprise como plataforma.

Selecione Apenas Perfil de Trabalho Pessoal ou Perfil de trabalho Totalmente Gerido, Dedicado e Pertencente à Empresa apenas como Tipo de Perfil.

Selecione Selecionar Aplicação, selecione Microsoft Defender, selecione OK e, em seguida, Seguinte.

Selecione Permissões>Adicionar. Na lista, selecione as permissões de aplicativo disponíveis >OK.

Selecione uma opção para cada permissão a ser concedida com essa política:

- Prompt - Solicitações o utilizador a aceitar ou negar.

- Concessão automática – aprova automaticamente sem notificar o utilizador.

- Negação automática – nega automaticamente sem notificar o utilizador.

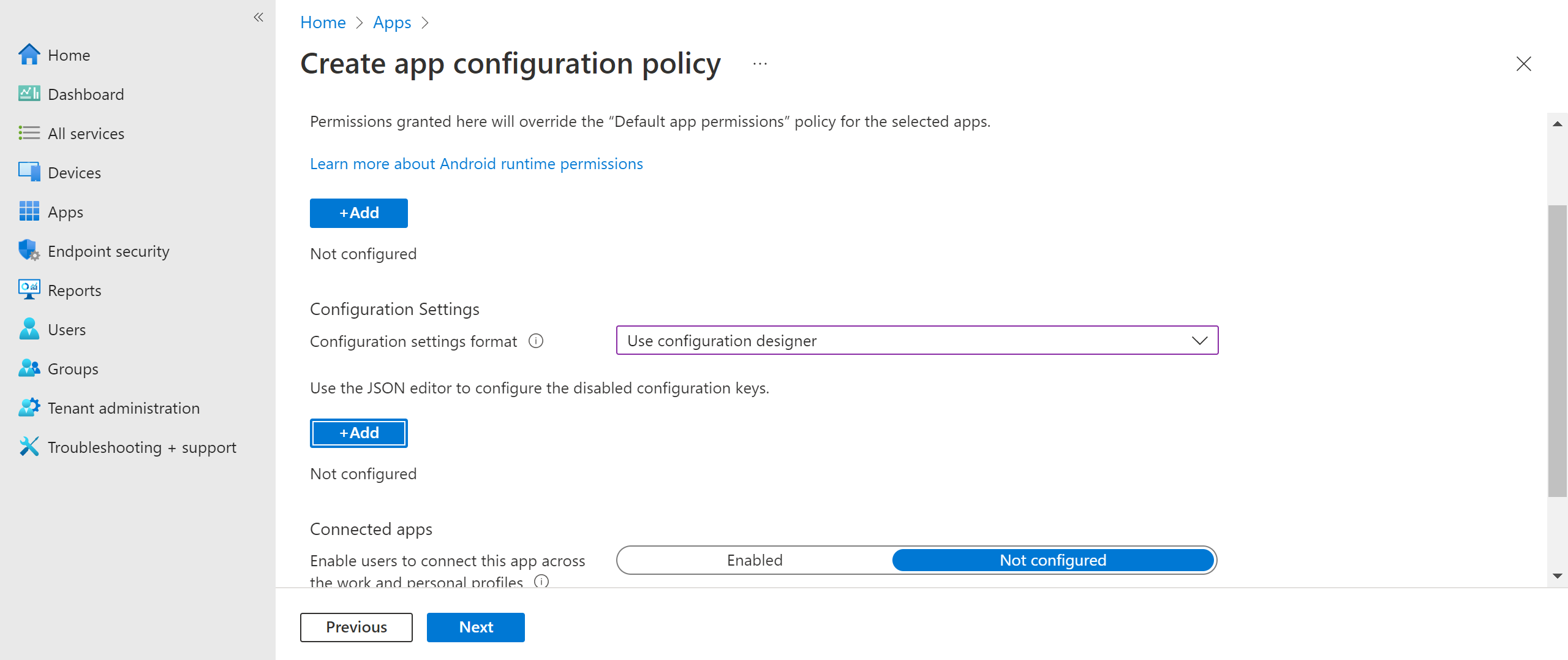

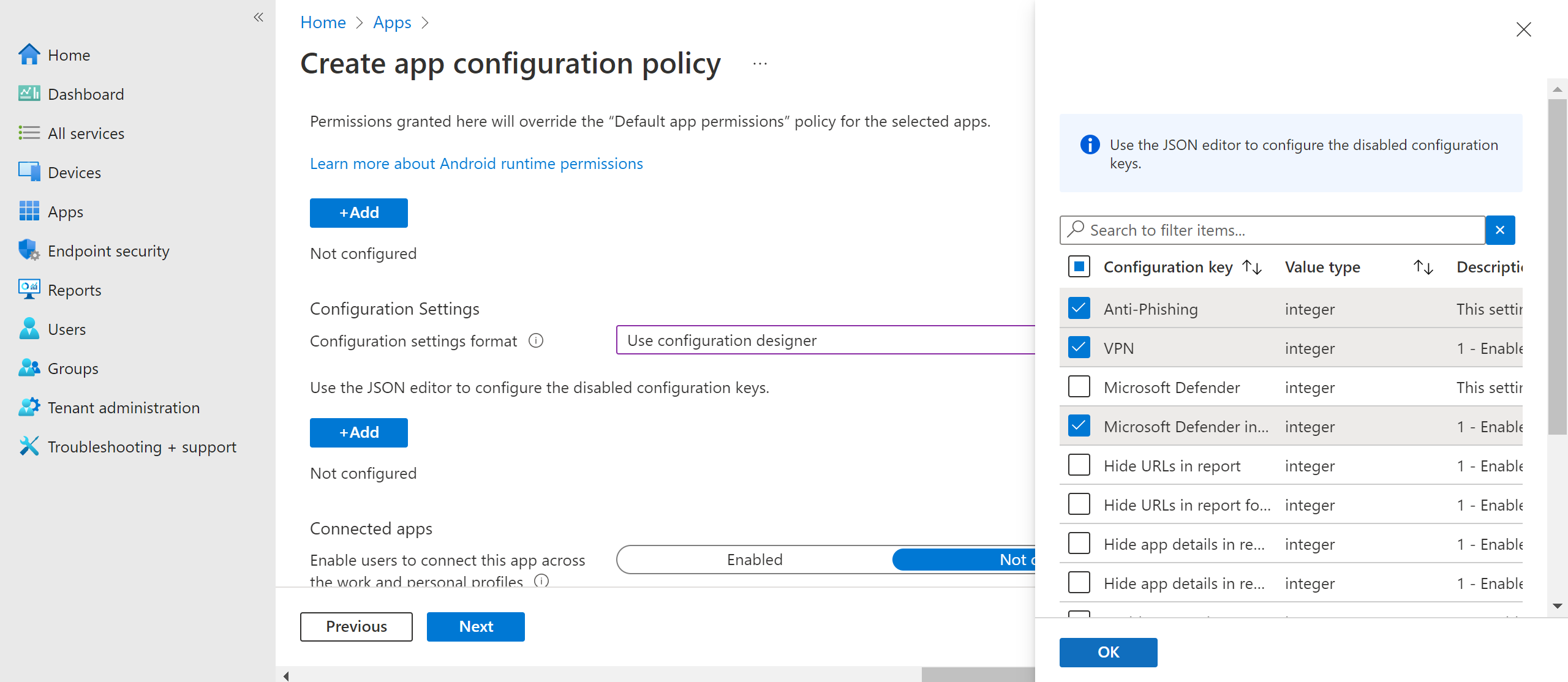

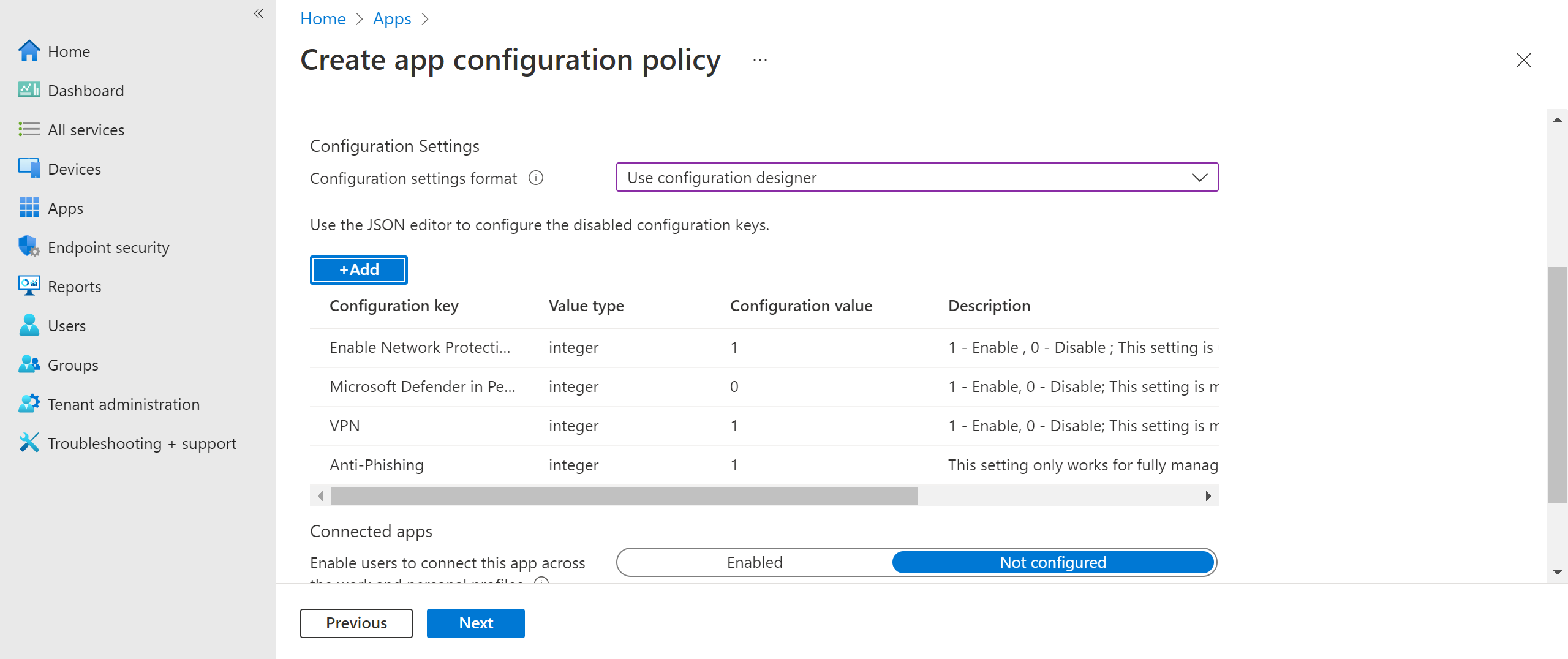

Aceda à secção Definições de configuração e selecione Utilizar estruturador de configuração.

Selecione Adicionar para ver uma lista de configurações suportadas. Selecione a configuração necessária e, em seguida, selecione Ok.

Deverá ver todas as configurações selecionadas listadas. Pode alterar o valor de configuração conforme necessário e, em seguida, selecionar Seguinte.

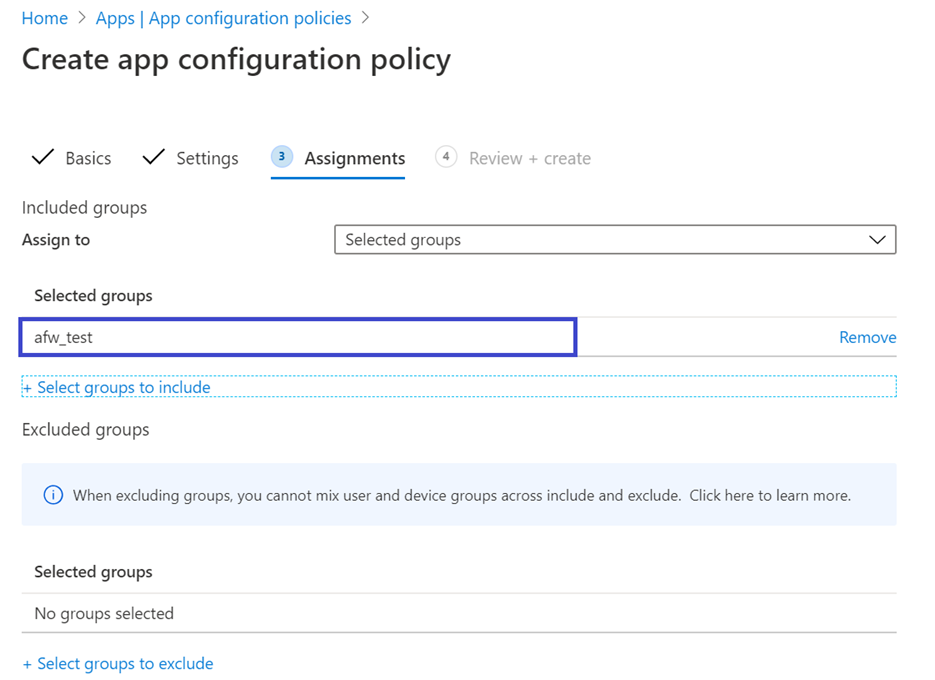

Na página Atribuições , selecione o grupo de utilizadores ao qual esta política de configuração de aplicação seria atribuída. Selecione Selecionar grupos a incluir, selecione um grupo e, em seguida, selecione Seguinte. Normalmente, o grupo selecionado aqui é o mesmo grupo ao qual atribuiria Microsoft Defender para Ponto de Extremidade aplicação Android.

Na página Rever + Criar apresentada a seguir, reveja todas as informações e, em seguida, selecione Criar.

A política de configuração de aplicações do Defender para Endpoint está agora atribuída ao grupo de utilizadores selecionado.

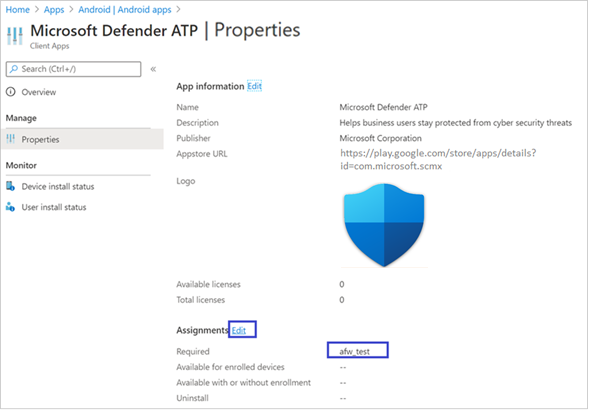

Selecione Microsoft Defender aplicação na lista >Atribuições de Propriedades>>Editar.

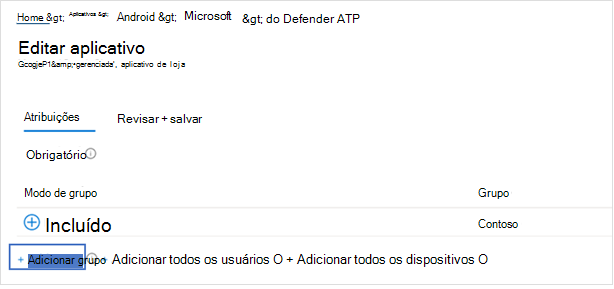

Atribua a aplicação como uma aplicação necessária a um grupo de utilizadores. É instalado automaticamente no perfil de trabalho durante a próxima sincronização do dispositivo através de Portal da Empresa aplicação. Navegue para a secção Obrigatório , selecione Adicionar grupo, selecione o grupo de utilizadores adequado e, em seguida, selecione Selecionar.

Na página Editar Aplicação , reveja todas as informações especificadas anteriormente. Selecione Rever + Guardar e, em seguida, selecione Guardar para iniciar a atribuição.

Configuração automática da VPN sempre ativada

O Defender para Endpoint suporta políticas de configuração de dispositivos para dispositivos geridos com Microsoft Intune. Esta capacidade permite-lhe utilizar a configuração automática de VPN sempre ativada em dispositivos inscritos no Android Enterprise, para que o utilizador final não precise de configurar um serviço VPN durante a integração.

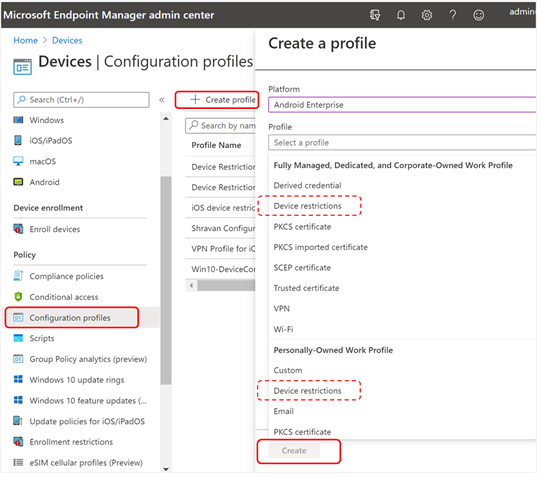

Em Dispositivos, selecione Perfis > de ConfiguraçãoCriarPlataforma>de Perfil>Android Enterprise. Selecione Restrições de dispositivos numa das seguintes opções, com base no tipo de inscrição de dispositivos:

- Perfil de Trabalho Totalmente Gerido, Dedicado e Corporate-Owned

- Perfil de Trabalho Pessoal

Em seguida, selecione Criar.

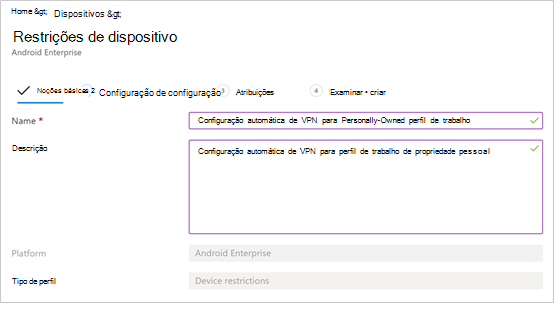

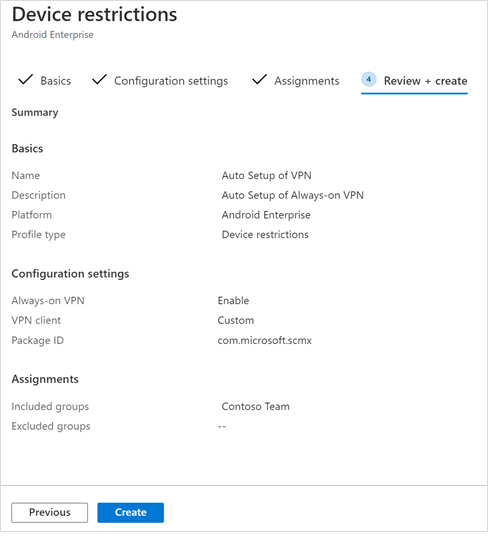

Definições de Configuração. Forneça um Nome e uma Descrição para identificar exclusivamente o perfil de configuração.

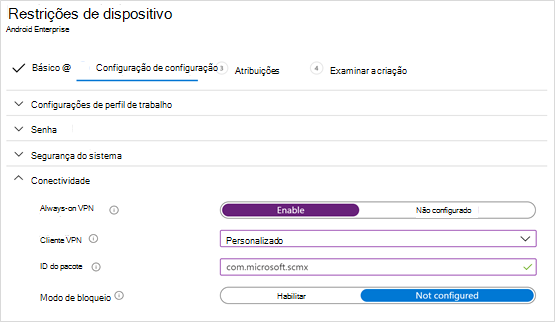

Selecione Conectividade e, em seguida, configure a VPN.

Ative a VPN Always-on. Configure um cliente VPN no perfil de trabalho para ligar e voltar a ligar automaticamente à VPN sempre que possível. Apenas um cliente VPN pode ser configurado para VPN sempre ativada num determinado dispositivo, por isso certifique-se de que não tem mais do que uma política de VPN sempre ativada implementada num único dispositivo.

Na lista de clientes VPN , selecione Personalizado. Neste caso, a VPN personalizada é a VPN do Defender para Ponto Final, que fornece Proteção Web.

Observação

A aplicação Microsoft Defender para Ponto de Extremidade tem de ser instalada no dispositivo do utilizador para que a configuração automática da VPN ocorra.

Especifique o ID do Pacote da aplicação Microsoft Defender para Ponto de Extremidade na Google Play Store. Para o URL da aplicação Microsoft Defender, o ID do pacote é

com.microsoft.scmx.Defina o Modo de bloqueio como Não configurado (Predefinição).

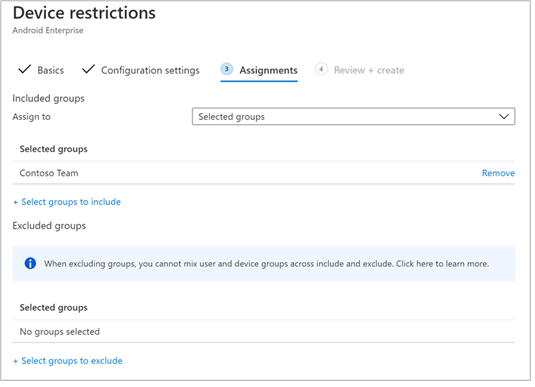

Tarefa. Na página Atribuições , selecione o grupo de utilizadores ao qual esta política de configuração de aplicação seria atribuída. Selecione Selecionar grupos a incluir, selecione o grupo aplicável e, em seguida, selecione Seguinte.

Normalmente, o grupo a selecionar é o mesmo grupo ao qual atribuiria Microsoft Defender para Ponto de Extremidade aplicação Android.

Na página Rever + Criar apresentada a seguir, reveja todas as informações e, em seguida, selecione Criar. O perfil de configuração do dispositivo está agora atribuído ao grupo de utilizadores selecionado.

Verificar status e concluir a integração

Confirme a status de instalação do Microsoft Defender para Ponto de Extremidade no Android ao tocar em Estado de Instalação do Dispositivo. Verifique se o dispositivo é apresentado aqui.

No dispositivo, pode validar o status de integração ao aceder ao perfil de trabalho. Confirme que o Defender para Endpoint está disponível e se está inscrito com os Dispositivos pessoais com perfil de trabalho. Se estiver inscrito através de um dispositivo de utilizador totalmente gerido pertencente à empresa, tem um único perfil no dispositivo onde pode confirmar que o Defender para Endpoint está disponível.

Quando a aplicação estiver instalada, abra a aplicação e, em seguida, aceite as permissões. A integração deve ser concluída com êxito.

Verifique a inclusão status no portal do Microsoft Defender. Navegue para a página Inventário de dispositivos .

Configurar a integração de baixo toque

Observação

A integração de toques baixos do Android é agora ga.

Os administradores podem configurar Microsoft Defender para Ponto de Extremidade no modo de integração de baixo toque. Neste cenário, os administradores criam um perfil de implementação e o utilizador tem de fornecer um conjunto reduzido de permissões para concluir a integração. A integração de baixo toque do Android está desativada por predefinição. Os administradores podem ativá-lo através de políticas de configuração de aplicações no Intune ao seguir estes passos:

Emita a aplicação Microsoft Defender para grupos de utilizadores de destino ao seguir os passos na secção Adicionar Microsoft Defender para Ponto de Extremidade no Android como uma aplicação do Managed Google Play (neste artigo).

Envie um perfil VPN para o dispositivo do utilizador ao seguir as instruções na secção Configuração Automática da VPN Always-on (neste artigo).

Em Aplicações>Políticas de configuração de aplicações, selecione Dispositivos Geridos.

Forneça um nome para identificar exclusivamente a política.

- Em Plataforma, selecione

Android Enterprise. - Selecione o tipo de perfil necessário.

- Para a aplicação de destino, selecione

Microsoft Defender: Antivirus.

Em seguida, selecione Avançar.

- Em Plataforma, selecione

Adicionar permissões de runtime. Selecione Acesso à localização (correto), POST_NOTIFICATIONS e altere o estado de Permissão para

Auto grant. (Esta permissão não é suportada para Android 13 e posterior.)Em Definições de configuração, selecione

Use Configuration designere, em seguida, selecione Adicionar.Selecione Integração por toque baixo e UPN do Utilizador. Para UPN do Utilizador, altere o tipo de valor para

Variablee defina o valor de configuração comoUser Principal Name. Ative a integração de baixo toque ao alterar o respetivo valor de configuração para1.Após a criação da política, estes tipos de valor são apresentados como valores de cadeia.

Atribua a política ao grupo de utilizadores de destino.

Reveja e crie a política.

Configurar Microsoft Defender no perfil pessoal no Android Enterprise no modo BYOD

Configurar Microsoft Defender no perfil pessoal

Os administradores podem utilizar o centro de administração do Microsoft Intune para configurar Microsoft Defender suporte em perfis pessoais ao seguir estes passos:

Aceda a Aplicações>Políticas de configuração de aplicações e, em seguida, selecione Adicionar. Selecione Dispositivos Geridos.

- Especifique um nome e uma descrição para identificar exclusivamente a política de configuração.

- Em Plataforma, selecione plataforma como Android Enterprise

- Para Tipo de perfil, selecione Apenas perfil de trabalho pessoal

- Em Aplicação direcionada, selecione Microsoft Defender.

Na página de definições, no formato Definições de configuração, selecione Utilizar estruturador de configuração e, em seguida, selecione Adicionar. Na lista de configurações apresentadas, selecione Microsoft Defender em Perfil pessoal.

A configuração selecionada está listada. Altere o valor de configuração para

1para ativar Microsoft Defender suportar perfis pessoais. É apresentada uma notificação para informar o administrador. Selecione Avançar.Atribua a política de configuração a um grupo de utilizadores. Reveja e crie a política.

Os administradores também podem configurar controlos de privacidade no centro de administração do Microsoft Intune para controlar que dados são enviados pela aplicação Microsoft Defender para o portal do Microsoft Defender. Para obter mais informações, veja Configurar controlos de privacidade.

As organizações podem comunicar com os seus utilizadores para proteger o respetivo perfil pessoal através da aplicação Microsoft Defender nos respetivos dispositivos BYOD inscritos. A aplicação Microsoft Defender tem de estar instalada e ativa, utilizando o respetivo perfil de trabalho para Microsoft Defender ser ativada em perfis pessoais.

Concluir a integração de um dispositivo

Instale a aplicação Microsoft Defender num perfil pessoal com uma conta pessoal da Google Play Store.

Instale a aplicação Portal da Empresa no perfil pessoal. Não é necessário iniciar sessão.

Quando um utilizador inicia a aplicação, vê o ecrã de início de sessão. Inicie sessão apenas com a conta empresarial.

Depois de iniciar sessão com êxito, os utilizadores veem os seguintes ecrãs:

- Ecrã EULA: apresentado apenas se o utilizador ainda não tiver consentido no respetivo perfil de trabalho.

- Ecrã de aviso: os utilizadores têm de dar consentimento neste ecrã para avançar com a inclusão da aplicação. Isto só é necessário durante a primeira execução da aplicação.

Forneça as permissões necessárias para concluir a integração.

Observação

Pré-requisitos:

- O Portal da Empresa tem de estar ativado no perfil pessoal.

- Microsoft Defender tem de estar instalado e ativo no perfil de trabalho.

Artigos relacionados

- Visão geral do Microsoft Defender para Ponto de Extremidade para Android

- Configurar o Microsoft Defender para Ponto de Extremidade para recursos do Android

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.