Configurar funcionalidades avançadas no Defender para Endpoint

Aplica-se a:

Deseja experimentar o Defender para Ponto de Extremidade? Inscreva-se para uma avaliação gratuita.

Consoante os produtos de segurança da Microsoft que utiliza, algumas funcionalidades avançadas poderão estar disponíveis para integrar o Defender para Endpoint.

Ativar funcionalidades avançadas

Aceda ao portal Microsoft Defender e inicie sessão.

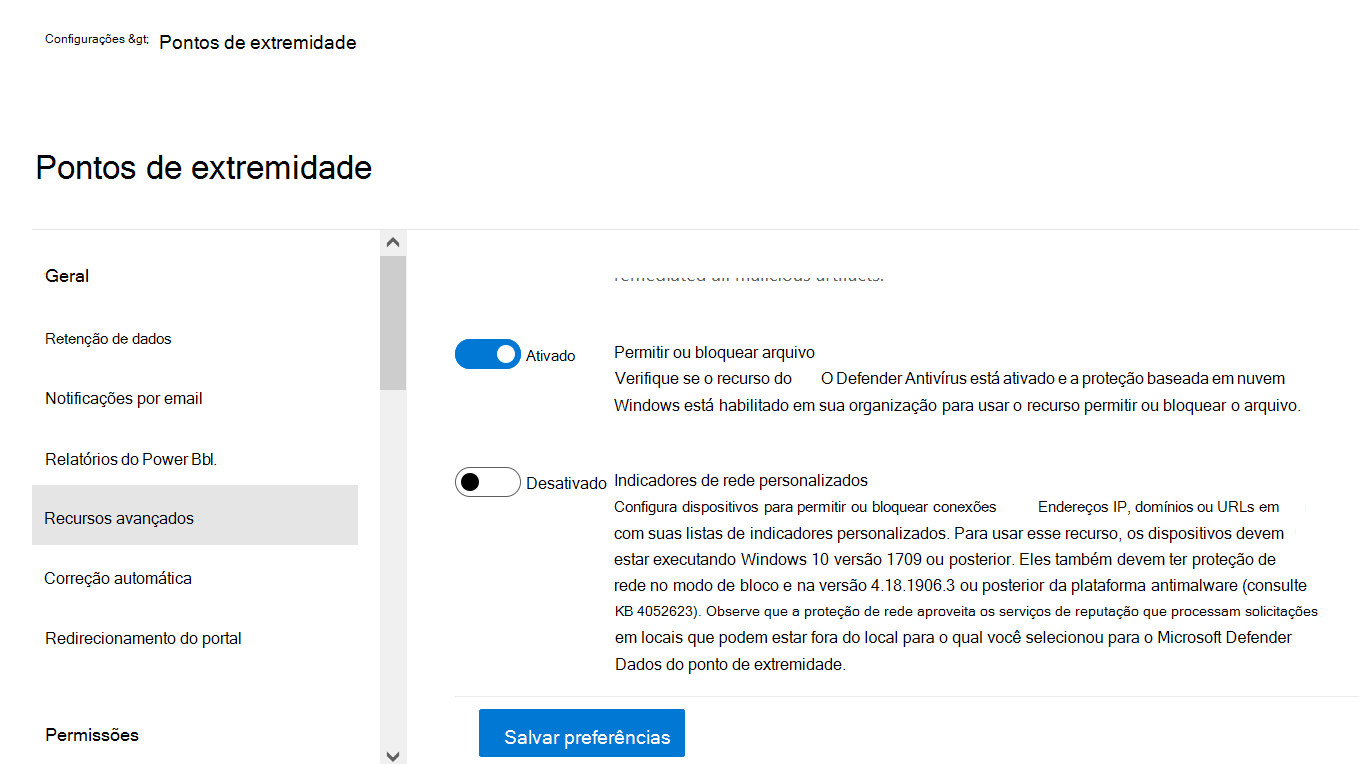

No painel de navegação, selecione Definições>Pontos finais Funcionalidades avançadas>.

Selecione a funcionalidade avançada que pretende configurar e alterne a definição entre Ativado e Desativado.

Selecione Salvar preferências.

Utilize as seguintes funcionalidades avançadas para se proteger melhor de ficheiros potencialmente maliciosos e obter melhores informações durante as investigações de segurança.

Restringir a correlação a grupos de dispositivos no âmbito

Esta configuração pode ser utilizada para cenários aos quais as operações SOC locais gostariam de limitar as correlações de alertas apenas a grupos de dispositivos aos quais podem aceder. Quando esta definição está ativada, um incidente composto por alertas que os grupos entre dispositivos já não são considerados um único incidente. O SOC local pode então tomar medidas sobre o incidente porque tem acesso a um dos grupos de dispositivos envolvidos. No entanto, o SOC global vê vários incidentes diferentes por grupo de dispositivos em vez de um incidente. Não recomendamos ativar esta definição, a menos que isso supere os benefícios da correlação de incidentes em toda a organização.

Observação

A alteração desta definição afeta apenas as correlações de alertas futuras.

A criação de grupos de dispositivos é suportada no Defender para Endpoint Plano 1 e Plano 2.

Ativar o EDR no modo de bloco

A deteção e resposta de pontos finais (EDR) no modo de bloqueio fornece proteção contra artefactos maliciosos, mesmo quando Microsoft Defender Antivírus está em execução no modo passivo. Quando ativado, o EDR no modo de bloco bloqueia artefactos ou comportamentos maliciosos detetados num dispositivo. O EDR no modo de bloqueio funciona nos bastidores para remediar artefactos maliciosos que são detetados após a falha de segurança.

Alertas de resolve automaticamente

Ative esta definição para resolve automaticamente alertas onde não foram encontradas ameaças ou onde foram remediadas ameaças detetadas. Se não quiser que os alertas sejam resolvidos automaticamente, terá de desativar manualmente a funcionalidade.

Observação

- O resultado da ação de resolve automática pode influenciar o cálculo do nível de risco do dispositivo, que se baseia nos alertas ativos encontrados num dispositivo.

- Se um analista de operações de segurança definir manualmente a status de um alerta como "Em curso" ou "Resolvido", a capacidade de resolve automática não a substituirá.

Permitir ou bloquear ficheiro

O bloqueio só está disponível se a sua organização cumprir estes requisitos:

- Utiliza Microsoft Defender Antivírus como a solução antimalware ativa e,

- A funcionalidade de proteção baseada na cloud está ativada

Esta funcionalidade permite-lhe bloquear ficheiros potencialmente maliciosos na sua rede. Bloquear um ficheiro impedirá que seja lido, escrito ou executado em dispositivos na sua organização.

Para ativar a opção Permitir ou bloquear ficheiros:

No portal Microsoft Defender, no painel de navegação, selecione Definições Pontos finais>Funcionalidades>Avançadas>Gerais>Permitir ou bloquear ficheiro.

Alterne a definição entre Ativado e Desativado.

Selecione Guardar preferências na parte inferior da página.

Depois de ativar esta funcionalidade, pode bloquear ficheiros através do separador Adicionar Indicador na página de perfil de um ficheiro.

Ocultar potenciais registos de dispositivos duplicados

Ao ativar esta funcionalidade, pode garantir que está a ver as informações mais precisas sobre os seus dispositivos ao ocultar potenciais registos duplicados de dispositivos. Existem diferentes motivos pelos quais podem ocorrer registos de dispositivos duplicados, por exemplo, a capacidade de deteção de dispositivos no Microsoft Defender para Ponto de Extremidade pode analisar a sua rede e detetar um dispositivo que já está integrado ou foi recentemente desativado.

Esta funcionalidade identificará potenciais dispositivos duplicados com base no respetivo nome de anfitrião e hora da última visualização. Os dispositivos duplicados serão ocultados de várias experiências no portal, tais como o Inventário de Dispositivos, as páginas Gerenciamento de Vulnerabilidades do Microsoft Defender e as APIs Públicas dos dados do computador, deixando o registo de dispositivo mais preciso visível. No entanto, os duplicados continuarão visíveis nas páginas pesquisa global, investigação avançada, alertas e incidentes.

Esta definição está ativada por predefinição e é aplicada ao nível do inquilino. Se não quiser ocultar potenciais registos duplicados de dispositivos, terá de desativar manualmente a funcionalidade.

Indicadores de rede personalizados

Ativar esta funcionalidade permite-lhe criar indicadores para endereços IP, domínios ou URLs, que determinam se serão permitidos ou bloqueados com base na sua lista de indicadores personalizados.

Para utilizar esta funcionalidade, os dispositivos têm de estar a executar Windows 10 versão 1709 ou posterior ou Windows 11. Também devem ter proteção de rede no modo de bloqueio e na versão 4.18.1906.3 ou posterior da plataforma antimalware . Veja KB 4052623.

Para obter mais informações, veja Descrição geral dos indicadores.

Observação

A proteção de rede tira partido dos serviços de reputação que processam pedidos em localizações que podem estar fora da localização que selecionou para os seus dados do Defender para Endpoint.

Proteção contra adulteração

Durante alguns tipos de ciberataques, os maus atores tentam desativar as funcionalidades de segurança, como a proteção antivírus, nas suas máquinas. Os maus atores gostam de desativar as suas funcionalidades de segurança para obter acesso mais fácil aos seus dados, instalar software maligno ou explorar os seus dados, identidade e dispositivos. A proteção contra adulteração bloqueia essencialmente Microsoft Defender Antivírus e impede que as definições de segurança sejam alteradas através de aplicações e métodos.

Para obter mais informações, incluindo como configurar a proteção contra adulteração, veja Proteger as definições de segurança com proteção contra adulteração.

Mostrar detalhes do utilizador

Ative esta funcionalidade para que possa ver os detalhes do utilizador armazenados no Microsoft Entra ID. Os detalhes incluem a imagem, o nome, o título e as informações do departamento de um utilizador ao investigar entidades de conta de utilizador. Pode encontrar informações da conta de utilizador nas seguintes vistas:

- Fila de alertas

- Página de detalhes do dispositivo

Para obter mais informações, veja Investigar uma conta de utilizador.

integração do Skype for Business

Ativar a integração do Skype for Business permite-lhe comunicar com os utilizadores através de Skype for Business, e-mail ou telemóvel. Esta ativação pode ser útil quando precisa de comunicar com o utilizador e mitigar os riscos.

Observação

Quando um dispositivo está a ser isolado da rede, existe um pop-up onde pode optar por ativar as comunicações do Outlook e do Skype que permitem comunicações com o utilizador enquanto estão desligados da rede. Esta definição aplica-se à comunicação do Skype e do Outlook quando os dispositivos estão no modo de isolamento.

Microsoft Defender for Cloud Apps

Ativar esta definição reencaminha os sinais do Defender para Ponto Final para Microsoft Defender para Aplicativos de Nuvem para fornecer uma visibilidade mais aprofundada sobre a utilização de aplicações na cloud. Os dados reencaminhados são armazenados e processados na mesma localização que os dados Defender para Aplicativos de Nuvem.

Observação

Esta funcionalidade estará disponível com uma licença E5 para Enterprise Mobility + Security em dispositivos com Windows 10, versão 1709 (Compilação 16299.1085 do SO com KB4493441), Windows 10, versão 1803 (Compilação 17134.704 do SO com KB4493464), Windows 10, versão 1809 (Compilação 17763.379 do SO com KB4489899), versões Windows 10 posteriores ou Windows 11.

Filtragem de conteúdo da Web

Bloqueie o acesso a sites que contenham conteúdo indesejado e controle a atividade Web em todos os domínios. Para especificar as categorias de conteúdo Web que pretende bloquear, crie uma política de filtragem de conteúdo Web. Certifique-se de que tem proteção de rede no modo de bloqueio ao implementar a linha de base de segurança Microsoft Defender para Ponto de Extremidade.

Registo de auditoria unificado

A pesquisa no Microsoft Purview permite que a sua equipa de segurança e conformidade veja dados críticos de eventos de registo de auditoria para obter informações e investigar atividades de utilizador. Sempre que uma atividade auditada é efetuada por um utilizador ou administrador, é gerado e armazenado um registo de auditoria no registo de auditoria do Microsoft 365 da sua organização. Para obter mais informações, veja Pesquisar o registo de auditoria.

Descoberta de dispositivo

Ajuda-o a encontrar dispositivos não geridos ligados à sua rede empresarial sem a necessidade de aplicações adicionais ou alterações complexas do processo. Com dispositivos integrados, pode encontrar dispositivos não geridos na sua rede e avaliar vulnerabilidades e riscos. Para obter mais informações, veja Deteção de dispositivos.

Observação

Você sempre pode aplicar filtros para excluir os dispositivos não gerenciados da lista de inventário de dispositivos. Você também pode usar a coluna de status de integração nas consultas de API para filtrar dispositivos não gerenciados.

Transferir ficheiros em quarentena

Cópia de segurança de ficheiros em quarentena numa localização segura e conforme para que possam ser transferidos diretamente a partir da quarentena. O botão Transferir ficheiro estará sempre disponível na página de ficheiros. Esta definição está ativada por predefinição. Saiba mais sobre os requisitos

Conectividade predefinida para simplificada ao integrar dispositivos no portal do Defender

Esta definição irá definir o pacote de inclusão predefinido para uma conectividade simplificada para os sistemas operativos aplicáveis. Ainda tem a opção de utilizar o pacote de inclusão padrão na página de inclusão, mas tem de selecioná-lo especificamente no menu pendente.

Resposta Imediata

Ative esta funcionalidade para que os utilizadores com as permissões adequadas possam iniciar uma sessão de resposta em direto nos dispositivos.

Para obter mais informações sobre atribuições de funções, veja Criar e gerir funções.

Resposta em direto para servidores

Ative esta funcionalidade para que os utilizadores com as permissões adequadas possam iniciar uma sessão de resposta em direto nos servidores.

Para obter mais informações sobre atribuições de funções, veja Criar e gerir funções.

Execução de scripts não assinados de resposta em direto

Ativar esta funcionalidade permite-lhe executar scripts não assinados numa sessão de resposta em direto.

Engano

A decepção permite à sua equipa de segurança gerir e implementar iscos e iscos para capturar atacantes no seu ambiente. Depois de ativar esta opção, aceda a Regras de Decepção de Regras > para executar campanhas de engano. Veja Gerir a capacidade de decepção no Microsoft Defender XDR.

Partilhar alertas de ponto final com o Centro de Conformidade da Microsoft

Reencaminha alertas de segurança de pontos finais e os respetivos status de triagem para portal de conformidade do Microsoft Purview, permitindo-lhe melhorar as políticas de gestão de riscos internos com alertas e remediar os riscos internos antes de causarem danos. Os dados reencaminhados são processados e armazenados na mesma localização que os dados Office 365.

Depois de configurar os indicadores de violação da política de segurança nas definições de gestão de riscos internos, os alertas do Defender para Endpoint serão partilhados com a gestão de riscos internos para os utilizadores aplicáveis.

Microsoft Intune ligação

O Defender para Endpoint pode ser integrado com Microsoft Intune para ativar o acesso condicional baseado no risco do dispositivo. Quando ativar esta funcionalidade, poderá partilhar informações do dispositivo do Defender para Endpoint com Intune, melhorando a imposição de políticas.

Importante

Terá de ativar a integração no Intune e no Defender para Endpoint para utilizar esta funcionalidade. Para obter mais informações sobre passos específicos, veja Configurar o Acesso Condicional no Defender para Ponto Final.

Esta funcionalidade só está disponível se tiver os seguintes pré-requisitos:

- Um inquilino licenciado para Enterprise Mobility + Security E3 e o Windows E5 (ou Microsoft 365 Enterprise E5)

- Um ambiente de Microsoft Intune ativo, com dispositivos Windows geridos Intune Microsoft Entra associados.

Telemetria autenticada

Pode Ativar a Telemetria autenticada para impedir o spoofing de telemetria no seu dashboard.

Visualização prévia de recursos

Saiba mais sobre as novas funcionalidades na versão de pré-visualização do Defender para Endpoint.

Experimente as funcionalidades futuras ao ativar a experiência de pré-visualização. Terá acesso a funcionalidades futuras, sobre as quais pode fornecer feedback para ajudar a melhorar a experiência geral antes de as funcionalidades estarem disponíveis em geral.

Se já tiver as funcionalidades de pré-visualização ativadas, faça a gestão das definições do main Defender XDR.

Para obter mais informações, veja Microsoft Defender XDR funcionalidades de pré-visualização

Notificações de ataque do ponto de extremidade

As Notificações de Ataque de Ponto Final permitem que a Microsoft procure ativamente ameaças críticas com base na urgência e no impacto nos dados do ponto final.

Para investigação proativa em todo o âmbito de Microsoft Defender XDR, incluindo ameaças que abrangem e-mail, colaboração, identidade, aplicações na cloud e pontos finais, saiba mais sobre Microsoft Defender Especialistas.

Tópicos relacionados

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.