integração do Microsoft Sentinel (Pré-visualização)

Pode integrar Microsoft Defender para Aplicativos de Nuvem com Microsoft Sentinel (um SIEM nativo de cloud dimensionável e SOAR) para permitir a monitorização centralizada de alertas e dados de deteção. A integração com Microsoft Sentinel permite-lhe proteger melhor as suas aplicações na cloud, mantendo o fluxo de trabalho de segurança habitual, automatizando os procedimentos de segurança e correlacionando-se entre eventos baseados na cloud e no local.

As vantagens de utilizar Microsoft Sentinel incluem:

- Retenção de dados mais longa fornecida pelo Log Analytics.

- Visualizações inativas.

- Utilize ferramentas como o Microsoft Power BI ou Microsoft Sentinel livros para criar as suas próprias visualizações de dados de deteção que se adequam às suas necessidades organizacionais.

As soluções de integração adicionais incluem:

- SIEMs Genéricos – integre Defender para Aplicativos de Nuvem com o servidor SIEM genérico. Para obter informações sobre a integração com um SIEM Genérico, veja Integração genérica do SIEM.

- Graph API de segurança da Microsoft – um serviço intermediário (ou mediador) que fornece uma única interface programática para ligar vários fornecedores de segurança. Para obter mais informações, veja Integrações de soluções de segurança com o Microsoft Graph API de Segurança.

A integração com Microsoft Sentinel inclui configuração tanto no Defender para Aplicativos de Nuvem como no Microsoft Sentinel.

Pré-requisitos

Para integrar com Microsoft Sentinel:

- Tem de ter uma licença de Microsoft Sentinel válida

- Tem de ser, pelo menos, um Administrador de Segurança no seu inquilino.

Suporte do Governo dos EUA

A integração direta Defender para Aplicativos de Nuvem - Microsoft Sentinel está disponível apenas para clientes comerciais.

No entanto, todos os dados Defender para Aplicativos de Nuvem estão disponíveis no Microsoft Defender XDR e, por conseguinte, estão disponíveis no Microsoft Sentinel através do conector Microsoft Defender XDR.

Recomendamos que os clientes GCC, GCC High e DoD interessados em ver Defender para Aplicativos de Nuvem dados no Microsoft Sentinel instalem a solução de Microsoft Defender XDR.

Para saber mais, confira:

- Microsoft Defender XDR integração com Microsoft Sentinel

- Microsoft Defender para Aplicativos de Nuvem para ofertas do Governo dos EUA

Integrar com Microsoft Sentinel

No Portal do Microsoft Defender, selecione Definições Aplicações > na Cloud.

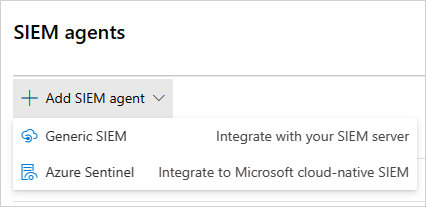

Em Sistema, selecione Agentes > SIEM Adicionar agente > SIEM Sentinel. Por exemplo:

Observação

A opção para adicionar Microsoft Sentinel não está disponível se tiver realizado anteriormente a integração.

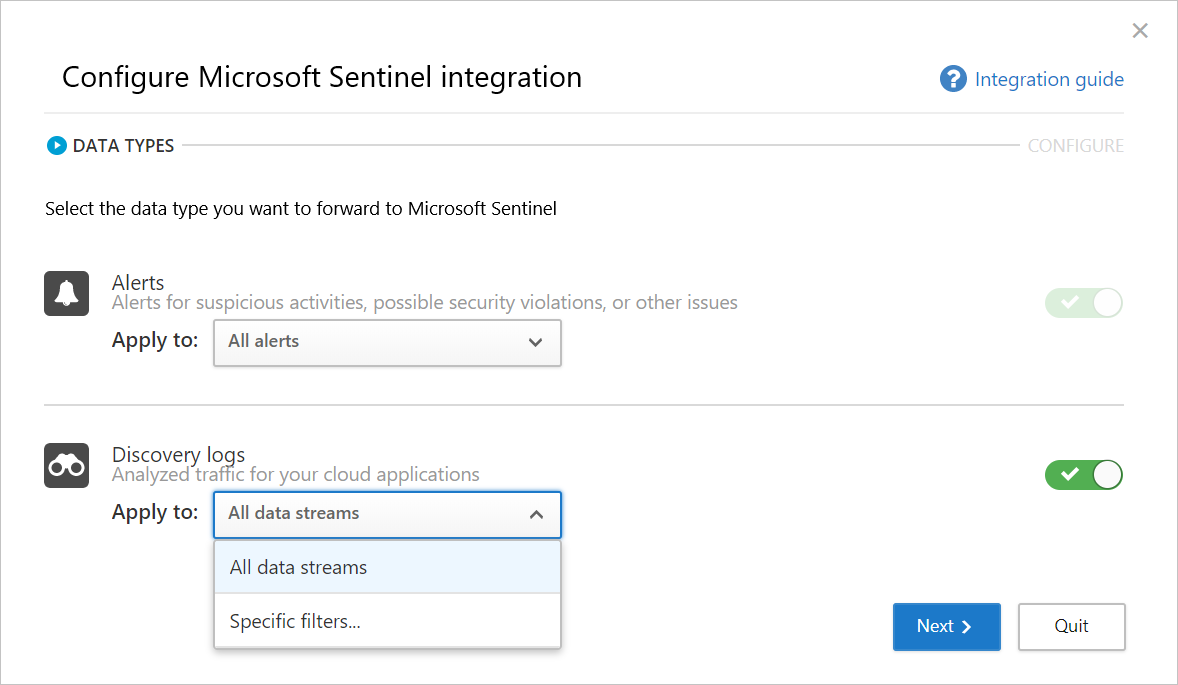

No assistente, selecione os tipos de dados que pretende reencaminhar para Microsoft Sentinel. Pode configurar a integração da seguinte forma:

- Alertas: os alertas são ativados automaticamente assim que Microsoft Sentinel estiver ativada.

- Registos de deteção: utilize o controlo de deslize para os ativar e desativar, por predefinição, está tudo selecionado e, em seguida, utilize o menu pendente Aplicar a para filtrar os registos de deteção que são enviados para Microsoft Sentinel.

Por exemplo:

Selecione Seguinte e continue a Microsoft Sentinel para finalizar a integração. Para obter informações sobre como configurar Microsoft Sentinel, veja o conector de dados do Microsoft Sentinel para Defender para Aplicativos de Nuvem. Por exemplo:

Observação

Normalmente, os novos registos de deteção serão apresentados no Microsoft Sentinel, no prazo de 15 minutos após a configuração dos mesmos no portal do Defender para Aplicativos de Nuvem. No entanto, pode demorar mais tempo consoante as condições do ambiente do sistema. Para obter mais informações, veja Lidar com o atraso da ingestão nas regras de análise.

Alertas e registos de deteção no Microsoft Sentinel

Assim que a integração estiver concluída, pode ver Defender para Aplicativos de Nuvem alertas e registos de deteção no Microsoft Sentinel.

No Microsoft Sentinel, em Registos, em Informações de Segurança, pode encontrar os registos dos tipos de dados Defender para Aplicativos de Nuvem, da seguinte forma:

| Tipo de dados | Tabela |

|---|---|

| Registos de deteção | McasShadowItReporting |

| Alertas | SecurityAlert |

A tabela seguinte descreve cada campo no esquema McasShadowItReporting :

| Campo | Tipo | Descrição | Exemplos |

|---|---|---|---|

| TenantId | Cadeia de caracteres | ID da Área de Trabalho | b459b4u5-912x-46d5-9cb1-p43069212nb4 |

| SourceSystem | Cadeia de caracteres | Sistema de origem – valor estático | Azure |

| TimeGenerated [UTC] | DateTime | Data dos dados de deteção | 2019-07-23T11:00:35.858Z |

| StreamName | Cadeia de caracteres | Nome do fluxo específico | Departamento de Marketing |

| TotalEvents | Número inteiro | Número total de eventos por sessão | 122 |

| BlockedEvents | Número inteiro | Número de eventos bloqueados | 0 |

| UploadedBytes | Número inteiro | Quantidade de dados carregados | 1,514,874 |

| TotalBytes | Número inteiro | Quantidade total de dados | 4,067,785 |

| DownloadedBytes | Número inteiro | Quantidade de dados transferidos | 2,552,911 |

| Endereço Ip | Cadeia de caracteres | Endereço IP de origem | 127.0.0.0 |

| UserName | Cadeia de caracteres | Nome de usuário | Raegan@contoso.com |

| EnrichedUserName | Cadeia de caracteres | Nome de utilizador melhorado com Microsoft Entra nome de utilizador | Raegan@contoso.com |

| AppName | Cadeia de caracteres | Nome da aplicação na cloud | Microsoft OneDrive for Business |

| AppId | Número inteiro | Identificador da aplicação na cloud | 15600 |

| CategoriaAplicação | Cadeia de caracteres | Categoria da aplicação na cloud | Armazenamento em nuvem |

| AppTags | Matriz de string | Etiquetas incorporadas e personalizadas definidas para a aplicação | ["aprovado"] |

| AppScore | Número inteiro | A classificação de risco da aplicação numa escala 0-10, 10 é uma classificação para uma aplicação não arriscada | 10 |

| Tipo | Cadeia de caracteres | Tipo de registos – valor estático | McasShadowItReporting |

Utilizar o Power BI com dados de Defender para Aplicativos de Nuvem no Microsoft Sentinel

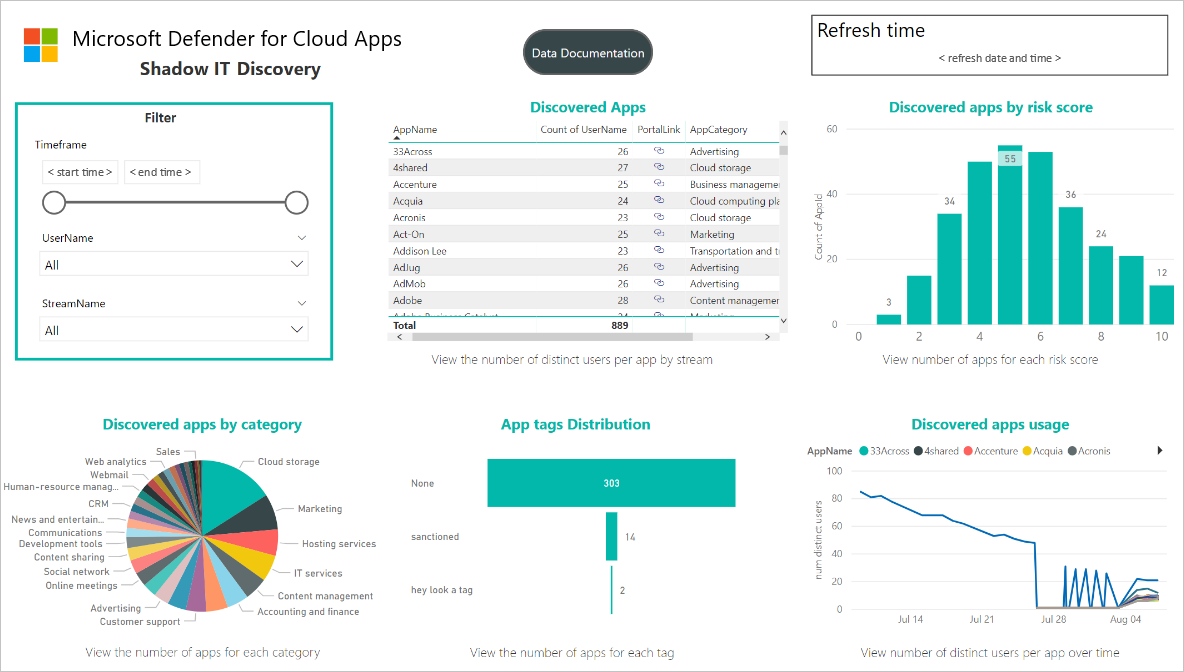

Assim que a integração estiver concluída, também pode utilizar a Defender para Aplicativos de Nuvem dados armazenados no Microsoft Sentinel noutras ferramentas.

Esta secção descreve como pode utilizar o Microsoft Power BI para formatar e combinar facilmente dados para criar relatórios e dashboards que satisfaçam as necessidades da sua organização.

Para começar:

No Power BI, importe consultas de Microsoft Sentinel para Defender para Aplicativos de Nuvem dados. Para obter mais informações, veja Importar dados de registo do Azure Monitor para o Power BI.

Instale a aplicação Defender para Aplicativos de Nuvem Shadow IT Discovery e ligue-a aos dados de registo de deteção para ver o dashboard de Deteção de TI Sombra incorporado.

Observação

Atualmente, a aplicação não está publicada no Microsoft AppSource. Por conseguinte, poderá ter de contactar o seu administrador do Power BI para obter permissões para instalar a aplicação.

Por exemplo:

Opcionalmente, crie dashboards personalizados no Power BI Desktop e ajuste-os de acordo com os requisitos de análise visual e relatórios da sua organização.

Ligar a aplicação Defender para Aplicativos de Nuvem

No Power BI, selecione Aplicação de Deteção de TI Sombra de Aplicações>.

Na página Introdução à nova aplicação , selecione Ligar. Por exemplo:

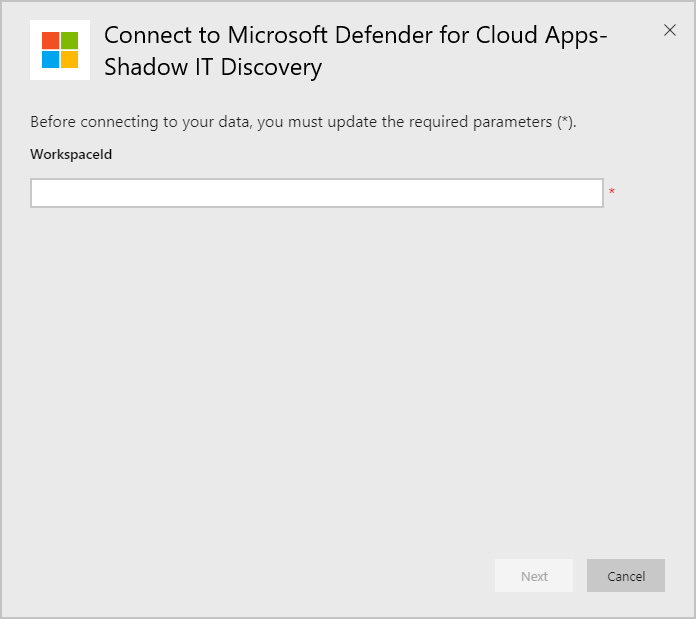

Na página ID da área de trabalho, introduza o ID da área de trabalho Microsoft Sentinel conforme apresentado na página de descrição geral da análise de registos e, em seguida, selecione Seguinte. Por exemplo:

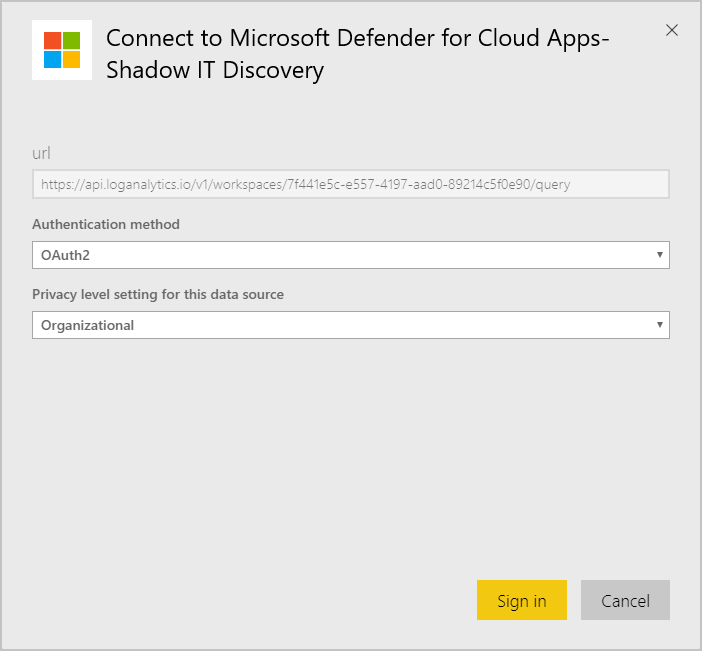

Na página de autenticação, especifique o método de autenticação e o nível de privacidade e, em seguida, selecione Iniciar sessão. Por exemplo:

Depois de ligar os seus dados, aceda ao separador Conjuntos de dados da área de trabalho e selecione Atualizar. Esta ação irá atualizar o relatório com os seus próprios dados.

Se tiver algum problema, estamos aqui para ajudar. Para obter assistência ou suporte para o problema do produto, abra um pedido de suporte.