Encriptar Defender para Aplicativos de Nuvem dados inativos com a sua própria chave (BYOK)

Este artigo descreve como configurar Defender para Aplicativos de Nuvem para utilizar a sua própria chave para encriptar os dados que recolhe, enquanto estão inativos. Se estiver à procura de documentação sobre como aplicar a encriptação a dados armazenados em aplicações na cloud, veja Integração do Microsoft Purview.

Defender para Aplicativos de Nuvem leva a sua segurança e privacidade a sério. Por conseguinte, assim que Defender para Aplicativos de Nuvem começar a recolher dados, utiliza as suas próprias chaves geridas para proteger os seus dados de acordo com a nossa política de privacidade e segurança de dados. Além disso, Defender para Aplicativos de Nuvem permite-lhe proteger ainda mais os seus dados inativos ao encriptá-lo com a sua própria chave de Key Vault do Azure.

Importante

Se existir um problema ao aceder à sua chave de Key Vault do Azure, Defender para Aplicativos de Nuvem não encriptará os seus dados e o seu inquilino será bloqueado dentro de uma hora. Quando o inquilino estiver bloqueado, todo o acesso ao mesmo será bloqueado até que a causa seja resolvida. Assim que a chave estiver novamente acessível, o acesso total ao seu inquilino será restaurado.

Este procedimento só está disponível no portal Microsoft Defender e não pode ser executado no Microsoft Defender para Aplicativos de Nuvem clássico.

Pré-requisitos

Tem de registar a aplicação Microsoft Defender para Aplicativos de Nuvem - BYOK no Microsoft Entra ID associado ao inquilino do Defender para Aplicativos de Nuvem.

Para registar a aplicação

Instale o Microsoft Graph PowerShell.

Abra um terminal do PowerShell e execute os seguintes comandos:

Connect-MgGraph -Scopes "Application.ReadWrite.All" # Create a new service principal New-MgServicePrincipal -AppId 6a12de16-95c8-4e42-a451-7dbbc34634cd # Update Service Principal $servicePrincipalId = Get-MgServicePrincipal -Filter "AppId eq '6a12de16-95c8-4e42-a451-7dbbc34634cd'" | Select Id $params = @{ accountEnabled = $true } Update-MgServicePrincipal -ServicePrincipalId $servicePrincipalId.Id -BodyParameter $paramsEm que ServicePrincipalId é o ID devolvido pelo comando anterior (

New-MgServicePrincipal).

Observação

- Defender para Aplicativos de Nuvem encripta dados inativos para todos os novos inquilinos.

- Todos os dados que residam no Defender para Aplicativos de Nuvem durante mais de 48 horas serão encriptados.

Implementar a chave de Key Vault do Azure

Crie um novo Key Vault com as opções Eliminação recuperável e Proteção contra remoção ativadas.

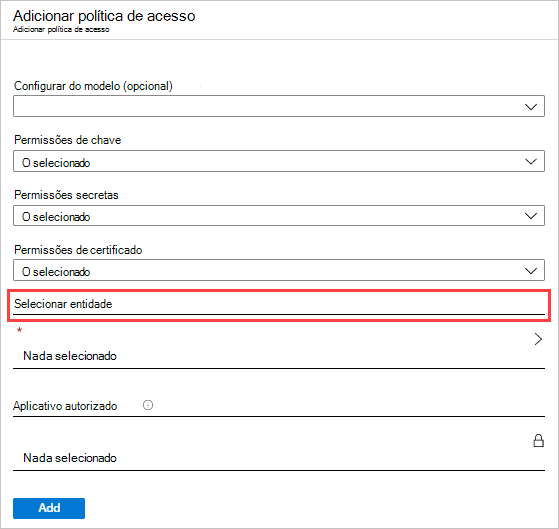

No novo Key Vault gerado, abra o painel Políticas de acesso e, em seguida, selecione +Adicionar Política de Acesso.

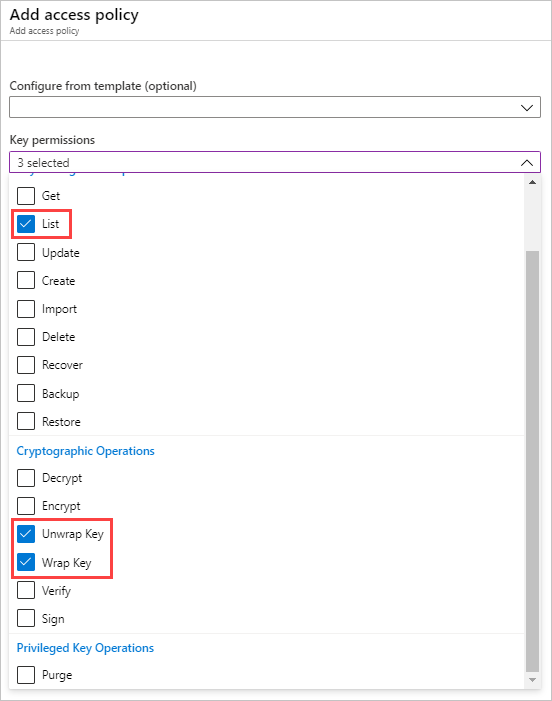

Selecione Permissões de chave e escolha as seguintes permissões no menu pendente:

Seção Permissões obrigatórias Operações de Gestão de Chaves - Lista Operações Criptográficas - Moldar tecla

- Desembrulhar chave

Em Selecionar principal, selecioneMicrosoft Defender para Aplicativos de Nuvem - BYOK ou Microsoft Cloud App Security - BYOK.

Selecione Salvar.

Crie uma nova chave RSA e faça o seguinte:

Observação

Apenas são suportadas chaves RSA.

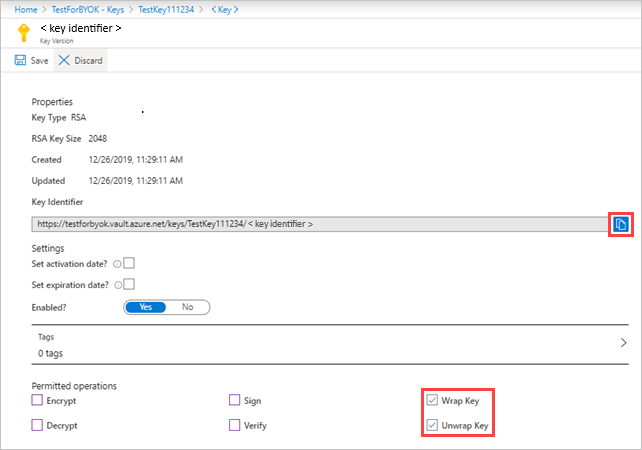

Depois de criar a chave, selecione a nova chave gerada, selecione a versão atual e, em seguida, verá Operações permitidas.

Em Operações permitidas, certifique-se de que as seguintes opções estão ativadas:

- Moldar tecla

- Desembrulhar chave

Copie o URI do Identificador de Chave . Você precisará disso posteriormente.

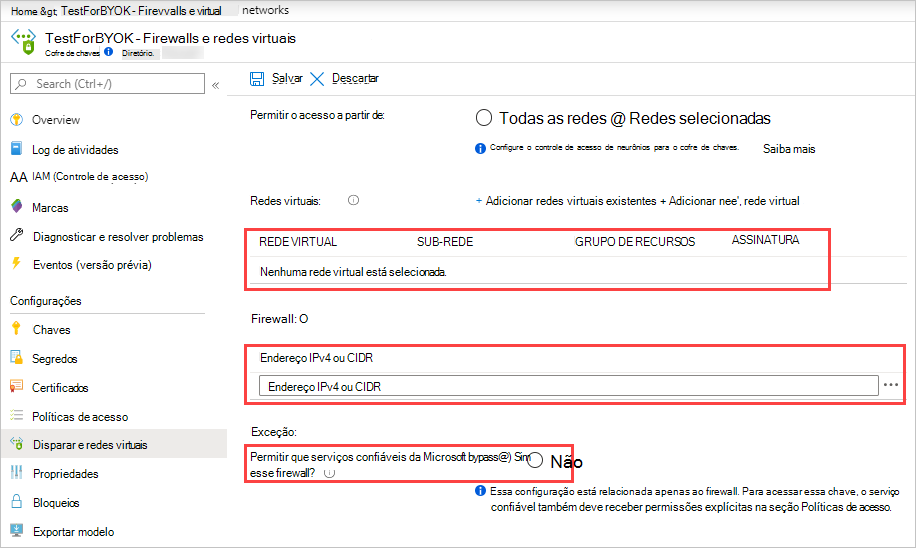

Opcionalmente, se estiver a utilizar uma firewall para uma rede selecionada, configure as seguintes definições de firewall para conceder Defender para Aplicativos de Nuvem acesso à chave especificada e, em seguida, clique em Guardar:

- Certifique-se de que não estão selecionadas redes virtuais.

- Adicione os seguintes endereços IP:

- 13.66.200.132

- 23.100.71.251

- 40.78.82.214

- 51.105.4.145

- 52.166.166.111

- 13.72.32.204

- 52.244.79.38

- 52.227.8.45

- Selecione Permitir serviços Microsoft fidedignos para ignorar esta firewall.

Ativar a encriptação de dados no Defender para Aplicativos de Nuvem

Quando ativa a encriptação de dados, Defender para Aplicativos de Nuvem utiliza imediatamente a chave de Key Vault do Azure para encriptar dados inativos. Uma vez que a sua chave é essencial para o processo de encriptação, é importante garantir que as Key Vault e a chave designadas estão sempre acessíveis.

Para ativar a encriptação de dados

No portal Microsoft Defender, selecione Definições > Encriptação > de dados do Cloud Apps > Ativar encriptação de dados.

Na caixa URI da chave de Key Vault do Azure, cole o valor do URI do identificador de chave que copiou anteriormente. Defender para Aplicativos de Nuvem utiliza sempre a versão da chave mais recente, independentemente da versão da chave especificada pelo URI.

Depois de concluída a validação do URI, selecione Ativar.

Observação

Quando desativa a encriptação de dados, Defender para Aplicativos de Nuvem remove a encriptação com a sua própria chave dos dados inativos. No entanto, os seus dados permanecem encriptados por chaves geridas Defender para Aplicativos de Nuvem.

Para desativar a encriptação de dados: Aceda ao separador Encriptação de dados e clique em Desativar encriptação de dados.

Processamento de roll de chaves

Sempre que criar novas versões da chave configurada para encriptação de dados, Defender para Aplicativos de Nuvem automaticamente passa para a versão mais recente da chave.

Como lidar com falhas de encriptação de dados

Se houver um problema ao aceder à sua chave de Key Vault do Azure, Defender para Aplicativos de Nuvem não encriptará os seus dados e o seu inquilino será bloqueado dentro de uma hora. Quando o inquilino estiver bloqueado, todo o acesso ao mesmo será bloqueado até que a causa seja resolvida. Assim que a chave estiver novamente acessível, o acesso total ao seu inquilino será restaurado. Para obter informações sobre como lidar com falhas de encriptação de dados, veja Resolver problemas de encriptação de dados com a sua própria chave.