Erro: stack-use-after-scope

Erro do Sanitizer de endereço: Uso da memória de pilha fora do escopo

O uso de um endereço de pilha fora do escopo léxico do tempo de vida de uma variável pode acontecer de várias maneiras em C ou C++.

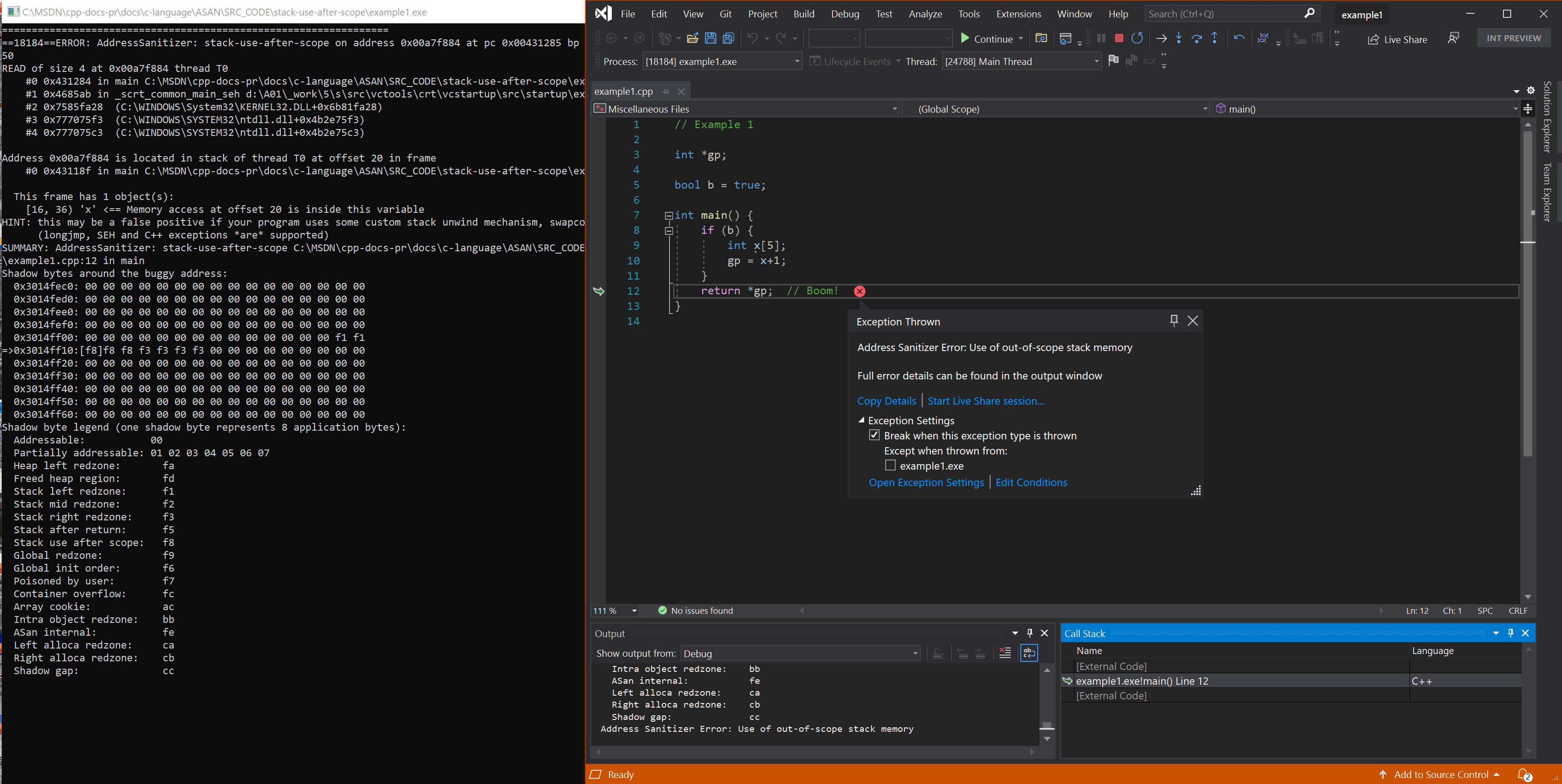

Exemplo 1 – local aninhado simples

// example1.cpp

// stack-use-after-scope error

int *gp;

bool b = true;

int main() {

if (b) {

int x[5];

gp = x+1;

}

return *gp; // Boom!

}

Para compilar e testar esse exemplo, execute estes comandos em um prompt de comando do desenvolvedor do Visual Studio 2019 versão 16.9 ou posterior:

cl example1.cpp /fsanitize=address /Zi

devenv /debugexe example1.exe

Erro resultante – local aninhado simples

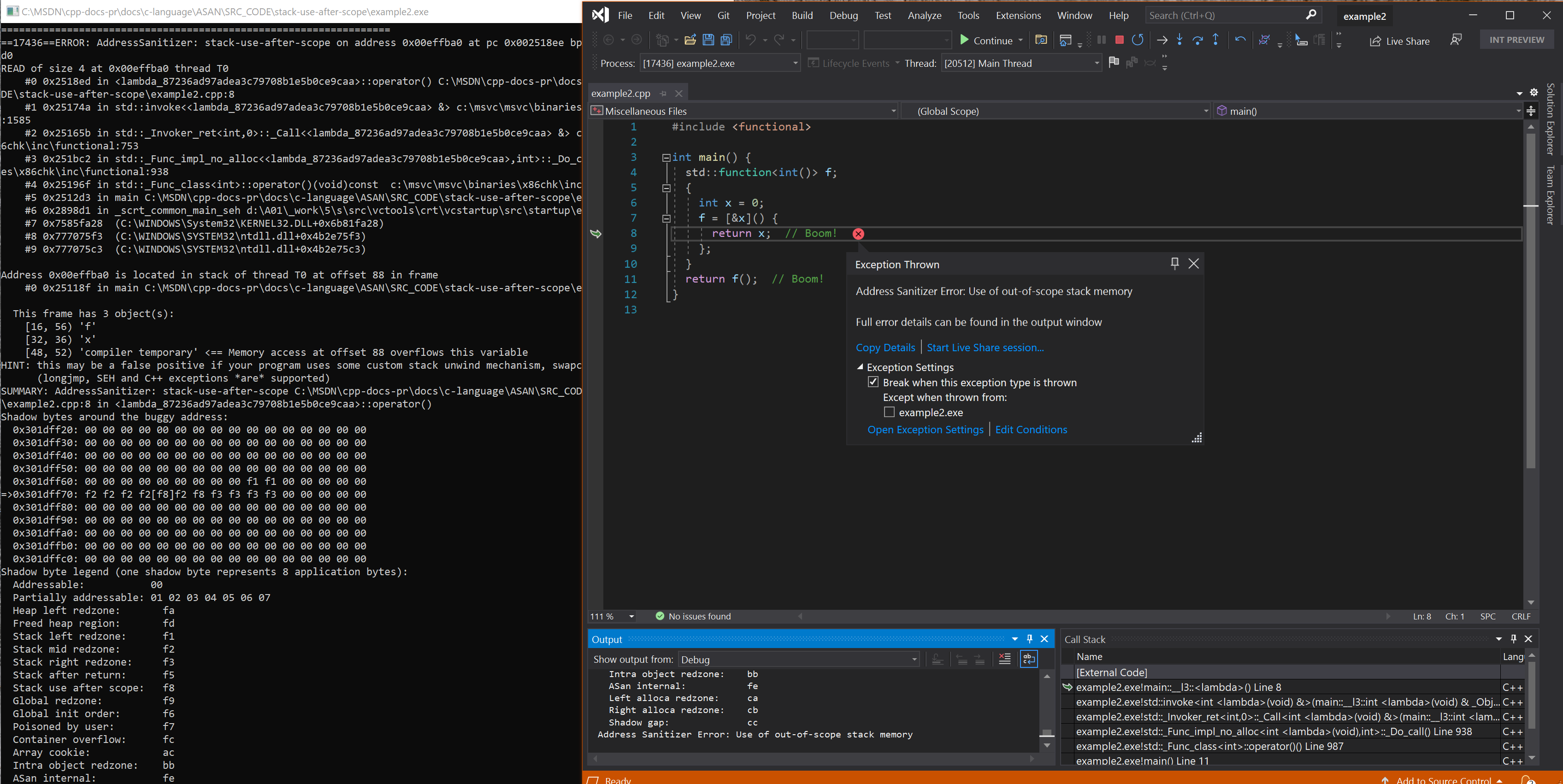

Exemplo 2 – captura lambda

// example2.cpp

// stack-use-after-scope error

#include <functional>

int main() {

std::function<int()> f;

{

int x = 0;

f = [&x]() {

return x; // Boom!

};

}

return f(); // Boom!

}

Para compilar e testar esse exemplo, execute estes comandos em um prompt de comando do desenvolvedor do Visual Studio 2019 versão 16.9 ou posterior:

cl example2.cpp /fsanitize=address /Zi

devenv /debugexe example2.exe

Erro resultante – captura lambda

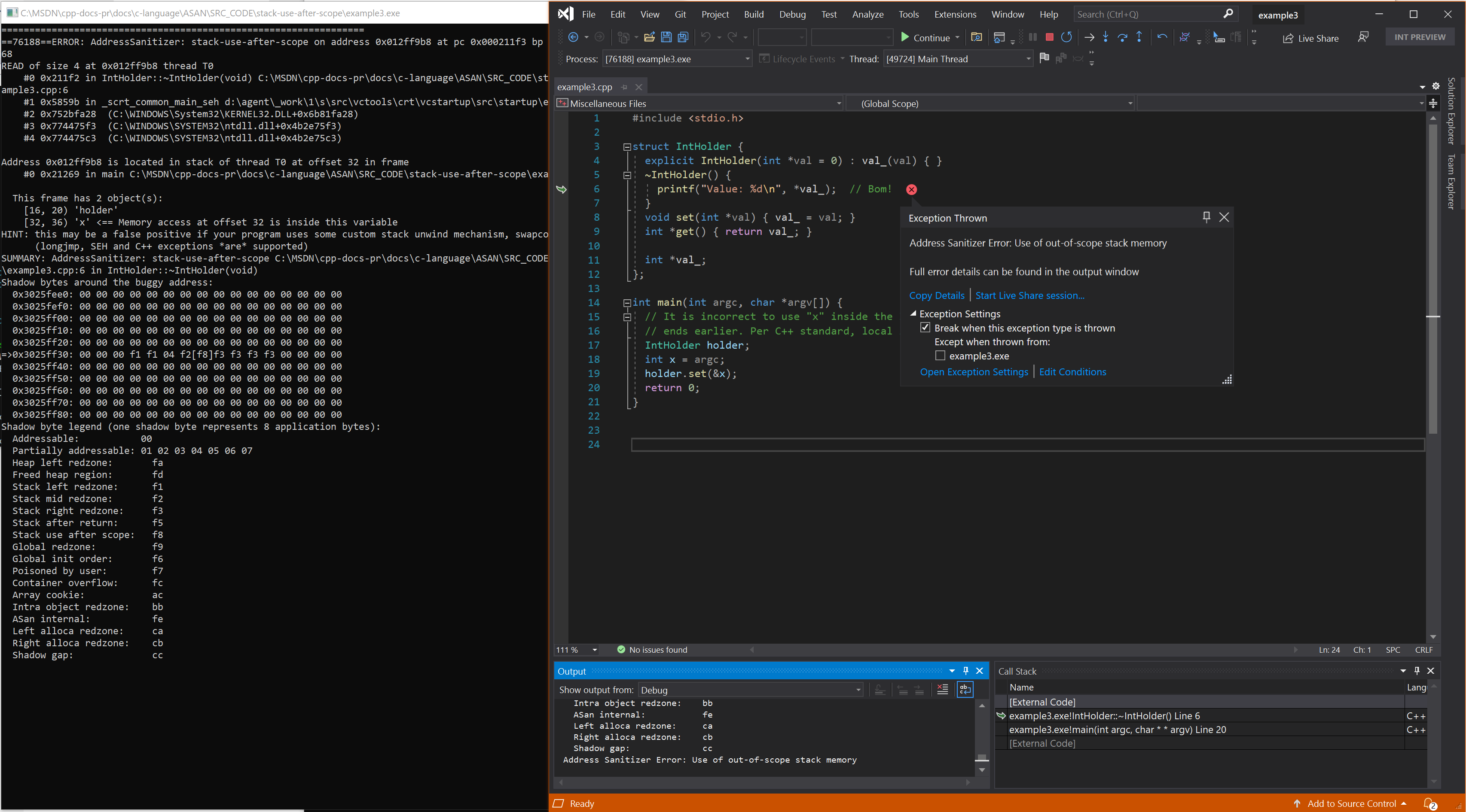

Exemplo 3 – ordenação de destruidor com locais

// example3.cpp

// stack-use-after-scope error

#include <stdio.h>

struct IntHolder {

explicit IntHolder(int* val = 0) : val_(val) { }

~IntHolder() {

printf("Value: %d\n", *val_); // Bom!

}

void set(int* val) { val_ = val; }

int* get() { return val_; }

int* val_;

};

int main(int argc, char* argv[]) {

// It's incorrect to use "x" inside the IntHolder destructor,

// because the lifetime of "x" ends earlier. Per the C++ standard,

// local lifetimes end in reverse order of declaration.

IntHolder holder;

int x = argc;

holder.set(&x);

return 0;

}

Para compilar e testar esse exemplo, execute estes comandos em um prompt de comando do desenvolvedor do Visual Studio 2019 versão 16.9 ou posterior:

cl example3.cpp /fsanitize=address /Zi /O1

devenv /debugexe example3.exe

Erro resultante – ordenação de destruidor

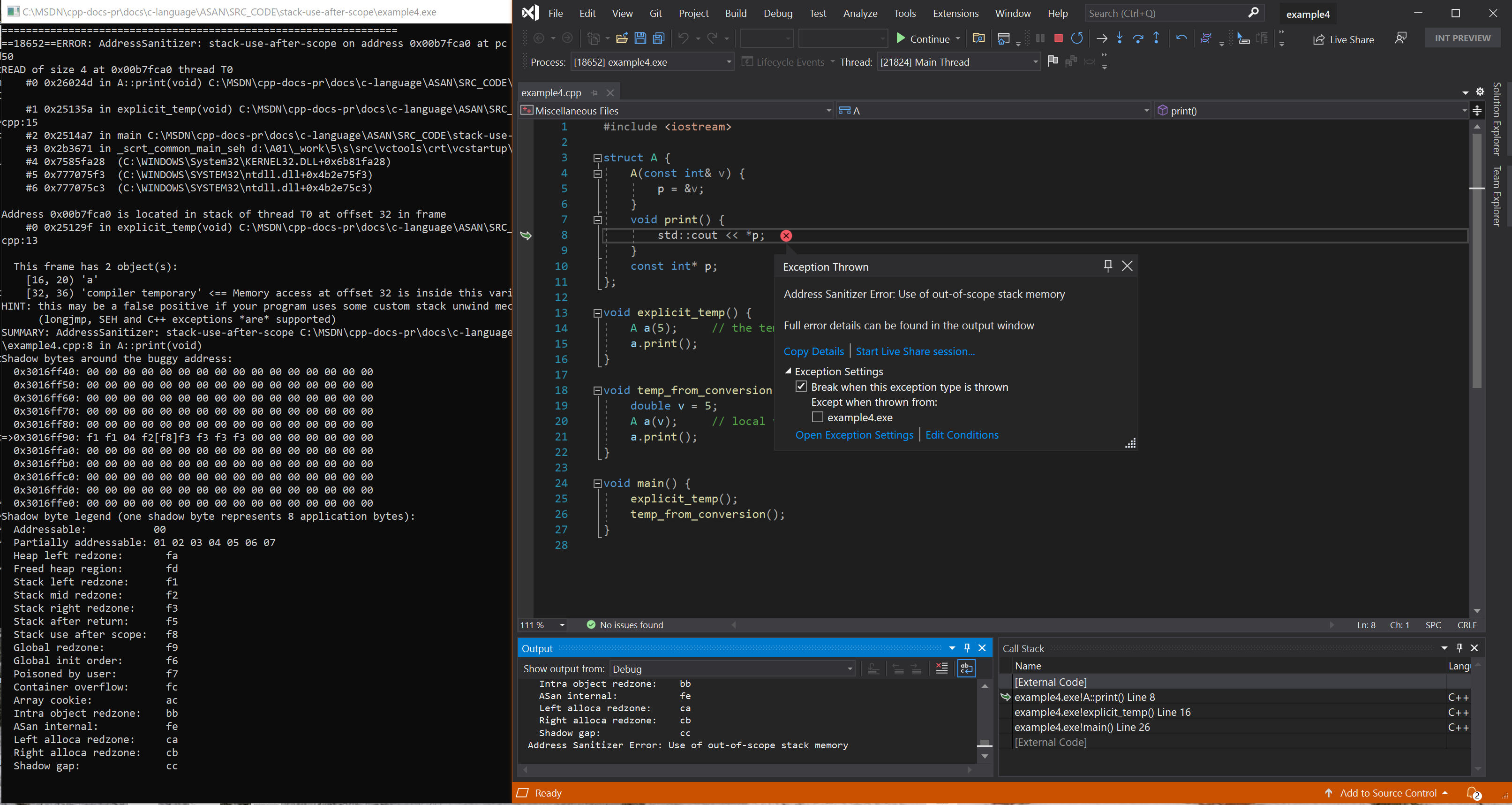

Exemplo 4 – temporários

// example4.cpp

// stack-use-after-scope error

#include <iostream>

struct A {

A(const int& v) {

p = &v;

}

void print() {

std::cout << *p;

}

const int* p;

};

void explicit_temp() {

A a(5); // the temp for 5 is no longer live;

a.print();

}

void temp_from_conversion() {

double v = 5;

A a(v); // local v is no longer live.

a.print();

}

void main() {

explicit_temp();

temp_from_conversion();

}

Para compilar e testar esse exemplo, execute estes comandos em um prompt de comando do desenvolvedor do Visual Studio 2019 versão 16.9 ou posterior:

cl example4.cpp /EHsc /fsanitize=address /Zi /Od

devenv /debugexe example4.exe

ASAN é uma forma de análise dinâmica, o que significa que só pode detectar código ruim que é realmente executado. Um otimizador pode propagar o valor de v nesses casos em vez de ler o endereço armazenado em p. Como resultado, este exemplo requer o /Od sinalizador.

Erro resultante – temporários

Confira também

Visão geral do AddressSanitizer

Problemas conhecidos do AddressSanitizer

Referência de linguagem e build do AddressSanitizer

Referência de runtime do AddressSanitizer

Bytes de sombra de AddressSanitizer

Nuvem do AddressSanitizer ou teste distribuído

Integração do depurador do AddressSanitizer

Exemplos de erro do AddressSanitizer