Intel 471 Threat Intelligence

O Intel 471 fornece informações relevantes e oportunas sobre o ciber-subterrâneo.

Pode utilizar o plug-in Intel 471 Threat Intelligence com Microsoft Security Copilot para fornecer:

- Contexto avançado sobre ameaças através de indicadores de compromisso para facilitar a resposta a ameaças ativas encontradas nas redes e na análise de CTI.

- Informações de inteligência relevantes e oportunas sobre os grupos de atividade e cenários de adversários.

- Visibilidade de potenciais violações de terceiros para melhorar a postura de risco e alterar as probabilidades de um ataque bem-sucedido.

- Informações sobre vulnerabilidades, incluindo os precursores de tais atividades, como o aumento dos níveis de juros entre grupos de atividade, o código de prova de conceito (POC) que está a ser desenvolvido, negociado ou vendido, entre outros.

Observação

Este artigo contém informações sobre plug-ins de terceiros. Isto é fornecido para ajudar a concluir os cenários de integração. No entanto, a Microsoft não fornece suporte de resolução de problemas para plug-ins de terceiros. Contacte o fornecedor de terceiros para obter suporte.

Antes de começar

A integração com Security Copilot requer credenciais da API Intel 471, que estão disponíveis como parte das subscrições pagas da Intel 471. Para obter mais informações, contacte sales@intel471.com. Terá de efetuar os seguintes passos antes de utilizar o plug-in.

Obtenha a sua conta de utilizador e palavra-passe intel 471.

Inicie sessão no Microsoft Security Copilot.

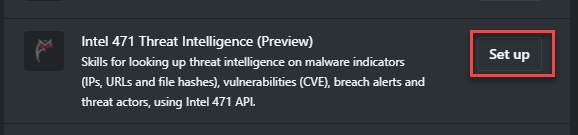

Aceda a Gerir Plug-ins ao selecionar o botão Origens na barra de pedidos.

Junto a Intel 471 Threat Intelligence, selecione Configurar.

No painel de definições intel 471 Threat Intelligence, forneça a sua conta de utilizador e palavra-passe intel 471.

Salve suas alterações.

Pedidos de informações sobre ameaças intel 471 de exemplo

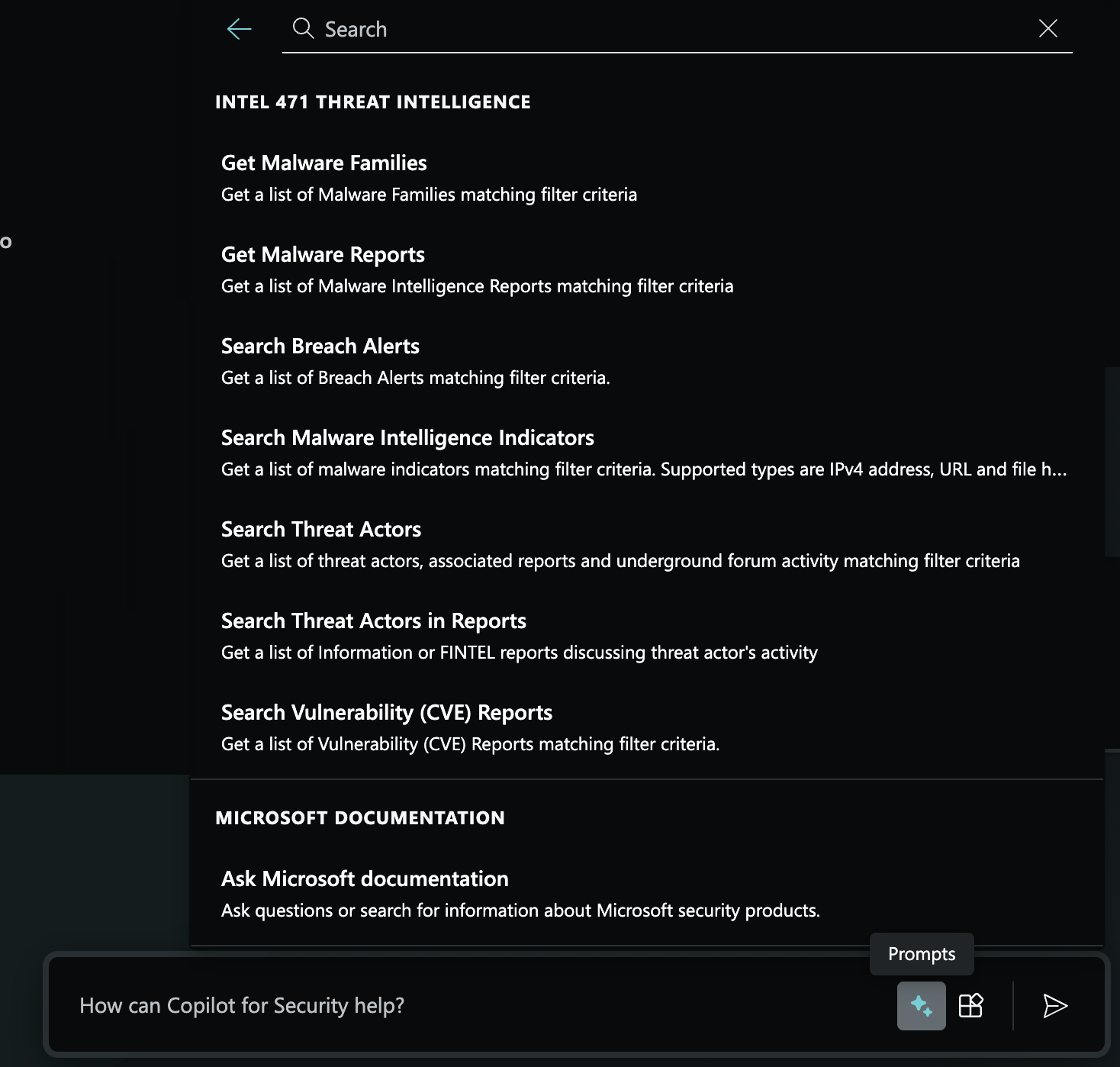

Depois de configurar o plug-in Intel 471 Threat Intelligence, pode utilizar pedidos de linguagem natural, como os exemplos fornecidos na imagem seguinte. Também pode selecioná-los no menu de pedidos localizado na entrada de pedido.

A tabela seguinte fornece exemplos que pode experimentar:

| Sugestão de Pedido de Capacidade | Exemplo de pedido de linguagem natural |

|---|---|

| Inteligência De Software Maligno | - Procure Indicador de Inteligência Maligna com sha256 hash cdf2489960aaa1acefedf4f1ab4165365db481591a17e31e7b5fca03cc0ccff0f - Procurar relatórios sobre a família de software maligno operaloader |

| Informações sobre Vulnerabilidades | - Procurar relatório de vulnerabilidades no CVE-2023-6553 |

| Informações de Violação | - Localizar um alerta de violação do TTEC da vítima - Qual é a origem das informações de violação da TTEC por parte do ator netsher? |

| Adversary Intelligence | - Encontre informações sobre o grupo de atividades com o identificador netnsher. Utilizar o plug-in Intel 471 |

Faça comentários

Para fornecer feedback, contacte o Intel 471 Threat Intelligence.