Guia de avaliação de risco para o Microsoft Cloud

O objetivo de uma avaliação de risco da cloud é garantir que o sistema e os dados que existem no ou são considerados para migração para a cloud não introduzem riscos novos ou não identificados na organização. O foco é garantir a confidencialidade, integridade, disponibilidade e privacidade do processamento de informações e manter os riscos identificados abaixo do limiar de risco interno aceite.

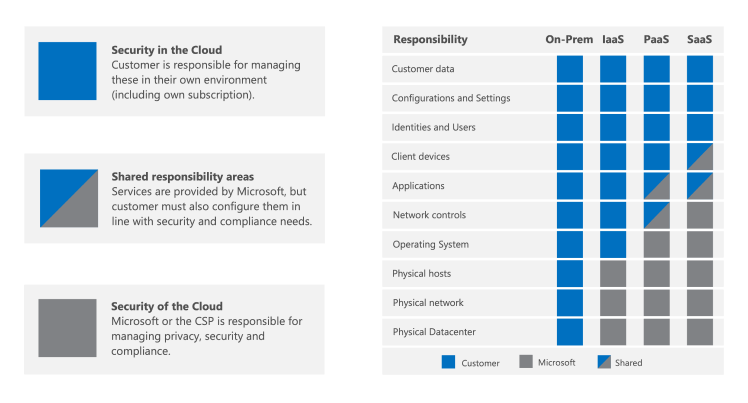

Num modelo de responsabilidade partilhada, o Fornecedor de Serviços Cloud (CSP) é responsável pela gestão da segurança e conformidade da cloud como fornecedor. O cliente continua a ser responsável pela gestão e configuração da segurança e conformidade na cloud de acordo com as suas necessidades e tolerância a riscos.

Neste guia, as melhores práticas são partilhadas sobre como avaliar eficientemente os riscos do fornecedor e como utilizar os recursos e ferramentas que a Microsoft disponibiliza.

Compreender a responsabilidade partilhada na cloud

As implementações na cloud podem ser categorizadas como Infraestrutura como um Serviço (IaaS), Plataforma como Um Serviço (PaaS) ou Software como Um Serviço (SaaS). Consoante o modelo de serviço cloud aplicável, o nível de responsabilidade sobre os controlos de segurança para a mudança de solução entre o CSP e o cliente. Num modelo no local tradicional, o cliente é responsável por toda a pilha. Ao mudar para a cloud, todas as responsabilidades de segurança física são transferidas para o CSP. Consoante o modelo de serviço cloud da sua organização, as responsabilidades adicionais passam para o CSP. No entanto, na maioria dos modelos de serviço cloud, a sua organização continua a ser responsável pelos dispositivos utilizados para aceder à cloud, à conectividade de rede, às suas contas e identidades e aos seus dados. A Microsoft investe fortemente na criação de serviços que permitem que os clientes se mantenham no controlo dos seus dados durante todo o ciclo de vida.

O Microsoft Cloud funciona num hyperscale, contando com uma combinação de DevSecOps e automatização para uniformizar modelos operacionais. O modelo operacional da Microsoft altera a forma como o risco é abordado em comparação com os modelos operacionais tradicionais no local, levando à implementação de controlos diferentes e por vezes desconhecidos para gerir riscos. Ao realizar a avaliação de riscos na cloud, tenha em atenção que o objetivo da Microsoft é garantir que todos os riscos são resolvidos, mas não necessariamente implementar os mesmos controlos que a sua organização. A Microsoft pode resolver os mesmos riscos com um conjunto diferente de controlos e isso deve ser refletido na avaliação de riscos da cloud. Além disso, alguns riscos numa conceção no local tradicional são de menor gravidade num ambiente de cloud e vice-versa. Conceber e implementar controlos preventivos fortes pode reduzir grande parte do trabalho exigido pelo detetive e controlos corretivos. Um exemplo disso é a implementação da Microsoft de Zero Standing Access (ZSA).

Adotar uma arquitetura

A Microsoft recomenda que os clientes mapeiem a arquitetura de riscos e controlos internos para uma arquitetura independente que aborde os riscos da cloud de forma padronizada. Se os seus modelos de avaliação de riscos internos existentes não abordarem os desafios específicos da computação na cloud, beneficiará destas arquiteturas amplamente adotadas e padronizadas. A sua estrutura de controlo interno pode já ser uma conglomeração de várias arquiteturas padronizadas, ter estes controlos mapeados para as estruturas correspondentes ajudará durante a sua avaliação.

Um benefício secundário é que a Microsoft fornece mapeamentos para estas arquiteturas em documentação e ferramentas que acelerarão as suas avaliações de risco. Exemplos destas arquiteturas incluem a norma iso 27001 de segurança de informações, cis benchmark e NIST SP 800-53. A Microsoft oferece o conjunto mais abrangente de ofertas de conformidade de qualquer CSP. Para obter mais informações, consulte Ofertas de conformidade da Microsoft.

Utilize o Gestor de Conformidade do Microsoft Purview para criar as suas próprias avaliações que avaliam a conformidade com a indústria e os regulamentos regionais aplicáveis à sua organização. As avaliações baseiam-se na estrutura dos modelos de avaliação, que contêm os controlos necessários, as ações de melhoria e, quando aplicável, as ações da Microsoft para concluir a avaliação. Para as ações da Microsoft, são fornecidos planos de implementação detalhados e resultados de auditoria recentes. Desta forma, o tempo pode ser guardado na localização de factos, mapeamento e pesquisa de como controlos específicos são implementados pela Microsoft. Para obter mais informações, consulte o artigo Gestor de Conformidade do Microsoft Purview.

Compreender como a Microsoft funciona para salvaguardar os seus dados

Embora o cliente seja responsável pela gestão e configuração da segurança e conformidade na cloud, o CSP é responsável pela gestão da segurança e conformidade da cloud. Uma forma de validar que o CSP está a cumprir eficazmente as suas responsabilidades e a cumprir as suas promessas é rever os relatórios de auditoria externos, como o ISO e o SOC. A Microsoft disponibiliza relatórios de auditoria externos para audiências autenticadas no Portal de Confiança do Serviço (STP).

Além dos relatórios de auditoria externos, a Microsoft incentiva vivamente os clientes a tirar partido dos seguintes recursos para ajudar a compreender como a Microsoft funciona em profundidade:

Percurso de aprendizagem a pedido: o Microsoft Learn oferece centenas de percursos de aprendizagem e módulos sobre diferentes tópicos. Entre elas, veja Saiba como a Microsoft salvaguarda os dados dos clientes para compreender as práticas fundamentais de segurança e privacidade da Microsoft.

Service Assurance sobre Conformidade da Microsoft: os artigos sobre as práticas da Microsoft são categorizados em 14 domínios para uma revisão mais fácil. Cada domínio inclui uma descrição geral que aborda cenários de risco comuns para cada área. As tabelas de auditoria são fornecidas com ligações para os relatórios mais recentes armazenados no STP, secções relacionadas e a data em que o relatório de auditoria foi realizado para o Microsoft serviços online. Se disponível, são fornecidas ligações para artefactos que demonstram a implementação do controlo, como avaliações de vulnerabilidades de terceiros e relatórios de verificação do plano de continuidade de negócio. Tal como os relatórios de auditoria, estes artefactos estão alojados no STP e requerem autenticação para aceder.

| Domínio | Descrição |

|---|---|

| Arquitetura | O design da Microsoft serviços online e os princípios de segurança que funcionam como a sua base. |

| Registo de auditoria e monitorização | Como a Microsoft captura, processa, armazena, protege e analisa registos para detetar atividades não autorizadas e monitorizar o desempenho. torne possível a monitorização de segurança e desempenho. |

| Segurança do datacenter | Como a Microsoft opera de forma segura os datacenters que fornecem os meios para operar a Microsoft serviços online em todo o mundo. |

| Criptografia e gerenciamento de chaves | A proteção criptográfica das comunicações do cliente e os dados armazenados e processados na cloud. |

| Governança, risco e conformidade | Como a Microsoft impõe as políticas de segurança que cria e gere riscos para cumprir as promessas dos clientes e os requisitos de conformidade. |

| Gerenciamento de identidades e acesso | A proteção do Microsoft serviços online e dos dados dos clientes contra acesso não autorizado ou malicioso. |

| Gerenciamento de incidentes de segurança | Os processos que a Microsoft utiliza para preparar, detetar, responder e comunicar todos os incidentes de segurança. |

| Segurança de rede | Como a Microsoft protege os seus limites de rede contra ataques externos e gere a sua rede interna para limitar a propagação. |

| Gerenciamento de pessoal | Os processos de filtragem, formação e gestão segura do pessoal ao longo do seu tempo na Microsoft. |

| Privacidade e gestão de dados | Como a Microsoft processa e protege os dados dos clientes para preservar os seus direitos de dados. |

| Resiliência e continuidade | Processo e tecnologias utilizados para manter a disponibilidade do serviço e garantir a continuidade e recuperação do negócio. |

| Desenvolvimento e operação de segurança | Como a Microsoft garante que os seus serviços são concebidos, executados e geridos de forma segura ao longo do ciclo de vida. |

| Gerenciamento de fornecedores | Como a Microsoft filtra e gere empresas de terceiros que ajudam com o Microsoft serviços online. |

| Gerenciamento de ameaças e vulnerabilidades | Os processos que a Microsoft utiliza para procurar, detetar e resolver vulnerabilidades e software maligno. |

Programa de Conformidade para Microsoft Cloud (CPMC)

A Microsoft faz um esforço concertado para publicar informações, como os artigos neste site, para ajudar os clientes a compreender como mantemos os seus dados seguros e satisfazem os seus requisitos de conformidade. No entanto, pode ser difícil manter-se informado sobre o panorama regulamentar global, navegar em cenários de conformidade e risco complicados e atingir um nível aceitável de garantia. Para ultrapassar estes desafios, a Microsoft lançou o Programa de Conformidade para Microsoft Cloud (CPMC). O CPMC é um programa premium baseado em taxas que oferece oportunidades personalizadas de suporte de conformidade, educação e rede específicas do setor e regulamentação personalizadas. Para obter mais informações sobre ofertas específicas da CPMC, marcar o site da CPMC.