Essential Eight configurar as definições de macro do Microsoft Office

Configurar definições de macro do Microsoft Office

Este artigo orienta os administradores de TI ao cumprir a estratégia de mitigação Essential Eight para configurar as definições de macro do Microsoft Office. Os controlos destacados estão alinhados com a intenção do Nível 3 do Essential Eight Maturity. A aplicação das políticas recomendadas para proteger Microsoft 365 Apps cumpre determinados controlos para a Proteção de Aplicações do Utilizador.

Observação

Os conselhos para ativar a execução de macros do Office a partir de Localizações Fidedignas estão fora do âmbito deste artigo. Em alternativa, recomenda-se que utilize um Fabricante Fidedigno.

Referências

O Centro Australiano de Cibersegurança (ACSC) fornece vários documentos de orientação sobre a proteção de Microsoft 365 Apps e as políticas recomendadas para configurar macros. Todas as políticas neste artigo baseiam-se nas seguintes referências:

- Diretrizes para a Proteção do Sistema

- Proteção do Microsoft 365, Office 2021, Office 2019 e Office 2016

- Segurança de Macros do Microsoft Office

Implementar Microsoft 365 Apps para Enterprise & a Documentação de Orientação de Proteção do ACSC para Microsoft 365 Apps para Enterprise

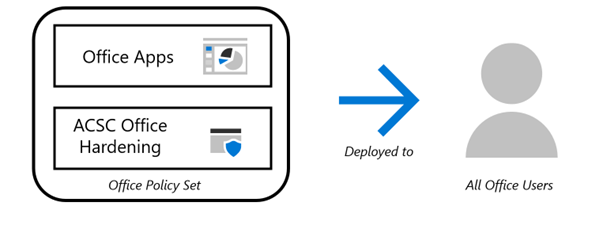

Intune tem uma funcionalidade denominada Conjuntos de Políticas. Os Conjuntos de Políticas permitem combinar aplicações, políticas de configuração e outros objetos numa única entidade implementável. A implementação do Microsoft 365 Apps para Enterprise deve ser sempre acompanhada pelas políticas de Proteção do Office do ACSC recomendadas. Isto garante que todos os utilizadores do conjunto de aplicações do Office têm as políticas de proteção do Office do ACSC adequadas aplicadas.

Detalhes da implementação

Para aplicar o conjunto de políticas, o administrador tem de concluir três fases:

- Criação da política que irá visar os utilizadores pretendidos.

- Importar a política de Orientação de Proteção do ACSC.

- Criação do conjunto de políticas que combina Microsoft 365 Apps e a política de Orientação de Proteção do ACSC.

Fase 1: para criar a política para direcionar os utilizadores pretendidos

- Crie uma política a utilizar para conter utilizadores direcionados para as aplicações do Office e as políticas de proteção do Office. Para o resto deste artigo, este grupo é referido como Todos os Utilizadores do Office.

- Crie o Microsoft 365 Apps para Windows 10 ou aplicação posterior, em Aplicações>, Adicionar > Microsoft 365 Apps do Windows>.

- Inclua o Microsoft 365 Apps conforme exigido pela sua organização.

- Defina a arquitetura como: 64 bits (recomendado).

- Defina o Canal de Atualização como: Via de Atualizações Semianuais (recomendado).

Observação

Não atribua a aplicação. Isto é feito num passo posterior.

Fase 2: para importar a política de orientação de proteção do ACSC

- Guarde a política de Diretrizes de Proteção do Office do ACSC no seu dispositivo local.

- Navegue para a consola Microsoft Intune.

- Importe uma política, em Dispositivos> Perfis > deConfiguraçãodoWindows>Criar>Política de Importação.

- Atribua um nome à política, selecione Procurar ficheiros em Ficheiro de política e navegue para a política guardada no passo 1.

- Selecione Salvar.

Importar script para impedir a ativação de pacotes de Associação e Incorporação de Objetos

- Navegue para Scripts de Dispositivos > e crie um novo script do PowerShell.

- Importe o script do PowerShell para impedir a ativação de pacotes de Associação e Incorporação de Objetos.

- Execute este script com as credenciais com sessão iniciada: Sim.

- Impor marcar de assinatura de script: Não.

-

- Execute o script no Anfitrião do PowerShell de 64 bits: Não.

- Atribua o script do PowerShell a: Todos os Utilizadores do Office (criados na Fase 1).

Observação

Este script do PowerShell destina-se especificamente ao Office 2016 e posterior. É fornecido um script para impedir a ativação do OLE para Office 2013 aqui: OfficeMacroHardening-PreventActivationofOLE-Office2013.ps1.

Fase 3: Criação do conjunto de políticas que combina Microsoft 365 Apps e a política de Orientação de Proteção do ACSC

- Navegue para Conjuntos de políticas > de dispositivos > Criar.

- Em Aplicações de Gestão > de Aplicações, selecione Microsoft 365 Apps (para Windows 10 e posterior) (criada na Fase 1).

- Em Gerenciamento de Dispositivos > Perfis de Configuração de Dispositivos, selecione Proteção do Office ACSC (criada na Fase 2).

- Em Atribuições, selecione Todos os Utilizadores do Office (criados na Fase 1).

- Importe a política de Redução da Superfície de Ataque de Segurança de Ponto Final.

- Navegue para Graph Explorer e autentique-se.

- Crie um pedido POST, utilizando o esquema beta para o ponto final da política de Redução da Superfície de Ataque:

https://graph.microsoft.com/beta/deviceManagement/templates/0e237410-1367-4844-bd7f-15fb0f08943b/createInstance. - Copie o JSON no ACSC Windows Hardening Guidelines-Attack política de Redução do Surface e cole-o no corpo do pedido.

- (Opcional) modifique o valor do nome, se necessário.

- Atribua a política a: Todos os Utilizadores do Office (criados na Fase 1).

Observação

Esta política de Redução da Superfície de Ataque (ASR) configura cada uma das regras asr recomendadas pelo ACSC no modo de auditoria. As regras do ASR devem ser testadas para problemas de compatibilidade em qualquer ambiente antes da imposição.

Ao seguir o documento até este ponto, são efetuadas as seguintes mitigações adicionais:

| Controlo ISM Dez 2024 | Control | Medir |

|---|---|---|

| 1488 | As macros do Microsoft Office em ficheiros provenientes da Internet estão bloqueadas. | Para cada aplicação do Office, foi configurada a seguinte política (através da política deProteção do Office acsc ): Bloquear a execução de macros em ficheiros do Office a partir da Internet: Ativado |

| 1675 | As macros do Microsoft Office assinadas digitalmente por um fabricante não fidedigno não podem ser ativadas através da Barra de Mensagens ou da Vista Backstage. | Para cada aplicação do Office, foi configurada a seguinte política (através da política de Proteção do Office acsc ): Desativar a Notificação da Barra de Fidedignidade para a aplicação não assinada: Ativada |

| 1672 | A análise do antivírus de macros do Microsoft Office está ativada. | As seguintes políticas foram configuradas (através da política de Diretrizes de Proteção do Office do ACSC ): Forçar Análise AV do Runtime: Ativado Âmbito de Análise do Runtime de Macros: ativado para todos os documentos Nota: isto requer que o Windows Defender esteja em execução no dispositivo. |

| 1673 | As macros do Microsoft Office estão impedidas de efetuar chamadas à API Win32. | Foi configurada a seguinte regra de redução da Superfície de Ataque (através da política ASR): Bloquear chamadas à API Win32 a partir da macro do Office (92E97FA1-2EDF-4476-BDD6-9DD0B4DDDC7B) |

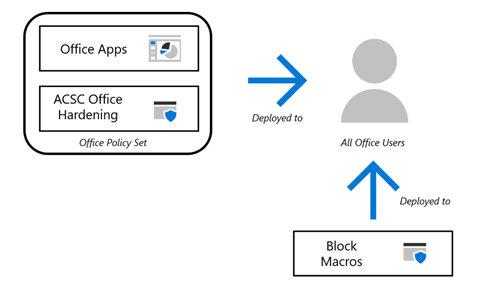

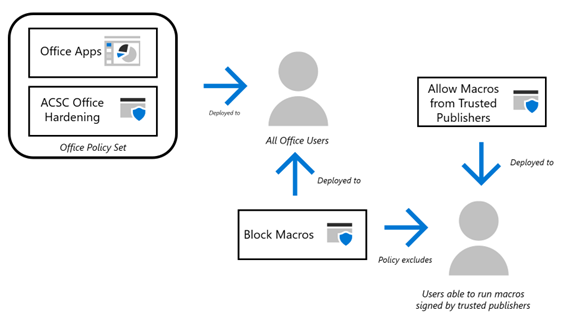

Controlar a execução de macros

A política para bloquear macros não está incluída no Conjunto de Políticas. Isto fornece a capacidade de isentar seletivamente grupos de utilizadores que têm uma necessidade empresarial demonstrada de executar macros. Todos os outros utilizadores que não tenham uma necessidade demonstrada estão impedidos de executar macros.

Detalhes da implementação

Para facilitar um passo posterior, que permite a execução de macros assinadas por Fabricantes Fidedignos, é necessário criar um novo grupo. Este grupo é excluído de outras políticas de macro do Office para evitar conflitos e tem permissão para executar macros assinadas por um Fabricante Fidedigno. Todos os outros utilizadores são visados por uma política para desativar a execução de todas as macros.

Para permitir apenas macros assinadas por um Fabricante Fidedigno:

- Crie um grupo que contenha utilizadores que possam executar macros do Office se tiverem sessão iniciada por um Fabricante Fidedigno. Este grupo é referido como: Permitir execução de macros – Fabricante Fidedigno.

- Guarde a política Todas as Macros Desativadas no seu dispositivo local.

- Navegue para a consola do Microsoft Intune..

- Importe uma política, em Dispositivos> Perfis > deConfiguraçãodoWindows>Criar>Política de Importação.

- Atribua um nome à política, selecione Procurar ficheiros em Ficheiro de política e navegue para a política guardada (a partir do passo 2).

- Selecione Salvar.

- Atribua a política Todas as Macros Desativadas a Todos os Utilizadores do Office (que foi criada no início deste documento).

- Exclua o grupo Permitir execução de macros – Fabricante Fidedigno (do passo 1).

Ao seguir o documento até este ponto, foram feitas as seguintes mitigações adicionais:

| Controlo ISM Dez 2024 | Control | Medir |

|---|---|---|

| 1671 | As macros do Microsoft Office estão desativadas para utilizadores que não têm um requisito empresarial demonstrado. | Por predefinição, todos os utilizadores do Office são visados por uma política que bloqueia a execução de macros (as políticas diferem por aplicação do Office): Desativar o VBA para aplicações do Office: Ativado |

| 1489 | As definições de segurança de macros do Microsoft Office não podem ser alteradas pelos utilizadores. | As políticas configuradas e implementadas através de Intune não podem ser alteradas por utilizadores padrão. As políticas para proteger o Office e desativar macros não podem ser alteradas pelos utilizadores finais. Certifique-se de que os utilizadores excluídos da política Bloquear macros são visados por uma política que só permite a execução de macros de um fabricante fidedigno. |

Fabricante Fidedigno

Para utilizadores padrão, é recomendado utilizar o Fabricante Fidedigno sempre que possível, permitindo a execução de macros a partir de uma Localização Fidedigna. A utilização de uma Localização Fidedigna requer que cada macro seja cuidadosamente verificada antes de ser colocada na Localização Fidedigna. O motivo para utilizar um fabricante fidedigno deve-se ao facto de, ao escolher um Fabricante Fidedigno, existir um compromisso demonstrado com a segurança com os respetivos produtos, reduzindo o risco de utilização das macros em comparação com uma localização ou site. Os utilizadores excluídos da política que bloqueia macros do passo anterior são visados por uma política que limita a execução das macros a uma lista organizada de Fabricantes Fidedignos.

As macros do Microsoft Office são verificadas para garantir que não têm código malicioso antes de serem assinadas digitalmente ou colocadas em Localizações Fidedignas

Ao implementar as Diretrizes de Proteção do Office do ACSC, as macros são analisadas por Microsoft Defender antes da execução (consulte acima com a reunião ISM-1672). Antes de assinar macros, um administrador deve executar as macros num dispositivo desligado (com as políticas de Proteção do Office acsc aplicadas), dedicadas à utilização da determinação da segurança das macros.

As ferramentas de terceiros também estão disponíveis e podem fornecer análise e assinatura automatizadas para macros submetidas.

Detalhes da implementação

Para importar a política Macros Ativadas para Fabricantes Fidedignos, conclua os seguintes passos:

- Guarde a política Macros Ativadas para Fabricantes Fidedignos no seu dispositivo local.

- Navegue para a consola Microsoft Intune.

- Importar uma política, em Dispositivos > Perfis de Configuração do Windows > Criar > Política de Importação >

- Atribua um nome à política, selecione Procurar ficheiros em Ficheiro de política e navegue para a política guardada (a partir do passo 2)

- Selecione Salvar.

- Atribuir a política ao grupo: Permitir a execução de macros – Fabricante Fidedigno

Depois de importar a política fabricante fidedigno, terá de especificar um ou mais Fabricantes Fidedignos. Para adicionar um Fabricante Fidedigno, siga as instruções para adicionar um certificado ao arquivo de certificados fabricantes fidedignos com Intune: Adicionar um Certificado a Fabricantes Fidedignos com Intune - Microsoft Tech Community.

Crie uma nova política para cada Fabricante Fidedigno, em vez de agrupar vários Editores na mesma política. Isto simplifica a identificação de Fabricantes Fidedignos implementados e facilita a remoção de quaisquer Fabricantes Fidedignos que já não sejam necessários. Implemente todas as políticas de certificado de Fabricantes Fidedignos no mesmo grupo: Permitir a execução de macros – Fabricante Fidedigno.

Observação

Ao assinar macros, utilize a versão mais segura do esquema de assinatura do projeto VBS: assinatura V3.

Ao permitir apenas a execução de macros assinadas por um Fabricante Fidedigno, foram cumpridas as seguintes mitigações adicionais:

| Controlo ISM Dez 2024 | Control | Medir |

|---|---|---|

| 1674 | Apenas as macros do Microsoft Office executadas a partir de um ambiente em sandbox, uma Localização Fidedigna ou assinadas digitalmente por um Fabricante Fidedigno podem ser executadas. | Para cada aplicação do Office, foi configurada a seguinte definição ( através da política Macros Ativadas para Fabricantes Fidedignos ): Desativar todas, exceto macros assinadas digitalmente: Ativada |

| 1487 | Apenas os utilizadores com privilégios responsáveis por verificar se as macros do Microsoft Office estão livres de código malicioso podem escrever e modificar conteúdos em Localizações Fidedignas. | Não aplicável. Apenas as macros assinadas por um Fabricante Fidedigno podem ser executadas para utilizadores selecionados. |

| 1890 | As macros do Microsoft Office são verificadas para garantir que não têm código malicioso antes de serem assinadas digitalmente ou colocadas em Localizações Fidedignas. | Um administrador irá iniciar macros num dispositivo que tenha as políticas de Proteção do Office acsc aplicadas, que é desligada do ambiente de produção e dedicada para determinar a segurança das macros antes de assinar. |

Registo de execução de macros do Office

Microsoft Defender para Ponto de Extremidade (MDPE) utiliza a seguinte combinação de tecnologia, criada com o serviço cloud robusto da Microsoft:

- Sensores comportamentais de pontos finais: incorporados no Windows, estes sensores recolhem e processam sinais comportamentais do sistema operativo e enviam estes dados do sensor para a sua instância privada, isolada e de nuvem de Microsoft Defender para Ponto de Extremidade.

- Análise de segurança da cloud: através de macrodados, aprendizagem de dispositivos e óptica exclusiva da Microsoft em todo o ecossistema do Windows, produtos de cloud empresarial (como Office 365) e ativos online, os sinais comportamentais são traduzidos em informações, deteções e respostas recomendadas a ameaças avançadas.

- Informações sobre ameaças: geradas por caçadores da Microsoft, equipas de segurança e aumentadas por informações sobre ameaças fornecidas por parceiros, as informações sobre ameaças permitem ao Defender para Endpoint identificar ferramentas, técnicas e procedimentos do atacante e gerar alertas quando são observados nos dados do sensor recolhidos.

MDPE podem ser utilizadas para obter e reter registos de pontos finais que podem ser utilizados para deteção de eventos de cibersegurança.

A integração entre Microsoft Intune e MDPE permite uma integração fácil no MDPE para Intune dispositivos geridos.

Detalhes da implementação – integrar pontos finais no Microsoft Defender para Ponto de Extremidade

- Criar um novo Perfil de Configuração do Windows com um tipo de Microsoft Defender para Ponto de Extremidade de Modelo > (dispositivos de ambiente de trabalho com Windows 10 ou posterior)

- Defina Acelerar a frequência de relatórios de telemetria como Ativar

- Atribua a política a um grupo de implementação.

Assim que os dispositivos estiverem integrados no MDPE, determinadas ações são capturadas para revisão e, se necessário, podem ser tomadas medidas. Para obter mais informações, veja Executar ações de resposta num dispositivo no Microsoft Defender para Ponto de Extremidade.

Ao integrar dispositivos para MDPE, os processos executados por macros que correspondem às regras implementadas de Redução da Superfície de Ataque (ASR) são registados no Defender para Ponto Final. As execuções que correspondem a uma indicação de ataque ou comprometimento irão gerar um alerta para revisão.

Validar a lista de fabricantes fidedignos

Valide a lista de Fabricantes Fidedignos num dispositivo com um utilizador que tenha sido autorizado a executar macros a partir de Fabricantes Fidedignos. No arquivo de certificados Fabricantes Fidedignos, verifique se cada um dos certificados do Fabricante Fidedigno:

- Ainda é necessário para macros em utilização na sua organização.

- O certificado ainda está dentro do respetivo período de validade.

- O certificado ainda tem uma cadeia de fidedignidade válida.

Remova quaisquer certificados que não cumpram os critérios anteriores.

| Controlo ISM Dez 2024 | Control | Medir |

|---|---|---|

| 1676 | A lista de fabricantes fidedignos do Microsoft Office é validada numa base anual ou mais frequente. | Um administrador verifica os certificados no arquivo de certificados fabricantes fidedignos, garantindo que todos os certificados ainda são necessários e dentro do respetivo período de validade. Remova quaisquer certificados e políticas associadas que já não sejam necessárias. |