Considerações de segurança para cargas de trabalho da Solução VMware do Azure

Este artigo discute a área de design de segurança de uma carga de trabalho da Solução VMware do Azure. A discussão abrange várias medidas para ajudar a proteger e proteger as cargas de trabalho da Solução VMware do Azure. Essas medidas ajudam a proteger a infraestrutura, os dados e os aplicativos. Essa abordagem de segurança é holística e está alinhada com as principais prioridades de uma organização.

Proteger a Solução VMware do Azure requer um modelo de responsabilidade compartilhada, em que o Microsoft Azure e o VMware são responsáveis por determinados aspectos de segurança. Para implementar medidas de segurança apropriadas, garanta uma compreensão clara do modelo de responsabilidade compartilhada e da colaboração entre as equipes de TI, VMware e Microsoft.

Gerenciar a conformidade e a governança

Impacto: Segurança, Excelência Operacional

Para evitar a exclusão da nuvem privada por engano, use bloqueios de recursos para proteger os recursos contra exclusão ou alteração indesejada. Eles podem ser definidos no nível de assinatura, grupo de recursos ou recurso e bloquear exclusões, modificações ou ambos.

Também é importante detectar servidores não compatíveis. Você pode usar o Azure Arc para essa finalidade. O Azure Arc estende os recursos e serviços de gerenciamento do Azure para ambientes locais ou multicloud. O Azure Arc oferece uma exibição de painel único para aplicar atualizações e hotfixes, fornecendo gerenciamento e governança de servidor centralizados. O resultado é uma experiência consistente para gerenciar componentes do Azure, sistemas locais e Solução VMware do Azure.

Recomendações

- Coloque um bloqueio de recursos no grupo de recursos que hospeda a nuvem privada para evitar a exclusão acidental.

- Configure as máquinas virtuais convidadas (VMs) da Solução VMware no Azure como servidores habilitados para o Azure Arc. Para obter métodos que você pode usar para conectar computadores, consulte Opções de implantação do agente de máquina conectada do Azure.

- Implante uma solução certificada de terceiros ou o Azure Arc for Azure VMware Solution (visualização).

- Use a Política do Azure para servidores habilitados para Azure Arc para auditar e impor controles de segurança em VMs convidadas da Solução VMware do Azure.

Proteger o sistema operacional convidado

Impacto: segurança

Se você não corrigir e atualizar regularmente seu sistema operacional, você o torna suscetível a vulnerabilidades e coloca toda a sua plataforma em risco. Quando você aplica patches regularmente, você mantém seu sistema atualizado. Ao usar uma solução de proteção de ponto de extremidade, você ajuda a impedir que vetores de ataque comuns tenham como alvo seu sistema operacional. Também é importante realizar regularmente varreduras e avaliações de vulnerabilidade. Essas ferramentas ajudam a identificar e corrigir fraquezas e vulnerabilidades de segurança.

O Microsoft Defender for Cloud oferece ferramentas exclusivas que fornecem proteção avançada contra ameaças na Solução VMware do Azure e em VMs locais, incluindo:

- Monitoramento de integridade do arquivo.

- Detecção de ataques sem arquivos.

- Avaliação de patches do sistema operacional.

- Avaliação de configuração incorreta de segurança.

- Avaliação da proteção de endpoint.

Recomendações

- Instale um agente de segurança do Azure em VMs convidadas da Solução VMware do Azure por meio do Azure Arc para que os servidores os monitorem em busca de configurações de segurança e vulnerabilidades.

- Configure as máquinas do Azure Arc para criar automaticamente uma associação com a regra de coleta de dados padrão do Defender for Cloud.

- Na assinatura usada para implantar e executar a nuvem privada da Solução VMware do Azure, use um plano do Defender for Cloud que inclua proteção de servidor.

- Se você tiver VMs convidadas com benefícios de segurança estendidos na nuvem privada da Solução VMware do Azure, implante atualizações de segurança regularmente. Utilize a Ferramenta de Gerenciamento de Ativação de Volume para implantar essas atualizações.

Criptografar dados

Impacto: Segurança, Excelência Operacional

A criptografia de dados é um aspecto importante para proteger sua carga de trabalho da Solução VMware do Azure contra acesso não autorizado e preservar a integridade de dados confidenciais. A criptografia inclui dados em repouso nos sistemas e dados em trânsito.

Recomendações

- Criptografar os armazenamentos de dados do VMware vSAN com chaves gerenciadas pelo cliente para criptografar os dados em repouso.

- Use ferramentas de criptografia nativas, como o BitLocker, para criptografar VMs convidadas.

- Use opções de criptografia de banco de dados nativo para bancos de dados executados em VMs convidadas de nuvem privada da Solução VMware do Azure. Por exemplo, você pode utilizar a criptografia de dados transparente (TDE) para o SQL Server.

- Monitorar as atividades do banco de dados em busca de atividades suspeitas. Você pode utilizar ferramentas nativas de monitoramento de banco de dados, como o SQL Server Activity Monitor.

Implementar segurança de rede

Impacto: Excelência operacional

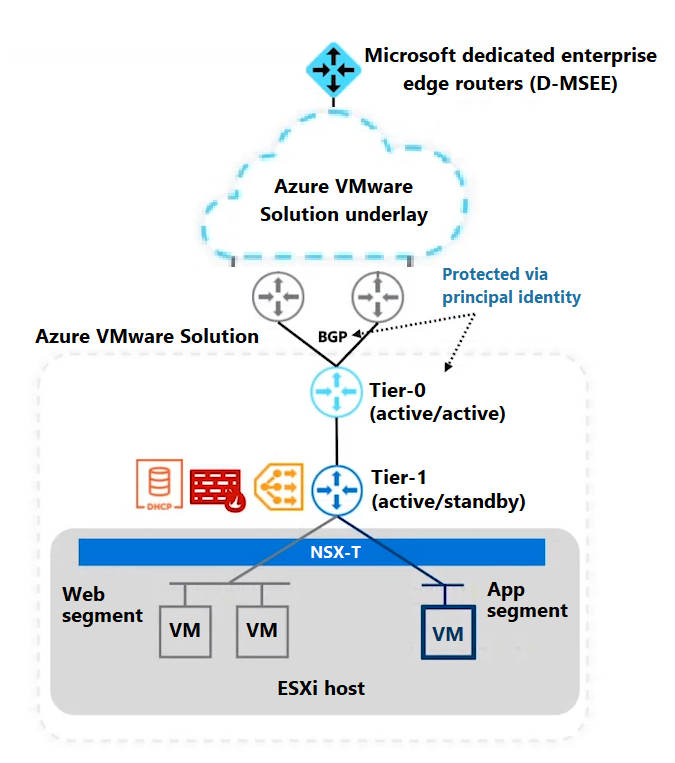

Um objetivo da segurança de rede é impedir o acesso não autorizado aos componentes da Solução VMware do Azure. Um método para atingir esse objetivo é implementar limites via segmentação de rede. Essa prática ajuda a isolar seus aplicativos. Como parte da segmentação, uma LAN virtual opera em sua camada de link de dados. Essa LAN virtual fornece separação física de suas VMs particionando a rede física em lógicas para separar o tráfego.

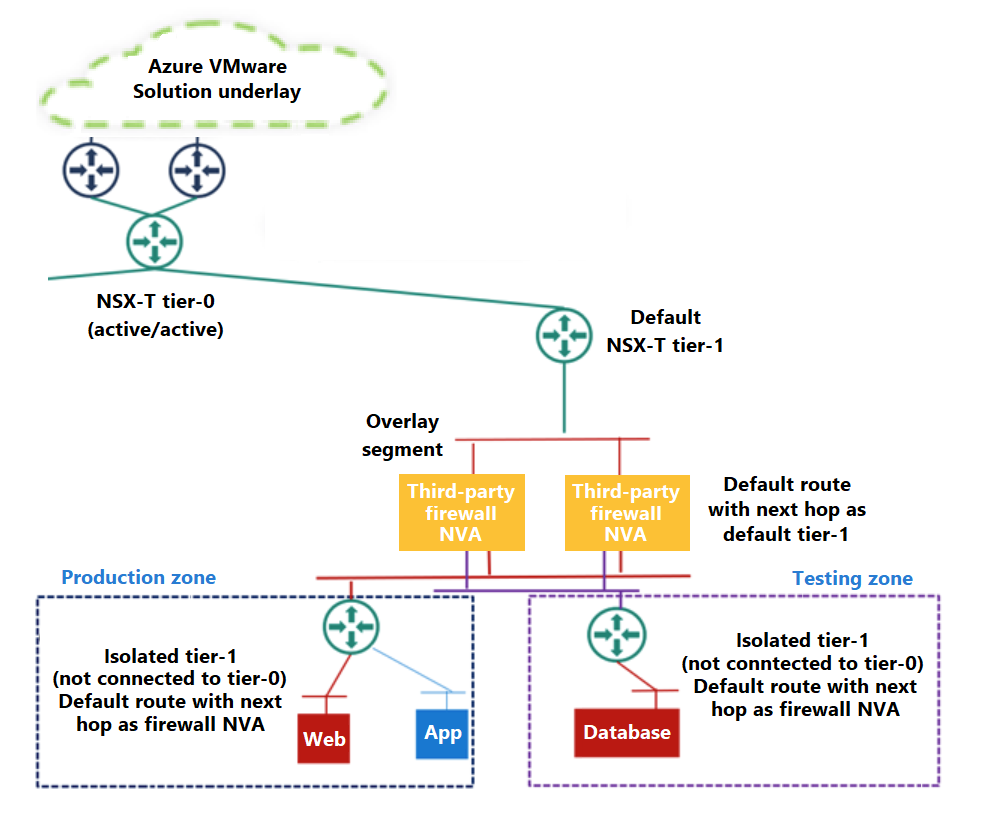

Os segmentos são criados para fornecer recursos avançados de segurança e roteamento. Por exemplo, a camada de aplicativo, Web e banco de dados pode ter segmentos separados em uma arquitetura de três camadas. O aplicativo pode adicionar um nível de microssegmentação usando regras de segurança para restringir a comunicação de rede entre as VMs em cada segmento.

Os roteadores de nível 1 são posicionados na frente dos segmentos. Esses roteadores fornecem recursos de roteamento dentro do datacenter definido por software (SDDC). Você pode implantar vários roteadores de camada 1 para segregar diferentes conjuntos de segmentos ou para obter um roteamento específico. Por exemplo, digamos que você queira restringir o tráfego Leste-Oeste que flui de e para suas cargas de trabalho de produção, desenvolvimento e teste. Você pode usar camadas distribuídas de nível 1 para segmentar e filtrar esse tráfego com base em regras e políticas específicas.

Recomendações

- Use segmentos de rede para separar e monitorar componentes logicamente.

- Utilize as capacidades de microssegmentação nativas do Data Center VMware NSX-T para restringir a comunicação de rede entre os componentes do aplicativo.

- Use um dispositivo de roteamento centralizado para proteger e otimizar o roteamento entre segmentos.

- Utilize roteadores de nível 1 escalonados quando a segmentação da rede for orientada por políticas organizacionais de segurança ou de rede, requisitos de conformidade, unidades de negócios, departamentos ou ambientes.

Usar um sistema de detecção e prevenção de intrusões (IDPS)

Impacto: segurança

Um IDPS pode ajudá-lo a detectar e prevenir ataques baseados em rede e atividades mal-intencionadas em seu ambiente de Solução VMware do Azure.

Recomendações

- Use o firewall distribuído do VMware NSX-T Data Center para obter ajuda na detecção de padrões mal-intencionados e malware no tráfego Leste-Oeste entre os componentes da Solução VMware do Azure.

- Use um serviço do Azure, como o Firewall do Azure, ou uma NVA de terceiros certificada que seja executada no Azure ou na Solução VMware no Azure.

Usar RBAC (controle de acesso baseado em função) e autenticação multifator

Impacto: Segurança, Excelência operacional

A segurança de identidade ajuda a controlar o acesso às cargas de trabalho de nuvem privada da Solução VMware do Azure e aos aplicativos que são executados nelas. Você pode usar o RBAC para atribuir funções e permissões apropriadas para usuários e grupos específicos. Essas funções e permissões são concedidas com base no princípio do privilégio mínimo.

Você pode impor a autenticação multifator para autenticação de usuário para fornecer uma camada extra de segurança contra acesso não autorizado. Vários métodos de autenticação multifator, como notificações push móveis, oferecem uma experiência de usuário conveniente e também ajudam a garantir uma autenticação forte. Você pode integrar a Solução VMware do Azure com o Microsoft Entra ID para centralizar o gerenciamento de usuários e aproveitar os recursos avançados de segurança do Microsoft Entra. Exemplos de recursos incluem gerenciamento de identidade privilegiada, autenticação multifator e acesso condicional.

Recomendações

- Use o Microsoft Entra Privileged Identity Management para permitir o acesso associado ao tempo ao portal do Azure e às operações do painel de controle. Utilize o histórico de auditoria do gerenciamento de identidades privilegiadas para acompanhar as operações executadas por contas altamente privilegiadas.

- Reduza o número de contas do Microsoft Entra que podem:

- Acesse o portal e as APIs do Azure.

- Navegue até a nuvem privada da Solução VMware do Azure.

- Leia as contas de administrador do VMware vCenter Server e do VMware NSX-T Data Center.

- Gire as credenciais da conta local

cloudadminpara o VMware vCenter Server e o VMware NSX-T Data Center para evitar o uso indevido e o abuso dessas contas administrativas. Use essas contas apenas em cenários de quebra de vidro . Crie grupos de servidores e usuários para o VMware vCenter Server e atribua-lhes identidades de fontes de identidade externas. Use esses grupos e usuários para operações específicas do VMware vCenter Server e do VMware NSX-T Data Center. - Use uma fonte de identidade centralizada para configurar serviços de autenticação e autorização para VMs e aplicativos convidados.

Monitore a segurança e detecte ameaças

Impacto: Segurança, Excelência operacional

O monitoramento de segurança e a detecção de ameaças envolvem a detecção e a resposta a alterações na postura de segurança das cargas de trabalho de nuvem privada da Solução VMware do Azure. É importante seguir as práticas recomendadas do setor e cumprir os requisitos regulamentares, incluindo:

- A Lei de Portabilidade e Responsabilidade de Seguros de Saúde (HIPAA).

- Padrões de Segurança de Dados da Indústria de Cartões de Pagamento (PCI DSS).

Você pode usar uma ferramenta SIEM (gerenciamento de eventos e informações de segurança) ou o Microsoft Sentinel para agregar, monitorar e analisar logs e eventos de segurança. Essas informações ajudam você a detectar e responder a possíveis ameaças. A realização regular de revisões de auditoria também ajuda a evitar ameaças. Ao monitorar regularmente seu ambiente de Solução VMware do Azure, você está em uma posição melhor para garantir que ele esteja alinhado com os padrões e políticas de segurança.

Recomendações

- Automatize as respostas às recomendações do Defender for Cloud usando as seguintes políticas do Azure:

- Automação de fluxo de trabalho para alertas de segurança

- Automação de fluxo de trabalho para recomendações de segurança

- Automação do fluxo de trabalho para alterações de conformidade regulatória

- Implante o Microsoft Sentinel e defina o destino como um espaço de trabalho do Log Analytics para coletar logs de VMs convidadas de nuvem privada do Azure VMware Solution.

- Use um conector de dados para conectar o Microsoft Sentinel e o Defender for Cloud.

- Automatizar respostas a ameaças usando guias estratégicos do Microsoft Sentinel e regras de automação do Azure.

Estabelecer uma linha de base de segurança

Impacto: segurança

O benchmark de segurança em nuvem da Microsoft fornece recomendações sobre como você pode proteger suas soluções de nuvem no Azure. Essa linha de base de segurança aplica controles definidos pelo benchmark de segurança de nuvem da Microsoft versão 1.0 à Política do Azure.

Recomendações

- Para ajudar a proteger sua carga de trabalho, aplique as recomendações fornecidas na linha de base de segurança do Azure para a Solução VMware do Azure.

Próximas etapas

Agora que você analisou as práticas recomendadas para proteger a Solução VMware do Azure, investigue os procedimentos de gerenciamento operacional para alcançar a excelência nos negócios.

Use a ferramenta de avaliação para avaliar suas escolhas de design.