Criar políticas do Firewall de Aplicativo Web para o Gateway de Aplicativo

A associação de uma política do WAF (Firewall de Aplicativo Web) com ouvintes permite que vários sites por trás de um único WAF sejam protegidos por políticas diferentes. Por exemplo, se houver cinco sites por trás de seu WAF, você poderá ter cinco políticas do WAF separadas (uma para cada ouvinte) para personalizar as exclusões, as regras personalizadas e os conjuntos de regras gerenciadas para um site sem afetar os outros quatro. Se você quiser que uma única política se aplique a todos os sites, basta associar a política ao Gateway de Aplicativo, em vez de aos ouvintes individuais, para que ela se aplique globalmente. As políticas também podem ser aplicadas a uma regra de roteamento com base em caminho.

Você pode usar quantas políticas desejar. Depois de criar uma política, ela deverá ser associada a um Gateway de Aplicativo para entrar em vigor, mas poderá ser associada a qualquer combinação de Gateways de Aplicativo e ouvintes.

Se o Gateway de Aplicativo tiver uma política associada e você associar uma política diferente a um ouvinte nesse Gateway de Aplicativo, a política do ouvinte entrará em vigor, mas apenas para os ouvintes aos quais ela se encontre atribuída. A política global do Gateway de Aplicativo ainda se aplica a todos os outros ouvintes que não têm uma política específica atribuída a eles.

Observação

Depois que uma Política de Firewall for associada a um WAF, sempre deverá haver uma política associada a esse WAF. Você pode substituir essa política, mas não há suporte para desassociar totalmente uma política do WAF.

As novas configurações de WAF do Firewall de Aplicativo Web (regras personalizadas, configurações do conjunto de regras gerenciadas, exclusões etc.) existem em uma política de WAF. Se você tiver um WAF existente, essas configurações ainda poderão existir na configuração do WAF. Para obter as etapas sobre como migrar para a nova política de WAF, confira Atualizar a configuração de WAF para uma política de WAF, posteriormente neste artigo.

As políticas do WAF precisam estar no estado habilitado para inspecionar o tráfego de solicitação, registrar eventos e executar ações com base em solicitações. As políticas de WAF no modo de detecção registram eventos quando as regras do WAF são disparadas, mas não tomam nenhuma outra ação. As políticas no modo de prevenção tomam medidas mediante solicitações e registram o evento nos logs.

Criar uma política

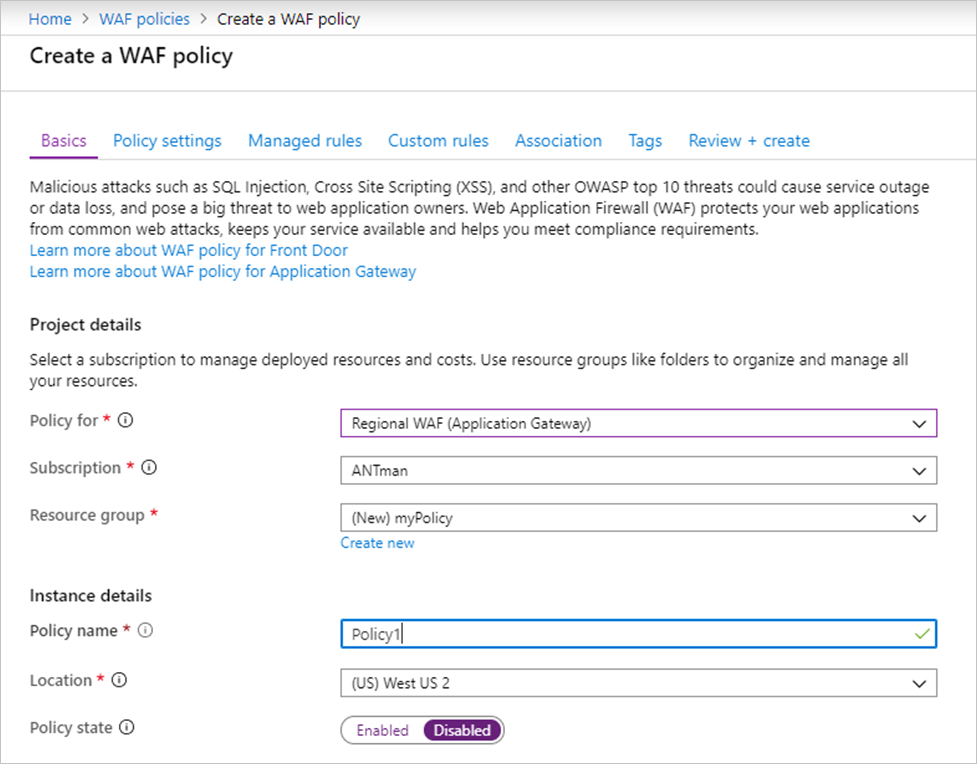

Primeiro, crie uma política básica de WAF com um DRS (Conjunto de Regras Padrão) gerenciado usando o portal do Azure.

No canto superior esquerdo do portal, selecione Criar um recurso. Pesquise por WAF, selecione Firewall de Aplicativo Web e Criar.

Na página Criar uma política de WAF, guia Informações básicas, insira ou selecione as seguintes informações e aceite os padrões para as configurações restantes:

Configuração Valor Política para WAF regional (Gateway de Aplicativo) Subscription Selecione o nome da sua assinatura Grupo de recursos Selecionar o grupo de recursos Nome de política Digite um nome exclusivo para a política de WAF. Na guia Associação, selecione Adicionar associação e uma das seguintes configurações:

Configuração Valor Gateway de Aplicativo Selecione o gateway de aplicativo e selecione Adicionar. Ouvinte de HTTP Selecione o gateway de aplicativo, selecione os ouvintes e selecione Adicionar. Caminho da Rota Selecione o gateway de aplicativo, selecione o ouvinte, selecione a regra de roteamento e selecione Adicionar. Observação

Se você atribuir uma política ao seu Gateway de Aplicativo (ou a um ouvinte) que já tenha uma política em vigor, a política original será substituída pela nova política.

Selecione Examinar + criare Criar.

Configurar regras de WAF (opcional)

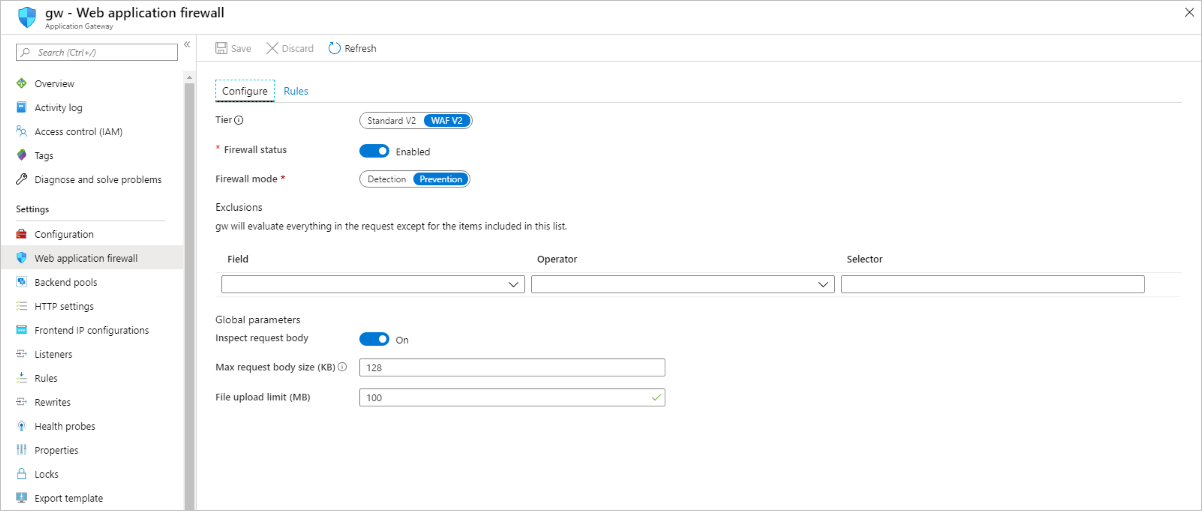

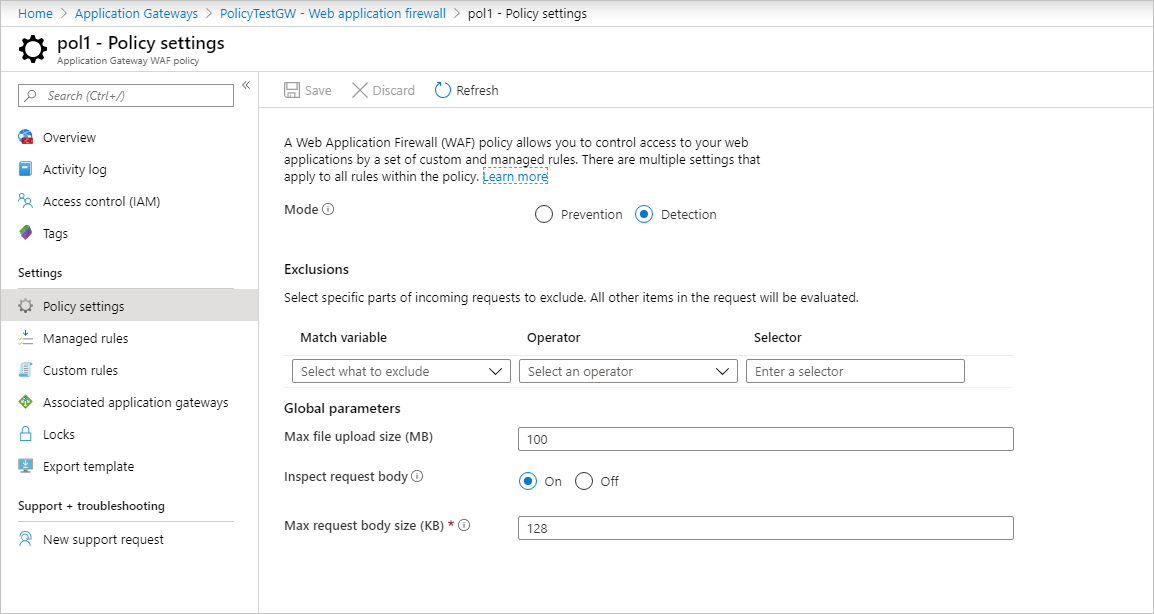

Ao criar uma política de WAF, por padrão, ela fica em modo de Detecção. No modo de Detecção, o WAF não bloqueia nenhuma solicitação. Em vez disso, as regras de WAF correspondentes são registradas nos logs do WAF. Para ver o WAF na prática, altere as configurações de modo para Prevenção. No modo Prevenção, as regras de correspondência definidas nos Conjuntos de Regras Gerenciadas da Microsoft que você selecionou são bloqueadas e/ou registradas nos logs do WAF.

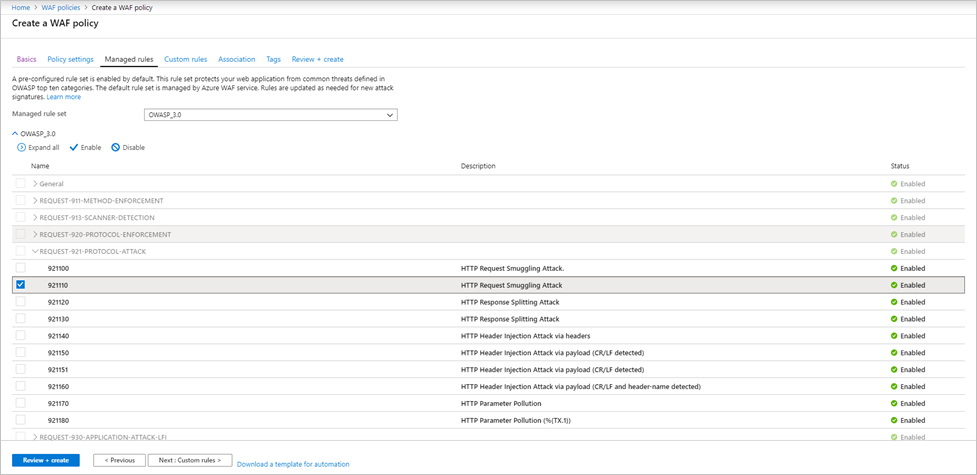

Regras gerenciadas

As regras de OWASP gerenciadas pelo Azure são habilitadas por padrão. Para desabilitar uma regra individual em um grupo de regras, expanda as regras dentro desse grupo de regras, marque a caixa de seleção na frente do número da regra e selecione Desabilitar.

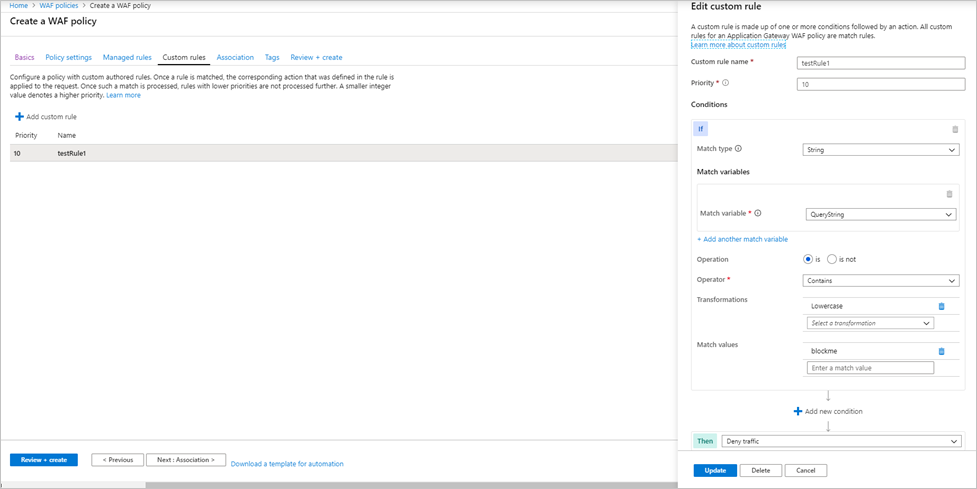

Regras personalizadas

Para criar uma regra personalizada, selecione Adicionar regra personalizada na guia Regras personalizadas. Isso abre a página configuração de regra personalizada. A captura de tela a seguir mostra um exemplo de regra personalizada configurada para bloquear uma solicitação se a cadeia de caracteres de consulta contiver o texto blockme.

Atualizar sua configuração do WAF para uma política do WAF

Se você tiver um WAF existente, talvez você note algumas alterações no portal. Primeiro, você precisa identificar o tipo de política que você habilitou em seu WAF. Há três estados potenciais:

- Nenhuma política do WAF

- Política Somente Regras Personalizadas

- Política do WAF

Você pode saber em qual estado seu WAF está examinando-o no portal. Se as configurações do WAF estiverem visíveis e puderem ser alteradas de dentro da exibição do Gateway de Aplicativo, seu WAF estará no estado 1.

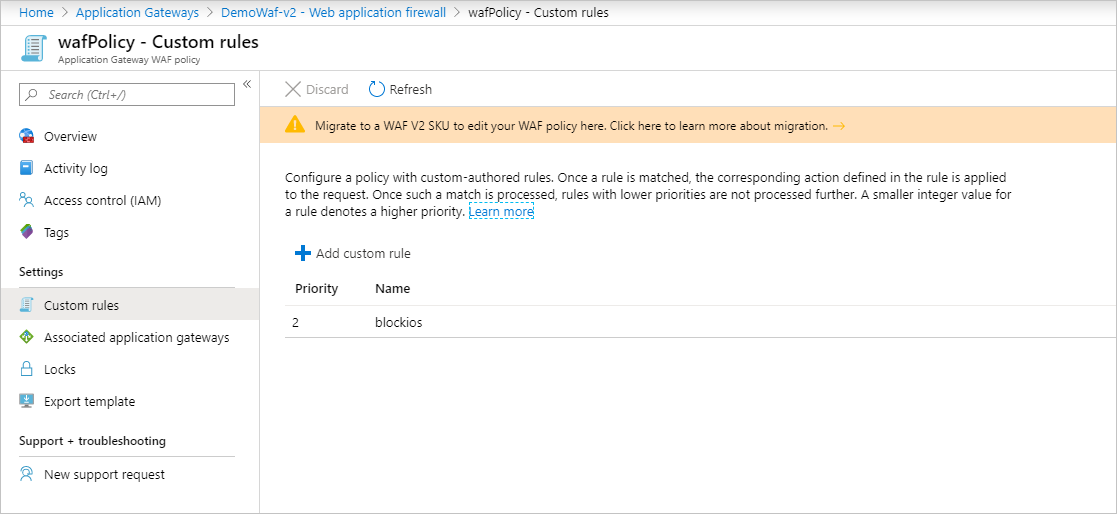

Se você selecionar Firewall de Aplicativo Web e ele mostrar uma política associada, o WAF estará no estado 2 ou no estado 3. Depois de navegar até a política, se ela mostrar apenas regras personalizadas e Gateways de Aplicativo associados, então ela será uma política Somente Regras Personalizadas.

Se as Configurações de Política e as Regras Gerenciadas também forem exibidas, então será uma política de Firewall de Aplicativo Web completa.

Atualizar para a `Política do WAF

Se você tiver apenas uma política de WAF de regras personalizadas, talvez seja bom migrar para a nova Política de WAF. Uma política dá suporte a configurações de política de WAF, conjuntos de regras gerenciados, exclusões e grupos de regras desabilitados. Essencialmente, todas as configurações do WAF que foram feitas anteriormente dentro do Gateway de Aplicativo agora são feitas por meio da política do WAF.

As edições na política Somente regras personalizadas do WAF estão desabilitadas. Para editar as configurações do WAF, como desabilitar regras, adicionar exclusões etc., você precisa atualizar para um novo recurso de política de firewall de nível superior.

Para fazer isso, crie uma Política de Firewall de Aplicativo Web e associe-a aos Gateways de Aplicativo e ouvintes de sua escolha. Essa nova política deve ser exatamente a mesma que a configuração atual do WAF, o que significa que cada regra personalizada, exclusão, regra desabilitada etc. deve ser copiada na nova política que você está criando. Depois de ter uma política associada ao seu Gateway de Aplicativo, você poderá continuar a fazer alterações nas regras e configurações do WAF. Faça isso também com o Azure PowerShell. Para obter mais informações, confira Associar uma política do WAF a um Gateway de Aplicativo existente.

Opcionalmente, você pode usar um script de migração para atualizar para uma política do WAF. Para obter mais informações, confira Atualizar políticas de Firewall de Aplicativo Web usando o Azure PowerShell.

Modo de força

Se você não quiser copiar tudo em uma política que seja exatamente igual à configuração atual, poderá definir o WAF no modo "forçar". Execute o seguinte código do Azure PowerShell para colocar seu WAF no modo de força. Em seguida, você poderá associar qualquer política do WAF ao seu WAF, mesmo que ela não tenha exatamente as mesmas configurações que sua configuração.

$appgw = Get-AzApplicationGateway -Name <your Application Gateway name> -ResourceGroupName <your Resource Group name>

$appgw.ForceFirewallPolicyAssociation = $true

Em seguida, continue com as etapas para associar uma política do WAF ao seu gateway de aplicativo. Para obter mais informações, confira Associar uma política do WAF a um Gateway de Aplicativo existente.

Próximas etapas

Saiba mais sobre Regras e grupos de regras do CRS do Firewall de Aplicativo Web do Azure.