Tutoria: criar uma política de WAF no Azure Front Door usando o portal do Azure

Este tutorial mostra como criar uma política de WAF (firewall do aplicativo Web) básica e aplicá-la a um host de front-end no Azure Front Door.

Neste tutorial, você aprenderá a:

- Crie uma política de WAF.

- Associe-a a um host de front-end.

- Configure regras de WAF.

Pré-requisitos

Crie uma instância do Azure Front Door ou um perfil do Azure Front Door Standard ou Premium.

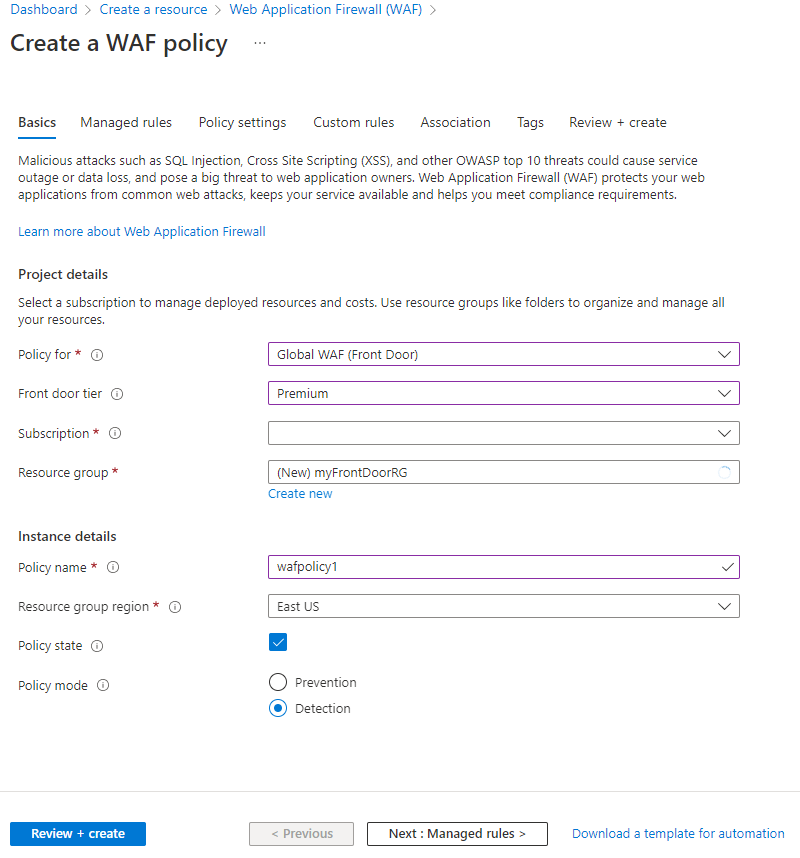

Criar uma política de WAF

Primeiro, crie uma política de WAF básica com um DRS (Conjunto de Regras Padrão) gerenciado usando o portal do Azure.

No canto superior esquerdo da tela, selecione Criar um recurso. Pesquise por WAF, selecione WAF (Firewall de Aplicativo Web) e Criar.

Na guia Informações básicas da página Criar uma política de WAF, insira ou selecione as seguintes informações, e aceite os padrões para as configurações restantes.

Configuração Valor Política para Selecione WAF Global (Front Door) . Camada do Front Door Selecione entre as camadas Clássico, Standard e Premium. Subscription Selecione sua assinatura do Azure. Resource group Selecione o nome do grupo de recursos do Azure Front Door. Nome de política Insira um nome exclusivo para a política de WAF. Estado da política Defina como Habilitado.

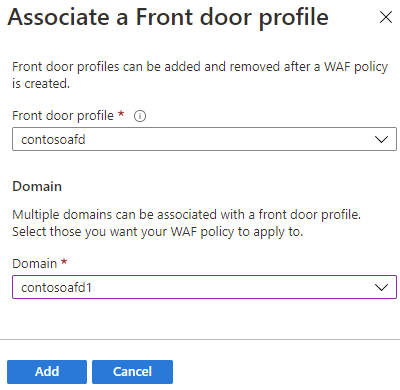

Selecione a guia Associação, selecione Associar um perfil do Front Door, insira as seguintes configurações e selecione Adicionar.

Configuração Valor Perfil do Front Door Selecione o nome de perfil do Azure Front Door. Domínios Selecione os domínios aos quais deseja associar a política de WAF e selecione Adicionar.

Observação

Se o domínio estiver associado a uma política de WAF, aparecerá esmaecido. Primeiro, é preciso remover o domínio da política associada e, em seguida, associá-lo novamente a uma nova política de WAF.

Selecione Examinar + criar>Criar.

Configurar regras de WAF (opcional)

Siga estas etapas para configurar as regras de WAF.

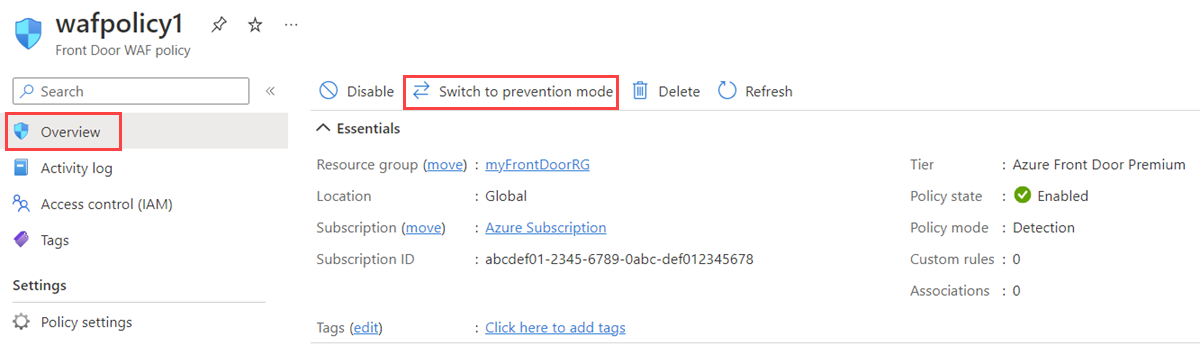

Alterar o modo

Ao criar uma política de WAF, por padrão, ela fica em modo de Detecção. No modo de Detecção, o WAF não bloqueia nenhuma solicitação. Em vez disso, as solicitações que correspondem às regras de WAF são registradas em logs do WAF. Para ver o WAF na prática, altere as configurações de modo de Detecção para Prevenção. No modo de Prevenção, as solicitações que correspondem a regras definidas são bloqueadas e registradas em logs do WAF.

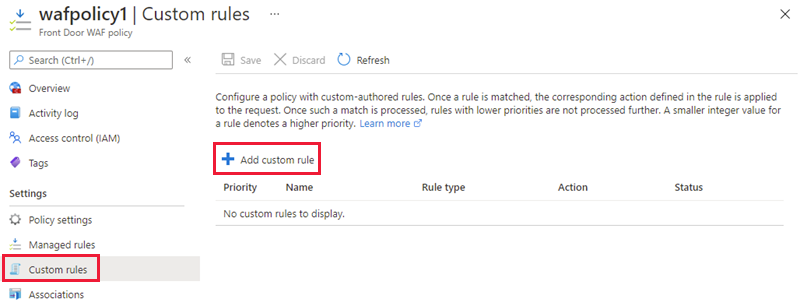

Regras personalizadas

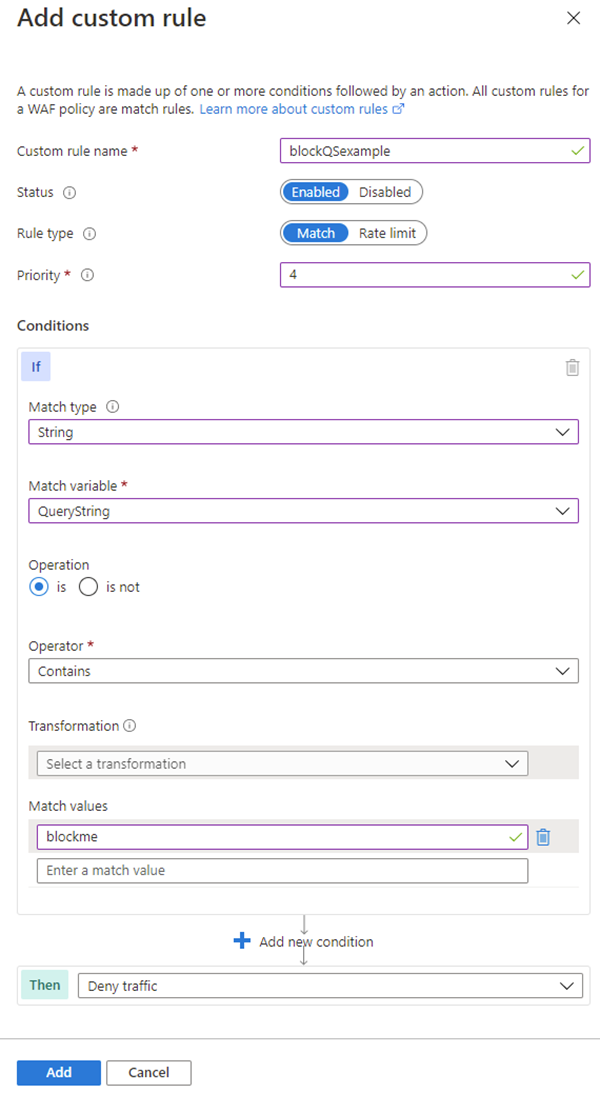

Para criar uma regra personalizada, na seção Regras personalizadas selecione Adicionar regra personalizada para abrir a página de configuração de regra personalizada.

O exemplo a seguir mostra como configurar uma regra personalizada para bloquear uma solicitação se a cadeia de caracteres de consulta contiver blockme.

Conjunto de Regras Padrão

O Conjunto de Regras Padrão gerenciado pelo Azure está habilitado por padrão para camadas Premium e Clássica do Azure Front Door. O DRS atual para o nível Premium do Azure Front Door é o Microsoft_DefaultRuleSet_2.1. O Microsoft_DefaultRuleSet_1.1 é o DRS atual para a camada Clássica do Azure Front Door. Na página Regras gerenciadas, selecione Atribuir para atribuir um DRS diferente.

Para desabilitar uma regra individual, marque a caixa de seleção na frente do número da regra e selecione Desabilitar na parte superior da página. Para alterar os tipos de ação para regras individuais dentro do conjunto de regras, marque a caixa de seleção na frente do número da regra e selecione Alterar ação na parte superior da página.

Observação

Há suporte para as regras gerenciadas somente nas políticas de camadas Premium e Clássica do Azure Front Door.

Limpar os recursos

Quando não forem mais necessários, exclua o grupo de recursos e todos os recursos relacionados.