Configurar uma conexão VPN site a site usando o emparelhamento privado do ExpressRoute

É possível configurar uma VPN site a site para um gateway de rede virtual por meio do emparelhamento privado do ExpressRoute usando um endereço IP RFC 1918. Essa configuração fornece os seguintes benefícios:

O tráfego de um emparelhamento privado é criptografado.

Os usuários ponto a site que se conectam a um gateway de rede virtual podem usar o ExpressRoute (via túnel site a site) para acessar recursos locais.

É possível implantar conexões VPN Site a Site por meio do emparelhamento privado do ExpressRoute ao mesmo tempo que as conexões VPN Site a Site por meio da internet no mesmo gateway de VPN.

Esse recurso só está disponível para gateways baseados em IP padrão.

Pré-requisitos

Para concluir essa configuração, verifique se você atende aos pré-requisitos a seguir:

Você tem um circuito do ExpressRoute em funcionamento vinculado à rede virtual em que o gateway de VPN está ou será criado.

Você pode acessar recursos em um IP RFC1918 (privado) na rede virtual no circuito do ExpressRoute.

Roteamento

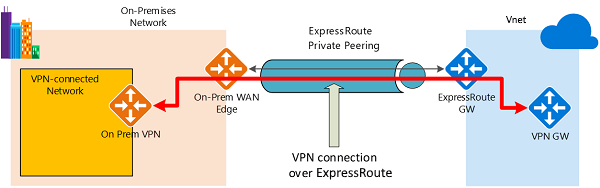

A Figura 1 mostra um exemplo de conectividade VPN por meio de emparelhamento privado do ExpressRoute. Neste exemplo, há uma rede dentro da rede local que está conectada ao gateway da VPN do hub do Azure por meio do emparelhamento privado do ExpressRoute. Um aspecto importante dessa configuração é o roteamento entre as redes locais e o Azure tanto por meio do caminho do ExpressRoute como da VPN.

A figura 1

Estabelecer a conectividade é simples:

Estabeleça a conectividade do ExpressRoute com um circuito do ExpressRoute e emparelhamento privado.

Estabeleça a conectividade VPN usando as etapas deste artigo.

Tráfego de redes locais para o Azure

Para o tráfego de redes locais para o Azure, os prefixos do Azure são anunciados por meio do BGP de emparelhamento privado do ExpressRoute e do BGP da VPN se ele estiver configurado no Gateway de VPN. O resultado são duas rotas de rede (caminhos) para o Azure a partir das redes locais:

• Uma rota de rede no caminho protegido por IPsec.

• Uma rota de rede diretamente no ExpressRoute sem proteção de IPsec.

Para aplicar a criptografia à comunicação, na rede conectada à VPN da Figura 1, defina as rotas do Azure via gateway da VPN local como preferenciais em relação ao caminho direto do ExpressRoute.

Tráfego do Azure para as redes locais

O mesmo requisito se aplica ao tráfego do Azure para as redes locais. Para garantir que o caminho IPsec seja preferencial em relação ao caminho direto do ExpressRoute (sem IPsec), você tem duas opções:

• Anuncie prefixos mais específicos na sessão BGP da VPN para a rede conectada à VPN. É possível anunciar um intervalo maior que abrange a rede conectada à VPN por meio do emparelhamento privado do ExpressRoute e intervalos mais específicos na sessão BGP da VPN. Por exemplo, anuncie 10.0.0.0/16 por meio do ExpressRoute e 10.0.1.0/24 pela VPN.

• Anuncie prefixos separados para a VPN e o ExpressRoute. Se os intervalos de rede conectados à VPN forem separados de outras redes conectadas do ExpressRoute, você poderá anunciar os prefixos nas sessões de VPN e BGP do ExpressRoute, respectivamente. Por exemplo, anuncie 10.0.0.0/24 por meio do ExpressRoute e 10.0.1.0/24 pela VPN.

Em ambos os exemplos, o Azure enviará tráfego para 10.0.1.0/24 pela conexão VPN em vez de diretamente pelo ExpressRoute sem proteção de VPN.

Aviso

Se você anunciar os mesmos prefixos em conexões do ExpressRoute e VPN, o Azure usará o caminho do ExpressRoute diretamente, sem a proteção da VPN.

Etapas do portal

Configure uma conexão site a site. Para ver as etapas, consulte o artigo sobre configuração site a site. Escolha um gateway com um IP público padrão.

Habilite os IPs privados no gateway. Selecione Configuraçãoe defina IPS privados de gateway como Habilitado. Selecione Salvar para salvar as alterações.

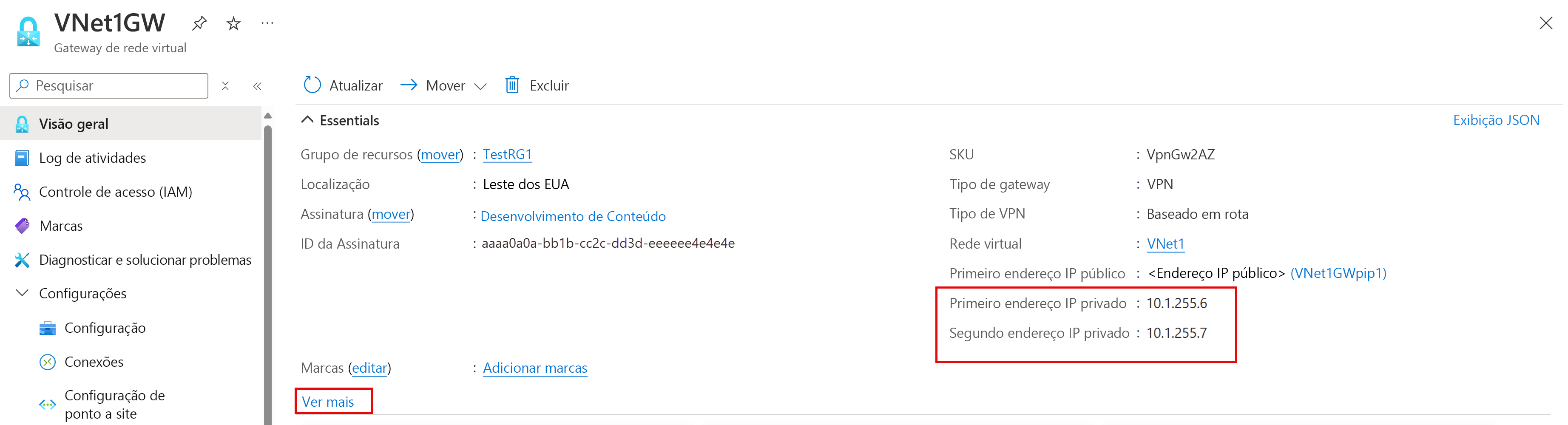

Na página Visão geral, selecione Ver mais para exibir o endereço IP privado. Anote essas informações para usá-las nas etapas de configuração. Se você tiver um gateway de VPN do modo ativo-ativo, verá dois endereços IP privados.

Para habilitar Usar endereço IP privado do Azure na conexão, selecione Configuração. Defina Usar endereço IP privado do Azure como Habilitadoe selecione Salvar.

Use o IP privado que você anotou na etapa 3 como o IP remoto no firewall local para estabelecer o túnel site a site por meio do emparelhamento privado do ExpressRoute.

Observação

A configuração do BGP em seu Gateway de VPN não é necessária para obter uma conexão VPN por meio do emparelhamento privado do ExpressRoute.

etapas do PowerShell

Configure uma conexão site a site. Para ver as etapas, consulte o artigo Configurar uma VPN site a site. Escolha um gateway com um IP público padrão.

Defina o sinalizador para usar o IP privado no gateway usando os seguintes comandos do PowerShell:

$Gateway = Get-AzVirtualNetworkGateway -Name <name of gateway> -ResourceGroup <name of resource group> Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway -EnablePrivateIpAddress $trueVocê verá um endereço IP público e privado. Anote o endereço IP na seção "TunnelIpAddresses" da saída. Você usará essas informações em uma etapa posterior.

Defina a conexão para usar o endereço IP privado usando o seguinte comando do PowerShell:

$Connection = get-AzVirtualNetworkGatewayConnection -Name <name of the connection> -ResourceGroupName <name of resource group> Set-AzVirtualNetworkGatewayConnection --VirtualNetworkGatewayConnection $Connection -UseLocalAzureIpAddress $trueNo firewall, dê um ping no IP privado que você anotou na etapa 2. Ele deve ser acessível por meio do emparelhamento privado do ExpressRoute.

Use esse IP privado como o IP remoto no seu firewall local para estabelecer o túnel site a site por meio do emparelhamento privado do ExpressRoute.

Próximas etapas

Para saber mais sobre o Gateway de VPN, confira O que é o Gateway de VPN?