Configurar as definições do servidor de Gateway de VPN P2S - autenticação RADIUS

Este artigo ajuda você a criar uma conexão ponto a site (P2S) que usa a autenticação RADIUS. Você pode criar essa configuração usando o PowerShell ou o portal do Azure. Caso você tenha um gateway de VPN do modo ativo/ativo, no momento, recomendamos que você use o artigo do portal do Azure para definir as configurações do servidor RADIUS. Os gateways de VPN P2S exigem um endereço IP adicional quando o gateway está no modo ativo/ativo.

Para saber mais sobre as conexões de VPN ponto a site, confira Sobre a VPN ponto a site.

Esse tipo de conexão requer o seguinte:

- Gateway de VPN RouteBased.

- Servidor RADIUS para lidar com a autenticação do usuário. O servidor RADIUS pode ser implantado no local ou na rede virtual do Azure (VNet) Também é possível configurar dois servidores RADIUS para alta disponibilidade.

- O pacote de configuração do perfil de cliente VPN. O pacote de configuração do perfil do cliente VPN é um pacote que você gera. e fornece as configurações necessárias para um cliente VPN se conectar por conexões P2S.

Limitações:

- Se você estiver usando o IKEv2 com o RADIUS, somente a autenticação baseada em EAP terá suporte.

- Uma conexão do ExpressRoute não pode ser usada para se conectar a um servidor RADIUS no local.

Sobre a autenticação de Domínio do Active Directory (AD) para as VPNs de P2S

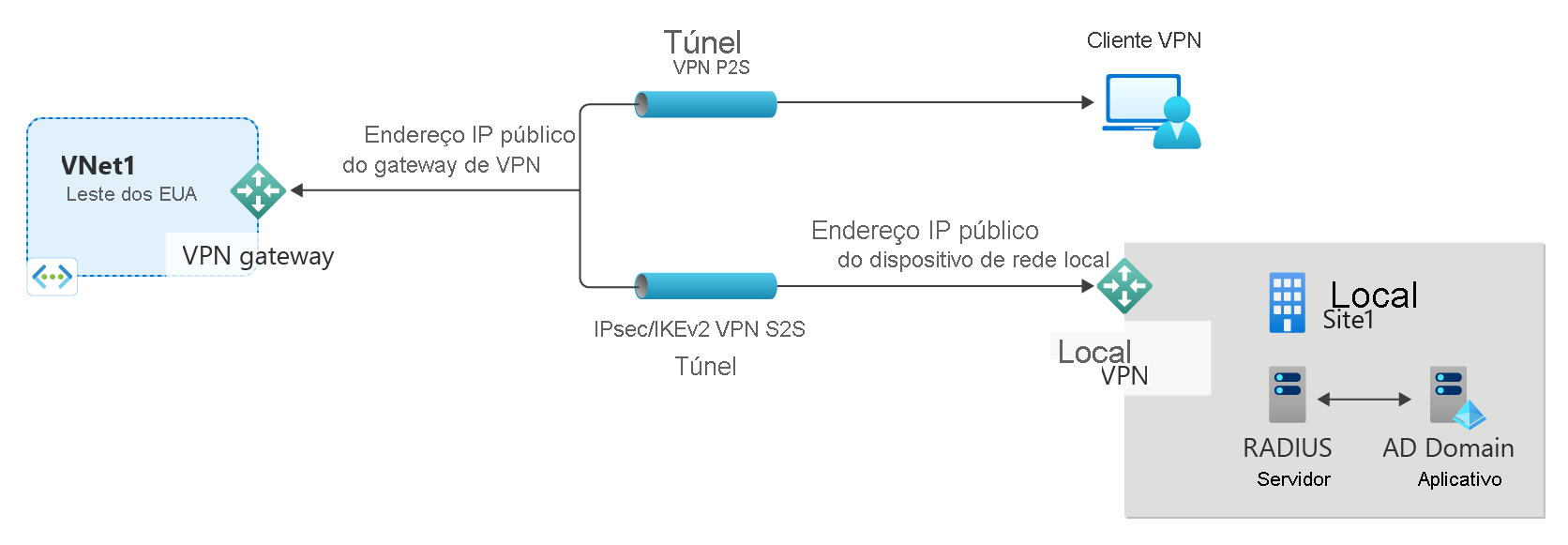

A autenticação de Domínio do AD permite que os usuários façam logon Azure usando suas credenciais de domínio da organização. Ela requer um servidor RADIUS que integra-se com o servidor do AD. As organizações também podem usar sua implantação RADIUS existente.

O servidor RADIUS pode existir no local ou na rede virtual do Azure. Durante a autenticação, o gateway de VPN atua como uma passagem e encaminha as mensagens de autenticação entre o servidor RADIUS e o dispositivo de conexão. É importante para o gateway de VPN poder acessar o servidor RADIUS. Se o servidor RADIUS for local, é necessária uma conexão VPN Site a Site do Azure para o site local.

Além do Active Directory, um servidor RADIUS também pode integrar-se com outros sistemas de identidade externa. Isso possibilita várias opções de autenticação para VPNs P2S, incluindo opções de MFA. Verifique a documentação do fornecedor de servidor RADIUS para obter a lista de sistemas de identidade aos quais ele pode ser integrado.

Antes de começar

Verifique se você tem uma assinatura do Azure. Se ainda não tiver uma assinatura do Azure, você poderá ativar os Benefícios do assinante do MSDN ou inscrever-se para obter uma conta gratuita.

Trabalhando com o Azure PowerShell

Este artigo usa cmdlets do PowerShell. Para executar os cmdlets, você pode usar o Azure Cloud Shell. O Cloud Shell é um shell interativo e grátis que pode ser usado para executar as etapas deste artigo. Ele tem ferramentas do Azure instaladas e configuradas para usar com sua conta.

Para abrir o Cloud Shell, basta selecionar Abrir Cloud Shell no canto superior direito de um bloco de código. Você também pode abrir o Cloud Shell em uma guia separada do navegador indo até https://shell.azure.com/powershell. Selecione Copiar para copiar os blocos de código, cole-os no Cloud Shell e selecione a tecla Enter para executá-los.

Também é possível instalar e executar cmdlets do Azure PowerShell localmente em seu computador. Os cmdlets do PowerShell são atualizados com frequência. Se você não tiver instalado a versão mais recente, os valores especificados nas instruções poderão falhar. Use o cmdlet Get-Module -ListAvailable Az para localizar versões do Azure PowerShell instaladas em seu computador. Para executar uma instalação ou atualização, confira como Instalar o módulo do Azure PowerShell.

Valores de exemplo

Você pode usar os valores do exemplo para criar um ambiente de teste ou fazer referência a esses valores para entender melhor os exemplos neste artigo. Você pode usar as etapas como um passo a passo e usar os valores sem alterá-los, ou alterá-los para refletir seu ambiente.

- Nome: VNet1

-

Espaço de endereço: 10.1.0.0/16 e 10.254.0.0/16

Neste exemplo, usamos mais de um espaço de endereço para ilustrar que esta configuração funciona com vários espaços de endereço. No entanto, vários espaços de endereço não são necessários para esta configuração. -

Nome da sub-rede: FrontEnd

- Intervalo de endereços da sub-rede: 10.1.0.0/24

-

Nome da sub-rede: BackEnd

- Intervalo de endereços da sub-rede: 10.254.1.0/24

-

Nome da sub-rede: GatewaySubnet

O nome da Sub-rede GatewaySubnet é obrigatório para que o gateway de VPN funcione.- Intervalo de endereços da GatewaySubnet = 10.1.255.0/27

-

Pool de endereços do cliente VPN: 172.16.201.0/24

Os clientes VPN que se conectam à rede virtual usando essa conexão P2S recebem um endereço IP do pool de endereços do cliente VPN. - Assinatura:: se você tiver mais de uma assinatura, verifique se está usando a correta.

- Grupo de recursos: TestRG1

- Local: Leste dos EUA

- Servidor DNS: endereço IP do servidor DNS que você deseja usar para a resolução de nomes para a rede virtual. (opcional)

- Nome de GW: Vnet1GW

- Nome do IP público: VNet1GWPIP

- VpnType: RouteBased

Criar o grupo de recursos, a rede virtual e o endereço IP público

As seguintes etapas criam um grupo de recursos e uma rede virtual no grupo de recursos com três sub-redes. Ao substituir os valores, é importante que você sempre nomeie sua sub-rede de gateway especificamente como GatewaySubnet. Se você usar outro nome, a criação do gateway falhará.

Crie um grupo de recursos usando New-AzResourceGroup.

New-AzResourceGroup -Name "TestRG1" -Location "EastUS"Crie a rede virtual utilizando New-AzVirtualNetwork.

$vnet = New-AzVirtualNetwork ` -ResourceGroupName "TestRG1" ` -Location "EastUS" ` -Name "VNet1" ` -AddressPrefix 10.1.0.0/16Crie sub-redes utilizando New-AzVirtualNetworkSubnetConfig com os seguintes nomes: Front-end e GatewaySubnet (uma sub-rede de gateway deve ter o nome GatewaySubnet).

$subnetConfigFrontend = Add-AzVirtualNetworkSubnetConfig ` -Name Frontend ` -AddressPrefix 10.1.0.0/24 ` -VirtualNetwork $vnet $subnetConfigGW = Add-AzVirtualNetworkSubnetConfig ` -Name GatewaySubnet ` -AddressPrefix 10.1.255.0/27 ` -VirtualNetwork $vnetEscreva as configurações de sub-rede na rede virtual com Set-AzVirtualNetwork, que cria as sub-redes na rede virtual:

$vnet | Set-AzVirtualNetwork

Solicitar um endereço IP público

Um gateway de VPN deve ter um endereço IP público. Você primeiro solicita o recurso de endereço IP e, em seguida, faz referência a ele ao criar seu gateway de rede virtual. O endereço IP é atribuído estaticamente ao recurso quando o Gateway de VPN é criado. A única vez em que o endereço IP Público é alterado é quando o gateway é excluído e recriado. Isso não altera o redimensionamento, a redefinição ou outras manutenções/atualizações internas do seu gateway de VPN.

Solicite um endereço IP público para seu Gateway de VPN utilizando New-AzPublicIpAddress.

$gwpip = New-AzPublicIpAddress -Name "GatewayIP" -ResourceGroupName "TestRG1" -Location "EastUS" -AllocationMethod Static -Sku StandardCrie a configuração do endereço IP do gateway utilizando New-AzVirtualNetworkGatewayIpConfig. Essa configuração é referenciada quando você cria o Gateway de VPN.

$vnet = Get-AzVirtualNetwork -Name "VNet1" -ResourceGroupName "TestRG1" $gwsubnet = Get-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -VirtualNetwork $vnet $gwipconfig = New-AzVirtualNetworkGatewayIpConfig -Name gwipconfig1 -SubnetId $gwsubnet.Id -PublicIpAddressId $gwpip.Id

Configurar o seu servidor RADIUS

Antes de você criar e configurar o gateway de rede virtual, o servidor RADIUS deve ser configurado corretamente para autenticação.

- Se você não tiver um servidor RADIUS implantado, implante um. Para saber sobre as etapas de implantação, confira o guia de instalação do seu fornecedor RADIUS.

- Configure o gateway de VPN como um cliente RADIUS no RADIUS. Ao adicionar esse cliente RADIUS, especifique a rede virtual GatewaySubnet que você criou.

- Depois que o servidor RADIUS estiver configurado, obtenha o endereço IP do servidor RADIUS e o segredo compartilhado que os clientes RADIUS devem usar para se comunicar com o servidor RADIUS. Se o servidor RADIUS estiver na rede virtual do Azure, use o IP da AC da VM do servidor RADIUS.

O artigo sobre o Servidor de Políticas de Rede (NPS) fornece orientações sobre como configurar um servidor RADIUS do Windows (NPS) para autenticação de domínio do AD.

Criar o gateway de VPN

Nesta etapa, você vai configurar e criar o gateway de rede virtual para a rede virtual. Para obter informações mais completas sobre autenticação e tipo de túnel, confira Especificar tipo de túnel e autenticação na versão portal do Azure deste artigo.

- O -GatewayType deve ser 'Vpn' e o -VpnType deve ser 'RouteBased'.

- Um Gateway de VPN pode levar 45 minutos ou mais para ser criado, dependendo do SKU do gateway que você selecionar.

No exemplo a seguir, usamos o SKU VpnGw2 de 2ª geração. Se você observar erros de ValidateSet relacionados ao valor GatewaySKU e estiver executando esses comandos localmente, verifique se instalou a versão mais recente dos cmdlets do PowerShell. A versão mais recente contém os novos valores validados para as SKUs dos Gateways mais recentes.

Crie o gateway de rede virtual com o tipo de gateway de "VPN" utilizando New-AzVirtualNetworkGateway.

New-AzVirtualNetworkGateway -Name "VNet1GW" -ResourceGroupName "TestRG1" `

-Location "EastUS" -IpConfigurations $gwipconfig -GatewayType Vpn `

-VpnType RouteBased -EnableBgp $false -GatewaySku VpnGw2AZ -VpnGatewayGeneration "Generation2"

Adicionar o servidor RADIUS

- O -RadiusServer pode ser especificado por nome ou endereço IP. Se você especificar o nome e o servidor residir no local, o gateway da VPN talvez não consiga resolver o nome. Se esse for o caso, é melhor especificar o endereço IP do servidor.

- O -RadiusSecret deve corresponder ao que é configurado no servidor RADIUS.

- O -VpnClientAddressPool é o intervalo do qual os clientes VPN recebem um endereço IP ao se conectar. Use um intervalo de endereço IP privado que não se sobreponha ao local de onde você se conectará ou à rede virtual à qual você deseja se conectar. Certifique-se de que você tenha um pool de endereços grande o suficiente configurado.

Observação

Se o gateway de VPN estiver no modo ativo/ativo, use as etapas do artigo do portal do Azure para especificar as configurações do servidor RADIUS. As configurações de P2S exigem um endereço IP adicional quando o gateway está no modo ativo/ativo.

Crie uma cadeia de caracteres segura para o segredo RADIUS.

$Secure_Secret=Read-Host -AsSecureString -Prompt "RadiusSecret"Você precisará inserir o segredo do RADIUS. Os caracteres que você inserir não serão exibidos e, ao invés disso, serão substituídos pelo caractere "*".

RadiusSecret:***

Adicionar o pool de endereços do cliente e os valores do servidor RADIUS

Nesta seção, você vai adicionar as informações do pool de endereços do cliente VPN e do servidor RADIUS. Existem várias configurações possíveis. Selecione o exemplo que você quer configurar.

Para configurações SSTP

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName "TestRG1" -Name "VNet1GW"

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway `

-VpnClientAddressPool "172.16.201.0/24" -VpnClientProtocol "SSTP" `

-RadiusServerAddress "10.51.0.15" -RadiusServerSecret $Secure_Secret

Para configurações OpenVPN®

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName "TestRG1" -Name "VNet1GW"

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway -VpnClientRootCertificates @()

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway `

-VpnClientAddressPool "172.16.201.0/24" -VpnClientProtocol "OpenVPN" `

-RadiusServerAddress "10.51.0.15" -RadiusServerSecret $Secure_Secret

Para configurações IKEv2

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName "TestRG1" -Name "VNet1GW"

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway `

-VpnClientAddressPool "172.16.201.0/24" -VpnClientProtocol "IKEv2" `

-RadiusServerAddress "10.51.0.15" -RadiusServerSecret $Secure_Secret

SSTP + IKEv2

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName "TestRG1" -Name "VNet1GW"

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway `

-VpnClientAddressPool "172.16.201.0/24" -VpnClientProtocol @( "SSTP", "IkeV2" ) `

-RadiusServerAddress "10.51.0.15" -RadiusServerSecret $Secure_Secret

Especificar dois servidores RADIUS

Para especificar dois servidores RADIUS, use a sintaxe a seguir. Modifique o valor -VpnClientProtocol conforme necessário.

$radiusServer1 = New-AzRadiusServer -RadiusServerAddress 10.1.0.15 -RadiusServerSecret $radiuspd -RadiusServerScore 30

$radiusServer2 = New-AzRadiusServer -RadiusServerAddress 10.1.0.16 -RadiusServerSecret $radiuspd -RadiusServerScore 1

$radiusServers = @( $radiusServer1, $radiusServer2 )

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $actual -VpnClientAddressPool 201.169.0.0/16 -VpnClientProtocol "IkeV2" -RadiusServerList $radiusServers

Configurar o cliente VPN e se conectar

Os pacotes de configuração do perfil de cliente VPN contêm as configurações que ajudam você a configurar perfis de cliente VPN para uma conexão com a rede virtual do Azure.

Para gerar um pacote de configuração de cliente VPN e configurar um cliente VPN, consulte um dos seguintes artigos:

- RADIUS - autenticação de certificado do cliente para clientes do VPN

- RADIUS - autenticação de senha para clientes VPN

- RADIUS - outros métodos de autenticação para clientes VPN

Depois de configurar o cliente VPN, conecte-se ao Azure.

Para verificar sua conexão

Para verificar se a conexão VPN está ativa, abra um prompt de comandos com privilégios elevados e execute ipconfig/all.

Exiba os resultados. Observe que o endereço IP que você recebeu é um dos endereços dentro do Pool de Endereços de Cliente VPN P2S que você especificou em sua configuração. Os resultados são semelhantes a este exemplo:

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.3(Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

Para solucionar problemas com uma conexão P2S, consulte Solução de problemas de conexões de ponto a site do Azure.

Para conectar-se a uma máquina virtual

É possível se conectar a uma VM implantada em sua rede virtual criando uma conexão de Área de Trabalho Remota com a VM. É a melhor maneira de verificar inicialmente se você pode se conectar à sua VM usando seu endereço IP privado, em vez do nome do computador. Dessa forma, você está testando para ver se pode conectar-se e não se a resolução de nomes está configurada corretamente.

Localize o endereço IP privado. É possível encontrar o endereço IP privado de uma VM observando as propriedades da VM no portal do Azure ou usando o PowerShell.

Portal do Azure: localize sua VM no portal do Azure. Exiba as propriedades para a VM. O endereço IP privado está listado.

PowerShell: use o exemplo para exibir uma lista de VMs e endereços de IP privados dos seus grupos de recursos. Você não precisa modificar esse exemplo antes de usá-lo.

$VMs = Get-AzVM $Nics = Get-AzNetworkInterface | Where-Object VirtualMachine -ne $null foreach ($Nic in $Nics) { $VM = $VMs | Where-Object -Property Id -eq $Nic.VirtualMachine.Id $Prv = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAddress $Alloc = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAllocationMethod Write-Output "$($VM.Name): $Prv,$Alloc" }

Verifique se você está conectado à sua rede virtual.

Abra a Conexão de Área de Trabalho Remota, inserindo RDP ou Conexão de Área de Trabalho Remota na caixa de pesquisa na barra de tarefas. Em seguida, selecione Conexão de Área de Trabalho Remota. Você também pode abrir a Conexão de Área de Trabalho Remota usando o comando

mstscno PowerShell.Na Conexão de Área de Trabalho Remota, insira o endereço IP privado da VM. É possível selecionar Mostrar Opções para ajustar outras configurações e depois se conectar.

Se você estiver com problemas para se conectar a uma VM por meio da conexão VPN, verifique o seguinte pontos:

- Verifique se a conexão VPN é estabelecida.

- Verifique se você está se conectando ao endereço IP privado da VM.

- Se você puder se conectar à VM usando o endereço IP privado, mas não o nome do computador, verifique se o DNS foi configurado corretamente. Para obter mais informações sobre como funciona a resolução de nomes para VMs, confira Resolução de nomes para VMs.

Para obter mais informações sobre conexões RDP, confira Solucionar problemas de conexões da Área de Trabalho Remota a uma VM.

Verifique se o pacote de configuração do cliente VPN foi gerado depois que os endereços IP do servidor DNS foram especificados para a rede virtual. Se você atualizou os endereços IP do servidor DNS, gere e instale um novo pacote de configuração de cliente VPN.

Use 'ipconfig' para verificar o endereço IPv4 atribuído ao adaptador Ethernet no computador do qual está se conectando. Se o endereço IP estiver dentro do intervalo de endereços da rede virtual à qual você está se conectando ou dentro do intervalo de endereços do seu VPNClientAddressPool, isso será chamado de espaço de endereço sobreposto. Quando o espaço de endereço se sobrepõe dessa forma, o tráfego de rede não alcança o Azure; ele permanece na rede local.

Perguntas frequentes

Para obter informações frequentes, consulte a seção De ponto a site – autenticação RADIUS das perguntas frequentes.

Próximas etapas

Quando sua conexão for concluída, você poderá adicionar máquinas virtuais às suas redes virtuais. Para saber mais, veja Máquinas virtuais. Para saber mais sobre redes e máquinas virtuais, consulte Visão geral de rede do Azure e VM Linux.