Configurar regras NAT para o gateway de VPN da Wan Virtual

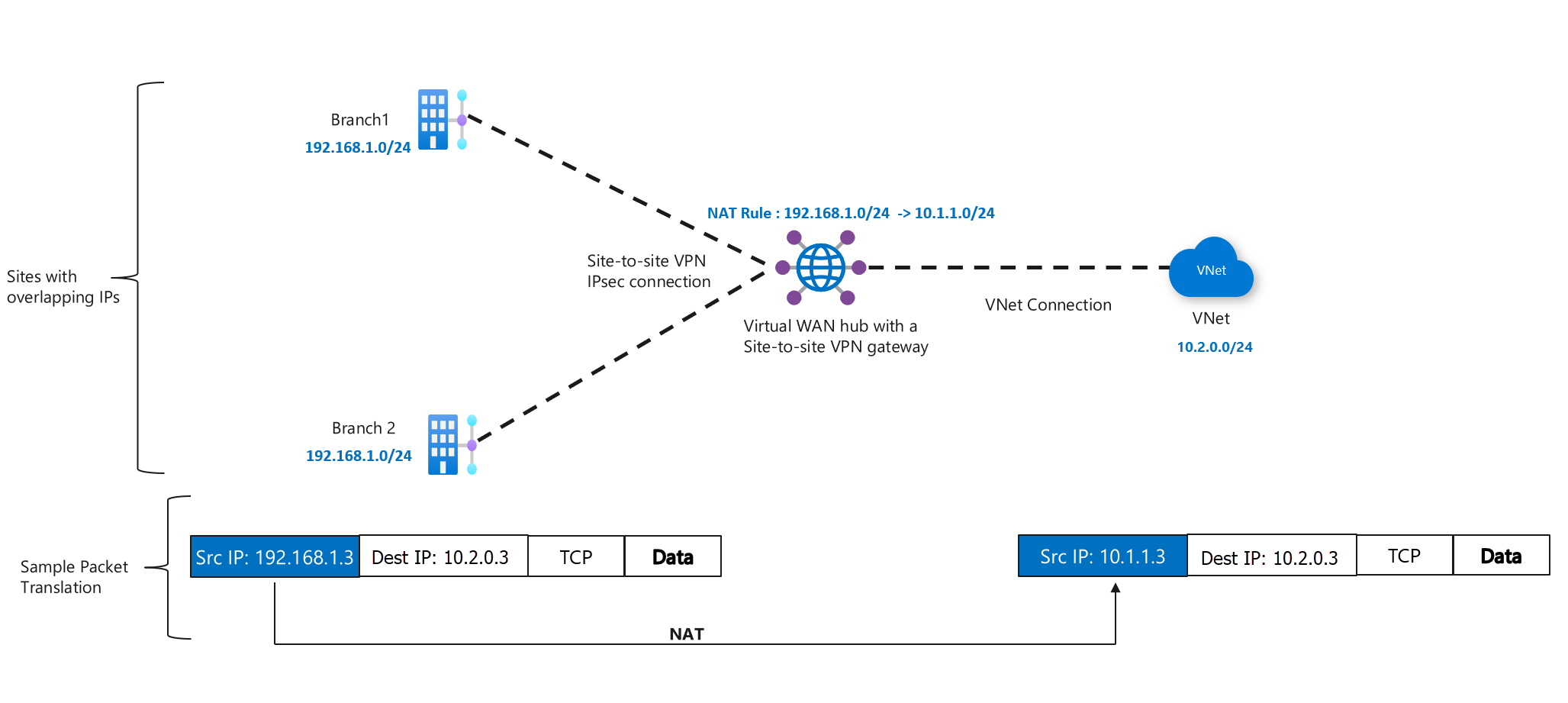

Você pode configurar seu gateway de VPN da WAN Virtual com regras NAT estáticas um para um. Uma regra NAT fornece um mecanismo para configurar a conversão um para um de endereços IP. A NAT pode ser usada para interconectar duas redes IP que tenham endereços IP incompatíveis ou sobrepostos. Um cenário típico são branches com IPs sobrepostos que querem acessar recursos de VNet do Azure.

Essa configuração usa uma tabela de fluxo para rotear o tráfego de um endereço IP externo (host) para um endereço IP interno associado a um ponto de extremidade em uma rede virtual (máquina virtual, computador, contêiner etc.).

Para usar a NAT, os dispositivos VPN precisam usar seletores de tráfego any-to-any (curinga). Não há suporte para seletores de tráfego baseados em políticas (estreitos) em conjunto com a configuração da NAT.

Configurar regras de NAT

Você pode configurar e ver as regras NAT nas configurações do gateway de VPN a qualquer momento.

Tipo de NAT: estático e dinâmico

O NAT em um dispositivo de gateway converte os endereços IP de origem e/ou destino com base nas políticas ou regras de NAT para evitar conflitos de endereço. Há diferentes tipos de regras de conversão de NAT:

NAT estático: as regras estáticas definem uma relação de mapeamento de endereço fixo. Para um determinado endereço IP, ele será mapeado para o mesmo endereço no pool de destino. Os mapeamentos de regras estáticas são sem estado porque o mapeamento é fixo. Por exemplo, uma regra NAT criada para mapear 10.0.0.0/24 para 192.168.0.0/24 terá um mapeamento 1-1 fixo. 10.0.0.0 é convertido em 192.168.0.0, 10.0.0.1 é convertido em 192.168.0.1 e assim por diante.

NAT dinâmico: para o NAT dinâmico, um endereço IP pode ser convertido em diferentes endereços IP de destino e porta TCP/UDP com base na disponibilidade ou com uma combinação diferente de endereço IP e porta TCP/UDP. O último também é chamado de NAPT, conversão de endereço e porta de rede. Regras dinâmicas resultam em mapeamentos de conversão com estado dependendo dos fluxos de tráfego em um determinado momento. Devido à natureza da NAT dinâmica e às combinações de IP/porta em constante mudança, os fluxos que usam as regras da NAT dinâmica devem ser iniciados no intervalo de IP de Mapeamento interno (pré-NAT). O mapeamento dinâmico é liberado quando o fluxo é desconectado ou encerrado normalmente.

Outra consideração é o tamanho do pool de endereços para a conversão. Se o tamanho do pool de endereços de destino for o mesmo que o do pool de endereços original, use a regra NAT estática para definir um mapeamento 1:1 em ordem sequencial. Se o pool de endereços de destino for menor que o original, use a regra NAT dinâmica para acomodar as diferenças.

Observação

Não há suporte para o NAT site a site com conexões VPN site a site em que seletores de tráfego baseados em políticas são usados.

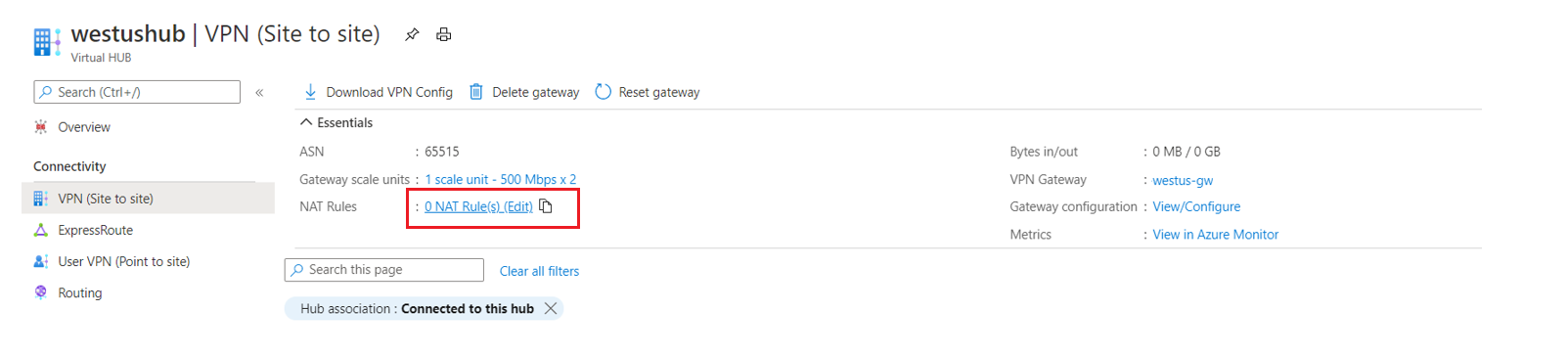

Procure seu hub virtual.

Selecione VPN (Site a Site) .

Escolha Regras NAT (Editar) .

Na página Editar Regra NAT, você pode Adicionar/Editar/Excluir uma regra NAT usando os seguintes valores:

- Nome: um nome exclusivo para a regra NAT.

- Digite: dados estáticos ou dinâmicos. O NAT estático um-para-um estabelece uma relação um-para-um entre um endereço interno e um endereço externo, enquanto o NAT dinâmico atribui um IP e uma porta com base na disponibilidade.

- ID da configuração de IP: uma regra NAT deve ser configurada para uma instância específica de gateway de VPN. Isso se aplica somente ao NAT dinâmico. As regras NAT estáticas são aplicadas automaticamente a ambas as instâncias de gateway de VPN.

- Modo: IngressSnat ou EgressSnat.

- O modo IngressSnat (também conhecido como NAT de Origem de Entrada) é aplicável ao tráfego que entra no gateway de VPN site a site do hub do Azure.

- O modo EgressSnat (também conhecido como NAT de Origem de Saída) é aplicável ao tráfego que sai do gateway de VPN site a site do hub do Azure.

- Internal Mapping: um intervalo de prefixos de endereço de IPs de origem na rede interna que será mapeado para um conjunto de IPs externos. Em outras palavras, o intervalo de prefixos de endereço pré-NAT.

- External Mapping: um intervalo de prefixos de endereço de IPs de destino na rede externa para a qual os IPs de origem serão mapeados. Em outras palavras, o intervalo de prefixos de endereço pós-NAT.

- Conexão de Link: recurso de conexão que virtualmente conecta um site VPN ao gateway de VPN site a site do hub da Wan Virtual do Azure.

Observação

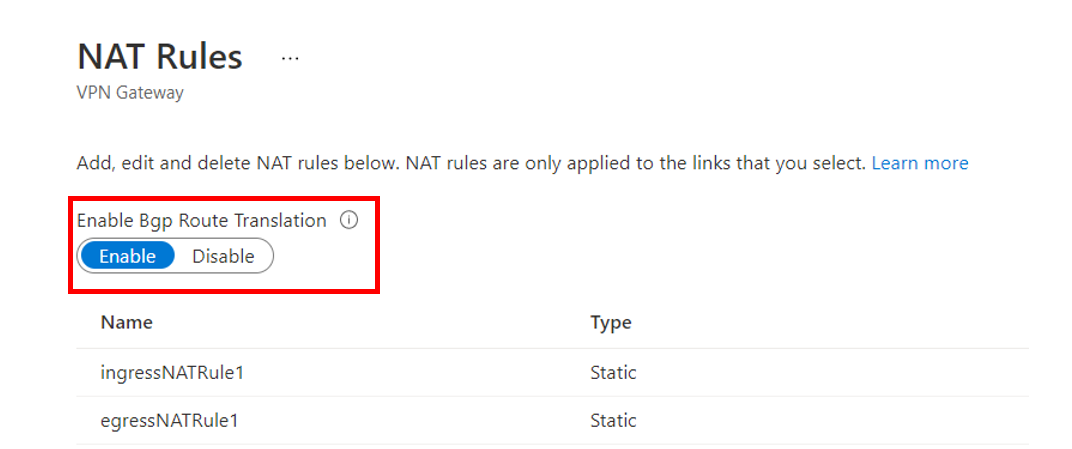

Se você quiser que o gateway de VPN site a site anuncie prefixos de endereço convertidos (External Mapping) via BGP, clique no botão Habilitar Conversão via Protocolo BGP, devido ao qual o local aprenderá automaticamente o intervalo pós-NAT das regras saída, e o Azure (hub da Wan Virtual, redes virtuais conectadas, VPN e branches do ExpressRoute) aprenderá automaticamente o intervalo pós-NAT das regras entrada. Os novos intervalos de NAT de POST serão mostrados na tabela de rotas efetivas em um hub virtual. A configuração Habilitar Conversão via Protocolo BGP é aplicada a todas as regras NAT no gateway de VPN site a site do hub da Wan Virtual.

Configurações de exemplo

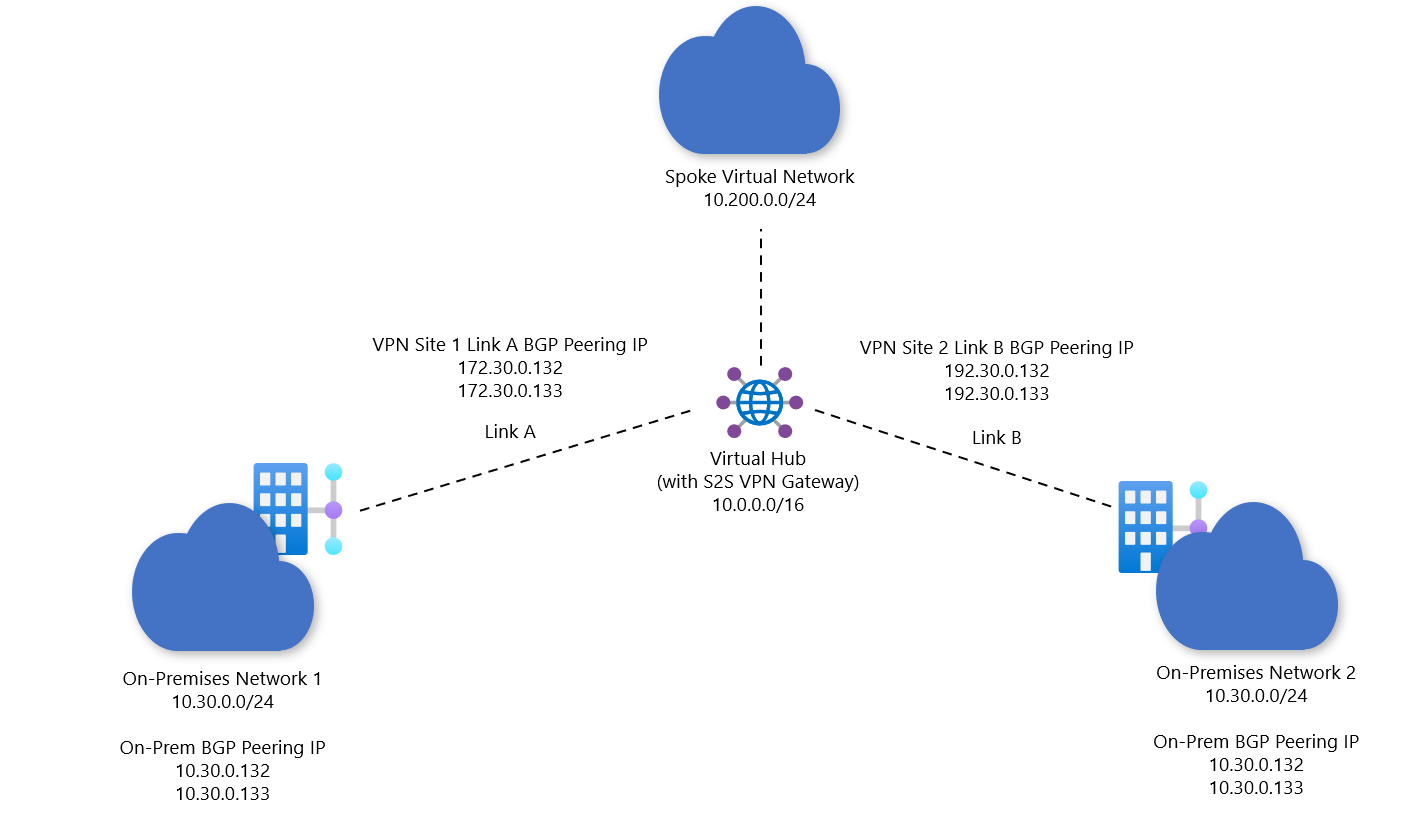

SNAT de entrada (site VPN habilitado para BGP)

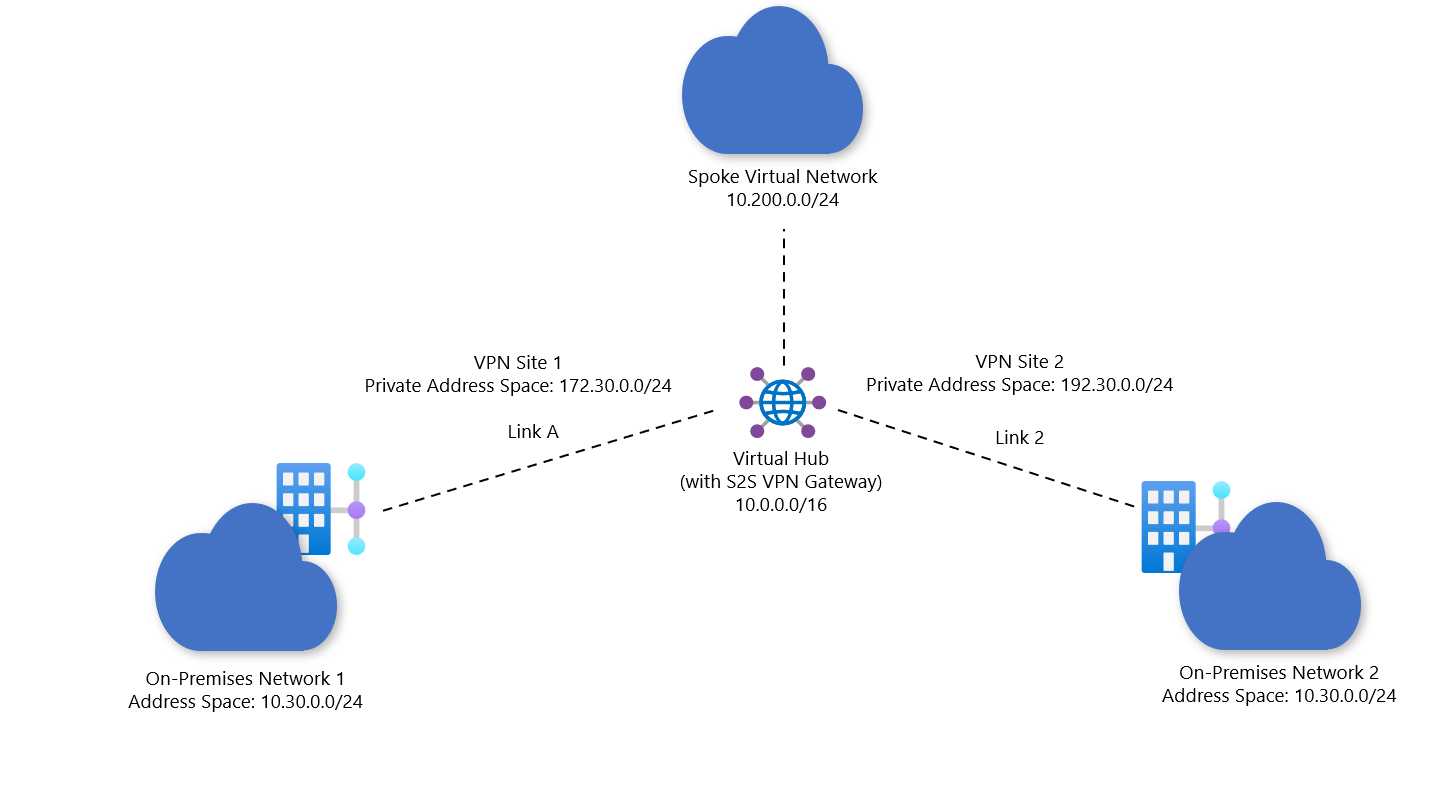

As regras SNAT de entrada são aplicadas nos pacotes que entram no Azure por meio do gateway de VPN site a site da Wan Virtual. Nesse cenário, você deseja conectar dois branches da VPN site a site ao Azure. O Site da VPN 1 se conecta por meio do Link A e o Site da VPN 2 se conecta por meio do Link B. Cada site tem o mesmo espaço de endereço 10.30.0.0/24.

Neste exemplo, vamos usar a NAT para o site1 em 172.30.0.0.0/24. As redes virtuais spoke da Wan Virtual e os outros branches aprenderão automaticamente esse espaço de endereço pós-NAT.

O seguinte diagrama mostra o resultado projetado:

Especifique uma regra NAT.

Especifique uma regra NAT para garantir que o gateway de VPN site a site possa distinguir entre os dois branches com espaços de endereço sobrepostos (como 10.30.0.0/24). Neste exemplo, nós nos concentramos no Link A para Site da VPN 1.

A regra NAT a seguir pode ser configurada e associada ao Link A. Como essa é uma regra NAT estática, os espaços de endereço do Mapeamento interno e do Mapeamento externo contêm o mesmo número de endereços IP.

- Nome: ingressRule01

- Tipo: Estático

- Modo: IngressSnat

- Internal Mapping: 10.30.0.0/24

- External Mapping: 172.30.0.0/24

- Conexão de Link: Link A

Alterne Conversão de Rota via Protocolo BGP para 'Habilitar'.

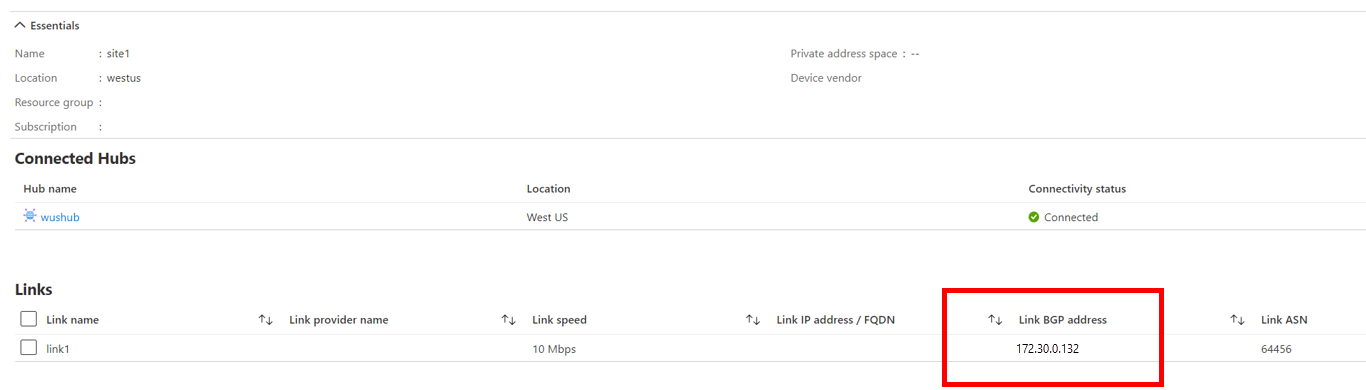

Verifique se o gateway de VPN site a site pode emparelhar com o par BGP local.

Neste exemplo, a Regra NAT de Entrada precisará converter 10.30.0.132 em 172.30.0.132. Para isso, clique em ''Editar site VPN'' para configurar um endereço BGP do Link A do site VPN para refletir esse endereço do par BGP convertido (172.30.0.132).

Considerações a serem feitas se o site VPN se conecta via BGP

O tamanho da sub-rede para mapeamento interno e externo precisa ser o mesmo da NAT estática um a um.

Se a Conversão via Protocolo BGP estiver habilitada, o gateway de VPN site a site anunciará automaticamente o External Mapping das Regras NAT de saída para o local, bem como o External Mapping das Regras NAT de entrada para o Azure (hub da Wan Virtual, redes virtuais spoke conectadas e VPN/ExpressRoute conectado). Se a Conversão via Protocolo BGP estiver desabilitada, as rotas convertidas não serão anunciadas automaticamente para o local. Assim, o alto-falante BGP local precisa ser configurado para anunciar o intervalo pós-NAT (External Mapping) das regras NAT de Entrada associadas a essa conexão de link do site VPN. Da mesma forma, uma rota para o intervalo pós-NAT (External Mapping) das Regras NAT de Saída precisa ser aplicada no dispositivo local.

O gateway de VPN site a site converte automaticamente o endereço IP do par no nível de protocolo BGP local se o endereço IP do par no nível de protocolo BGP local estiver contido no Internal Mapping de uma Regra NAT de Entrada. Como resultado, o endereço BGP de Conexão de Link do site VPN precisa refletir o endereço convertido pela NAT (parte do Mapeamento Externo).

Por exemplo, se o endereço IP do BGP local for 10.30.0.133 e houver uma Regra NAT de Entrada que converte 10.30.0.0/24 em 172.30.0.0/24, o Endereço do BGP de Conexão de Link do site VPN precisará ser configurado para ser o endereço convertido (172.30.0.133).

No NAT dinâmico, o IP do par de BGP local não pode fazer parte do intervalo de endereços anterior ao NAT (Internal Mapping), pois as conversões de IP e de porta não são corrigidas. Se houver a necessidade de converter o IP de emparelhamento via protocolo BGP local, crie uma Regra NAT estática separada que converte somente o endereço IP de emparelhamento via protocolo BGP.

Por exemplo, se a rede local tiver um espaço de endereço 10.0.0.0/24 com um IP de pares via BGP local 10.0.0.1 e houver uma Regra NAT dinâmica de entrada para converter 10.0.0.0/24 em 192.198.0.0/32, uma Regra NAT estática de entrada separada que converte 10.0.0.1/32 em 192.168.0.02/32 é necessária e o endereço BGP de conexão de link do site de VPN correspondente deve ser atualizado para o endereço convertido por NAT (parte do mapeamento externo).

SNAT de Entrada (site VPN com as rotas configuradas estaticamente)

As regras SNAT de entrada são aplicadas nos pacotes que entram no Azure por meio do gateway de VPN site a site da Wan Virtual. Nesse cenário, você deseja conectar dois branches da VPN site a site ao Azure. O Site da VPN 1 se conecta por meio do Link A e o Site da VPN 2 se conecta por meio do Link B. Cada site tem o mesmo espaço de endereço 10.30.0.0/24.

Neste exemplo, vamos usar a NAT no site VPN 1 em 172.30.0.0.0/24. No entanto, como o site VPN não está conectado ao gateway de VPN site a site via BGP, as etapas de configuração são um pouco diferentes do exemplo habilitado para BGP.

Especifique uma regra NAT.

Especifique uma regra NAT para garantir que o gateway de VPN site a site possa distinguir entre os dois branches com o mesmo espaço de endereço 10.30.0.0/24. Neste exemplo, nós nos concentramos no Link A para Site da VPN 1.

A regra NAT a seguir pode ser configurada e associada ao Link A de um dos sites VPN 1. Como essa é uma regra NAT estática, os espaços de endereço do Internal Mapping e do External Mapping contêm o mesmo número de endereços IP.

- Nome: IngressRule01

- Tipo: Estático

- Modo: IngressSnat

- Internal Mapping: 10.30.0.0/24

- External Mapping: 172.30.0.0/24

- Conexão de Link: Link A

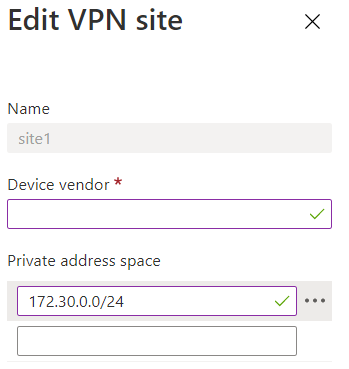

Edite o campo 'Espaço de Endereço Privado' do Site VPN 1 para garantir que o gateway de VPN site a site aprenda o intervalo pós-NAT (172.30.0.0/24).

Vá para o recurso de hub virtual que contém o gateway de VPN site a site. Na página do hub virtual, em Conectividade, selecione VPN (site a site).

Selecione o site VPN conectado ao hub da Wan Virtual por meio do Link A. Selecione Editar Site e insira 172.30.0.0/24 como o espaço de endereço privado para o site VPN.

Considerações a serem feitas se os sites VPN estão configurados estaticamente (não conectados via BGP)

- O tamanho da sub-rede para mapeamento interno e externo precisa ser o mesmo da NAT estática um a um.

- Edite o site VPN no portal do Azure para adicionar os prefixos no External Mapping das Regras NAT de Entrada no campo 'Espaço de Endereço Privado'.

- Para configurações que envolvem Regras NAT de Saída, uma política de rota ou uma rota estática com External Mapping da Regra NAT de saída precisa ser aplicada no dispositivo local.

Fluxo de pacotes

Nos exemplos anteriores, um dispositivo local deseja acessar um recurso em uma rede virtual spoke. O fluxo de pacotes é mostrado a seguir, com as conversões NAT em negrito.

O tráfego do local é iniciado.

- Endereço IP de origem: 10.30.0.4

- Endereço IP de destino: 10.200.0.4

O tráfego entra no gateway site a site e é convertido usando a regra NAT e, depois, enviado para o spoke.

- Endereço IP de origem: 172.30.0.4

- Endereço IP de destino: 10.200.0.4

A resposta do spoke é iniciada.

- Endereço IP de origem: 10.200.0.4

- Endereço IP de destino: 172.30.0.4

O tráfego entra no gateway de VPN site a site e a conversão é revertida e enviada para o local.

- Endereço IP de origem: 10.200.0.4

- Endereço IP de destino: 10.30.0.4

Verificações

Esta seção mostra as verificações usadas para ver se a configuração está definida corretamente.

Validar regras NAT dinâmicas

Use Regras NAT Dinâmicas se o pool de endereços de destino for menor que o pool de endereços original.

Como as combinações de IP/Porta não são corrigidas em uma regra NAT dinâmica, o IP de pares via BGP local não pode fazer parte do intervalo de endereços pré-NAT (Internal Mapping). Crie uma Regra NAT Estática específica que converta apenas o endereço IP de emparelhamento via BGP.

Por exemplo:

- Intervalo de endereços local: 10.0.0.0/24

- IP via BGP local: 10.0.0.1

- Regra NAT dinâmica de entrada: 192.168.0.1/32

- Regra NAT estática de entrada: 10.0.0.1 –> 192.168.0.2

Validar DefaultRouteTable, regras e rotas

Os branches da WAN Virtual são associados à DefaultRouteTable, o que implica que todas as conexões de branch aprendem as rotas que são preenchidas na DefaultRouteTable. Você verá a regra NAT com o prefixo convertido nas rotas efetivas da DefaultRouteTable.

No exemplo anterior:

- Prefixo: 172.30.0.0/24

- Tipo do Próximo Salto: VPN_S2S_Gateway

- Próximo Salto: recurso de VPN_S2S_Gateway

Validar prefixos de endereço

Este exemplo se aplica aos recursos nas redes virtuais que estão associadas à DefaultRouteTable.

As Rotas efetivas nas NICs (Placas de adaptadores de rede) de qualquer máquina virtual que resida em uma rede virtual spoke conectada ao hub da Wan Virtual também devem conter os prefixos de endereço do Mapeamento externo especificado na Regra NAT de entrada.

O dispositivo local também deve conter as rotas para os prefixos contidos no External Mappling das Regras NAT de saída.

Padrões de configuração comuns

Observação

Não há suporte para o NAT site a site com conexões VPN site a site em que seletores de tráfego baseados em políticas são usados.

A tabela a seguir mostra os padrões de configuração comuns que surgem na configuração de diferentes tipos de regras NAT no gateway de VPN site a site.

| Tipo de site VPN | Regras NAT de entrada | Regras NAT de saída |

|---|---|---|

| Site VPN com as rotas configuradas estaticamente | Edite o 'Espaço de Endereço Privado' no site VPN para conter o External Mapping da regra NAT. | Aplique rotas para o External Mapping da regra NAT no dispositivo local. |

| Site VPN (conversão via protocolo BGP habilitada) | Coloque o endereço External Mapping do par no nível de protocolo BGP no endereço BGP da conexão de link do site VPN. | Sem considerações especiais. |

| Site VPN (conversão via protocolo BGP desabilitada) | Verifique se o alto-falante BGP local anuncia os prefixos no External Mapping da regra NAT. Coloque também o endereço External Mapping do par no nível de protocolo BGP no endereço BGP da conexão de link do site VPN. | Aplique rotas para o External Mapping da regra NAT no dispositivo local. |

Próximas etapas

Para obter mais informações sobre as configurações de site a site, confira Configurar uma conexão site a site da WAN Virtual.