Como configurar a NAT de Destino (DNAT) para o Dispositivo Virtual de Rede em um hub da WAN Virtual do Azure

O artigo a seguir descreve como configurar a NAT de Destino para Dispositivos Virtuais de Rede habilitados para Firewalls de Próxima Geração implantados com o hub da WAN Virtual.

Importante

A NAT de Destino (DNAT) para Dispositivos Virtuais de Rede integrados à WAN Virtual está atualmente em Visualização Pública e é fornecido sem um contrato de nível de serviço. Eles não devem ser usados para cargas de trabalho de produção. Talvez alguns recursos não tenham suporte, tenham recursos restritos ou não estejam disponíveis em todos os locais do Azure. Veja os Termos de Uso Complementares para Versões Prévias do Microsoft Azure para obter termos legais que se aplicam aos recursos do Azure que estão em versão beta, versão prévia ou que, de outra forma, ainda não foram lançados em disponibilidade geral.

Tela de fundo

Os Dispositivos Virtuais de Rede (NVAs) com funcionalidades de Firewall de Próxima Geração integrados à WAN Virtual permitem que os clientes protejam e inspecionem o tráfego entre redes privadas conectadas à WAN Virtual.

A NAT de Destino para Dispositivos Virtuais de Rede no hub da WAN Virtual permite que você publique aplicativos para os usuários na Internet sem expor diretamente o IP público do aplicativo ou do servidor. Os consumidores acessam os aplicativos por meio de um endereço IP público atribuído a um Solução de Virtualização de Rede de Firewall. O NVA é configurado para filtrar e traduzir o tráfego e controlar o acesso aos aplicativos de back-end.

O gerenciamento e a programação da infraestrutura para o caso de uso de DNAT na WAN Virtual são automáticos. A programação da regra DNAT no NVA usando o software de orquestração do NVA ou a linha de comando programa automaticamente a infraestrutura do Azure para aceitar e encaminhar o tráfego DNAT para os parceiros NVA com suporte. Consulte a seção limitações para obter a lista de parceiros NVA com suporte.

Conceitos

Para habilitar o caso de uso DNAT, associe um ou mais recursos do endereço IP público do Azure ao recurso Solução de Virtualização de Rede. Esses IPs são chamados de entrada da internet ou saída da internet e são os endereços IP de destino para os quais os usuários iniciam as solicitações de conexão a fim de acessar os aplicativos por trás do NVA. Depois que você configurar uma regra DNAT no orquestrador da Solução de Virtualização de Rede e no software de gerenciamento (consulte o guia do parceiro), o software de gerenciamento do NVA automaticamente:

- Programa o software do dispositivo NVA em execução na WAN Virtual para inspecionar e traduzir o tráfego correspondente (configurar regras NAT e regras de firewall no dispositivo NVA). As regras que são programadas no NVA são chamadas de regras DNAT do NVA.

- Interage com as APIs do Azure para criar e atualizar regras de segurança de entrada. O plano de controle da WAN Virtual processa as regras de segurança de entrada e programa os componentes de infraestrutura da WAN Virtual e do NVA gerenciado pelo Azure para dar suporte ao caso de uso da NAT de Destino.

Exemplo

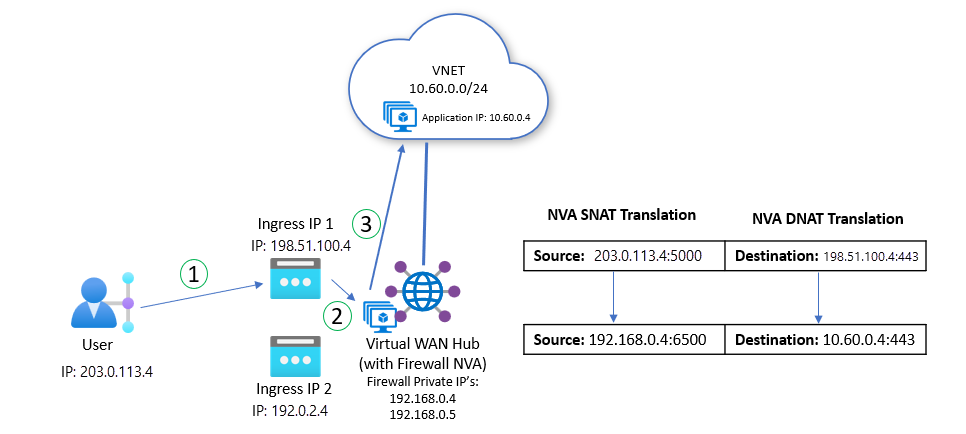

No exemplo a seguir, os usuários acessam um aplicativo hospedado em uma Rede Virtual do Azure (IP do Aplicativo 10.60.0.4) conectam-se a um IP público DNAT (198.51.100.4) atribuído à NVA na Porta 443.

São realizadas as seguintes configurações:

- Endereços IP de entrada da internet atribuídos ao NVA são 198.51.100.4 e 192.0.2.4.

- A regra DNAT do NVA é programada para traduzir o tráfego com o destino 198.51.100.4:443 para 10.60.0.4:443.

- As interfaces do orquestrador NVA com as APIs do Azure criam regras de segurança de entrada e o plano de controle da WAN Virtual programa a infraestrutura adequadamente para dar suporte ao fluxo do tráfego.

Fluxo do tráfego de entrada

A lista a seguir corresponde ao diagrama acima e descreve o fluxo de pacotes para a conexão de entrada:

- O usuário inicia uma conexão com um dos IPs públicos usados para o DNAT associado ao NVA.

- O Azure faz o balanceamento de carga da solicitação de conexão para uma das instâncias do NVA do Firewall. O tráfego é enviado para a interface externa/não confiável do NVA.

- O NVA inspeciona o tráfego e traduz o pacote com base na configuração da regra. Nesse caso, o NVA está configurado para fazer NAT e encaminhar o tráfego de entrada para 10.60.0.4:443. A origem do pacote também é traduzida para o IP privado (IP da interface confiável/interna) da instância de Firewall escolhida para garantir a simetria do fluxo. O NVA encaminha o pacote e a WAN Virtual encaminha o pacote para o destino final.

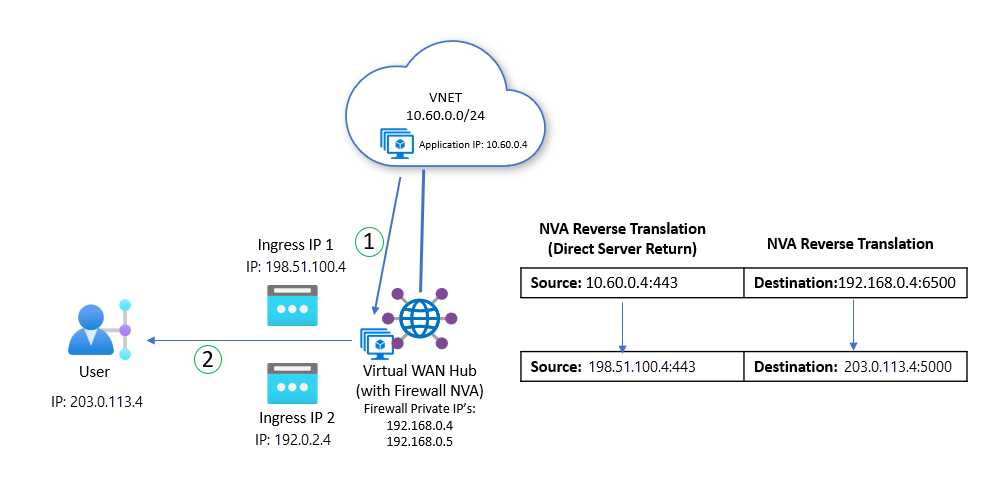

Fluxo do tráfego de saída

A lista a seguir corresponde ao diagrama acima e descreve o fluxo de pacotes para a resposta de saída:

- O servidor responde e envia os pacotes de resposta para a instância do Firewall do NVA pelo IP privado do Firewall.

- A tradução NAT é revertida e a resposta é enviada pela interface não confiável. Em seguida, o Azure envia diretamente o pacote de volta para o usuário.

Problemas conhecidos, limitações e considerações

A seção a seguir descreve os problemas conhecidos, limitações e considerações associados ao recurso de entrada da internet.

Problemas conhecidos

A tabela a seguir descreve problemas conhecidos relacionados ao recurso de entrada de internet/DNAT.

| Problema | Descrição | Atenuação |

|---|---|---|

| O tráfego DNAT não é encaminhado para o NVA após associar um endereço IP adicional. | Após associar endereços IP adicionais a um NVA que já tem regras de segurança de entrada ativas, o tráfego DNAT não é encaminhado corretamente para o NVA devido a um defeito do código. | Use o software de orquestração/gerenciamento de parceiros para modificar (criar ou excluir regras de segurança de entrada existentes) configuradas para restaurar a conectividade. |

| Escalabilidade da configuração da regra de segurança de entrada | A configuração da regra de segurança de entrada pode falhar quando um grande número de regras (aproximadamente 100) é configurado. | Não há mitigação, entre em contato com o Suporte do Azure para corrigir linhas do tempo. |

Limitações

- A NAT de Destino tem suporte apenas nos seguintes NVAs: ponto de verificação, fortinet-sdwan-and-ngfw e fortinet-ngfw.

- Os IPs públicos usados para NAT de Destino devem atender aos seguintes requisitos:

- Os IPs públicos da NAT de Destino devem ser da mesma região que o recurso NVA. Por exemplo, se o NVA for implantado na região Leste dos EUA, o IP público também deverá ser da região Leste dos EUA.

- Os IPs públicos da NAT de Destino não podem estar sendo usados por outro recurso do Azure. Por exemplo, você não pode usar um endereço IP em uso por uma configuração de IP de interface de rede de Máquina Virtual ou uma configuração de front-end do Standard Load Balancer.

- Os IPs públicos devem ser de espaços de endereços IPv4. A WAN Virtual não dá suporte para endereços IPv6.

- Os IPs públicos devem ser implementados com a SKU Standard. Não há suporte para IPs públicos da SKU Básica.

- A NAT de Destino só tem suporte em novas implantações de NVA criados com pelo menos um IP público da NAT de Destino. Implantações de NVA existentes ou implantações de NVA que não tenham um IP público de NAT de Destino associado no momento da criação do NVA não são qualificados para usar a NAT de Destino.

- A programação de componentes de infraestrutura do Azure para dar suporte a cenários de DNAT é feita automaticamente pelo software de orquestração do NVA quando uma regra de DNAT é criada. Portanto, você não pode programar regras de NVA por meio do portal do Microsoft Azure. No entanto, você pode exibir as regras de segurança de entrada associadas a cada IP público de entrada da internet.

- O tráfego DNAT na WAN Virtual só pode ser roteado para conexões com o mesmo hub que o NVA. Não há suporte para padrões de tráfego entre hubs com DNAT.

Considerações

- O tráfego de entrada é automaticamente balanceado em todas as instâncias íntegras do Solução de Virtualização de Rede.

- Na maioria dos casos, os NVAs devem executar a NAT de origem no IP privado do firewall, além da NAT de Destino, para garantir a simetria do fluxo. Alguns tipos de NVA podem não exigir a NAT de origem. Entre em contato com o seu provedor de NVA para obter as melhores práticas em relação à NAT de origem.

- O tempo limite para fluxos ociosos é automaticamente definido como 4 minutos.

- Você pode atribuir recursos de endereços IP individuais gerados a partir de um prefixo de endereço IP ao NVA como IPs de entrada da internet. Atribua cada endereço IP do prefixo individualmente.

Gerenciamento das configurações de DNAT/entrada da internet

A seção a seguir descreve como gerenciar as configurações do NVA relacionadas à entrada da internet e à DNAT.

Navegue até o Hub da WAN Virtual. Selecione Soluções de Virtualização de Rede em Provedores Terceirizados. Clique em Gerenciar Configurações ao lado do NVA.

Em Configurações, selecione Entrada da Internet para abrir a página Entrada da Internet.

Como associar um endereço IP a um NVA para entrada da internet

Se o NVA estiver qualificado para entrada da internet e não houver endereços IP de entrada da internet associados ao NVA, selecione Habilitar a Entrada da Internet (NAT de Destino) associando um IP público a essa Solução de Virtualização de Rede. Se já existirem IPs associados a esse NVA, selecione Adicionar.

Selecione no menu suspenso o grupo de recursos e o recurso de endereço IP que você deseja usar para a entrada da internet.

Clique em Salvar.

Exibir as regras de segurança de entrada ativas usando um IP público de entrada da internet

- Encontre o IP público que deseja exibir e clique em Exibir regras.

- Exiba as regras associadas ao IP público.

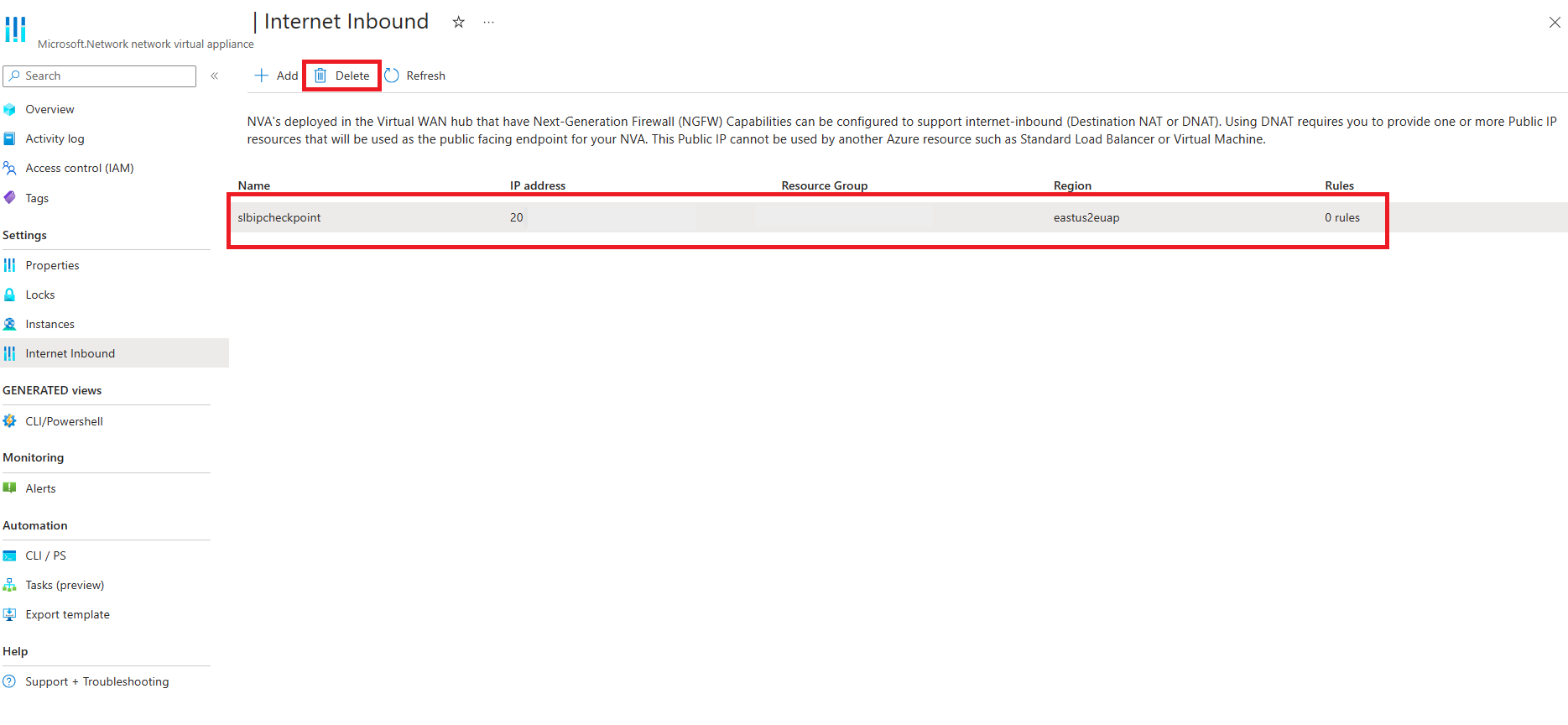

Remover o IP público de entrada da internet de um NVA existente

Observação

Endereços IP só podem ser removidos se não existirem regras associadas a esse IP, ou seja, o número de regras associadas deve ser zero. Remova todas as regras associadas ao IP, removendo as regras DNAT atribuídas a esse IP do software de gerenciamento do NVA.

Selecione o IP que deseja remover da grade e clique em Excluir.

Programação de Regras DNAT

A seção a seguir contém instruções específicas do provedor de NVA sobre a configuração de regras DNAT com NVAs na WAN Virtual

| Partner (parceiro) | Instruções |

|---|---|

| checkpoint | Documentação do Check Point |

| fortinet-sdwan-and-ngfw | Documentação do Fortinet SD-WAN e NGFW |

| fortinet-ngfw | Documentação do Fortinet NGFW |

Solução de problemas

A seção a seguir descreve alguns cenários comuns de solução de problemas.

Associação/Desassociação de IPs Públicos

- Opção para associar o IP ao recurso NVA não disponível no portal do Microsoft Azure: somente os NVAs criados com IPs de entrada DNAT/Internet no momento da implantação estão qualificados para usar os recursos DNAT. Elimine e recrie a NVA com um IP de entrada da Internet atribuído no momento da implantação.

- O endereço IP não está aparecendo no menu suspenso do portal do Microsoft Azure: os IPs públicos só serão exibidos no menu suspenso se o endereço IP for IPv4, na mesma região que o NVA e não estiver em uso/atribuído a outro recurso do Azure. Verifique se o endereço IP que está tentando usar atende aos requisitos acima ou crie um novo endereço IP.

- Não é possível excluir/desassociar o IP público do NVA: somente os endereços IP que não têm regras associadas a eles podem ser excluídos. Use o software de orquestração NVA para remover quaisquer regras DNAT associadas a esse endereço IP.

- O estado de provisionamento da NVA não foi bem-sucedido: se houver operações em andamento na NVA ou se o status de provisionamento da NVA for mal-sucedido, a associação de endereços IP falhará. Aguarde o término das operações existentes.

Investigações de integridade do balanceador de carga

O NVA com recursos de entrada da internet/DNAT depende da resposta do NVA a três investigações de integridade diferentes do Azure Load Balancer para garantir que o NVA esteja funcionando conforme o esperado e rotear o tráfego. As solicitações de investigação de integridade são sempre feitas a partir do endereço IP do Azure não publicamente roteável 168.63.129.16. Você deve ver um handshake TCP de três vias realizado com 168.63.129.16 nos logs do NVA.

Para obter mais informações sobre as informações de integridade do Azure Load Balancer, consulte documentação da investigação de integridade.

As investigações de integridade exigidas pela WAN Virtual são:

Investigação de integridade da entrada da internet ou DNAT: usada para encaminhar o tráfego de entrada da internet para interfaces não confiáveis/externas do NVA. Essa investigação de integridade verifica a integridade apenas da interface não confiável/externa do NVA.

Provedor de NVA Porta fortinet 8008 checkpoint 8117 Investigação de integridade do caminho de dados: usado para encaminhar o tráfego privado (VNET/no local) para interfaces NVA confiáveis/internas.. Necessário para políticas de roteamento privadas. Essa investigação de integridade verifica a integridade apenas da interface confiável/interna do NVA.

Provedor de NVA Porta fortinet 8008 checkpoint 8117 Investigação de integridade NVA: usado para determinar a integridade do Conjunto de Dimensionamento de Máquinas Virtuais que executa o software NVA. Essa investigação de integridade verifica a integridade de todas as interfaces NVA (tanto não confiável/externa quanto confiável/interna).

Provedor de NVA Porta fortinet 8008 checkpoint 8117

Certifique-se de que o NVA esteja configurado para responder corretamente às 3 investigações de integridade. Problemas comuns incluem:

- Resposta da investigação de integridade definida para uma porta incorreta.

- Resposta da investigação de integridade definida incorretamente apenas na interface interna/confiável.

- Regras de firewall que impedem a resposta da investigação de integridade.

Criação de regra DNAT

Falha na criação da regra DNAT: certifique-se de que o estado de provisionamento NVA tenha sido Bem-sucedido e que todas as instâncias NVA estejam íntegras. Consulte a documentação do provedor da NVA para obter detalhes sobre como resolver problemas ou entre em contato com o fornecedor para obter suporte adicional.

Além disso, verifique se o NVA está respondendo a investigações de integridade NVA em todas as interfaces. Consulte a seção investigações de integridade para obter mais informações.

Datapath

O NVA não vê os pacotes depois que o usuário inicia a conexão com o IP público: verifique se o NVA está respondendo às investigações de integridade DNAT somente na interface externa/não confiável. Consulte a seção investigações de integridade para obter mais informações.

O servidor de destino não vê os pacotes após a tradução NVA: considere os seguintes mecanismos de solução de problemas se os pacotes não estiverem sendo encaminhados para o servidor de destino final.

- Problema de roteamento do Azure: use o portal da WAN Virtual do Azure para verificar as rotas efetivas do defaultRouteTable ou as rotas efetivas da seu Solução de Virtualização de Rede. Você deve ver a sub-rede do aplicativo de destino nas rotas efetivas.

- Problema de roteamento do sistema operacional NVA: verifique a tabela de roteamento interno do sistema operacional NVA. Você deve ver rotas correspondentes às sub-redes de destino aprendidas dinamicamente com a NVA. Verifique se não há filtros/mapas de rota que estejam descartando prefixos relevantes.

- Destinos entre hubs não alcançáveis: não há suporte para o roteamento entre hubs para casos de uso de DNAT. Verifique se o recurso que está tentando acessar está conectado ao mesmo hub que a NVA com a regra DNAT configurada.

- Captura de pacotes nas interfaces do NVA: execute capturas de pacotes nas interfaces não confiáveis e confiáveis do NVA. Na interface não confiável, você deve ver o pacote original com o IP de origem sendo o IP público do utilizador e o IP de destino sendo o endereço IP de entrada da Internet atribuído à NVA. Na interface confiável, você deve ver os pacotes traduzidos pós-NAT (o NAT de origem e o NAT de destino são aplicados). Compare as capturas de pacotes antes e depois de as regras de Firewall serem aplicadas para garantir a configuração adequada da regra de Firewall.

- Esgotamento da porta SNAT: para cada instância de NVA, uma conexão de entrada com um único aplicativo de back-end precisa usar uma porta exclusiva para o tráfega NAT para o IP privado da instância de NVA. Como resultado, cada instância da NVA pode lidar com aproximadamente 65 000 ligações simultâneas para o mesmo destino. Para casos de uso em grande escala, verifique se a NVA está configurada para encaminhar para vários endereços IP de aplicativos para facilitar a reutilização da porta.

Tráfego de retorno que não retorna ao NVA:

- Aplicativo hospedado no Azure: use o portal do Microsoft Azure para verificar as rotas efetivas do servidor de aplicativos. Você deve ver o espaço de endereço do hub nas rotas efetivas do servidor de aplicativos.

- Aplicativo hospedado no local: certifique-se de que não haja filtros de rota no lado local que filtrem as rotas correspondentes ao espaço de endereço do hub. Como o tráfego do NAT de origem da NVA é feito para um IP privado do Firewall, o local deve aceitar o espaço de endereço do hub.

- Aplicativo entre hubs: não há suporte para o roteamento entre hubs para casos de uso de DNAT. Verifique se o recurso que está tentando acessar está conectado ao mesmo hub que a NVA com a regra DNAT configurada.

- Captura de pacotes na interface NVA: executa capturas de pacotes na interface confiável NVA. Você deve ver o servidor de aplicativos enviar tráfego de retorno diretamente para a instância da NVA. Compare as capturas de pacotes antes e depois de as regras de Firewall serem aplicadas para garantir pacotes que permitam a configuração adequada da regra de Firewall.

Próximas etapas

Para obter mais informações sobre a WAN Virtual, confira Perguntas Frequentes sobre WAN Virtual